Sicurezza di rete per l'aggiornamento dei dispositivi per le risorse di hub IoT

Questo articolo descrive come usare le funzionalità di sicurezza di rete seguenti durante la gestione degli aggiornamenti dei dispositivi:

- Tag del servizio nei gruppi di sicurezza di rete e in Firewall di Azure

- Endpoint privati nelle reti virtuali di Azure

Importante

La disabilitazione dell'accesso alla rete pubblica nel hub IoT collegato non è supportata da Aggiornamento dispositivi.

Tag di servizio

Un tag del servizio rappresenta un gruppo di prefissi di indirizzi IP di un determinato servizio di Azure. Microsoft gestisce i prefissi di indirizzo inclusi nel tag del servizio e aggiorna automaticamente il tag in base alla modifica degli indirizzi, riducendo la complessità degli aggiornamenti frequenti alle regole di sicurezza di rete. Per altre informazioni sui tag del servizio, vedere Panoramica dei tag del servizio.

È possibile usare i tag del servizio per definire i controlli di accesso alla rete nei gruppi di sicurezza di rete o Firewall di Azure. Usare i tag del servizio anziché indirizzi IP specifici quando si creano regole di sicurezza. Specificando il nome del tag del servizio ,ad esempio AzureDeviceUpdate, nel campo di origine o di destinazione appropriato di una regola, è possibile consentire o negare il traffico per il servizio corrispondente.

| Tag di servizio | Scopo | È possibile usarlo in ingresso o in uscita? | Può essere regionale? | È possibile usarlo con Firewall di Azure? |

|---|---|---|---|---|

| AzureDeviceUpdate | Aggiornamento del dispositivo per hub IoT. | Entrambe | No | Sì |

Intervalli IP a livello di area

Poiché hub IoT regole IP non supportano i tag di servizio, è necessario usare invece i prefissi IP tag del servizio AzureDeviceUpdate. Poiché questo tag è attualmente globale, viene offerta la tabella seguente per praticità. Si noti che la posizione è quella delle risorse di Aggiornamento dispositivi.

| Posizione | Intervalli IP |

|---|---|

| Australia orientale | 20.211.71.192/26,20.53.47.16/28,20.70.223.192/26,104.46.179.224/28,20.92.5.128/25,20.92.5.128/26 |

| Stati Uniti orientali | 20.119.27.192/26,20.119.28.128/26,20.62.132.240/28,20.62.135.128/27,20.62.135.160/28,20.59.77.64/26,20.59.81.64/26,20.66.3.208/28 |

| Stati Uniti orientali 2 | 20.119.155.192/26,20.62.59.16/28,20.98.195.192/26,20.40.229.32/28,20.98.148.192/26,20.98.148.64/26 |

| Stati Uniti orientali 2 EUAP | 20.47.236.192/26,20.47.237.128/26,20.51.20.64/28,20.228.1.0/26,20.45.241.192/26,20.46.11.192/28 |

| Europa settentrionale | 20.223.64.64/26,52.146.136.16/28,52.146.141.64/26,20.105.211.0/26,20.105.211.192/26,20.61.102.96/28,20.86.93.128/26 |

| Stati Uniti centro-meridionali | 20.65.133.64/28,20.97.35.64/26,20.97.39.192/26,20.125.162.0/26,20.49.119.192/28,20.51.7.64/26 |

| Asia sud-orientale | 20.195.65.112/28,20.195.87.128/26,20.212.79.64/26,20.195.72.112/28,20.205.49.128/26,20.205.67.192/26 |

| Svezia centrale | 20.91.144.0/26,51.12.46.112/28,51.12.74.192/26,20.91.11.64/26,20.91.9.192/26,51.12.198.96/28 |

| Regno Unito meridionale | 20.117.192.0/26,20.117.193.64/26,51.143.212.48/28,20.58.67.0/28,20.90.38.128/26,20.90.38.64/26 |

| Europa occidentale | 20.105.211.0/26,20.105.211.192/26,20.61.102.96/28,20.86.93.128/26,20.223.64.64/26,52.146.136.16/28,52.146.141.64/26 |

| Stati Uniti occidentali 2 | 20.125.0.128/26,20.125.4.0/25,20.51.12.64/26,20.83.222.128/26,20.69.0.112/28,20.69.4.128/26,20.69.4.64/26,20.69.8.192/26 |

| Stati Uniti occidentali 3 | 20.118.138.192/26,20.118.141.64/26,20.150.244.16/28,20.119.27.192/26,20.119.28.128/26,20.62.132.240/28,20.62.135.128/27,20.62.135.160/28 |

Nota

È improbabile che i prefissi IP sopra cambino, ma è consigliabile esaminare l'elenco una volta al mese.

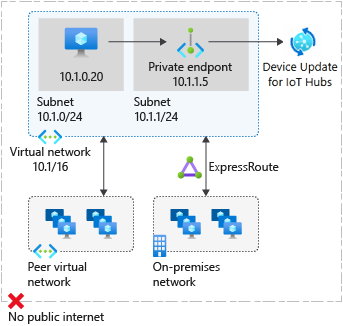

Endpoint privati

È possibile usare endpoint privati per consentire il traffico dalla rete virtuale agli account di Aggiornamento dispositivi in modo sicuro tramite un collegamento privato senza passare attraverso la rete Internet pubblica. Un endpoint privato è un'interfaccia di rete speciale per un servizio di Azure nella rete virtuale. Quando si crea un endpoint privato per l'account di Aggiornamento dispositivi, offre connettività sicura tra i client nella rete virtuale e l'account di Aggiornamento dispositivi. All'endpoint privato viene assegnato un indirizzo IP dall'intervallo di indirizzi IP della rete virtuale. La connessione tra l'endpoint privato e i servizi Device Update usa un collegamento privato sicuro.

L'uso di endpoint privati per la risorsa Aggiornamento dispositivi consente di:

- Proteggere l'accesso all'account di Aggiornamento dispositivi da una rete virtuale tramite la rete backbone Microsoft anziché la rete Internet pubblica.

- Connettersi in modo sicuro da reti locali che si connettono alla rete virtuale tramite VPN o Express Routes con peering privato.

Quando si crea un endpoint privato per un account di Aggiornamento dispositivi nella rete virtuale, viene inviata una richiesta di consenso per l'approvazione al proprietario della risorsa. Se l'utente che richiede la creazione dell'endpoint privato è anche un proprietario dell'account, questa richiesta di consenso viene approvata automaticamente. In caso contrario, la connessione è in sospeso fino all'approvazione. Le applicazioni nella rete virtuale possono connettersi al servizio Aggiornamento dispositivi tramite l'endpoint privato senza problemi, usando gli stessi meccanismi di nome host e autorizzazione usati in caso contrario. I proprietari dell'account possono gestire le richieste di consenso e gli endpoint privati, tramite la scheda Endpoint privati per la risorsa nel portale di Azure.

Connettersi a endpoint privati

I client in una rete virtuale che usano l'endpoint privato devono usare gli stessi meccanismi di autorizzazione e nome host dell'account dei client che si connettono all'endpoint pubblico. La risoluzione DNS instrada automaticamente le connessioni dalla rete virtuale all'account tramite un collegamento privato. Aggiornamento dispositivi crea una zona DNS privata collegata alla rete virtuale con l'aggiornamento necessario per gli endpoint privati, per impostazione predefinita. Tuttavia, se si usa il proprio server DNS, potrebbe essere necessario apportare altre modifiche alla configurazione DNS.

Modifiche al DNS per gli endpoint privati

Quando si crea un endpoint privato, il record CNAME DNS per la risorsa viene aggiornato a un alias in un sottodominio con il prefisso privatelink. Per impostazione predefinita, viene creata una zona DNS privata che corrisponde al sottodominio del collegamento privato.

Quando si risolve l'URL dell'endpoint dell'account dall'esterno della rete virtuale con l'endpoint privato, viene risolto nell'endpoint pubblico del servizio. I record di risorse DNS per l'account "Contoso", se risolti dall'esterno della rete virtuale che ospita l'endpoint privato, saranno:

| Nome | Type | valore |

|---|---|---|

contoso.api.adu.microsoft.com |

CNAME | contoso.api.privatelink.adu.microsoft.com |

contoso.api.privatelink.adu.microsoft.com |

CNAME | <Profilo di Gestione traffico di Azure> |

Quando viene risolto dalla rete virtuale che ospita l'endpoint privato, l'URL dell'endpoint dell'account viene risolto nell'indirizzo IP dell'endpoint privato. I record di risorse DNS per l'account "Contoso", se risolti dall'interno della rete virtuale che ospita l'endpoint privato, saranno:

| Nome | Type | valore |

|---|---|---|

contoso.api.adu.microsoft.com |

CNAME | contoso.api.privatelink.adu.microsoft.com |

contoso.api.privatelink.adu.microsoft.com |

CNAME | 10.0.0.5 |

Questo approccio consente l'accesso all'account per i client nella rete virtuale che ospita gli endpoint privati e i client all'esterno della rete virtuale.

Se si usa un server DNS personalizzato nella rete, i client possono risolvere il nome di dominio completo per l'endpoint dell'account di aggiornamento del dispositivo nell'indirizzo IP dell'endpoint privato. Configurare il server DNS per delegare il sottodominio di collegamento privato alla zona DNS privata per la rete virtuale o configurare i record A per accountName.api.privatelink.adu.microsoft.com con l'indirizzo IP dell'endpoint privato.

Il nome della zona DNS consigliato è privatelink.adu.microsoft.com.

Endpoint privati e gestione degli aggiornamenti dei dispositivi

Nota

Questa sezione si applica solo agli account di aggiornamento del dispositivo con accesso di rete pubblico disabilitato e le connessioni endpoint private approvate manualmente.

La tabella seguente descrive i vari stati della connessione dell'endpoint privato e gli effetti sulla gestione degli aggiornamenti del dispositivo (importazione, raggruppamento e distribuzione):

| Stato connessione | Gestire correttamente gli aggiornamenti del dispositivo (Sì/No) |

|---|---|

| Approved | Sì |

| Rifiutato | No |

| In sospeso | No |

| Disconnesso | No |

Affinché la gestione degli aggiornamenti sia riuscita, lo stato di connessione dell'endpoint privato deve essere approvato. Se una connessione viene rifiutata, non può essere approvata usando il portale di Azure. L'unica possibilità consiste nell'eliminare la connessione e crearne una nuova.