Controllare i dati nel cloud usando il modulo di protezione hardware gestito

I valori Microsoft, proteggono e difendono la privacy. Crediamo nella trasparenza in modo che le persone e le organizzazioni possano controllare i propri dati e avere scelte significative nel modo in cui vengono usati. Valorizziamo e difendiamo le scelte in materia di privacy di ogni persona che usa i nostri prodotti e servizi.

Questo articolo illustra in modo approfondito i controlli di sicurezza del modulo di protezione hardware gestito di Azure Key Vault per la crittografia e come vengono fornite misure di sicurezza e misure tecniche aggiuntive per aiutare i clienti a soddisfare i requisiti di conformità.

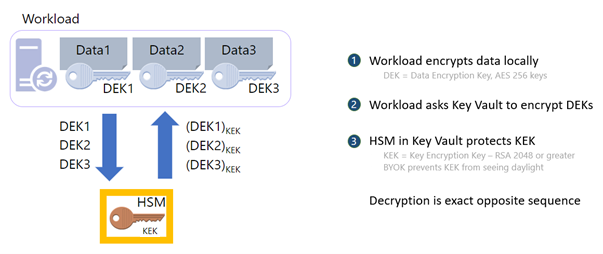

La crittografia è una delle principali misure tecniche che è possibile adottare per ottenere il solo controllo dei dati. Azure fortifica i dati tramite tecnologie di crittografia all'avanguardia, sia per i dati inattivi che per i dati in transito. I nostri prodotti di crittografia consentono di erigere barriere contro l'accesso non autorizzato ai dati, inclusi due o più livelli di crittografia indipendenti per proteggersi da compromissioni di qualsiasi singolo livello. Azure ha inoltre chiaramente definito risposte, criteri e processi ben definiti, impegni contrattuali forti e rigorosi controlli di sicurezza fisici, operativi e dell'infrastruttura per fornire ai clienti il controllo finale dei propri dati nel cloud. La premessa fondamentale della strategia di gestione delle chiavi di Azure consiste nell'offrire ai clienti un maggiore controllo sui dati. Usiamo un comportamento di zero attendibilità con tecnologie enclave avanzate, moduli di sicurezza hardware (HSM) e isolamento delle identità che riduce l'accesso Microsoft alle chiavi e ai dati dei clienti.

La crittografia dei dati inattivi fornisce la protezione dei dati per i dati archiviati inattivi e in base alle esigenze di un'organizzazione per le attività di governance e conformità dei dati. Il portfolio di conformità Microsoft è il più ampio in tutti i cloud pubblici in tutto il mondo, con standard del settore e normative governative come HIPAA, Regolamento generale sulla protezione dei datie FIPS (Federal Information Processing Standards) 140-2 e 3. Questi standard e normative definiscono misure di sicurezza specifiche per i requisiti di protezione e crittografia dei dati. Nella maggior parte dei casi, è necessaria una misura obbligatoria per la conformità.

Come funziona la crittografia dei dati inattivi?

I servizi di Azure Key Vault offrono soluzioni di crittografia e gestione delle chiavi che proteggono chiavi crittografiche, certificati e altri segreti usati da applicazioni e servizi cloud per proteggere e controllare i dati crittografati inattivi.

La gestione sicura delle chiavi è essenziale per proteggere e controllare i dati nel cloud. Azure offre varie soluzioni che è possibile usare per gestire e controllare l'accesso alle chiavi di crittografia, in modo che sia possibile scegliere e avere la flessibilità per soddisfare esigenze rigorose di protezione e conformità dei dati.

- La crittografia della piattaforma Azure è una soluzione di crittografia gestita dalla piattaforma che esegue la crittografia a livello di host. Le chiavi gestite dalla piattaforma sono chiavi di crittografia generate, archiviate e gestite interamente da Azure.

- Le chiavi gestite dal cliente sono chiavi create, lette, eliminate, aggiornate e gestite interamente dal cliente. Le chiavi gestite dal cliente possono essere archiviate in un servizio di gestione delle chiavi cloud come Azure Key Vault.

- Azure Key Vault Standard crittografa usando una chiave software ed è conforme a FIPS 140-2 Level 1.

- Azure Key Vault Premium esegue la crittografia usando chiavi protette da moduli di protezione hardware convalidati FIPS 140.

- Il modulo di protezione hardware gestito di Azure Key Vault crittografa usando chiavi con protezione HSM FIPS 140-2 Level 3 ed è completamente gestito da Microsoft.

Per una maggiore garanzia, in Azure Key Vault Premium e nel modulo di protezione hardware gestito di Azure Key Vault, è possibile usare la chiave bring your own key (BYOK) e importare chiavi protette dal modulo di protezione hardware da un modulo di protezione hardware locale.

Portfolio dei prodotti di gestione delle chiavi di Azure

| Azure Key Vault Standard | Azure Key Vault Premium | Modulo di protezione hardware gestito di Azure Key Vault | |

|---|---|---|---|

| Tenancy | Multitenant | Multitenant | Tenant singolo |

| Conformità | FIPS 140-2 livello 1 | FIPS 140-2 livello 3 | FIPS 140-2 livello 3 |

| Disponibilità elevata | Automatico | Automatico | Automatico |

| Casi d'uso | Crittografia dei dati inattivi | Crittografia dei dati inattivi | Crittografia dei dati inattivi |

| Controlli chiave | Cliente | Cliente | Cliente |

| Radice del controllo di attendibilità | Microsoft | Microsoft | Cliente |

Azure Key Vault è un servizio cloud che è possibile usare per archiviare e accedere in modo sicuro ai segreti. Un segreto è qualsiasi elemento di cui si vuole controllare in modo sicuro l'accesso e può includere chiavi API, password, certificati e chiavi crittografiche.

Key Vault supporta due tipi di contenitori:

Insiemi di credenziali

- Livello Standard: gli insiemi di credenziali supportano l'archiviazione di segreti, certificati e chiavi basate su software.

- Livello Premium: gli insiemi di credenziali supportano l'archiviazione di segreti, certificati, chiavi basate su software e chiavi supportate dal modulo di protezione hardware.

Modulo di protezione hardware gestito (HSM)

- Il modulo di protezione hardware gestito supporta solo le chiavi supportate dal modulo di protezione hardware.

Per altre informazioni, vedere Concetti di Azure Key Vault e Panoramica dell'API REST di Azure Key Vault.

Che cos'è il modulo di protezione hardware gestito di Azure Key Vault?

Il modulo di protezione hardware gestito di Azure Key Vault è un servizio cloud completamente gestito, a disponibilità elevata, a tenant singolo e conforme agli standard con un dominio di sicurezza controllato dal cliente che consente di archiviare le chiavi crittografiche per le applicazioni cloud usando moduli di protezione hardware convalidati FIPS 140-2 Level 3.

In che modo il modulo di protezione hardware gestito di Azure Key Vault protegge le chiavi?

Il modulo di protezione hardware gestito di Azure Key Vault usa una difesa avanzata e il comportamento di sicurezza zero attendibilità che usa più livelli, tra cui controlli di sicurezza fisici, tecnici e amministrativi per proteggere e difendere i dati.

Azure Key Vault e il modulo di protezione hardware gestito di Azure Key Vault sono progettati, distribuiti e gestiti in modo che Microsoft e i relativi agenti non siano autorizzati ad accedere, usare o estrarre dati archiviati nel servizio, incluse le chiavi crittografiche.

Le chiavi gestite dal cliente create o importate in modo sicuro nei dispositivi del modulo di protezione hardware, a meno che non siano impostate diversamente dal cliente, non siano estraibili e non siano mai visibili in testo non crittografato a sistemi, dipendenti o agenti Microsoft.

Il team di Key Vault in modo esplicito non dispone di procedure operative per concedere questo tipo di accesso a Microsoft e ai suoi agenti, anche se autorizzati da un cliente.

Non tenteremo di compromettere le funzionalità di crittografia controllate dal cliente, ad esempio Azure Key Vault o il modulo di protezione hardware gestito di Azure Key Vault. In caso di richiesta legale a tale scopo, dovremmo opporci a tale richiesta con qualsiasi base legale, in conformità con gli impegni dei nostri clienti.

Di seguito viene illustrato in dettaglio come vengono implementati questi controlli di sicurezza.

Controlli di sicurezza nel modulo di protezione hardware gestito di Azure Key Vault

Il modulo di protezione hardware gestito di Azure Key Vault usa i tipi di controlli di sicurezza seguenti:

- Fisico

- Formazione

- Amministrativo

Controlli di sicurezza fisici

Il core del modulo di protezione hardware gestito è il modulo di protezione hardware. Un modulo di protezione hardware è un processore di crittografia specializzato, con protezione avanzata, resistente alle manomissioni, alta entropia, dedicato convalidato allo standard FIPS 140-2 Level 3. Tutti i componenti del modulo di protezione hardware sono ulteriormente coperti dall'epossido con protezione avanzata e da una combinazione di maiuscole e minuscole metalliche per proteggere le chiavi da un utente malintenzionato. I moduli di protezione hardware sono ospitati in rack di server in diversi data center, regioni e aree geografiche. Questi data center geograficamente distribuiti sono conformi agli standard di settore chiave, ad esempio ISO/IEC 27001:2013 e NIST SP 800-53 per la sicurezza e l'affidabilità.

Microsoft progetta, compila e gestisce data center in modo da controllare rigorosamente l'accesso fisico alle aree in cui vengono archiviati i dati e le chiavi. Sono richiesti ulteriori livelli di sicurezza fisica, come le recinzioni alte fatte di cemento e acciaio, porte in acciaio a bullone morto, sistemi di allarme termico, monitoraggio della telecamera live a circuito chiuso, personale di sicurezza 24x7, base di necessità di accesso per pavimento, formazione rigorosa del personale, biometria, controlli di sfondo e richiesta di accesso e approvazione. I dispositivi del modulo di protezione hardware e i server correlati sono bloccati in una gabbia e le telecamere filmano la parte anteriore e posteriore dei server.

Controlli di sicurezza tecnici

Diversi livelli di controlli tecnici nel modulo di protezione hardware gestito proteggono ulteriormente il materiale della chiave. Ma soprattutto, impediscono a Microsoft di accedere al materiale della chiave.

Riservatezza: il servizio HSM gestito viene eseguito all'interno di un ambiente di esecuzione attendibile basato su Intel Software Guard Extensions (Intel SGX). Intel SGX offre una protezione avanzata da utenti malintenzionati interni ed esterni usando l'isolamento hardware in enclave che protegge i dati in uso.

Le enclavi sono parti protette del processore e della memoria dell'hardware. Non è possibile visualizzare dati o codice all'interno dell'enclave, neanche con un debugger. Se il codice non attendibile tenta di modificare il contenuto nella memoria dell'enclave, Intel SGX disabilita l'ambiente e nega l'operazione.

Queste funzionalità esclusive consentono di proteggere il materiale della chiave crittografica dall'essere accessibile o visibile come testo non crittografato. Inoltre, il confidential computing di Azure offre soluzioni per consentire l'isolamento dei dati sensibili durante l'elaborazione nel cloud.

Dominio di sicurezza: un dominio di sicurezza è un BLOB crittografato che contiene informazioni crittografiche estremamente sensibili. Il dominio di sicurezza contiene elementi come il backup del modulo di protezione hardware, le credenziali utente, la chiave di firma e la chiave di crittografia dei dati univoca per il modulo di protezione hardware gestito.

Il dominio di sicurezza viene generato sia nell'hardware del modulo di protezione hardware gestito che negli enclave software del servizio durante l'inizializzazione. Dopo il provisioning del modulo di protezione hardware gestito, è necessario creare almeno tre coppie di chiavi RSA. Le chiavi pubbliche vengono inviate al servizio quando si richiede il download del dominio di sicurezza. Dopo il download del dominio di sicurezza, il modulo di protezione hardware gestito passa a uno stato attivato ed è pronto per l'utilizzo. Il personale Microsoft non ha modo di ripristinare il dominio di sicurezza e non può accedere alle chiavi senza il dominio di sicurezza.

Controlli di accesso e autorizzazione: l'accesso a un modulo di protezione hardware gestito viene controllato tramite due interfacce, il piano di gestione e il piano dati.

Il piano di gestione è il punto in cui si gestisce il modulo di protezione hardware stesso. Le operazioni in questo piano includono la creazione e l'eliminazione di moduli di protezione hardware gestiti e il recupero delle proprietà del modulo di protezione hardware gestito.

Il piano dati è la posizione in cui si lavora con i dati archiviati in un modulo di protezione hardware gestito, ovvero chiavi di crittografia supportate dal modulo di protezione hardware. Dall'interfaccia del piano dati è possibile aggiungere, eliminare, modificare e usare chiavi per eseguire operazioni di crittografia, gestire le assegnazioni di ruolo per controllare l'accesso alle chiavi, creare un backup completo del modulo di protezione hardware, ripristinare un backup completo e gestire il dominio di sicurezza.

Per accedere a un modulo di protezione hardware gestito in entrambi i piani, tutti i chiamanti devono disporre dell'autenticazione e dell'autorizzazione appropriati. L'autenticazione stabilisce l'identità del chiamante. L’autorizzazione determina le operazioni che il chiamante può eseguire. Un chiamante può essere qualsiasi entità di sicurezza definita in Microsoft Entra ID: utente, gruppo, entità servizio o identità gestita.

Entrambi prevedono l’uso di Microsoft Entra ID per l'autenticazione. Per l'autorizzazione, usano sistemi diversi:

- Il piano di gestione usa il controllo degli accessi in base al ruolo di Azure, un sistema di autorizzazione basato su Azure Resource Manager.

- Il piano dati usa un controllo degli accessi in base al ruolo gestito a livello di modulo di protezione hardware (controllo degli accessi in base al ruolo locale del modulo di protezione hardware gestito), un sistema di autorizzazione implementato e applicato a livello di modulo di protezione hardware gestito. Il modello di controllo degli accessi in base al ruolo locale consente agli amministratori del modulo di protezione hardware designati di avere il controllo completo sul pool di moduli di protezione hardware che anche gli amministratori del gruppo di gestione, della sottoscrizione o del gruppo di risorse non possono eseguire l'override.

- Crittografia in transito: tutto il traffico da e verso il modulo di protezione hardware gestito viene sempre crittografato con TLS (sono supportate le versioni 1.3 e 1.2 di Transport Layer Security) per proteggersi da manomissioni e intercettazioni dei dati in cui si verifica la terminazione TLS all'interno dell'enclave SGX e non nell'host non attendibile

- Firewall: il modulo di protezione hardware gestito può essere configurato per limitare chi può raggiungere il servizio in primo luogo, riducendo ulteriormente la superficie di attacco. È possibile configurare il modulo di protezione hardware gestito per negare l'accesso da Internet pubblico e consentire il traffico solo da servizi di Azure attendibili, ad esempio Archiviazione di Azure

- Endpoint privati: abilitando un endpoint privato, si sta portando il servizio HSM gestito nella rete virtuale consentendo di isolare tale servizio solo a endpoint attendibili come la rete virtuale e i servizi di Azure. Tutto il traffico da e verso il modulo di protezione hardware gestito viaggia lungo la rete backbone Microsoft sicura senza dover attraversare la rete Internet pubblica.

- Monitoraggio e registrazione: il livello di protezione più esterno è costituito dalle funzionalità di monitoraggio e registrazione del modulo di protezione hardware gestito. Usando il servizio Monitoraggio di Azure, è possibile controllare i log per l'analisi e gli avvisi per assicurarsi che i modelli di accesso siano conformi alle aspettative. Ciò consente ai membri del team di sicurezza di avere visibilità su ciò che accade all'interno del servizio del modulo di protezione hardware gestito. Se qualcosa non ha un aspetto corretto, è sempre possibile eseguire il rollback delle chiavi o revocare le autorizzazioni.

- Bring your own key (BYOK): BYOK consente ai clienti di Azure di usare eventuali moduli di protezione hardware locali supportati per generare le chiavi e quindi importarle nel modulo di protezione hardware gestito. Alcuni clienti preferiscono usare moduli di protezione hardware locali per generare chiavi per soddisfare i requisiti normativi e di conformità. Quindi, usano BYOK per trasferire in modo sicuro una chiave protetta da HSM al modulo di protezione hardware gestito. La chiave da trasferire non esiste mai all'esterno di un modulo di protezione hardware in formato testo non crittografato. Durante il processo di importazione, il materiale della chiave viene protetto con una chiave contenuta nel modulo di protezione hardware gestito.

- Modulo di protezione hardware esterno: alcuni clienti hanno chiesto se possono esplorare l'opzione di avere il modulo di protezione hardware all'esterno del cloud di Azure per mantenere i dati e le chiavi separati con un modulo di protezione hardware esterno, in un cloud di terze parti o in locale. Anche se l'uso di un modulo di protezione hardware di terze parti all'esterno di Azure sembra offrire ai clienti un maggiore controllo sulle chiavi, presenta diversi problemi, ad esempio la latenza che causa problemi di prestazioni, la lista dei contratti di servizio causati da problemi con il modulo di protezione hardware di terze parti e i costi di manutenzione e formazione. Inoltre, un modulo di protezione hardware di terze parti non può usare le funzionalità chiave di Azure, ad esempio l'eliminazione temporanea e la protezione dalla rimozione definitiva. Continuiamo a valutare questa opzione tecnica con i nostri clienti per aiutarli a esplorare il complesso panorama di sicurezza e conformità.

Controlli di sicurezza amministrativi

Questi controlli di sicurezza amministrativi sono applicati nel modulo di protezione hardware gestito di Azure Key Vault:

- Difesa dei dati. Microsoft si impegna a sfidare le richieste governative e a difendere i dati.

- Obblighi contrattuali. Offre obblighi di controllo per la sicurezza e la protezione dei dati dei clienti, come descritto in Centro di attendibilità Microsoft.

- Replica tra più aree. È possibile usare la replica in più aree nel modulo di protezione hardware gestito per distribuire moduli di protezione hardware in un'area secondaria.

- Ripristino di emergenza. Azure offre una soluzione di backup e ripristino di emergenza end-to-end semplice, sicura, scalabile e conveniente:

- Microsoft Security Response Center (MSRC). L'amministrazione del servizio del modulo di protezione hardware gestito è strettamente integrata con MSRC.

- Monitoraggio della sicurezza per operazioni amministrative impreviste con risposta di sicurezza completa 24/7

- Cloud resiliente e supply chain sicura. Il modulo di protezione hardware gestito migliora l'affidabilità attraverso una supply chain del cloud resiliente.

- Iniziativa predefinita di conformità alle normative. La conformità in Criteri di Azure fornisce definizioni di iniziativa predefinite per visualizzare un elenco dei controlli e dei domini di conformità in base alla responsabilità (Customer, Microsoft, Shared). Per i controlli responsabili di Microsoft, vengono forniti dettagli aggiuntivi sui risultati del controllo in base all'attestazione di terze parti e ai dettagli di implementazione per ottenere tale conformità.

- Report di controllo. Risorse che consentono ai professionisti della sicurezza delle informazioni e della conformità di comprendere le funzionalità cloud e di verificare i requisiti tecnici di conformità e controllo

- Presupporre la filosofia di violazione. Si presuppone che qualsiasi componente possa essere compromesso in qualsiasi momento e si progetta e si testa in modo appropriato. Eseguiamo normali esercizi di Red Team/Blue Team (simulazione di attacchi).

Il modulo di protezione hardware gestito offre controlli di sicurezza fisici, tecnici e amministrativi affidabili. Il modulo di protezione hardware gestito offre il solo controllo del materiale della chiave per una soluzione di gestione delle chiavi cloud centralizzata e scalabile che consente di soddisfare esigenze crescenti di conformità, sicurezza e privacy. Soprattutto fornisce misure di sicurezza di crittografia necessarie per la conformità. I nostri clienti possono essere certi che ci impegniamo a garantire che i loro dati siano protetti con trasparenza sulle nostre procedure man mano che progrediamo verso l'implementazione del limite dei dati dell'UE Microsoft.

Per altre informazioni, contattare il team dell'account Azure per facilitare una discussione con il team del prodotto Gestione chiavi di Azure.