Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo articolo descrive la funzionalità Insights (anteprima) in Azure Migrate, che fornisce la valutazione della sicurezza dell'infrastruttura e dell'inventario software individuati nel data center.

Vantaggi principali di Insights: vantaggi che gli utenti ottengono

- Esaminare i rischi per la sicurezza nel data center nelle prime fasi della pianificazione della migrazione.

- Pianificare la mitigazione per risolvere i problemi di sicurezza e rendere la migrazione ad Azure senza problemi e sicura.

- Identificare e pianificare l'aggiornamento dei server Windows e Linux con la fine del sistema operativo di supporto, la fine del software di supporto e gli aggiornamenti in sospeso.

- Rilevare le vulnerabilità nel software individuato e intervenire per correggere i rischi.

- Identificare i server senza software di gestione della sicurezza o delle patch e pianificare la configurazione di Microsoft Defender for Cloud e Azure Update Manager.

Dati di Security Insights

Azure Migrate è attualmente incentrato su un set di base di aree di rischio per la sicurezza. Ogni area corrisponde a una specifica informazione di sicurezza. La tabella seguente riepiloga i dati analitici disponibili:

| Risorsa | Informazioni dettagliate sulla sicurezza | Dettagli |

|---|---|---|

| Servers | Con i rischi per la sicurezza | I server vengono contrassegnati se presentano almeno uno dei rischi di sicurezza seguenti: sistema operativo end-of-support, software end-of-support, vulnerabilità note (CVE), software di sicurezza mancante o software di gestione delle patch, aggiornamenti critici o di sicurezza in sospeso |

| Fine del supporto del sistema operativo | Server con sistema operativo a fine del supporto. | |

| Fine del supporto software | Server con software a fine supporto individuati in Azure Migrate. | |

| Con vulnerabilità | Server con vulnerabilità nota (CVE) nel sistema operativo e software individuato. | |

| Software di sicurezza mancante | Server senza software individuato appartenente alla categoria Software di sicurezza. | |

| Software di gestione delle patch mancante | Server senza software di gestione delle patch individuati. | |

| Aggiornamenti in sospeso | Server con aggiornamenti o patch in sospeso. | |

| Programma informatico | Con i rischi per la sicurezza | Software con almeno uno dei rischi per la sicurezza: fine del supporto, vulnerabilità. |

| Fine del supporto | Il software è stato dichiarato fine del supporto da parte del fornitore. | |

| Con vulnerabilità | Software con vulnerabilità nota (CVE). |

Modalità di derivazione di Insights

Azure Migrate identifica i potenziali rischi per la sicurezza nel data center usando i dati di inventario software raccolti tramite il processo di individuazione dell'appliance di Azure Migrate. Quando si esegue un'individuazione dell'ambiente locale, in genere si forniscono le credenziali guest per i server Windows e Linux. Ciò consente allo strumento di raccogliere informazioni sul software installato, sulla configurazione del sistema operativo e sugli aggiornamenti in sospeso. Azure Migrate elabora questi dati per generare informazioni dettagliate sulla sicurezza chiave senza richiedere credenziali o autorizzazioni aggiuntive.

Annotazioni

Azure Migrate non installa agenti aggiuntivi o esegue un'analisi approfondita dell'ambiente. Le informazioni dettagliate sulla sicurezza sono limitate ai dati del software e del sistema operativo individuati tramite l'individuazione rapida dell'appliance di Azure Migrate. Analizza i dati di inventario software raccolti e li incrocia con i database sulla vulnerabilità e sul ciclo di vita disponibili pubblicamente per evidenziare i rischi per la sicurezza nel data center.

I rischi per la sicurezza sono derivati da una serie di analisi seguenti:

Software di fine del supporto: Azure Migrate controlla le versioni del software individuato nel repository endoflife.date disponibile pubblicamente. Tutti i dati di fine vita vengono aggiornati ogni 7 giorni. Se il software viene trovato alla fine del supporto (ovvero il fornitore non fornisce più aggiornamenti della sicurezza), lo contrassegna come rischio per la sicurezza. L'identificazione anticipata del software non supportato consente di pianificare gli aggiornamenti o le mitigazioni come parte della migrazione cloud.

Vulnerabilità: Azure Migrate identifica il software installato e il sistema operativo per ogni server. Esegue il mapping del software e del sistema operativo individuati alla denominazione CPE (Common Platform Enumeration) attraverso un modello di IA, che fornisce un'identificazione univoca per ogni versione software. Archivia solo i metadati software (nome, editore, versione) e non acquisisce informazioni specifiche dell'organizzazione. Azure Migrate mette in correlazione i nomi CPE con gli ID CVE noti (vulnerabilità ed esposizioni comuni). GLI ID CVE sono identificatori univoci assegnati alle vulnerabilità di cybersecurity divulgate pubblicamente e aiutano le organizzazioni a identificare e tenere traccia delle vulnerabilità in modo standard. Per altri dettagli, vedere CVE . Le informazioni sugli ID CVE e sul software correlato provengono dal Database di vulnerabilità nazionale (NVD) disponibile pubblicamente, gestito da NIST. Ciò consente di identificare le vulnerabilità nel software. Ogni vulnerabilità viene categorizzata in base al livello di rischio (Critico, Alto, Medio, Basso) in base al punteggio CVSS fornito da NVD. Questa funzionalità usa l'API NVD ma non è approvata o certificata dal NVD. Tutti i dati CVE di NVD vengono aggiornati ogni 7 giorni.

Aggiornamenti in sospeso per i server: Azure Migrate identifica i computer non completamente con patch o aggiornati in base ai metadati di Windows Update per i server Windows e i metadati di Gestione pacchetti Linux per i server Linux. Recupera inoltre la classificazione di questi aggiornamenti (critico, sicurezza, altri aggiornamenti) e li mostra per ulteriori considerazioni. Azure Migrate aggiorna i dati dagli aggiornamenti di Windows e dalle gestioni pacchetti Linux ogni 24 ore. Questa informazione viene visualizzata come Server con aggiornamenti critici e di sicurezza in sospeso, indicando che il server non è completamente aggiornato e deve essere aggiornato.

Software di gestione delle patch e della sicurezza mancante: Azure Migrate classifica il software elaborandone il nome e l'editore in categorie e sottocategorie predefinite. Ulteriori informazioni. Identifica i server non protetti che non dispongono di software di sicurezza e conformità identificati tramite l'inventario software. Ad esempio, se l'inventario software indica un server senza software in categorie come antivirus, rilevamento delle minacce, SIEM, IAM o gestione delle patch, Azure Migrate contrassegna il server come potenziale rischio per la sicurezza.

Azure Migrate aggiorna le informazioni dettagliate sulla sicurezza ogni volta che aggiorna i dati di inventario software individuati. La piattaforma aggiorna le informazioni dettagliate quando si esegue una nuova individuazione o quando l'appliance di Azure Migrate invia gli aggiornamenti dell'inventario. In genere si esegue un'individuazione completa all'inizio di un progetto e si possono eseguire analisi periodiche prima di finalizzare una valutazione. Tutte le modifiche di sistema, ad esempio nuove patch o software che hanno raggiunto la fine del ciclo di vita, si rifletteranno nelle informazioni aggiornate sulla sicurezza.

Calcolare il numero di rischi per la sicurezza

Usare la formula seguente per calcolare il numero di rischi per la sicurezza per un server:

Flag di fine del supporto del sistema operativo + Flag di fine supporto software + Numero di vulnerabilità + Numero di aggiornamenti critici e di sicurezza in sospeso + Flag software di sicurezza + Flag software di gestione patch

- Flag di fine supporto del sistema operativo = 1 se il sistema operativo server è alla fine del supporto; in caso contrario, 0.

- Flag di fine supporto software = 1 se il software è alla fine del supporto; in caso contrario, 0.

- Numero di vulnerabilità = numero di CVE identificate per il server.

- Numero di aggiornamenti critici e della sicurezza in sospeso = Aggiornamenti in sospeso per i server Windows e Linux classificati come critici o di sicurezza.

- Flag software di sicurezza = 1 se non è stato individuato alcun software appartenente alla categoria Sicurezza nel server; in caso contrario, 0.

- Flag software di gestione delle patch = 1 se nel server non è stato individuato alcun software appartenente alla sottocategoria Gestione patch; in caso contrario, 0.

Annotazioni

Informazioni dettagliate sulla sicurezza in Azure Migrate guidano ed evidenziano i potenziali rischi per la sicurezza nel data center. Non sono destinati a essere confrontati con strumenti di sicurezza specializzati. È consigliabile adottare servizi di Azure come Microsoft Defender for Cloud e Azure Update Manager per una protezione completa dell'ambiente ibrido.

Prerequisiti per la revisione di Insights

Verificare che siano soddisfatti i prerequisiti seguenti per la generazione di informazioni dettagliate complete:

- Usare l'individuazione basata su appliance in Azure Migrate per esaminare Insights. Potrebbero essere necessarie fino a 24 ore dopo l'individuazione per generare Informazioni dettagliate. L'individuazione basata sull'importazione non è supportata.

- Usare un progetto esistente o creare un progetto di Azure Migrate usando il portale in una delle aree pubbliche supportate da Azure Migrate. Questa funzionalità non è attualmente supportata nei cloud per enti pubblici.

- Verificare che le funzionalità di individuazione guest siano abilitate nelle appliance.

- Assicurarsi che non siano presenti problemi di individuazione software. Passare al Centro notifiche nel progetto azure Migrate per filtrare i problemi relativi all'inventario software.

- Assicurarsi che l'inventario software venga raccolto attivamente per tutti i server almeno una volta negli ultimi 30 giorni.

Rivedere approfondimenti

Per esaminare le informazioni dettagliate in Azure Migrate:

Passare al portale di Azure Migrate .

Selezionare il progetto da Tutti i progetti.

Nel menu a sinistra selezionare Esplora inventario>Approfondimenti (anteprima) per esaminare gli approfondimenti sulla sicurezza per il progetto selezionato. Questa pagina fornisce un riepilogo dei rischi per la sicurezza nei server individuati e nel software.

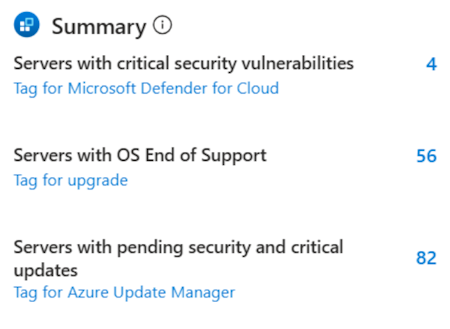

Seleziona un qualsiasi approfondimento per esaminare informazioni dettagliate. La scheda Riepilogo evidenzia i rischi critici per la sicurezza nel data center che richiedono attenzione immediata. Identifica:

- Server con vulnerabilità critiche che traggono vantaggio dall'abilitazione di Microsoft Defender for Cloud dopo la migrazione.

- Server che eseguono sistemi operativi a fine supporto, per i quali si consiglia l'aggiornamento durante la migrazione.

- Numero di server con aggiornamenti critici e di sicurezza in sospeso, che suggeriscono la correzione tramite Gestione aggiornamenti di Azure dopo la migrazione. È possibile contrassegnare i server con rischi critici per supportare una pianificazione e una mitigazione efficaci durante la modernizzazione in Azure.

Esaminare la valutazione dei rischi del server

La scheda Server mostra un riepilogo di tutti i server individuati con rischi per la sicurezza. Un server viene considerato a rischio se presenta almeno uno dei problemi seguenti:

Sistema operativo a fine del supporto

Software di fine supporto

Vulnerabilità note (CVE) nel software o nel sistema operativo installato

Software di gestione delle patch o della sicurezza mancante

Aggiornamenti critici o di sicurezza in attesa di installazione

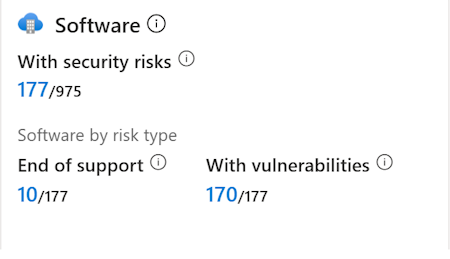

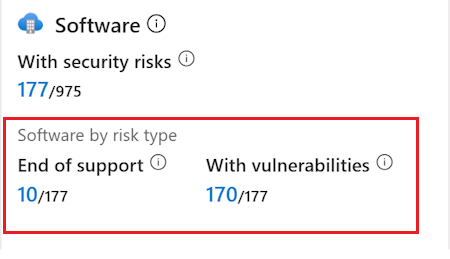

Esaminare la valutazione dei rischi software

La scheda software mostra un riepilogo di tutti i software individuati con rischi per la sicurezza. Il software viene contrassegnato come a rischio se è fuori supporto o presenta vulnerabilità note (CVE). La scheda visualizza il numero di software e software di fine supporto con vulnerabilità come frazioni del software totale con rischi per la sicurezza.

Esaminare informazioni dettagliate sulla sicurezza

Per esaminare i rischi di sicurezza dettagliati per server e software, eseguire le azioni seguenti:

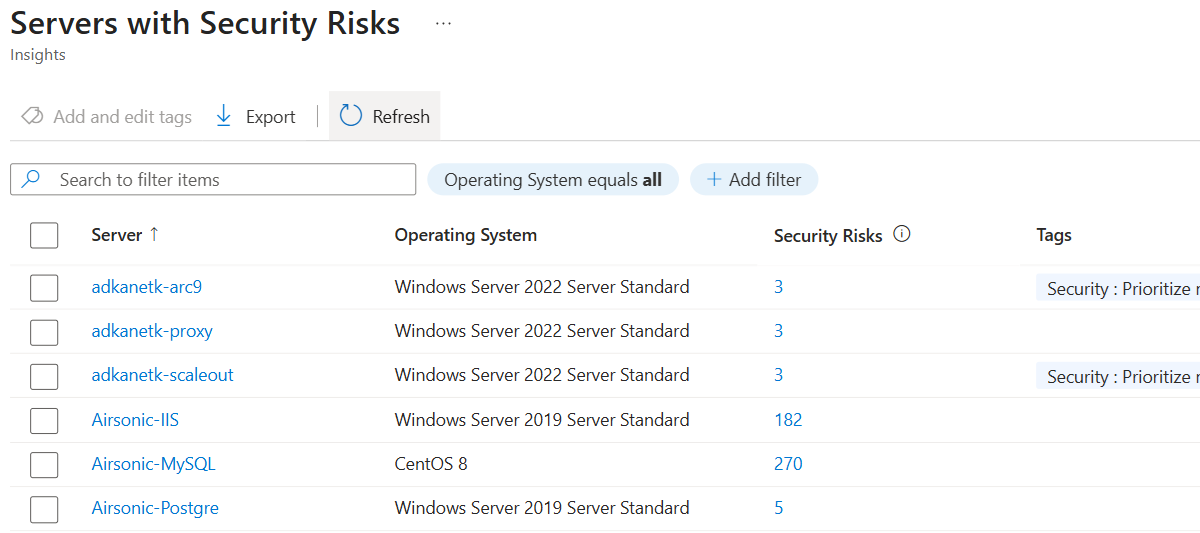

Esaminare i server con rischi per la sicurezza

Per esaminare i rischi di sicurezza dettagliati per i server, seguire questa procedura:

Passare al riquadro Insights (anteprima).

Nella scheda Server selezionare il collegamento che mostra il numero di server con rischi per la sicurezza.

È possibile visualizzare l'elenco dettagliato dei server individuati, applicare tag per supportare la pianificazione della migrazione ed esportare i dati del server come file di .csv.

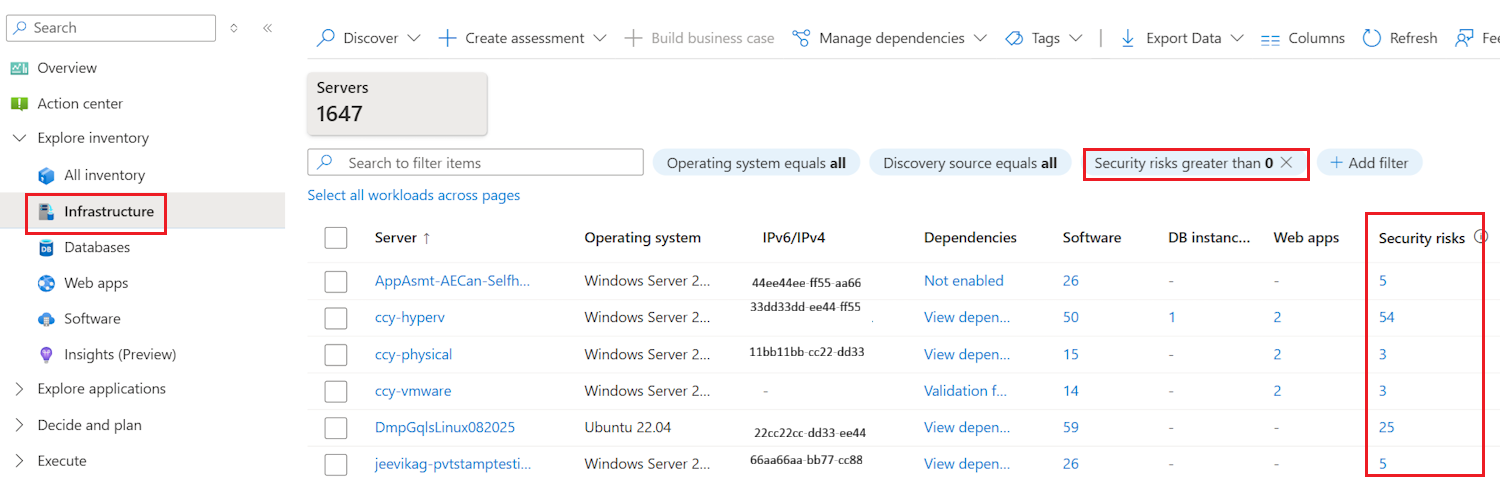

Visualizzare i server in base al rischio di sicurezza

Per visualizzare i server con rischi di sicurezza specifici, passare al riquadro Informazioni dettagliate (anteprima). Nella scheda Server viene visualizzato e selezionato un elenco dettagliato dei server interessati dai problemi seguenti:

- Sistemi operativi a fine supporto

- Software di fine supporto

- Vulnerabilità note (CVE) nei sistemi operativi o software installati

- Strumenti di gestione della sicurezza o delle patch mancanti

In alternativa, è possibile filtrare i server con rischi per la sicurezza dal riquadro Esplora inventario>Tutto l'inventario ed Esplora inventario>Infrastruttura.

Esaminare il software con rischi per la sicurezza

Per esaminare il software con i rischi di sicurezza identificati, seguire questa procedura:

Passare al riquadro Insights (anteprima).

Nella scheda Software selezionare il collegamento che mostra il numero di elementi software con rischi per la sicurezza.

È possibile visualizzare l'elenco dettagliato del software individuato, esaminare i metadati associati ed esportare i dati come file di .csv.

Per visualizzare il software con rischi di sicurezza specifici, passare al riquadro Informazioni dettagliate (anteprima). qui viene visualizzato un elenco dettagliato del software interessato a causa dei problemi seguenti:

- Stato di fine del supporto

- Vulnerabilità note (CVE)

In alternativa, è possibile filtrare il software e il software di fine del supporto con vulnerabilità note nel riquadro Esplora inventario>software .

Esaminare informazioni dettagliate sulla sicurezza per un server

Per visualizzare informazioni dettagliate sulla sicurezza per un server specifico:

Passare al riquadro Infrastruttura dal menu a sinistra e selezionare il server da esaminare.

Selezionare la scheda Insights (anteprima). Nella scheda vengono visualizzate le informazioni dettagliate sulla sicurezza per il server selezionato, tra cui:

- Stato del supporto del sistema operativo

- Presenza di software di gestione delle patch e della sicurezza

- Aggiornamenti in sospeso critici e di sicurezza

- Software di fine supporto

- Software con vulnerabilità note (CVE)

- Il riepilogo dei primi cinque aggiornamenti in sospeso e delle prime cinque vulnerabilità viene fornito per aiutare a classificare in ordine di priorità la correzione.

Gestire le autorizzazioni per Security Insights

Le informazioni dettagliate sulla sicurezza sono abilitate per impostazione predefinita per tutti gli utenti. Per gestire l'accesso, creare ruoli personalizzati e rimuovere le autorizzazioni seguenti:

| Risorsa | Permissions | Description |

|---|---|---|

| Aggiornamenti in sospeso | Microsoft.OffAzure/hypervSites/machines/inventoryinsights/pendingupdates/* |

Leggere gli aggiornamenti in sospeso del sito Hyper-V |

Microsoft.OffAzure/serverSites/machines/inventoryinsights/pendingupdates/* |

Leggere gli aggiornamenti in sospeso del sito del server fisico | |

Microsoft.OffAzure/vmwareSites/machines/inventoryinsights/pendingupdates/* |

Consulta gli aggiornamenti in sospeso della macchina VMware | |

| Vulnerabilità | Microsoft.OffAzure/hypervSites/machines/inventoryinsights/vulnerabilities/* |

Leggere le vulnerabilità del sito di Hyper-V |

Microsoft.OffAzure/serverSites/machines/inventoryinsights/vulnerabilities/* |

Leggere le vulnerabilità del sito server fisico | |

Microsoft.OffAzure/vmwareSites/machines/inventoryinsights/vulnerabilities/* |

Leggere le vulnerabilità del computer VMware |

È anche possibile implementare ruoli predefiniti per Azure Migrate per gestire l'accesso per visualizzare Informazioni dettagliate. Ulteriori informazioni

Il messaggio di errore seguente viene visualizzato quando un utente non dispone delle autorizzazioni per visualizzare Informazioni dettagliate:

Annotazioni

Lo stato di supporto per sistemi operativi e software è una proprietà a livello di computer. L'accesso utente a queste informazioni è determinato dalle autorizzazioni assegnate a livello di computer.

Esplorare i servizi di Azure per attenuare i rischi per la sicurezza

Azure offre soluzioni integrate per identificare e mitigare i rischi di sicurezza e rafforzare il comportamento di sicurezza del cloud:

- Microsoft Defender for Cloud offre una gestione unificata della sicurezza e una protezione avanzata dalle minacce. Valuta continuamente le risorse per errori di configurazione e vulnerabilità, fornendo raccomandazioni utili per rafforzare l'infrastruttura. Allineandosi agli standard di conformità del settore, garantisce che i carichi di lavoro rimangano sicuri e conformi.

- Azure Update Manager semplifica l'applicazione di patch al sistema operativo senza un'infrastruttura aggiuntiva. Automatizza le pianificazioni degli aggiornamenti per ridurre al minimo i rischi per la sicurezza dai sistemi senza patch e offre report dettagliati sulla conformità. Con un controllo granulare sulle distribuzioni, consente di mantenere l'integrità del sistema e la resilienza contro le minacce in continua evoluzione.

Passaggi successivi

- Altre informazioni sulle autorizzazioni in Azure Migrate.

- Altre informazioni sui costi di sicurezza nel caso aziendale.

- Altre informazioni sulle valutazioni.