Esercitazione: Registrare il traffico di rete da e verso una macchina virtuale tramite il portale di Azure

Importante

Il 30 settembre 2027 i log dei flussi del gruppo di sicurezza di rete (NSG) verranno ritirati. Come parte di questo ritiro, non sarà più possibile creare nuovi log dei flussi del gruppo di sicurezza di rete a partire dal 30 giugno 2025. È consigliabile eseguire la migrazione ai log dei flussi di rete virtuale, che superano le limitazioni dei log dei flussi del gruppo di sicurezza di rete. Dopo la data di ritiro, l'analisi del traffico abilitata con i log dei flussi del gruppo di sicurezza di rete non sarà più supportata e le risorse dei log dei flussi del gruppo di sicurezza di rete esistenti nelle sottoscrizioni verranno eliminate. Tuttavia, i record dei log dei flussi del gruppo di sicurezza di rete non verranno eliminati e continueranno a seguire i rispettivi criteri di conservazione. Per altre informazioni, consultare l'annuncio ufficiale.

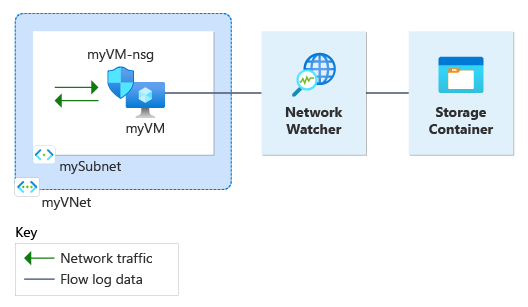

La registrazione dei flussi dei gruppi di sicurezza di rete è una funzionalità di Azure Network Watcher che consente di registrare informazioni sul traffico IP che scorre attraverso un gruppo di sicurezza di rete. Per altre informazioni sui log dei flussi dei gruppi di sicurezza di rete, vedere Panoramica dei log dei flussi NSG.

Questa esercitazione illustra come usare i log dei flussi del gruppo di sicurezza di rete per registrare il traffico di rete di una macchina virtuale che passa attraverso il gruppo di sicurezza di rete associato all'interfaccia di rete.

In questa esercitazione apprenderai a:

- Creare una rete virtuale

- Creare una macchina virtuale con un gruppo di sicurezza di rete associato all'interfaccia di rete

- Registrare il provider Microsoft.insights

- Abilitare la registrazione dei flussi per un gruppo di sicurezza di rete usando i log dei flussi di Network Watcher

- Scaricare i dati registrati

- Visualizzare i dati registrati

Prerequisiti

- Un account Azure con una sottoscrizione attiva. Se non se ne dispone, creare un account gratuito prima di iniziare.

Creare una rete virtuale

In questa sezione viene creata una rete virtuale myVNet con una subnet per la macchina virtuale.

Accedere al portale di Azure.

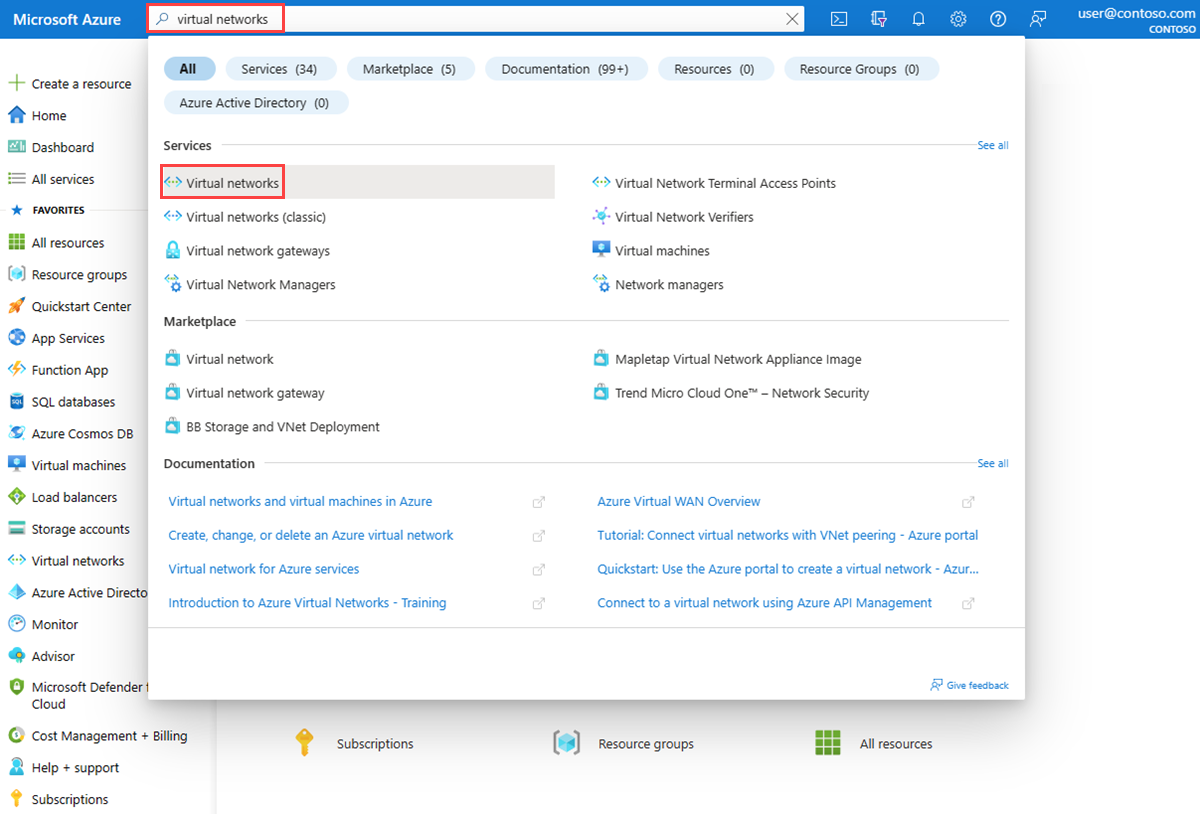

Nella casella di ricerca nella parte superiore del portale immettere reti virtuali. Selezionare Reti virtuali nei risultati della ricerca.

Seleziona + Crea. In Crea rete virtuale immettere o selezionare i valori seguenti nella scheda Informazioni di base:

Impostazione Valore Dettagli di progetto Abbonamento Seleziona la tua sottoscrizione di Azure. Gruppo di risorse Selezionare Crea nuovo.

Immettere myResourceGroup in Nome.

Selezionare OK.Dettagli istanza Nome Immetti myVNet. Paese Selezionare (Stati Uniti) Stati Uniti orientali. Selezionare Rivedi e crea.

Rivedere le impostazioni e quindi selezionare Crea.

Creare una macchina virtuale

In questa sezione viene creata la macchina virtuale myVM .

Nella casella di ricerca nella parte superiore del portale immettere Macchine virtuali. Selezionare Macchine virtuali nei risultati della ricerca.

Selezionare + Crea e quindi selezionare Macchina virtuale di Azure.

In Crea macchina virtuale immettere o selezionare i valori seguenti nella scheda Informazioni di base:

Impostazione Valore Dettagli del progetto Abbonamento Seleziona la tua sottoscrizione di Azure. Gruppo di risorse Selezionare myResourceGroup. Dettagli istanza Virtual machine name Immettere myVM. Paese Selezionare (Stati Uniti) Stati Uniti orientali. Opzioni di disponibilità Selezionare La ridondanza dell'infrastruttura non è richiesta. Tipo di sicurezza Selezionare Standard. Immagine Selezionare Windows Server 2022 Datacenter: Azure Edition - x64 Gen2. Dimensione Scegliere una dimensione o lasciare l'impostazione predefinita. Account amministratore Username Immettere un nome utente. Password Immettere una password. Conferma password Reimmettere la password. Selezionare la scheda Rete oppure selezionare Avanti: Dischi e quindi Avanti: Rete.

Nella scheda Rete selezionare i valori seguenti:

Impostazione Valore Interfaccia di rete Rete virtuale Selezionare myVNET. Subnet Selezionare mySubnet. IP pubblico Selezionare (nuovo) myVM-ip. Gruppo di sicurezza di rete della scheda di interfaccia di rete Selezionare Basic. Questa impostazione crea un gruppo di sicurezza di rete denominato myVM-nsg e lo associa all'interfaccia di rete della macchina virtuale myVM . Porte in ingresso pubbliche Selezionare Consenti porte selezionate. Selezionare le porte in ingresso Selezionare RDP (3389). Attenzione

È consigliabile lasciare la porta RDP aperta a Internet solo per i test. Per gli ambienti di produzione, è consigliabile limitare l'accesso alla porta RDP a un IP specifico o a un intervallo di indirizzi IP. È anche possibile bloccare alla porta RDP l'accesso a Internet e usare Azure Bastion per connettersi in modo sicuro alla macchina virtuale dal portale di Azure.

Selezionare Rivedi e crea.

Rivedere le impostazioni e quindi selezionare Crea.

Al termine della distribuzione, selezionare Vai alla risorsa per passare alla pagina Panoramica di myVM.

Selezionare Connetti e quindi RDP.

Selezionare Scarica file RDP e aprire il file scaricato.

Selezionare Connetti, quindi immettere il nome utente e la password creati nei passaggi precedenti. Se richiesto, accettare il certificato.

Registrare il provider Insights

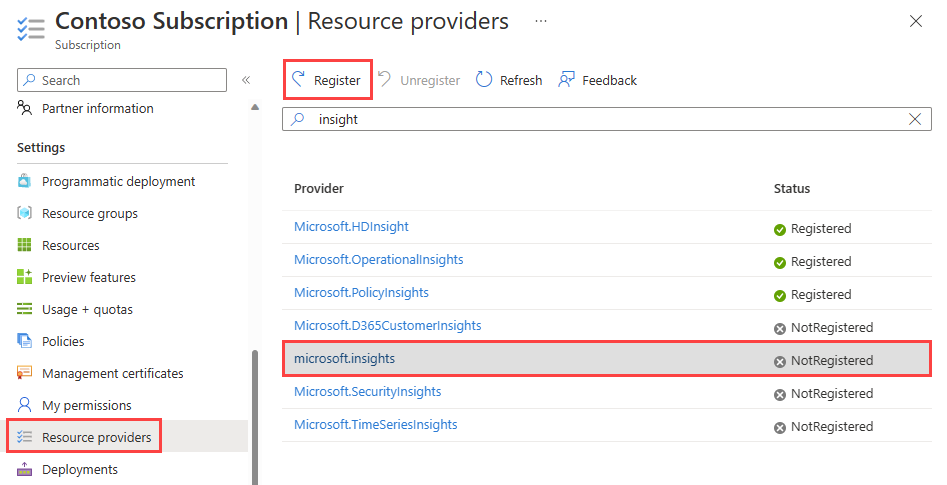

La registrazione dei flussi dei gruppi di sicurezza di rete richiede il provider Microsoft.Insights. Per verificarne lo stato, seguire questa procedura:

Nella casella di ricerca nella parte superiore del portale, immettere sottoscrizioni. Selezionare Sottoscrizioni nei risultati della ricerca.

Selezionare la sottoscrizione di Azure per cui si desidera abilitare il provider in Sottoscrizioni.

Selezionare Provider di risorse in Impostazioni della sottoscrizione.

Immettere insight nella casella del filtro.

Verificare che lo stato del provider visualizzato sia Registrato. Se lo stato è NotRegistered, selezionare il provider Microsoft.Insights quindi scegliere Registra.

Creare un account di archiviazione

In questa sezione viene creato un account di archiviazione per usarlo per archiviare i log dei flussi.

Nella casella di ricerca nella parte superiore del portale immettere account di archiviazione. Selezionare Account di archiviazione nei risultati della ricerca.

Seleziona + Crea. In Crea un account di archiviazione immettere o selezionare i valori seguenti nella scheda Informazioni di base:

Impostazione Valore Dettagli di progetto Abbonamento Seleziona la tua sottoscrizione di Azure. Gruppo di risorse Selezionare myResourceGroup. Dettagli istanza Nome account di archiviazione Immettere un nome univoco. Questa esercitazione usa mynwstorageaccount. Paese Selezionare (Stati Uniti) Stati Uniti orientali. L'account di archiviazione deve trovarsi nella stessa area della macchina virtuale e del relativo gruppo di sicurezza di rete. Prestazioni Selezionare Standard. I log dei flussi del gruppo di sicurezza di rete supportano solo gli account di archiviazione di livello Standard. Ridondanza Selezionare Archiviazione con ridondanza locale o strategia di replica diversa che soddisfi i requisiti di durabilità. Selezionare la scheda Rivedi o selezionare il pulsante Rivedi nella parte inferiore.

Rivedere le impostazioni e quindi selezionare Crea.

Creare un log del flusso del gruppo di sicurezza di rete

In questa sezione viene creato un log del flusso del gruppo di sicurezza di rete salvato nell'account di archiviazione creato in precedenza nell'esercitazione.

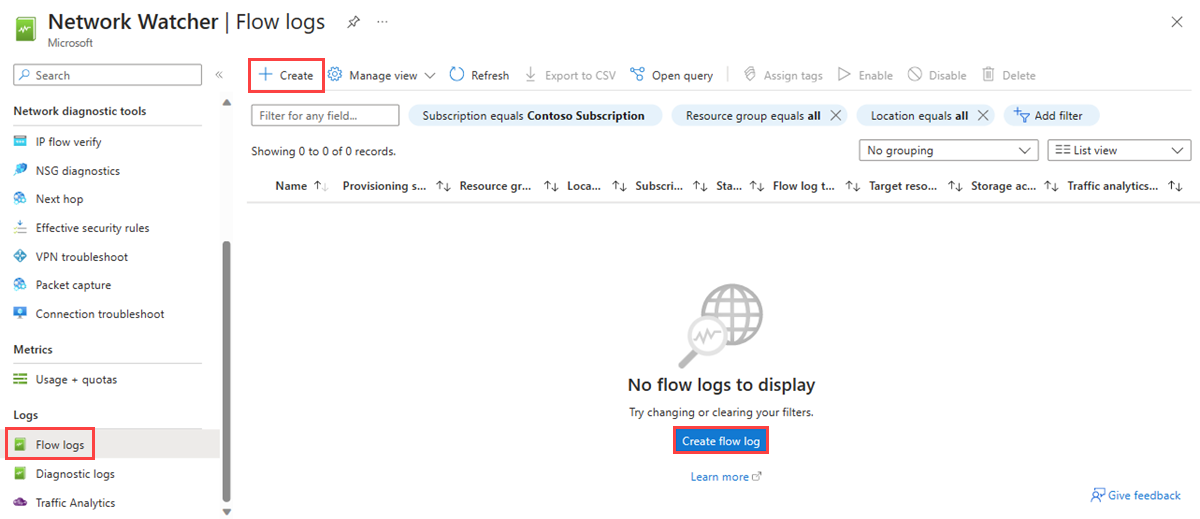

Nella casella di ricerca nella parte superiore del portale immettere network watcher. Nei risultati della ricerca selezionare Network Watcher.

In Log selezionare Log dei flussi.

In Network Watcher | Log dei flussi , selezionare + Crea o il pulsante blu Crea log dei flussi.

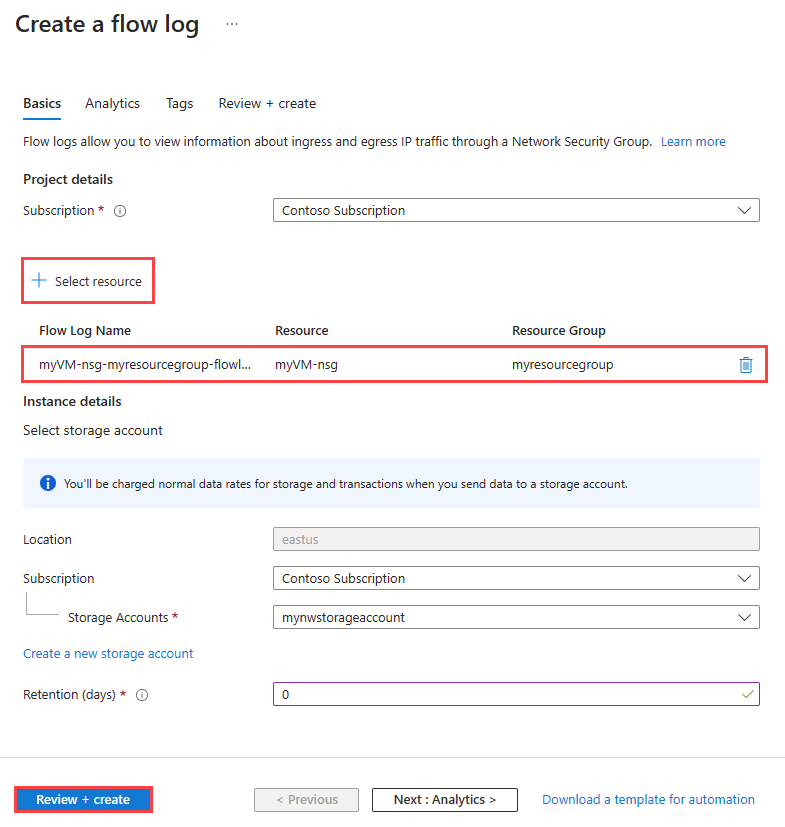

Immettere o selezionare i valori seguenti in Creare un log di flusso:

Impostazione Valore Dettagli di progetto Abbonamento Selezionare la sottoscrizione di Azure del gruppo di sicurezza di rete che si desidera registrare. Gruppo di sicurezza di rete Selezionare + Seleziona risorsa.

In Selezionare il gruppo di sicurezza di rete selezionare myVM-nsg. Quindi, selezionare Conferma selezione.Nome log dei flussi Lasciare il valore predefinito myVM-nsg-myResourceGroup-flowlog. Dettagli istanza Abbonamento Selezionare la sottoscrizione di Azure dell'account di archiviazione. Account di archiviazione Selezionare l'account di archiviazione creato nei passaggi precedenti. Questa esercitazione usa mynwstorageaccount. Periodo di mantenimento (giorni) Immettere 0 per conservare i dati dei log del flusso nell'account di archiviazione per sempre (fino a quando non viene eliminato dall'account di archiviazione). Per applicare un criterio di conservazione, immettere il tempo di conservazione in giorni. Per informazioni sui prezzi di archiviazione, vedere prezzi Archiviazione di Azure.

Nota

Il portale di Azure crea i log dei flussi del gruppo di sicurezza di rete nel gruppo di risorse NetworkWatcherRG.

Selezionare Rivedi e crea.

Rivedere le impostazioni e quindi selezionare Crea.

Al termine della distribuzione, selezionare Vai alla risorsa per confermare il log del flusso creato e elencato nella pagina Log di flusso.

Tornare alla sessione RDP con la macchina virtuale myVM .

Aprire Microsoft Edge e passare a

www.bing.com.

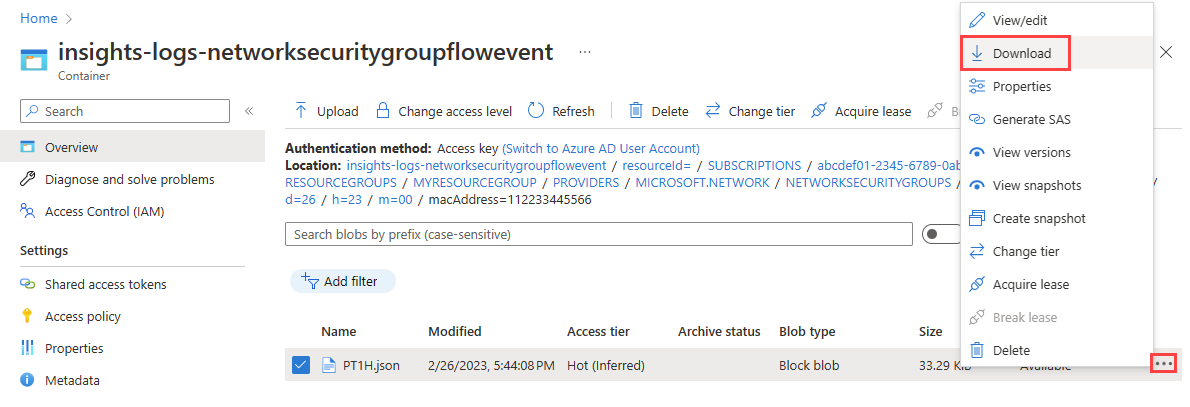

Scaricare il log del flusso

In questa sezione si passa all'account di archiviazione selezionato in precedenza e si scarica il log del flusso del gruppo di sicurezza di rete creato nella sezione precedente.

Nella casella di ricerca nella parte superiore del portale immettere account di archiviazione. Selezionare Account di archiviazione nei risultati della ricerca.

Selezionare mynwstorageaccount o l'account di archiviazione creato in precedenza e selezionato per archiviare i log.

In Archiviazione dati selezionare Contenitori.

Selezionare il contenitore insights-logs-networksecuritygroupflowevent .

Nel contenitore passare alla gerarchia di cartelle fino a quando non si arriva al

PT1H.jsonfile. I file di log del gruppo di sicurezza di rete vengono scritti in una gerarchia di cartelle che segue la convenzione di denominazione seguente:https://{storageAccountName}.blob.core.windows.net/insights-logs-networksecuritygroupflowevent/resourceId=/SUBSCRIPTIONS/{subscriptionID}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/{networSecurityGroupName}/y={year}/m={month}/d={day}/h={hour}/m=00/macAddress={acAddress}/PT1H.jsonSelezionare i puntini di sospensione ... a destra del file PT1H.json, quindi selezionare Scarica.

Nota

È possibile usare Archiviazione di Azure Explorer per accedere e scaricare i log dei flussi dall'account di archiviazione. Per altre informazioni, vedere Informazioni di base su Storage Explorer.

Visualizzare il log del flusso

Aprire il file scaricato PT1H.json usando un editor di testo di propria scelta. L'esempio seguente è una sezione ricavata dal file scaricato PT1H.json , che mostra un flusso elaborato dalla regola DefaultRule_AllowInternetOutBound.

{

"time": "2023-02-26T23:45:44.1503927Z",

"systemId": "00000000-0000-0000-0000-000000000000",

"macAddress": "112233445566",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/MYRESOURCEGROUP/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/MYVM-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 2,

"flows": [

{

"rule": "DefaultRule_AllowInternetOutBound",

"flows": [

{

"mac": "112233445566",

"flowTuples": [

"1677455097,10.0.0.4,13.107.21.200,49982,443,T,O,A,C,7,1158,12,8143"

]

}

]

}

]

}

}

Le informazioni separate da virgole per flowTuples sono le seguenti:

| Dati di esempio | Cosa rappresentano i dati | Spiegazione |

|---|---|---|

| 1677455097 | Timestamp | Timestamp di quando si è verificato il flusso in formato EPOCH UNIX. Nell'esempio precedente, la data viene convertita nel 26 febbraio 2023 11:44:57 UTC/GMT. |

| 10.0.0.4 | Indirizzo IP di origine | L'indirizzo IP di origine del flusso. 10.0.0.4 è l'indirizzo IP privato della macchina virtuale creata in precedenza. |

| 13.107.21.200 | Indirizzo IP di destinazione | Indirizzo IP di destinazione a cui era destinato il flusso. 13.107.21.200 è l'indirizzo IP di www.bing.com. Poiché il traffico è destinato all'esterno di Azure, la regola di sicurezza DefaultRule_AllowInternetOutBound elaborato il flusso. |

| 49982 | Porta di origine | La porta di origine del flusso. |

| 443 | Porta di destinazione | La porta di destinazione del flusso. |

| T | Protocollo | Protocollo del flusso. T: TCP. |

| O | Direzione | Direzione del flusso. O: In uscita. |

| Un | Decisione | Decisione presa dalla regola di sicurezza. R: Consentito. |

| A | Solo stato flusso versione 2 | Stato del flusso. C: indica un flusso in corso. |

| 7 | Solo pacchetti inviati versione 2 | Numero totale di pacchetti TCP inviati alla destinazione dall'ultimo aggiornamento. |

| 1158 | Byte inviati solo versione 2 | Numero totale di byte di pacchetti TCP inviati dall'origine alla destinazione dall'ultimo aggiornamento. I byte dei pacchetti includono l'intestazione del pacchetto e il payload. |

| 12 | Solo pacchetti ricevuti versione 2 | Numero totale di pacchetti TCP ricevuti dalla destinazione dall'ultimo aggiornamento. |

| 8143 | Byte ricevuti solo versione 2 | Numero totale di byte di pacchetti TCP ricevuti dalla destinazione dall'ultimo aggiornamento. I byte dei pacchetti includono payload e intestazione del pacchetto. |

Pulire le risorse

Quando non sono più necessari, eliminare il gruppo di risorse myResourceGroup e tutte le risorse in esso contenute:

Nella casella di ricerca nella parte superiore del portale immettere myResourceGroup. Selezionare myResourceGroup nei risultati della ricerca.

Selezionare Elimina gruppo di risorse.

In Elimina un gruppo di risorse immettere myResourceGroup e quindi selezionare Elimina.

Selezionare Elimina per confermare l'eliminazione del gruppo di risorse e di tutte le relative risorse.

Nota

Il log del flusso myVM-nsg-myResourceGroup-flowlog si trova nel gruppo di risorse NetworkWatcherRG, ma verrà eliminato dopo l'eliminazione del gruppo di sicurezza di rete myVM-nsg (eliminando il gruppo di risorse myResourceGroup).

Contenuto correlato

- Per altre informazioni sui log dei flussi dei gruppi di sicurezza di rete, vedere Registrazione dei flussi per i gruppi di sicurezza di rete.

- Per informazioni su come creare, modificare, abilitare, disabilitare o eliminare i log dei flussi del gruppo di sicurezza di rete, vedere Gestire i log dei flussi dei gruppi di sicurezza di rete.

- Per informazioni sull'analisi del traffico, vedere Panoramica dell'analisi del traffico.