Monitoraggio delle macchine virtuali (per la funzione di rete virtualizzata)

Questa sezione illustra gli strumenti facoltativi disponibili per gli operatori di telecomunicazioni per monitorare i carichi di lavoro VNF (Virtualized Network Functions). Con Azure Monitoring Agent (AMA), i log e le metriche delle prestazioni possono essere raccolti dalle Macchine virtuali (VM) che eseguono VNFs. Uno dei prerequisiti per AMA è la connettività Arc ad Azure (usando Azure Arc per i server).

Onboarding delle estensioni con l'interfaccia della riga di comando tramite l'autenticazione dell'identità gestita

Quando si abilitano gli agenti di monitoraggio nelle macchine virtuali tramite l'interfaccia della riga di comando, assicurarsi che siano installate le versioni appropriate dell'interfaccia della riga di comando:

- azure-cli: 2.39.0+

- azure-cli-core: 2.39.0+

- Resource-graph: 2.1.0+

Documentazione per iniziare con l'interfaccia della riga di comando di Azure, come installarla in più sistemi operativi e come installare le estensioni dell'interfaccia della riga di comando.

Connettività Arc

I server abilitati per Azure Arc consentono di gestire server fisici Linux e Macchine virtuali ospitati all'esterno di Azure, ad esempio un ambiente cloud locale come Operator Nexus. Un computer ibrido non è in esecuzione in Azure. Quando un computer ibrido è connesso ad Azure, diventa un computer connesso, considerato come una risorsa in Azure. Ogni computer connesso ha un ID risorsa che consente di includere il computer in un gruppo di risorse.

Prerequisiti

Prima di iniziare, assicurarsi di esaminare i prerequisiti e verificare che la sottoscrizione e le risorse soddisfino i requisiti. Alcuni dei prerequisiti sono:

- La macchina virtuale VNF è connessa a CloudServicesNetwork (la rete usata dalla macchina virtuale per comunicare con i servizi Operator Nexus).

- Si ha accesso SSH alla macchina virtuale VNF.

- Installazione di proxy e wget:

- Verificare che wget sia installato.

- Per impostare il proxy come variabile di ambiente, eseguire:

echo "http\_proxy=http://169.254.0.11:3128" \>\> /etc/environment

echo "https\_proxy=http://169.254.0.11:3128" \>\> /etc/environment

- Si dispone delle autorizzazioni appropriate per la macchina virtuale VNF per poter eseguire script, installare le dipendenze dei pacchetti e così via. Per altre informazioni, visitare il collegamento per altri dettagli.

- Per usare i server abilitati per Azure Arc, è necessario registrare i provider di risorse di Azure seguenti nella sottoscrizione:

- Microsoft.HybridCompute

- Microsoft.GuestConfiguration

- Microsoft.HybridConnectivity

Se questi provider di risorse non sono già registrati, è possibile registrarli usando i comandi seguenti:

az account set --subscription "{Your Subscription Name}"

az provider register --namespace 'Microsoft.HybridCompute'

az provider register --namespace 'Microsoft.GuestConfiguration'

az provider register --namespace 'Microsoft.HybridConnectivity'

Distribuzione

È possibile connettere i server arc nell'ambiente eseguendo manualmente un set di passaggi. La macchina virtuale VNF può essere connessa ad Azure usando uno script di distribuzione. In alternativa, è possibile usare un metodo automatizzato eseguendo uno script modello. Lo script può essere usato per automatizzare il download e l'installazione dell'agente.

Con questo metodo sono necessarie le autorizzazioni di amministratore sulla macchina virtuale per installare e configurare l'agente. Nel computer Linux è possibile distribuire l'agente necessario usando l'account radice.

Lo script per automatizzare il download e l'installazione e stabilire la connessione con Azure Arc è disponibile nel portale di Azure. Per completare il processo, seguire questa procedura:

Nel browser passare al portale di Azure.

Nella pagina Seleziona un metodo selezionare il riquadro Aggiungi un singolo server e quindi selezionare Genera script.

Nella pagina Prerequisiti selezionare Avanti.

Nella pagina Dettagli risorsa specificare le informazioni seguenti:

Nell'elenco a discesa Sottoscrizione selezionare la sottoscrizione in cui verrà gestito il computer.

Nell'elenco a discesa Gruppo di risorse selezionare il gruppo di risorse da cui verrà gestito il computer.

Nell'elenco a discesa Area selezionare l'area di Azure in cui archiviare i metadati dei server.

Nell'elenco a discesa Sistema operativo selezionare il sistema operativo della macchina virtuale VNF.

Se il computer comunica tramite un server proxy per connettersi a Internet, specificare l'indirizzo IP del server proxy. Se viene usato un nome e un numero di porta, specificare tali informazioni.

Al termine, selezionare Avanti: Tag.

Nella pagina Tag esaminare l'impostazione predefinita e suggerita di Tag di località fisica e immettere un valore oppure specificare una o più opzioni per Tag personalizzati in base ai propri standard.

Selezionare Avanti: Scaricare ed eseguire lo script.

Nella pagina Scarica ed esegui script esaminare le informazioni di riepilogo e quindi selezionare Scarica. Se occorre ancora apportare modifiche, selezionare Indietro.

Nota:

- Impostare l'uscita sul flag di errore nella parte superiore dello script per assicurarsi che abbia esito negativo e non restituisca falsi risultati positivi alla fine. Ad esempio, nello script shell usare "set -e" nella parte superiore dello script.

- Aggiungere http_proxy di esportazione=<PROXY_URL> ed esportare https_proxy=<PROXY_URL> allo script insieme alle istruzioni di esportazione nello script di connettività Arc. (IP proxy - 169.254.0.11:3128).

Per distribuire nel azcmagent server, accedere al server con un account con accesso radice. Passare alla cartella in cui è stato copiato lo script ed eseguirlo nel server eseguendo lo script ./OnboardingScript.sh.

Se l'agente non si avvia dopo l'installazione, controllare i log per vedere le informazioni dettagliate sull'errore. La directory dei log è /var/opt/azcmagent/log.

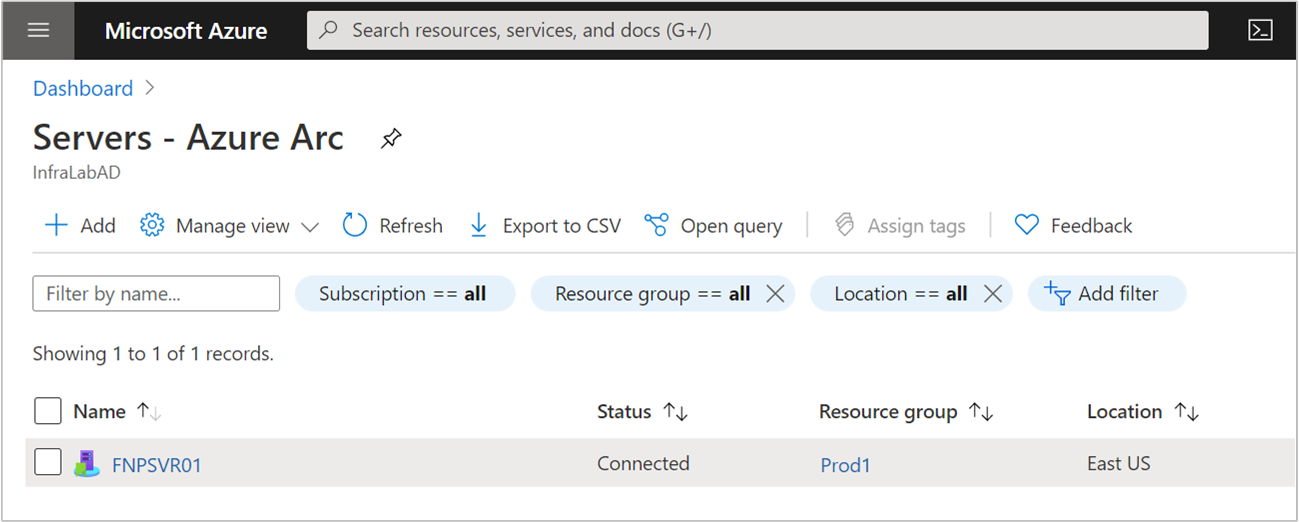

Dopo aver installato l'agente e configurato per la connessione ai server abilitati per Azure Arc, verificare che il server sia connesso correttamente in portale di Azure.

Figura: Vm registrata in Arc di esempio

Risoluzione dei problemi

Nota: se vengono visualizzati errori durante l'esecuzione dello script, correggere gli errori ed eseguire di nuovo lo script prima di passare ai passaggi successivi.

Alcuni motivi comuni per gli errori:

- Non si hanno le autorizzazioni necessarie per la macchina virtuale.

- Il pacchetto wget non è installato nella macchina virtuale.

- Se non riesce a installare le dipendenze del pacchetto, il proxy non include i domini necessari aggiunti agli URL consentiti. Ad esempio, in Ubuntu apt non riesce a installare le dipendenze perché non riesce a raggiungere ".ubuntu.com". Aggiungere gli endpoint in uscita necessari al proxy.

Agente di Monitoraggio di Azure

L'agente di Monitoraggio di Azure viene implementato come estensione della macchina virtuale di Azure ver Arc connected Machines. Vengono inoltre elencate le opzioni per creare associazioni con le regole di raccolta dati che definiscono quali dati devono essere raccolti dall'agente. L'installazione, l'aggiornamento o la disinstallazione dell'agente di Monitoraggio di Azure non richiederà il riavvio del server.

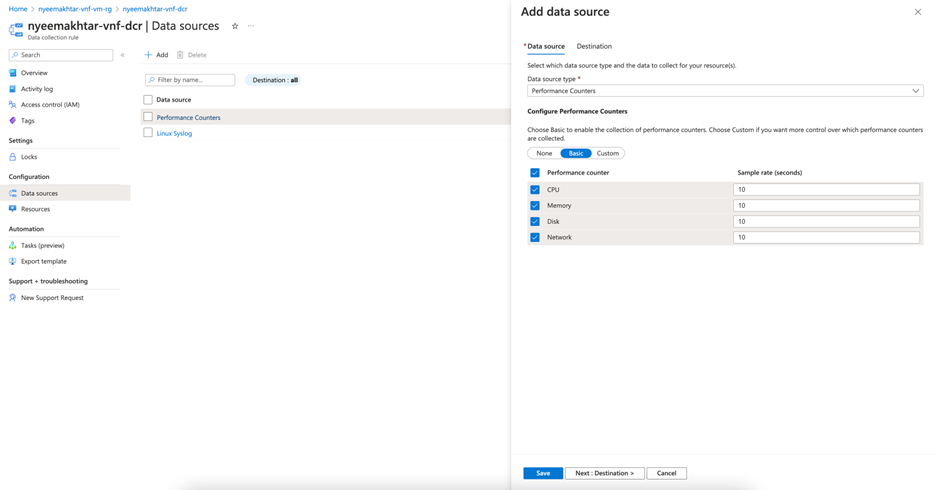

Assicurarsi di configurare la raccolta di log e metriche usando la regola di raccolta dati.

Figura: Aggiunta dell'origine da parte di DCR

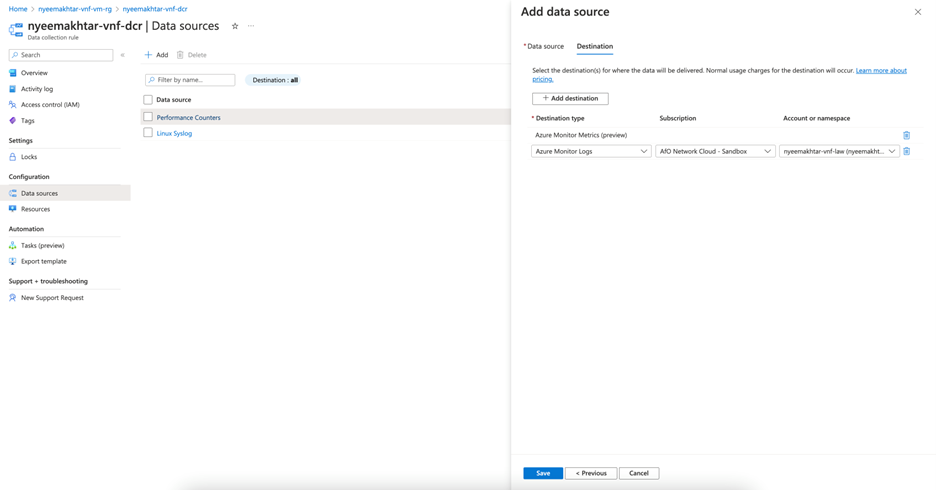

Nota: le metriche configurate con DCR devono avere la destinazione impostata su Area di lavoro Log Analytics perché non è ancora supportata nelle metriche di Monitoraggio di Azure.

Figura: DCR che aggiunge la destinazione

Prerequisiti

Prima di installare l'agente di Monitoraggio di Azure, è necessario soddisfare i prerequisiti seguenti:

- Autorizzazioni: per i metodi diversi dall'uso del portale di Azure, è necessario disporre delle assegnazioni di ruolo seguenti per installare l'agente:

| Ruolo predefinito | Ambiti | Motivo |

|---|---|---|

| Collaboratoremacchina virtuale Azure Connessione ed Machine Resource Amministrazione istrator | Server con abilitazione di Azure Arc | Per distribuire l'agente |

| Qualsiasi ruolo che include l'azione Microsoft.Resources/deployments/* | Sottoscrizione e/o Gruppo di risorse e/o | Per distribuire modelli di Azure Resource Manager |

Installazione dell'agente di monitoraggio di Azure

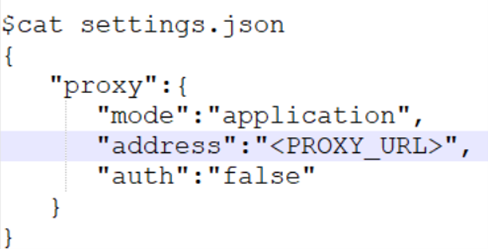

Una volta, i Macchine virtuali sono connessi ad Arc, assicurarsi di creare un file locale da Azure Cloud Shell con il nome "settings.json" per fornire le informazioni sul proxy:

Figura: file settings.json

Usare quindi il comando seguente per installare l'agente di monitoraggio di Azure in questi server abilitati per Azure Arc:

az connectedmachine extension create --name AzureMonitorLinuxAgent --publisher Microsoft.Azure.Monitor --type AzureMonitorLinuxAgent --machine-name \<arc-server-name\> --resource-group \<resource-group-name\> --location \<arc-server-location\> --type-handler-version "1.21.1" --settings settings.json

Per raccogliere dati dalle macchine virtuali usando l'agente di Monitoraggio di Azure, è necessario:

Creare regole di raccolta dati (DCR) che definiscono i dati inviati dall'agente di Monitoraggio di Azure a quali destinazioni.

Associare la regola di raccolta dati a Macchine virtuali specifiche.

Regola di raccolta dati tramite il portale

I passaggi per creare un record di dominio e associarlo a un'area di lavoro Log Analytics sono disponibili qui.

Verificare infine se si ottengono i log nell'area di lavoro Log Analytics specificata.

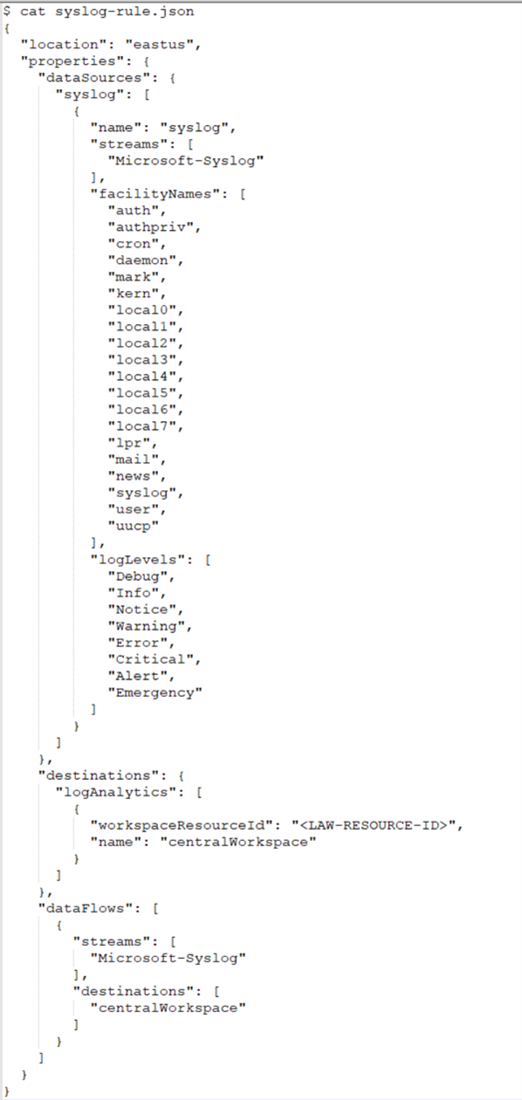

Regola di raccolta dati tramite l'interfaccia della riga di comando

Di seguito sono riportati i comandi per creare e associare DCR per abilitare la raccolta di log e metriche da questi Macchine virtuali.

Creare un record di controllo di dominio:

az monitor data-collection rule create --name \<name-for-dcr\> --resource-group \<resource-group-name\> --location \<location-for-dcr\> --rule-file \<rules-file\> [--description] [--tags]

Un file di regole di esempio:

Associate DCR(Associate DCR):

az monitor data-collection rule association create --name \<name-for-dcr-association\> --resource \<connected-machine-resource-id\> --rule-id \<dcr-resource-id\> [--description]

Risorse aggiuntive

- Esaminare la documentazione delle cartelle di lavoro e quindi usare le cartelle di lavoro Operator Nexus di esempio Operator Nexus.

- Vedere Avvisi di Monitoraggio di Azure, come creare regole di avviso di Monitoraggio di Azure e usare modelli di avviso Operator Nexus di esempio.