Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo articolo illustra vari scenari per la connessione di un database di origine a un server flessibile di Database di Azure per PostgreSQL usando il servizio di migrazione in Database di Azure per PostgreSQL. Ogni scenario ha requisiti e configurazioni di rete diversi per stabilire correttamente una connessione per la migrazione. I dettagli specifici variano in base alla configurazione di rete e ai requisiti effettivi degli ambienti di origine e di destinazione.

La tabella seguente riepiloga gli scenari di migrazione. La tabella indica se ogni scenario è supportato in base alle configurazioni degli ambienti di origine e di destinazione.

| Origine PostgreSQL | Destinazione | Supportato |

|---|---|---|

| Locale con un indirizzo IP pubblico | Server flessibile di Database di Azure per PostgreSQL con accesso pubblico | Sì |

| Locale con un indirizzo IP privato tramite una rete privata virtuale (VPN) o Azure ExpressRoute | Server flessibile di Database di Azure per PostgreSQL integrato nella rete virtuale | Sì |

| Amazon Relational Database Service (Amazon RDS) per PostgreSQL o Amazon Aurora PostgreSQL con un indirizzo IP pubblico | Server flessibile di Database di Azure per PostgreSQL con accesso pubblico | Sì |

| Amazon RDS per PostgreSQL o Amazon Aurora PostgreSQL con accesso privato tramite VPN o ExpressRoute | Server flessibile di Database di Azure per PostgreSQL integrato nella rete virtuale | Sì |

| Google Cloud SQL per PostgreSQL | Server flessibile di Database di Azure per PostgreSQL con accesso pubblico | Sì |

| Google Cloud SQL per PostgreSQL con accesso privato tramite VPN o ExpressRoute | Server flessibile di Database di Azure per PostgreSQL integrato nella rete virtuale | Sì |

| PostgreSQL installato in una macchina virtuale (VM) di Azure nella stessa rete virtuale o in una rete virtuale diversa | Server flessibile di Database di Azure per PostgreSQL integrato nella rete virtuale, sia nella stessa rete virtuale che in una rete virtuale diversa | Sì |

| Database di Azure per PostgreSQL - Server singolo con accesso pubblico | Server flessibile di Azure Database per PostgreSQL integrato nella rete virtuale | Sì |

| Database di Azure per PostgreSQL - Server singolo con un endpoint privato | Server flessibile di Azure Database per PostgreSQL integrato con VNet | Sì |

| Database di Azure per PostgreSQL - Server singolo con un endpoint privato | Server flessibile di Database di Azure per PostgreSQL con un endpoint privato | Sì |

| Origini PostgreSQL con accesso privato | Server flessibile di Database di Azure per PostgreSQL con un endpoint privato | Sì |

| Origini PostgreSQL con accesso privato | Server flessibile di Database di Azure per PostgreSQL con accesso pubblico | No |

Da server locale (IP pubblico) a server flessibile (accesso pubblico)

Passaggi di rete:

- Verificare che il server di database di origine disponga di un indirizzo IP pubblico.

- Configurare il firewall per consentire le connessioni in uscita sulla porta PostgreSQL (la porta predefinita è 5432).

- Verificare che il server di database di origine sia accessibile tramite Internet.

- Testare la configurazione verificando la connettività dall'istanza di destinazione di Database di Azure per PostgreSQL al database di origine. Verificare che il servizio di migrazione possa accedere ai dati di origine.

Da locale (IP privato) a server flessibile integrato nella rete virtuale (ExpressRoute o VPN)

Passaggi di rete:

- Configurare una VPN da sito a sito o un'istanza di ExpressRoute per una connessione sicura e affidabile tra la rete locale e Azure.

- Configurare la rete virtuale di Azure per consentire l'accesso dall'intervallo di indirizzi IP locali.

- Configurare le regole del gruppo di sicurezza di rete per consentire il traffico sulla porta PostgreSQL (la porta predefinita è 5432) dalla rete locale.

- Testare la configurazione verificando la connettività dall'istanza di destinazione di Database di Azure per PostgreSQL al database di origine. Verificare che il servizio di migrazione possa accedere ai dati di origine.

Da servizio PostgreSQL gestito (IP pubblico) a server flessibile (accesso pubblico/privato)

L'istanza postgreSQL di origine in un provider di servizi cloud ,ad esempio AWS o GCP, deve avere un indirizzo IP pubblico o una connessione diretta ad Azure.

Passaggi di rete:

Accesso pubblico

- Se l'istanza di PostgreSQL in Amazon Web Services (AWS), Google Cloud Platform (GCP) o un altro servizio PostgreSQL gestito non è accessibile pubblicamente, modificare l'istanza per consentire le connessioni da Azure. Nella console del provider di servizi cloud (ad esempio, in AWS Management Console o nella console di Google Cloud), modificare l'impostazione per consentire l'accessibilità pubblica.

- Nelle impostazioni di sicurezza del provider di servizi cloud (ad esempio, nei gruppi di sicurezza in AWS o nelle regole del firewall in GCP), aggiungere una regola in ingresso per consentire il traffico dall'indirizzo IP pubblico o dal dominio di Database di Azure per PostgreSQL.

Accesso privato

- Stabilire una connessione sicura usando ExpressRoute, VPN IPsec o un servizio di connessione privato equivalente dal provider di servizi cloud (Azure ExpressRoute, AWS Direct Connect, GCP Interconnect) ad Azure.

- Nelle impostazioni di sicurezza del provider di servizi cloud di origine (ad esempio, gruppi di sicurezza AWS o regole del firewall GCP), aggiungere una regola in ingresso per consentire il traffico dall'indirizzo IP pubblico o dal dominio di Database di Azure per PostgreSQL o dall'intervallo di indirizzi IP della rete virtuale di Azure sulla porta PostgreSQL (la porta predefinita è 5432).

- Creare una rete virtuale in Azure nella stessa area dell'istanza di Database di Azure per PostgreSQL. Configurare il gruppo di sicurezza di rete per consentire le connessioni in uscita all'indirizzo IP dell'istanza di PostgreSQL del provider di servizi cloud di origine sulla porta predefinita 5432.

- Configurare le regole del gruppo di sicurezza di rete in Azure per consentire le connessioni in ingresso dal provider di servizi cloud (ad esempio da AWS o GCP) all'intervallo di indirizzi IP di Database di Azure per PostgreSQL.

- Testare la connettività tra l'istanza di PostgreSQL nel servizio PostgreSQL gestito (ad esempio, in AWS, GCP o Heroku) e Database di Azure per PostgreSQL per assicurarsi che non si verifichino problemi di rete.

Da macchina virtuale di Azure (accesso privato) a Database di Azure per PostgreSQL (reti virtuali diverse)

Questo scenario descrive la connettività tra un'istanza di Macchine virtuali di Azure e un server flessibile di Database di Azure per PostgreSQL che si trovano in reti virtuali diverse. Il peering di rete virtuale e le regole appropriate del gruppo di sicurezza di rete sono necessari per facilitare il traffico tra le reti virtuali.

Passaggi di rete:

- Configurare il peering di reti virtuali tra le due reti virtuali per abilitare la connettività di rete diretta.

- Configurare le regole del gruppo di sicurezza di rete per consentire il traffico tra le reti virtuali sulla porta PostgreSQL.

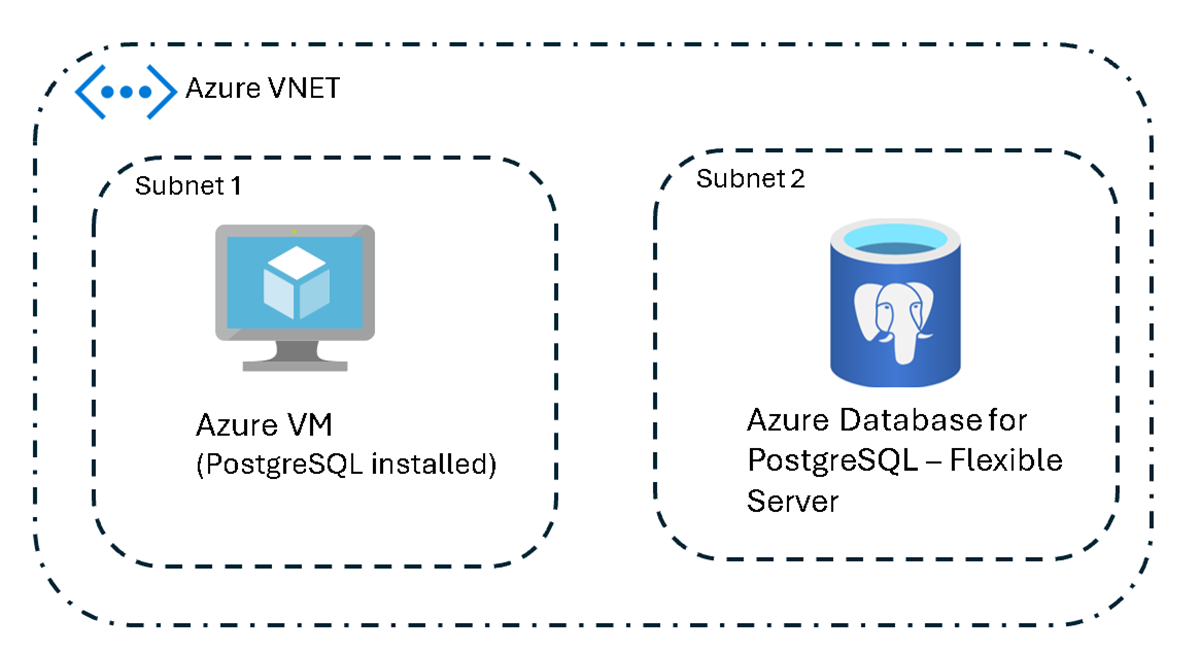

Da macchina virtuale di Azure a Database di Azure per PostgreSQL (stessa rete virtuale)

La configurazione è semplice quando una macchina virtuale di Azure e un server flessibile di Database di Azure per PostgreSQL si trovano nella stessa rete virtuale. Impostare le regole del gruppo di sicurezza di rete per consentire il traffico interno sulla porta PostgreSQL. Non sono necessarie altre regole del firewall perché il traffico rimane nella rete virtuale.

Passaggi di rete:

- Assicurarsi che la macchina virtuale e il server PostgreSQL si trovino nella stessa rete virtuale.

- Configurare le regole del gruppo di sicurezza di rete per consentire il traffico all'interno della rete virtuale sulla porta PostgreSQL.

Da server singolo (accesso pubblico) a server flessibile integrato nella rete virtuale

Per facilitare la connettività tra un server flessibile di Database di Azure per PostgreSQL- Server singolo con accesso pubblico e un server flessibile integrato nella rete virtuale, configurare il server singolo per consentire le connessioni dalla subnet in cui viene distribuito il server flessibile.

Ecco una breve descrizione dei passaggi per configurare questa connettività:

Aggiungere una regola di rete virtuale a un server singolo:

Nel portale di Azure passare all'istanza di Database di Azure per PostgreSQL - Server singolo.

Passare alle impostazioni Sicurezza connessione.

Nella sezione Regole di rete virtuale selezionare Aggiungi rete virtuale esistente.

Specificare la rete virtuale che può connettersi al server singolo.

Configurare le impostazioni della regola:

Nel riquadro di configurazione immettere un nome per la nuova regola di rete virtuale.

Selezionare la sottoscrizione in cui si trova il server flessibile.

Selezionare la rete virtuale e la subnet specifica associata al server flessibile.

Selezionare OK per confermare le impostazioni.

Dopo aver completato questi passaggi, il server singolo viene configurato per accettare le connessioni dalla subnet del server flessibile per la comunicazione sicura tra i due server.

Da server singolo (endpoint privato) a server flessibile integrato nella rete virtuale

Per facilitare la connettività da un server flessibile di Database di Azure per PostgreSQL - Server singolo con un endpoint privato a un server flessibile integrato nella rete virtuale:

Ottenere i dettagli dell'endpoint privato:

Nel portale di Azure passare all'istanza di Database di Azure per PostgreSQL - Server singolo. Selezionare l'endpoint privato per visualizzare i dettagli della rete virtuale e della subnet.

Passare al riquadro Rete del server flessibile. Prendere nota delle informazioni sulla rete virtuale e sulla subnet del server.

Valutare i requisiti di peering reti virtuali:

Se entrambi i server si trovano in reti virtuali diverse, è necessario abilitare il peering di reti virtuali per connettere le reti virtuali. Il peering è facoltativo se i server si trovano nella stessa rete virtuale ma in subnet diverse. Assicurarsi che nessun gruppo di sicurezza di rete blocchi il traffico dal server flessibile al server singolo.

Configurare la zona DNS privata:

Passare al riquadro Rete per il server flessibile e verificare se è configurata una zona DNS privata. Se è in uso una zona DNS privata, passare alla zona DNS privata nel portale. Nel riquadro sinistro selezionare Collegamenti di rete virtuale e verificare se la rete virtuale del server singolo e del server flessibile viene visualizzata in questo elenco.

Se non è in uso una zona DNS privata, selezionare il pulsante Aggiungi e creare un collegamento a questa zona DNS privata per le reti virtuali del server singolo e del server flessibile.

Passare all'endpoint privato per il server singolo e selezionare il riquadro Configurazione DNS. Controllare se a questo endpoint è collegata una zona DNS privata. In caso contrario, collegare una zona DNS privata selezionando il pulsante Aggiungi configurazione.

Selezionare la zona DNS privata nell'endpoint privato del server singolo. Controllare se le reti virtuali del server singolo e del server flessibile vengono visualizzate nei collegamenti di rete virtuale. In caso contrario, completare i passaggi descritti in precedenza per aggiungere i collegamenti alle reti virtuali del server singolo e del server flessibile a questa zona DNS privata.

Per un controllo finale, passare alla zona DNS privata dell'endpoint privato nel server singolo e verificare se è impostato un record A per il server singolo che punta a un indirizzo IP privato.

Il completamento di questi passaggi consente all'istanza del server flessibile di Database di Azure per PostgreSQL di connettersi all'istanza di Database di Azure per PostgreSQL - Server singolo.

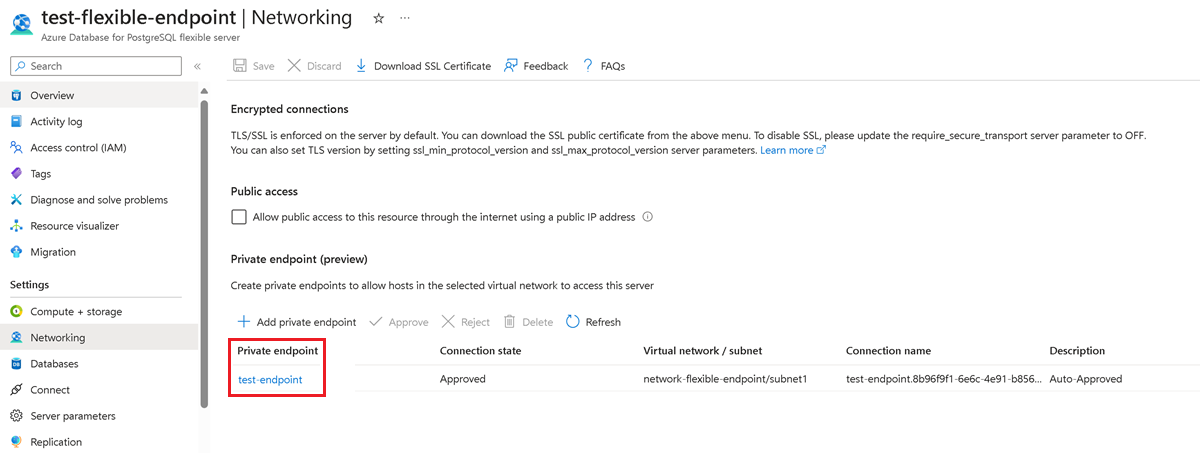

Da server singolo (endpoint privato) a server flessibile (endpoint privato)

Questa sezione descrive i passaggi di rete essenziali per eseguire la migrazione da un server singolo con un endpoint privato a un server flessibile con un endpoint privato in Database di Azure per PostgreSQL. Include l'integrazione di una rete virtuale del server di runtime con un endpoint privato. Per altre informazioni, vedere Server di runtime di migrazione.

Raccogliere i dettagli dell'endpoint privato per il server singolo:

- Nel portale di Azure passare all'istanza di Database di Azure per PostgreSQL - Server singolo.

- Registrare i dettagli della rete virtuale e della subnet elencati sotto la connessione dell'endpoint privato del server singolo.

Raccogliere i dettagli dell'endpoint privato per il server flessibile:

- Nel portale di Azure, andare all'istanza del server flessibile di Database di Azure per PostgreSQL.

- Registrare i dettagli della rete virtuale e della subnet elencati sotto la connessione dell'endpoint privato del server flessibile.

Raccogliere i dettagli della rete virtuale per il server di runtime di migrazione:

- Nel portale di Azure passare al server di runtime di migrazione. Vale a dire, andare all'istanza del server flessibile di Database di Azure per PostgreSQL integrato nella rete virtuale.

- Registrare i dettagli della rete virtuale e della subnet elencati nella rete virtuale.

Valutare i requisiti di peering reti virtuali:

- Abilitare il peering di reti virtuali se i server si trovano in reti virtuali diverse. Non è necessario alcun peering se i server si trovano nella stessa rete virtuale ma in subnet diverse.

- Assicurarsi che nessun gruppo di sicurezza di rete blocchi il traffico tra il server di origine, il server di runtime di migrazione e il server di destinazione.

Configurazione della zona DNS privata:

Passare al riquadro Rete per il server flessibile e verificare se è configurata una zona DNS privata.

Se è in uso una zona DNS privata, passare alla zona DNS privata nel portale. Nel riquadro sinistro selezionare Collegamenti di rete virtuale e verificare se la rete virtuale del server singolo e del server flessibile viene visualizzata in questo elenco.

Collegare una zona DNS privata all'endpoint privato del server singolo, se non è già configurato:

- Aggiungere collegamenti di rete virtuale per il server singolo e il server di runtime di migrazione alla zona DNS privata.

- Ripetere il processo di collegamento della zona DNS e della rete virtuale per l'endpoint privato del server flessibile.

In alternativa, quando è in uso un server DNS personalizzato o spazi dei nomi DNS personalizzati, è possibile usare il campo FQDN/IP personalizzato anziché collegare una zona DNS privata. Questa configurazione consente di risolvere direttamente FQDN o indirizzi IP senza richiedere l'integrazione della zona DNS privata.

Da origine PostgreSQL (IP privato) a server flessibile (endpoint privato)

Questa sezione descrive i passaggi di rete per eseguire la migrazione di un database PostgreSQL da un servizio PostgreSQL basato sul cloud, una configurazione locale o una macchina virtuale, tutti con indirizzi IP privati, a un server flessibile di Database di Azure per PostgreSQL protetto con un endpoint privato. La migrazione garantisce il trasferimento sicuro dei dati all'interno di uno spazio di rete privato usando una VPN di Azure o ExpressRoute per le connessioni locali e il peering di reti virtuali o una VPN per le migrazioni da cloud a cloud. Per altre informazioni, vedere Server di runtime di migrazione.

Stabilire la connettività di rete:

- Per le origini locali, configurare una VPN da sito a sito o configurare ExpressRoute per connettere la rete locale alla rete virtuale di Azure.

- Per una macchina virtuale di Azure o un'istanza di Amazon o un Google Compute Engine, assicurarsi che il peering di reti virtuali, un gateway VPN o un'istanza di ExpressRoute sia disponibile per la connettività sicura alla rete virtuale di Azure.

Raccogliere i dettagli della rete virtuale per il server di runtime di migrazione:

- Nel portale di Azure passare al server di runtime di migrazione. Vale a dire, andare all'istanza del server flessibile di Database di Azure per PostgreSQL integrato nella rete virtuale.

- Registrare i dettagli della rete virtuale e della subnet elencati nella rete virtuale.

Valutare i requisiti di peering reti virtuali:

- Abilitare il peering di reti virtuali se i server si trovano in reti virtuali diverse. Non è necessario alcun peering se i server si trovano nella stessa rete virtuale ma in subnet diverse.

- Assicurarsi che nessun gruppo di sicurezza di rete blocchi il traffico tra il server di origine, il server di runtime di migrazione e il server di destinazione.

Configurazione della zona DNS privata:

- Nel riquadro Rete del server di runtime di migrazione verificare che sia in uso una zona DNS privata.

- Assicurarsi che le reti virtuali per l'origine e il server flessibile di destinazione siano collegate alla zona DNS privata del server di runtime di migrazione.

- Collegare una zona DNS privata all'endpoint privato del server flessibile, se non è già configurato.

- Aggiungere collegamenti di rete virtuale per il server flessibile e per il server di runtime di migrazione alla zona DNS privata.

In alternativa, quando è in uso un server DNS personalizzato o spazi dei nomi DNS personalizzati, è possibile usare il campo FQDN/IP personalizzato anziché collegare una zona DNS privata. Questa configurazione consente di risolvere direttamente FQDN o indirizzi IP senza richiedere l'integrazione della zona DNS privata.