Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Nota

Per proteggere il traffico verso endpoint privati in Azure rete WAN virtuale usando l'hub virtuale protetto, vedere Proteggere il traffico destinato agli endpoint privati in Azure rete WAN virtuale.

Un endpoint privato di Azure è il blocco costitutivo fondamentale del collegamento privato di Azure. Gli endpoint privati consentono alle risorse di Azure distribuite in una rete virtuale di comunicare privatamente con le risorse di un collegamento privato.

Gli endpoint privati consentono alle risorse di accedere al servizio del collegamento privato distribuito in una rete virtuale. L'accesso all'endpoint privato tramite il peering di reti virtuali e le connessioni di reti locali estendono la connettività.

Potrebbe essere necessario controllare o bloccare il traffico proveniente dai client verso i servizi esposti tramite endpoint privati. Eseguire questo controllo usando Firewall di Azure o un'appliance virtuale di rete di terze parti.

Si applicano le limitazioni seguenti:

Il traffico dei gruppi di sicurezza di rete viene ignorato dagli endpoint privati a causa della disabilitazione dei criteri di rete per una subnet in una rete virtuale per impostazione predefinita. Per usare criteri di rete come route definite dall'utente e il supporto dei gruppi di sicurezza di rete, è necessario abilitare il supporto dei criteri di rete per la subnet. Questa impostazione è applicabile solo agli endpoint privati all'interno della subnet. Questa impostazione influisce su tutti gli endpoint privati all'interno della subnet. Per altre risorse nella subnet, l'accesso viene controllato in base alle regole di sicurezza nel gruppo di sicurezza di rete.

Il traffico di route definite dall'utente viene ignorato dagli endpoint privati. Le route definite dall'utente possono essere usate per eseguire l'override del traffico destinato all'endpoint privato.

Una singola tabella di route può essere collegata a una subnet

Una tabella di route supporta fino a 400 route

Firewall di Azure filtra il traffico usando:

FQDN nelle regole di rete per i protocolli TCP e UDP

FQDN nelle regole dell'applicazione per HTTP, HTTPS e MSSQL.

Importante

L'uso delle regole dell'applicazione sulle regole di rete è consigliato quando si esamina il traffico destinato agli endpoint privati per mantenere la simmetria del flusso. Le regole dell'applicazione sono preferibili rispetto alle regole di rete per controllare il traffico destinato agli endpoint privati perché Firewall di Azure esegue sempre il traffico SNAT con le regole dell'applicazione. Se si usano regole di rete o si usa un'appliance virtuale di rete anziché Firewall di Azure, SNAT deve essere configurato per il traffico destinato agli endpoint privati per mantenere la simmetria del flusso.

Nota

Il filtro FQDN di SQL è supportato solo in modalità proxy (porta 1433). La modalità Proxy può comportare una latenza maggiore rispetto al reindirizzamento. Se si vuole continuare a usare la modalità di reindirizzamento, che è l'impostazione predefinita per i client che si connettono all'interno di Azure, è possibile filtrare l'accesso usando il nome di dominio completo nelle regole di rete del firewall.

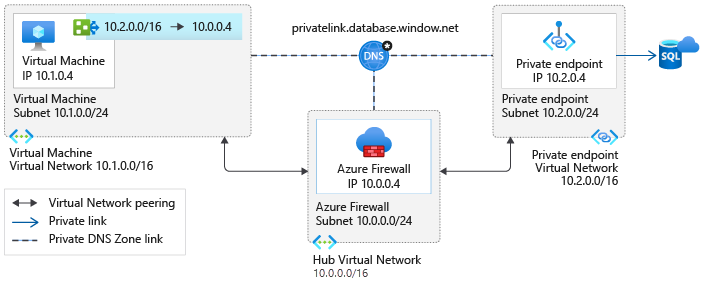

Scenario 1: Architettura hub-spoke - Rete virtuale dedicata per endpoint privati

Questo scenario è l'architettura più espandibile per connettersi privatamente a più servizi di Azure usando endpoint privati. Route che punta allo spazio di indirizzi di rete in cui vengono distribuiti gli endpoint privati. Questa configurazione riduce il sovraccarico amministrativo e impedisce l'esecuzione del limite di 400 route.

Le connessioni da una rete virtuale client alla Firewall di Azure in una rete virtuale hub comportano addebiti se si esegue il peering delle reti virtuali. Non vengono addebitate le connessioni da Firewall di Azure in una rete virtuale hub a endpoint privati in una rete virtuale con peering.

Per altre informazioni sugli addebiti relativi alle connessioni con reti virtuali con peering, vedere la sezione Domande frequenti della pagina dei prezzi .

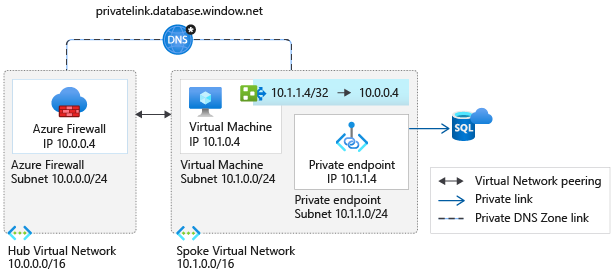

Scenario 2: Architettura hub-spoke - Rete virtuale condivisa per endpoint privati e macchine virtuali

Questo scenario viene implementato quando:

Non è possibile avere una rete virtuale dedicata per gli endpoint privati

Quando nella rete virtuale vengono esposti solo alcuni servizi tramite endpoint privati

Le macchine virtuali hanno route di sistema /32 che puntano a ogni endpoint privato. Una route per endpoint privato è configurata per instradare il traffico attraverso Firewall di Azure.

Il sovraccarico amministrativo della gestione della tabella di route aumenta man mano che i servizi vengono esposti nella rete virtuale. Anche la possibilità di raggiungere il limite di itinerari aumenta.

A seconda dell'architettura complessiva, è possibile raggiungere il limite di 400 route. È consigliabile usare lo scenario 1 quando possibile.

Le connessioni da una rete virtuale client alla Firewall di Azure in una rete virtuale hub comportano addebiti se si esegue il peering delle reti virtuali. Non vengono addebitate le connessioni da Firewall di Azure in una rete virtuale hub a endpoint privati in una rete virtuale con peering.

Per altre informazioni sugli addebiti relativi alle connessioni con reti virtuali con peering, vedere la sezione Domande frequenti della pagina dei prezzi .

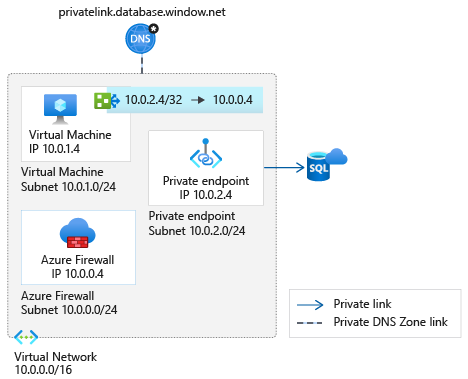

Scenario 3: Rete virtuale singola

Usare questo modello quando non è possibile eseguire una migrazione a un'architettura hub-spoke. Si applicano le stesse considerazioni dello scenario 2. In questo scenario, gli addebiti per il peering di rete virtuale non si applicano.

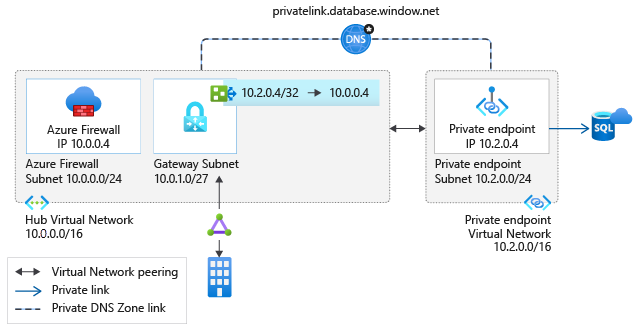

Scenario 4: Traffico locale verso endpoint privati

Questa architettura può essere implementata se è stata configurata la connettività con la rete locale usando:

Se i requisiti di sicurezza richiedono che il traffico client verso i servizi esposti tramite endpoint privati venga instradato tramite un'appliance di sicurezza, distribuire questo scenario.

Si applicano le stesse considerazioni dello scenario 2 precedente. In questo scenario non sono previsti addebiti per il peering di rete virtuale. Per altre informazioni su come configurare i server DNS per consentire ai carichi di lavoro locali di accedere agli endpoint privati, vedere Carichi di lavoro locali tramite un server d'inoltro DNS.

Passaggi successivi

In questo articolo sono stati esaminati diversi scenari che è possibile usare per limitare il traffico tra una macchina virtuale e un endpoint privato usando Firewall di Azure.

Per un'esercitazione su come configurare Firewall di Azure per esaminare il traffico destinato a un endpoint privato, vedere Esercitazione: Esaminare il traffico degli endpoint privati con Firewall di Azure

Per altre informazioni sull'endpoint privato, vedere Che cos'è l'endpoint privato di Azure?.