Delegare la gestione degli accessi di Azure ad altri utenti

Nel controllo degli accessi in base al ruolo di Azure (Azure RBAC), per concedere l'accesso alle risorse di Azure, vengono assegnati ruoli di Azure. Ad esempio, se un utente deve creare e gestire siti Web in una sottoscrizione, viene assegnato il ruolo Collaboratore sito Web.

L'assegnazione di ruoli di Azure per concedere l'accesso alle risorse di Azure è un'attività comune. Gli amministratori possono ricevere diverse richieste di concessione dell'accesso che si desidera delegare a qualcun altro. Tuttavia, si desidera assicurarsi che il delegato disponga solo delle autorizzazioni necessarie per svolgere il lavoro. Questo articolo descrive un modo più sicuro per delegare la gestione delle assegnazioni di ruolo ad altri utenti nell'organizzazione.

Perché delegare la gestione delle assegnazioni di ruolo?

Di seguito sono indicati alcuni motivi per cui si potrebbe desiderare di delegare la gestione delle assegnazioni di ruolo ad altri:

- So ottengono diverse richieste di assegnazione di ruoli nell'organizzazione.

- Gli utenti sono bloccati in attesa dell'assegnazione del ruolo necessario.

- Gli utenti all'interno dei rispettivi reparti, team o progetti hanno maggiori informazioni su chi ha bisogno dell'accesso.

- Gli utenti dispongono di autorizzazioni per creare risorse di Azure, ma devono avere un'assegnazione di ruolo aggiuntiva per usare completamente una risorsa. Ad esempio:

- Gli utenti autorizzati a creare macchine virtuali non possono immediatamente accedere alla macchina virtuale senza il ruolo di accesso amministratore macchina virtuale o accesso utente macchina virtuale. Invece di rivolgersi a un amministratore per l'assegnazione di un ruolo di accesso, è più efficiente che l'utente possa assegnare il ruolo di accesso a se stesso.

- Uno sviluppatore ha le autorizzazioni per creare un cluster del servizio Azure Kubernetes (AKS) e un registro Azure Container (ACR), ma deve assegnare il ruolo AcrPull a un'identità gestita in modo che possa eseguire il pull delle immagini da ACR. Invece di rivolgersi a un amministratore per l'assegnazione del ruolo AcrPull, è più efficiente che lo sviluppatore possa assegnare il ruolo a se stesso.

Come attualmente si può delegare la gestione delle assegnazioni di ruolo

I ruoli Proprietario e Amministratore accesso utenti sono ruoli predefiniti che consentono agli utenti di creare assegnazioni di ruolo. I membri di tali ruoli possono decidere chi può disporre di autorizzazioni per la scrittura, la lettura e l'eliminazione per qualsiasi risorsa in una sottoscrizione. Per delegare la gestione delle assegnazioni di ruolo a un altro utente, è possibile assegnare a un utente il ruolo Proprietario o Amministratore accesso utenti.

Il diagramma seguente illustra in che modo Alice può delegare le responsabilità di assegnazione dei ruoli a Dara. Per i passaggi specifici, vedere Assegnare un utente come amministratore di una sottoscrizione di Azure.

- Assegna il ruolo Amministratore accesso utenti a Dara.

- A questo punto, Dara può assegnare qualsiasi ruolo a un utente, un gruppo o un'entità servizio nello stesso ambito.

Quali sono i problemi correlati al metodo di delega corrente?

Di seguito sono indicati i principali problemi correlati al metodo corrente di delega della gestione delle assegnazioni di ruolo ad altri nell'organizzazione.

- Il delegato ha accesso senza restrizioni nell'ambito dell'assegnazione di ruolo. Ciò viola il principio dei privilegi minimi, che espone l'utente a una superficie di attacco più ampia.

- Il delegato può assegnare qualsiasi ruolo a un utente all'interno del suo ambito, incluso se stesso.

- Il delegato può assegnare i ruoli Proprietario o Amministratore accesso utenti a un altro utente, che può quindi assegnare ruoli ad altri utenti.

Invece di assegnare i ruoli Proprietario o Amministratore accesso utenti, un metodo più sicuro consiste nel vincolare la capacità di un delegato di creare assegnazioni di ruolo.

Un metodo più sicuro: delegare la gestione delle assegnazioni di ruolo con condizioni

Delegare la gestione delle assegnazioni di ruolo con condizioni è un modo per limitare le assegnazioni di ruolo che un utente può creare. Nell'esempio precedente Alice può consentire a Dara di creare alcune assegnazioni di ruolo per suo conto, ma non tutte le assegnazioni di ruolo. Ad esempio, Alice può vincolare i ruoli a cui Dara può assegnare e vincolare le entità a cui Dara può assegnare ruoli. Questa delega con condizioni viene talvolta definita delega vincolata e viene implementata usando condizioni di controllo degli accessi in base all'attributo di Azure (Azure ABAC).

Questo video offre una panoramica della delega della gestione delle assegnazioni di ruolo con condizioni.

Perché delegare la gestione delle assegnazioni di ruolo con condizioni?

Di seguito sono indicati alcuni motivi per cui la delega della gestione delle assegnazioni di ruolo ad altri utenti con condizioni è più sicura:

- È possibile limitare le assegnazioni di ruolo che il delegato può creare.

- È possibile impedire a un delegato di consentire a un altro utente di assegnare ruoli.

- È possibile applicare la conformità dei criteri dei privilegi minimi dell'organizzazione.

- È possibile automatizzare la gestione delle risorse di Azure senza dover concedere autorizzazioni complete a un account del servizio.

Esempio di condizioni

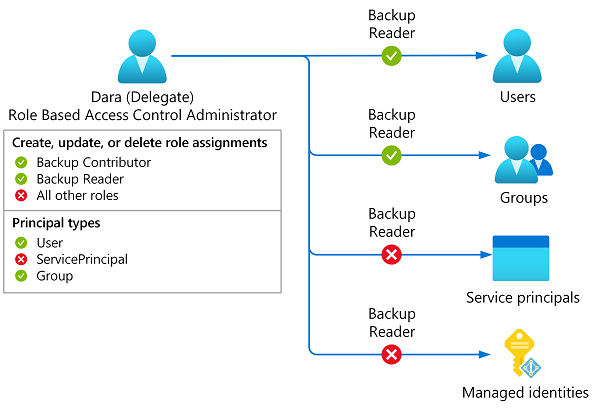

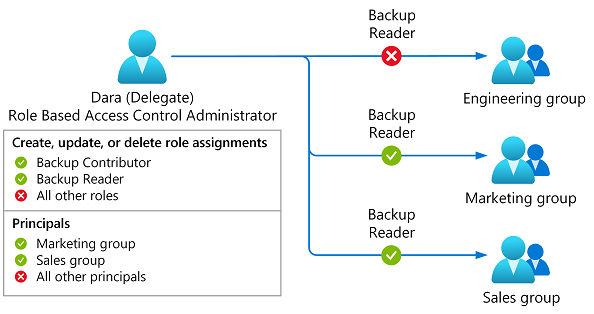

Si consideri un esempio in cui Alice è un amministratore con il ruolo Amministratore accesso utenti per una sottoscrizione. Alice desidera concedere a Dara la possibilità di assegnare ruoli specifici per gruppi specifici. Alice non desidera che Dara disponga di altre autorizzazioni di assegnazione di ruolo. Il diagramma seguente illustra in che modo Alice può delegare le responsabilità di assegnazione dei ruoli a Dara con condizioni.

- Alice assegna il ruolo Amministratore controllo accessi in base al ruolo a Dara. Alice aggiunge condizioni in modo che Dara possa assegnare solo i ruoli Collaboratore backup o Lettore di backup ai gruppi Marketing e Vendite.

- A questo punto, Dara può assegnare solo i ruoli Collaboratore backup o Lettore di backup ai gruppi Marketing e Vendite.

- Se Dara tenta di assegnare altri ruoli o assegnare ruoli a entità diverse (ad esempio un utente o un'identità gestita), l'assegnazione del ruolo non riesce.

Ruolo di Amministratore controllo accessi in base al ruolo

Il ruolo di Amministratore controllo accessi in base al ruolo è un ruolo predefinito che è stato concepito per delegare la gestione delle assegnazioni di ruolo ad altri. Include un numero minore di autorizzazioni rispetto ad Amministratore accesso utenti, che segue le procedure consigliate dei privilegi minimi. Il ruolo Amministratore controllo accessi in base al ruolo dispone delle autorizzazioni seguenti:

- Creare un'assegnazione di ruolo nell'ambito specificato

- Eliminare un'assegnazione di ruolo nell'ambito specificato

- Legge risorse di tutti i tipi, tranne segreti

- Creare e aggiornare un ticket di supporto

Modi per vincolare le assegnazioni di ruolo

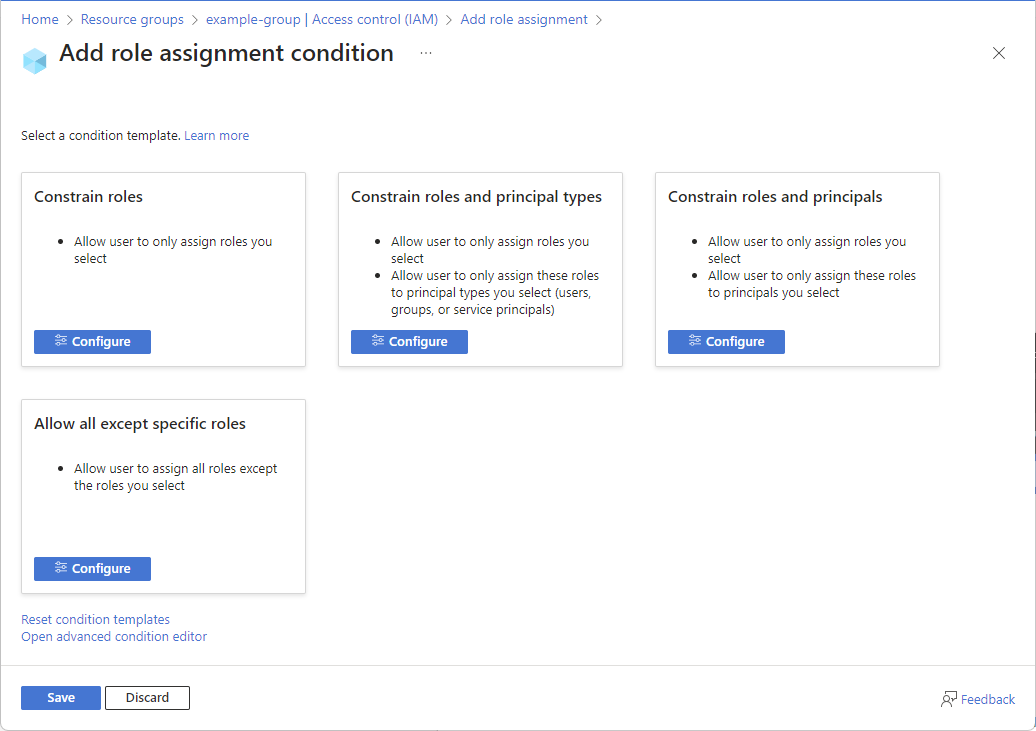

Di seguito sono indicati i modi in cui le assegnazioni di ruolo possono essere vincolate con condizioni. È anche possibile combinare queste condizioni in base al proprio scenario.

Vincolare i ruoli che possono essere assegnati

Vincolare i ruoli e i tipi di entità (utenti, gruppi o entità servizio) a cui è possibile assegnare ruoli

Vincolare i ruoli e le entità specifiche a cui possono essere assegnati ruoli

Specificare condizioni diverse per l'aggiunta e la rimozione di azioni di assegnazione di ruolo

Come delegare la gestione delle assegnazioni di ruolo con condizioni

Per delegare la gestione delle assegnazioni di ruolo con le condizioni, assegnare normalmente i ruoli, aggiungendo però una condizione all'assegnazione del ruolo.

Determinare le autorizzazioni necessarie per il delegato

- Quali ruoli può assegnare il delegato?

- A quali tipi di entità il delegato può assegnare ruoli?

- A quali entità il delegato può assegnare ruoli?

- Il delegato può rimuovere eventuali assegnazioni di ruolo?

Avviare una nuova assegnazione di ruolo

Selezionare il ruolo Amministratore controllo accessi in base al ruolo

È possibile selezionare qualsiasi ruolo che includa l'azione

Microsoft.Authorization/roleAssignments/write, ma Amministratore controllo accessi in base dispone di un numero minore di autorizzazioni.Selezionare il delegato

Selezionare l'utente a cui si desidera delegare la gestione delle assegnazioni di ruolo.

Aggiungi una condizione

Esistono diversi modi per aggiungere una condizione. Ad esempio, è possibile usare un modello di condizione nel portale di Azure, l'editor condizioni avanzate nel portale di Azure, Azure PowerShell, l'interfaccia della riga di comando di Azure, Bicep o l'API REST.

- Modello

- Editor condizioni

- Azure PowerShell

- Interfaccia della riga di comando di Azure

- Bicep

- REST API

Scegliere da un elenco di modelli di condizione. Selezionare Configura per specificare i ruoli, i tipi di entità o le entità.

Per altre informazioni, vedere Delegare la gestione delle assegnazioni di ruolo di Azure ad altri utenti con condizioni.

Assegnare un ruolo con condizione a un delegato

Dopo aver specificato la condizione, completare l'assegnazione di ruolo.

Contattare il delegato

Informare il delegato che può ora assegnare ruoli con condizioni.

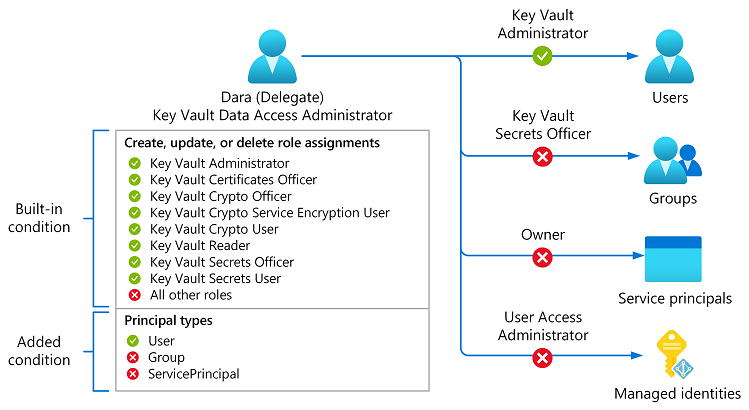

Ruoli predefiniti con condizioni

I ruoli Amministratore accesso dati Key Vault e Amministratore accesso ai dati macchine virtuali (anteprima) hanno già una condizione predefinita per vincolare le assegnazioni di ruolo.

Il ruolo Amministratore accesso dati Key Vault consente di gestire l'accesso a segreti, certificati e chiavi di Key Vault. È incentrato esclusivamente sul controllo di accesso senza la possibilità di assegnare ruoli con privilegi, ad esempio i ruoli Proprietario o Amministratore accesso utenti. Consente una migliore separazione dei compiti per scenari come la gestione della crittografia dei dati inattivi nei servizi dati per una maggiore conformità al principio dei privilegi minimi. La condizione vincola le assegnazioni di ruolo ai seguenti ruoli di Azure Key Vault:

- Amministratore Key Vault

- Responsabile certificati Key Vault

- Responsabile crittografia Key Vault

- Utente crittografia servizio crittografia Key Vault

- Utente crittografia Key Vault

- Lettore crittografia Key Vault

- Responsabile segreti Key Vault

- Utente segreti Key Vault

Se si desidera vincolare ulteriormente l'assegnazione del ruolo Amministratore accesso dati Key Vault, è possibile aggiungere una propria condizione per vincolare i tipi di entità (utenti, gruppi o entità servizio) o entità specifiche che possono essere assegnati ai ruoli di Key Vault.

Problemi noti

Di seguito sono indicati i problemi noti relativi alla delega della gestione delle assegnazioni di ruolo con condizioni:

- Non è possibile delegare la gestione delle assegnazioni di ruolo per ruoli personalizzati con condizioni usando Gestione identità con privilegi.

- Non è possibile avere un'assegnazione di ruolo con un'azione dati Microsoft.Storage e una condizione ABAC che usa un operatore di confronto GUID. Per altre informazioni, vedere Risolvere i problemi relativi al controllo degli accessi in base al ruolo di Azure.

Requisiti di licenza

L'uso di questa funzionalità è gratuito ed è incluso nella sottoscrizione di Azure.