Risolvere i problemi relativi al controllo degli accessi in base al ruolo di Azure

Questo articolo descrive alcune soluzioni comuni per i problemi relativi al controllo degli accessi in base al ruolo di Azure.

Assegnazioni di ruolo di Azure

Sintomo: l'opzione Aggiungi assegnazione di ruolo è disabilitata

Non è possibile assegnare un ruolo nel portale di Azure in Controllo di accesso (IAM) perché l'opzione Aggiungi>Aggiungi assegnazione di ruolo è disabilitata

Causa

L'accesso è stato eseguito con un utente che non ha l'autorizzazione per assegnare ruoli nell'ambito selezionato.

Soluzione

Verificare di aver eseguito l'accesso con un utente a cui è assegnato un ruolo con l'autorizzazione Microsoft.Authorization/roleAssignments/write, ad esempio Amministratore Controllo degli accessi in base al ruolo a livello dell'ambito a cui si sta tentando di assegnare il ruolo.

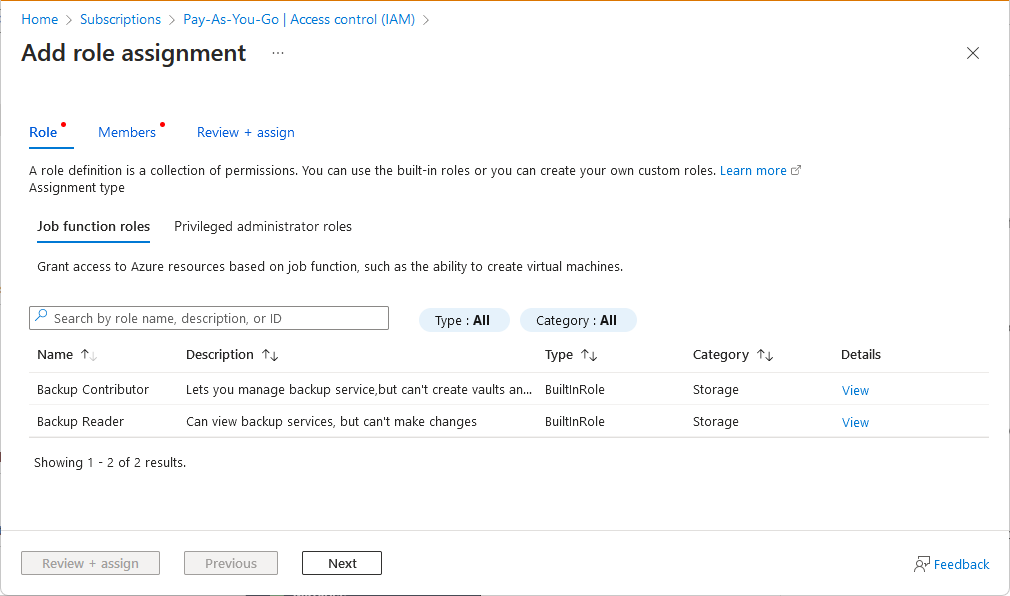

Sintomo: i ruoli o le entità di sicurezza non sono elencati

Quando si tenta di assegnare un ruolo nel portale di Azure, alcuni ruoli o entità di sicurezza non sono elencati. Ad esempio, nella scheda Ruolo viene visualizzato un set ridotto di ruoli.

In alternativa, nel riquadro Seleziona membri viene visualizzato un set ridotto di entità di sicurezza.

Causa

Sono previste alcune restrizioni per le assegnazioni di ruolo che è possibile aggiungere. Ad esempio, sono previste limitazioni circa i ruoli che l'utente può assegnare o circa le entità di sicurezza a cui è possibile assegnare i ruoli.

Soluzione

Visualizzare i ruoli assegnati all'utente corrente. Controllare se esiste una condizione che limita le assegnazioni di ruolo che è possibile aggiungere. Per altre informazioni, vedere Delegare la gestione degli accessi di Azure ad altri utenti.

Sintomo: non è possibile assegnare un ruolo

Non è possibile assegnare un ruolo e viene visualizzato un errore simile al seguente:

Failed to add {securityPrincipal} as {role} for {scope} : The client '{clientName}' with object id '{objectId}' does not have authorization or an ABAC condition not fulfilled to perform action 'Microsoft.Authorization/roleAssignments/write' over scope '/subscriptions/{subscriptionId}/Microsoft.Authorization/roleAssignments/{roleAssignmentId}' or the scope is invalid. If access was recently granted, please refresh your credentials.

Causa 1

L'accesso è stato eseguito con un utente che non ha l'autorizzazione per assegnare ruoli nell'ambito selezionato.

Soluzione 1

Verificare di aver eseguito l'accesso con un utente a cui è assegnato un ruolo con l'autorizzazione Microsoft.Authorization/roleAssignments/write, ad esempio Amministratore Controllo degli accessi in base al ruolo a livello dell'ambito a cui si sta tentando di assegnare il ruolo.

Causa 2

Sono previste alcune restrizioni per le assegnazioni di ruolo che è possibile aggiungere. Ad esempio, sono previste limitazioni circa i ruoli che l'utente può assegnare o circa le entità di sicurezza a cui è possibile assegnare i ruoli.

Soluzione 2

Visualizzare i ruoli assegnati all'utente corrente. Controllare se esiste una condizione che limita le assegnazioni di ruolo che è possibile aggiungere. Per altre informazioni, vedere Delegare la gestione degli accessi di Azure ad altri utenti.

Sintomo: non è possibile assegnare un ruolo usando un'entità servizio con l'interfaccia della riga di comando di Azure

Si usa un'entità servizio per assegnare ruoli con l'interfaccia della riga di comando di Azure e viene visualizzato l'errore seguente:

Insufficient privileges to complete the operation

Si supponga, ad esempio, di avere un'entità servizio a cui è stato assegnato il ruolo Proprietario e di provare a creare l'assegnazione di ruolo seguente come entità servizio tramite l'interfaccia della riga di comando di Azure:

az login --service-principal --username "SPNid" --password "password" --tenant "tenantid"

az role assignment create --assignee "userupn" --role "Contributor" --scope "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}"

Causa

È probabile che l'interfaccia della riga di comando di Azure tenti di cercare l'identità dell'assegnatario in Microsoft Entra ID e l'entità servizio non possa leggere l'identità di Microsoft Entra ID per impostazione predefinita.

Soluzione

Esistono due modi per risolvere questo errore. Il primo consiste nell'assegnare il ruolo con autorizzazioni di lettura nella directory all'entità servizio in modo che possa leggere i dati nella directory.

Il secondo modo per risolvere questo errore consiste nel creare l'assegnazione di ruolo usando il parametro --assignee-object-id anziché --assignee. Usando --assignee-object-id, l'interfaccia della riga di comando di Azure ignorerà la ricerca in Microsoft Entra. Sarà necessario ottenere l'ID oggetto dell'utente, del gruppo o dell'applicazione a cui si vuole assegnare il ruolo. Per altre informazioni, vedere Assegnare ruoli di Azure tramite l'interfaccia della riga di comando di Azure.

az role assignment create --assignee-object-id 11111111-1111-1111-1111-111111111111 --role "Contributor" --scope "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}"

Sintomo: l'assegnazione di un ruolo a una nuova entità di sicurezza a volte ha esito negativo

Si crea un nuovo utente, gruppo o entità servizio e si tenta immediatamente di assegnare un ruolo a tale entità di sicurezza e l'assegnazione di ruolo talvolta ha esito negativo. Viene visualizzato un messaggio simile all'errore seguente:

PrincipalNotFound

Principal {principalId} does not exist in the directory {tenantId}. Check that you have the correct principal ID. If you are creating this principal and then immediately assigning a role, this error might be related to a replication delay. In this case, set the role assignment principalType property to a value, such as ServicePrincipal, User, or Group. See https://aka.ms/docs-principaltype

Causa

Il motivo è probabilmente dovuto a un ritardo di replica. L'entità di sicurezza viene creata in un'area, tuttavia, l'assegnazione di ruolo potrebbe verificarsi in un'area diversa che non ha ancora replicato l'entità di sicurezza.

Soluzione 1

Se si crea un nuovo utente o una nuova entità servizio usando l'API REST o il modello di ARM, impostare la proprietà principalType durante la creazione dell'assegnazione di ruolo usando l'API Assegnazioni di ruolo - Crea.

| principalType | apiVersion |

|---|---|

User |

2020-03-01-preview o versioni successive |

ServicePrincipal |

2018-09-01-preview o versioni successive |

Per altre informazioni, vedere Assegnare ruoli di Azure a una nuova entità servizio usando l'API REST o Assegnare ruoli di Azure a una nuova entità servizio usando i modelli di Azure Resource Manager.

Soluzione 2

Se si crea un nuovo utente o una nuova entità servizio usando Azure PowerShell, impostare il parametro ObjectType su User o ServicePrincipal durante la creazione dell'assegnazione di ruolo usando New-AzRoleAssignment. Le stesse restrizioni della versione API sottostante della soluzione 1 sono ancora valide. Per altre informazioni, vedere Assegnare ruoli di Azure usando Azure PowerShell.

Soluzione 3

Se si crea un nuovo gruppo, attendere alcuni minuti prima di creare l'assegnazione di ruolo.

Sintomo: l'assegnazione di ruolo del modello di ARM restituisce lo stato BadRequest

Quando si tenta di distribuire un file Bicep o un modello di ARM che assegna un ruolo a un'entità servizio, viene visualizzato l'errore:

Tenant ID, application ID, principal ID, and scope are not allowed to be updated. (code: RoleAssignmentUpdateNotPermitted)

Ad esempio, se si crea un'assegnazione di ruolo per un'identità gestita e successivamente si elimina l'identità gestita e la si ricrea, la nuova identità gestita avrà un ID entità sicurezza diverso. Se si tenta di distribuire di nuovo l'assegnazione di ruolo e si usa lo stesso nome di assegnazione di ruolo, la distribuzione ha esito negativo.

Causa

L'assegnazione di ruolo name non è univoca e viene visualizzata come un aggiornamento.

Le assegnazioni di ruolo vengono identificate in modo univoco in base al nome, ovvero un identificatore univoco globale (GUID). Non è possibile creare due assegnazioni di ruolo con lo stesso nome, anche in sottoscrizioni di Azure diverse. Non è inoltre possibile modificare le proprietà di un'assegnazione di ruolo esistente.

Soluzione

Specificare un valore univoco idempotente per l'assegnazione di ruolo name. È consigliabile creare un GUID che usi l'ambito, l'ID entità e l'ID ruolo insieme. È consigliabile usare la funzione guid() per creare un GUID deterministico per i nomi delle assegnazioni di ruolo, come in questo esempio:

resource roleAssignment 'Microsoft.Authorization/roleAssignments@2020-10-01-preview' = {

name: guid(resourceGroup().id, principalId, roleDefinitionId)

properties: {

roleDefinitionId: roleDefinitionId

principalId: principalId

principalType: principalType

}

}

Per altre informazioni, vedere Creare risorse di Controllo degli accessi in base al ruolo di Azure usando Bicep.

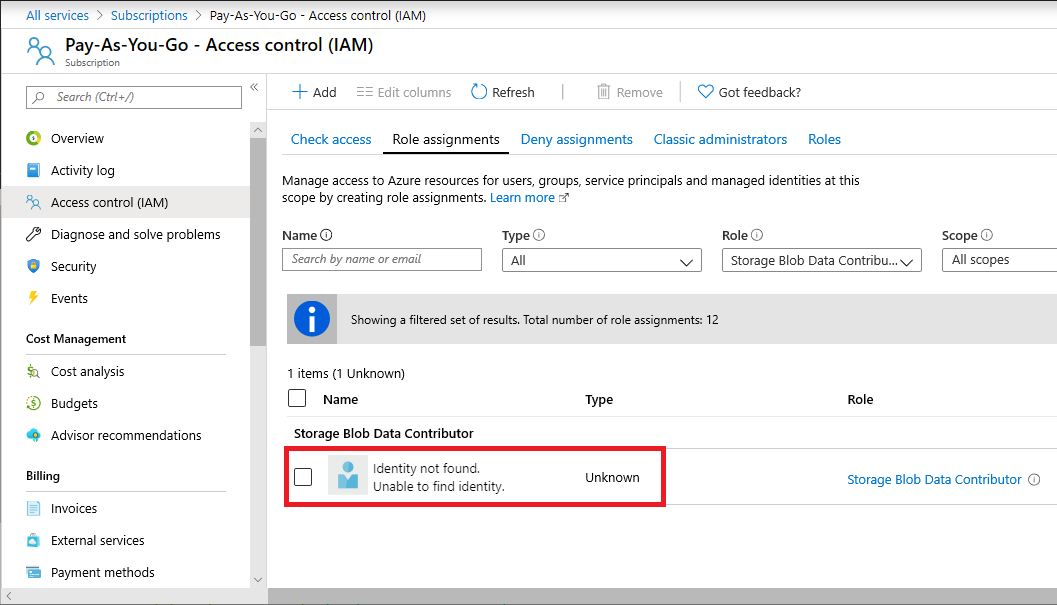

Sintomo: assegnazioni di ruolo con identità non trovata

Nell'elenco delle assegnazioni di ruolo per il portale di Azure si nota che l'entità di sicurezza (utente, gruppo, entità servizio o identità gestita) è elencata come Identità non trovata con un tipo Sconosciuto.

Se si elenca questa assegnazione di ruolo usando Azure PowerShell, è possibile che vengano visualizzati valori di DisplayName e SignInName vuoti oppure ObjectType con un valore Unknown. Ad esempio, Get-AzRoleAssignment restituisce un'assegnazione di ruolo simile all'output seguente:

RoleAssignmentId : /subscriptions/11111111-1111-1111-1111-111111111111/providers/Microsoft.Authorization/roleAssignments/22222222-2222-2222-2222-222222222222

Scope : /subscriptions/11111111-1111-1111-1111-111111111111

DisplayName :

SignInName :

RoleDefinitionName : Storage Blob Data Contributor

RoleDefinitionId : ba92f5b4-2d11-453d-a403-e96b0029c9fe

ObjectId : 33333333-3333-3333-3333-333333333333

ObjectType : User

CanDelegate : False

Analogamente, se si elenca questa assegnazione di ruolo usando l'interfaccia della riga di comando di Azure, il campo di principalName potrebbe essere vuoto. Ad esempio, az role assignment list restituisce un'assegnazione di ruolo simile all'output seguente:

{

"canDelegate": null,

"id": "/subscriptions/11111111-1111-1111-1111-111111111111/providers/Microsoft.Authorization/roleAssignments/22222222-2222-2222-2222-222222222222",

"name": "22222222-2222-2222-2222-222222222222",

"principalId": "33333333-3333-3333-3333-333333333333",

"principalName": "",

"roleDefinitionId": "/subscriptions/11111111-1111-1111-1111-111111111111/providers/Microsoft.Authorization/roleDefinitions/ba92f5b4-2d11-453d-a403-e96b0029c9fe",

"roleDefinitionName": "Storage Blob Data Contributor",

"scope": "/subscriptions/11111111-1111-1111-1111-111111111111",

"type": "Microsoft.Authorization/roleAssignments"

}

Causa 1

Di recente è stato invitato un utente durante la creazione di un'assegnazione di ruolo e per questa entità di sicurezza è ancora in corso il processo di replica tra aree.

Soluzione 1

Attendere alcuni istanti e aggiornare l'elenco delle assegnazioni di ruolo.

Causa 2

È stata eliminata un'entità di sicurezza con un'assegnazione di ruolo. Se si assegna un ruolo a un'entità di sicurezza e successivamente la si elimina senza prima rimuovere l'assegnazione di ruolo, l'entità di sicurezza verrà elencata come Identità non trovata e di tipo Sconosciuto.

Soluzione 2

Non è un problema lasciare queste assegnazioni di ruolo in cui l'entità di sicurezza è stata eliminata. Se si vuole, è possibile rimuovere queste assegnazioni di ruolo usando una procedura simile a quella di altre assegnazioni di ruolo. Per informazioni su come rimuovere le assegnazioni di ruolo, vedere Rimuovere le assegnazioni di ruolo di Azure.

In PowerShell, se si tenta di rimuovere le assegnazioni di ruolo usando l'ID oggetto e il nome della definizione del ruolo e più di un'assegnazione di ruolo corrisponde ai parametri, viene visualizzato il messaggio di errore: The provided information does not map to a role assignment. L'output seguente mostra un esempio del messaggio di errore:

PS C:\> Remove-AzRoleAssignment -ObjectId 33333333-3333-3333-3333-333333333333 -RoleDefinitionName "Storage Blob Data Contributor"

Remove-AzRoleAssignment : The provided information does not map to a role assignment.

At line:1 char:1

+ Remove-AzRoleAssignment -ObjectId 33333333-3333-3333-3333-333333333333 ...

+ ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : CloseError: (:) [Remove-AzRoleAssignment], KeyNotFoundException

+ FullyQualifiedErrorId : Microsoft.Azure.Commands.Resources.RemoveAzureRoleAssignmentCommand

Se viene restituito questo messaggio di errore, assicurarsi di specificare anche i parametri -Scope o -ResourceGroupName.

PS C:\> Remove-AzRoleAssignment -ObjectId 33333333-3333-3333-3333-333333333333 -RoleDefinitionName "Storage Blob Data Contributor" -Scope /subscriptions/11111111-1111-1111-1111-111111111111

Sintomo: non è possibile eliminare l'ultima assegnazione del ruolo Proprietario

Si tenta di rimuovere l'ultima assegnazione del ruolo Proprietario per una sottoscrizione e viene visualizzato l'errore seguente:

Cannot delete the last RBAC admin assignment

Causa

La rimozione dell'ultima assegnazione del ruolo Proprietario per una sottoscrizione non è supportata per evitare di lasciare orfana la sottoscrizione.

Soluzione

Se si desidera annullare la sottoscrizione di Azure, vedere Annullare la sottoscrizione di Azure.

È possibile rimuovere l'ultima assegnazione del ruolo Proprietario (o Amministratore Accesso utenti) nell'ambito della sottoscrizione, se si è un amministratore globale per il tenant o un amministratore classico (amministratore del servizio o coamministratore) per la sottoscrizione. In questo caso, non esiste alcun vincolo per l'eliminazione. Tuttavia, se la chiamata proviene da un'altra entità di sicurezza, non sarà possibile rimuovere l'ultima assegnazione del ruolo Proprietario nell'ambito della sottoscrizione.

Sintomo: l'assegnazione di ruolo non viene spostata dopo lo spostamento di una risorsa

Causa

Se si sposta una risorsa con un ruolo di Azure assegnato direttamente alla risorsa (o a una risorsa figlio), l'assegnazione di ruolo non viene spostata e viene isolata.

Soluzione

Dopo aver spostato una risorsa, è necessario ricreare l'assegnazione di ruolo. Alla fine, l'assegnazione di ruolo orfana verrà rimossa automaticamente, ma è consigliabile rimuovere l'assegnazione di ruolo prima di spostare la risorsa. Per informazioni sullo spostamento di risorse, vedere Spostare le risorse in un gruppo di risorse o una sottoscrizione nuovi.

Sintomo: le modifiche all'assegnazione di ruolo non vengono rilevate

È stata aggiunta o aggiornata di recente un'assegnazione di ruolo, ma le modifiche non vengono rilevate. È possibile che venga visualizzato il messaggio Status: 401 (Unauthorized).

Causa 1

In alcuni casi, Azure Resource Manager memorizza nella cache le configurazioni e i dati per migliorare le prestazioni.

Soluzione 1

Quando si assegnano ruoli o si rimuovono le assegnazioni di ruolo, possono essere necessari fino a 10 minuti prima che le modifiche siano effettive. Se si usa il portale di Azure, Azure PowerShell o l'interfaccia della riga di comando di Azure, è possibile disconnettersi e accedere nuovamente per forzare un aggiornamento delle modifiche dell'assegnazione di ruolo. Se si apportano modifiche alle assegnazioni di ruolo con chiamate all'API REST, è possibile forzare l'aggiornamento semplicemente aggiornando il token di accesso.

Causa 2

Sono state aggiunte identità gestite a un gruppo ed è stato assegnato un ruolo a tale gruppo. I servizi back-end per le identità gestite conservano una cache per ogni URI di risorsa per circa 24 ore.

Soluzione 2

L'applicazione delle modifiche apportate al gruppo o all'appartenenza a ruoli di un'identità gestita può richiedere diverse ore. Per altre informazioni, vedere Limitazione dell'uso di identità gestite per l'autorizzazione.

Sintomo: le modifiche all'assegnazione di ruolo nell'ambito del gruppo di gestione non vengono rilevate

È stata aggiunta o aggiornata di recente un'assegnazione di ruolo nell'ambito del gruppo di gestione, ma le modifiche non vengono rilevate.

Causa

In alcuni casi, Azure Resource Manager memorizza nella cache le configurazioni e i dati per migliorare le prestazioni.

Soluzione

Quando si assegnano ruoli o si rimuovono le assegnazioni di ruolo, possono essere necessari fino a 10 minuti prima che le modifiche siano effettive. Se si aggiunge o si rimuove un'assegnazione di ruolo predefinito nell'ambito del gruppo di gestione e il ruolo predefinito dispone di DataActions, l'accesso sul piano dati potrebbe non essere aggiornato per diverse ore. Questo si applica solo all'ambito del gruppo di gestione e al piano dati. I ruoli personalizzati con DataActions non possono essere assegnati all'ambito del gruppo di gestione.

Sintomo: le modifiche delle assegnazioni di ruolo del gruppo di gestione non vengono rilevate

È stato creato un nuovo gruppo di gestione figlio e l'assegnazione di ruolo nel gruppo di gestione padre non viene rilevata per il gruppo di gestione figlio.

Causa

In alcuni casi, Azure Resource Manager memorizza nella cache le configurazioni e i dati per migliorare le prestazioni.

Soluzione

Possono essere necessari fino a 10 minuti prima che l'assegnazione di ruolo per il gruppo di gestione figlio abbia effetto. Se si usa il portale di Azure, Azure PowerShell o l'interfaccia della riga di comando di Azure, è possibile forzare l'aggiornamento delle modifiche alle assegnazioni di ruolo effettuando la disconnessione e quindi di nuovo l'accesso. Se si apportano modifiche alle assegnazioni di ruolo con chiamate all'API REST, è possibile forzare l'aggiornamento semplicemente aggiornando il token di accesso.

Sintomo: la rimozione delle assegnazioni di ruolo con PowerShell richiede alcuni minuti

Usare il comando Remove-AzRoleAssignment per rimuovere un'assegnazione di ruolo. Usare quindi il comando Get-AzRoleAssignment per verificare che l'assegnazione di ruolo sia stata rimossa per un'entità di sicurezza. Ad esempio:

Get-AzRoleAssignment -ObjectId $securityPrincipalObject.Id

Il comando Get-AzRoleAssignment indica che l'assegnazione di ruolo non è stata rimossa. Tuttavia, se si attende 5-10 minuti e si esegue di nuovo il comando Get-AzRoleAssignment, l'output indica che l'assegnazione di ruolo è stata rimossa.

Causa

L'assegnazione di ruolo è stata rimossa. Tuttavia, per migliorare le prestazioni, PowerShell usa una cache per elencare le assegnazioni di ruolo. L'aggiornamento della cache può causare un ritardo di circa 10 minuti.

Soluzione

Anziché elencare le assegnazioni di ruolo per un'entità di sicurezza, elencare tutte le assegnazioni di ruolo nell'ambito della sottoscrizione e filtrare l'output. Ad esempio, il comando seguente:

$validateRemovedRoles = Get-AzRoleAssignment -ObjectId $securityPrincipalObject.Id

Può essere sostituito con questo comando:

$validateRemovedRoles = Get-AzRoleAssignment -Scope /subscriptions/$subId | Where-Object -Property ObjectId -EQ $securityPrincipalObject.Id

Ruoli personalizzati

Sintomo: non è possibile aggiornare o eliminare un ruolo personalizzato

Non è possibile aggiornare o eliminare un ruolo personalizzato esistente.

Causa 1

È stato eseguito l'accesso con un utente che non dispone dell'autorizzazione per aggiornare o eliminare ruoli personalizzati.

Soluzione 1

Verificare di aver eseguito l'accesso con un utente a cui è assegnato un ruolo con l'autorizzazione Microsoft.Authorization/roleDefinitions/write, ad esempio Amministratore Accesso utenti.

Causa 2

Il ruolo personalizzato include una sottoscrizione negli ambiti assegnabili e tale sottoscrizione si trova in uno stato disabilitato.

Soluzione 2

Riattivare la sottoscrizione disabilitata e aggiornare il ruolo personalizzato in base alle esigenze. Per altre informazioni, vedere Riattivare una sottoscrizione di Azure disabilitata.

Sintomo: non è possibile creare o aggiornare un ruolo personalizzato

Quando si tenta di creare o aggiornare un ruolo personalizzato, viene visualizzato un errore simile al seguente:

The client '<clientName>' with object id '<objectId>' has permission to perform action 'Microsoft.Authorization/roleDefinitions/write' on scope '/subscriptions/<subscriptionId>'; however, it does not have permission to perform action 'Microsoft.Authorization/roleDefinitions/write' on the linked scope(s)'/subscriptions/<subscriptionId1>,/subscriptions/<subscriptionId2>,/subscriptions/<subscriptionId3>' or the linked scope(s)are invalid

Causa

Questo errore indica in genere che non si dispone delle autorizzazioni per uno o più ambiti assegnabili nel ruolo personalizzato.

Soluzione

Attenersi alla procedura seguente:

- Verificare Chi può creare, eliminare, aggiornare o visualizzare un ruolo personalizzato e assicurarsi di avere le autorizzazioni necessarie per creare o aggiornare il ruolo personalizzato per tutti gli ambiti assegnabili.

- Se non si dispone delle autorizzazioni, chiedere all'amministratore di assegnare un ruolo con l'azione

Microsoft.Authorization/roleDefinitions/write, ad esempio Amministratore Accesso utenti, a livello dell'ambito assegnabile. - Verificare che tutti gli ambiti assegnabili nel ruolo personalizzato siano validi. In caso contrario, rimuovere eventuali ambiti assegnabili non validi.

Per altre informazioni, vedere le esercitazioni sui ruoli personalizzati usando il portale di Azure, Azure PowerShell o l'interfaccia della riga di comando di Azure.

Sintomo: non è possibile eliminare un ruolo personalizzato

Non è possibile eliminare un ruolo personalizzato e viene visualizzato il messaggio di errore seguente:

There are existing role assignments referencing role (code: RoleDefinitionHasAssignments)

Causa

Esistono assegnazioni di ruolo che usano ancora il ruolo personalizzato.

Soluzione

Rimuovere le assegnazioni di ruolo che usano il ruolo personalizzato e provare a eliminare di nuovo il ruolo personalizzato. Per altre informazioni, vedere Trovare le assegnazioni di ruolo per eliminare un ruolo personalizzato.

Sintomo: non è possibile aggiungere più di un gruppo di gestione come ambito assegnabile

Quando si tenta di creare o aggiornare un ruolo personalizzato, non è possibile aggiungere più di un gruppo di gestione come ambito assegnabile.

Causa

È possibile definire un solo gruppo di gestione in AssignableScopes per un ruolo personalizzato.

Soluzione

Definire un gruppo di gestione nell'oggetto AssignableScopes del ruolo personalizzato. Per altre informazioni sui ruoli personalizzati e i gruppi di gestione, vedere Organizzare le risorse con i gruppi di gestione di Azure.

Sintomo: non è possibile aggiungere azioni dati al ruolo personalizzato

Quando si tenta di creare o aggiornare un ruolo personalizzato, non è possibile aggiungere azioni dati o viene visualizzato il messaggio seguente:

You cannot add data action permissions when you have a management group as an assignable scope

Causa

Si sta tentando di creare un ruolo personalizzato con azioni dati e un gruppo di gestione come ambito assegnabile. I ruoli personalizzati con DataActions non possono essere assegnati all'ambito del gruppo di gestione.

Soluzione

Creare il ruolo personalizzato con una o più sottoscrizioni come ambito assegnabile. Per altre informazioni sui ruoli personalizzati e i gruppi di gestione, vedere Organizzare le risorse con i gruppi di gestione di Azure.

Accesso negato o errori di autorizzazione

Sintomo: autorizzazione non riuscita

Quando si tenta di creare una risorsa, viene visualizzato il messaggio di errore seguente:

The client with object id does not have authorization to perform action over scope (code: AuthorizationFailed)

Causa 1

È stato eseguito l'accesso con un utente che non dispone dell'autorizzazione di scrittura per la risorsa nell'ambito selezionato.

Soluzione 1

Verificare di aver eseguito l'accesso con un utente a cui è stata assegnato un ruolo con autorizzazioni di scrittura per la risorsa nell'ambito selezionato. Ad esempio, per gestire le macchine virtuali in un gruppo di risorse, è necessario disporre del ruolo collaboratore macchina virtuale nel gruppo di risorse (o nell'ambito padre). Per un elenco delle autorizzazioni per ogni ruolo predefinito, vedere Ruoli predefiniti di Azure.

Causa 2

L'utente che ha eseguito l'accesso ha un'assegnazione di ruolo con i criteri seguenti:

- Il ruolo include l'azione per i dati Microsoft.Storage

- L'assegnazione di ruolo include una condizione di controllo degli accessi in base all'attributo (ABAC) che usa operatori di confronto GUID

Soluzione 2

Al momento, non è possibile avere un'assegnazione di ruolo con un'azione per i dati Microsoft.Storage e una condizione di controllo degli accessi in base all'attributo (ABAC) che usa un operatore di confronto GUID. Ecco alcune opzioni per risolvere questo errore:

- Se il ruolo è un ruolo personalizzato, rimuovere eventuali azioni per i dati Microsoft.Storage

- Modificare la condizione di assegnazione di ruolo in modo che non usi operatori di confronto GUID

Sintomo: l'utente guest visualizza un messaggio di autorizzazione non riuscita

Quando un utente guest tenta di accedere a una risorsa, viene visualizzato un messaggio di errore simile al seguente:

The client '<client>' with object id '<objectId>' does not have authorization to perform action '<action>' over scope '<scope>' or the scope is invalid.

Causa

L'utente guest non dispone delle autorizzazioni per la risorsa nell'ambito selezionato.

Soluzione

Verificare che all'utente guest sia assegnato un ruolo con autorizzazioni con privilegi minimi per la risorsa nell'ambito selezionato. Per altre informazioni, vedere Assegnare ruoli di Azure a utenti esterni usando il portale di Azure.

Sintomo: non è possibile creare una richiesta di supporto

Quando si tenta di creare o aggiornare un ticket di supporto, viene visualizzato il messaggio di errore seguente:

You don't have permission to create a support request

Causa

È stato eseguito l'accesso con un utente che non dispone dell'autorizzazione per la creazione delle richieste di supporto.

Soluzione

Verificare di aver eseguito l'accesso con un utente a cui è assegnato un ruolo con l'autorizzazione Microsoft.Support/supportTickets/write, ad esempio Collaboratore richiesta di supporto.

Funzionalità di Azure disabilitate

Sintomo: alcune funzionalità dell'app Web sono disabilitate

Un utente dispone dell'accesso in lettura a un'app Web e alcune funzionalità sono disabilitate.

Causa

Se si concede a un utente l'accesso in sola lettura a un'app Web, sono disabilitate alcune funzionalità non prevedibili. Le funzionalità di gestione seguenti richiedono l'accesso in scrittura a un'app Web e non sono disponibili in uno scenario di sola lettura.

- Comandi (quali avvio, interruzione e così via)

- Modifica di impostazioni quali la configurazione generale, le impostazioni di scalabilità, di backup e di monitoraggio.

- Accesso a credenziali di pubblicazione e altri segreti, quali le impostazioni delle app e le stringhe di connessione.

- Streaming dei log

- Configurazione dei log delle risorse

- Console (prompt dei comandi)

- Distribuzioni attive e recenti, per la distribuzione continua del Git locale

- Spesa prevista

- Test Web

- Rete virtuale, visibile per un lettore solo se in precedenza era già stata configurata una rete virtuale da un utente con accesso in scrittura.

Soluzione

Assegnare il ruolo Collaboratore o un altro ruolo predefinito di Azure con autorizzazioni di scrittura per l'app Web.

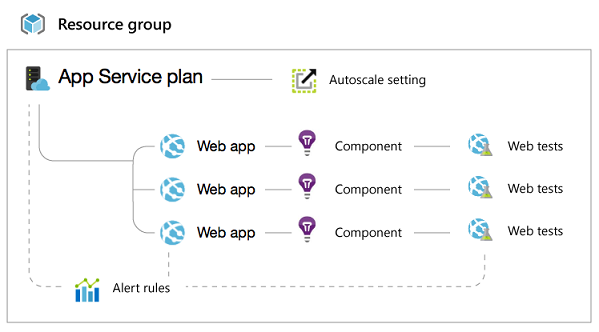

Sintomo: alcune risorse dell'app Web sono disabilitate

Un utente dispone dell'accesso in scrittura a un'app Web e alcune funzionalità sono disabilitate.

Causa

La complessità delle app Web è accentuata dalle interazioni tra alcune risorse diverse. Ecco un gruppo di risorse tipico con un paio di siti Web:

Quindi, se si concede l'accesso solo all'app Web, la maggior parte delle funzionalità del pannello del sito Web nel portale di Azure viene disabilitata.

Questi elementi richiedono l'accesso in scrittura al piano di servizio app corrispondente al sito Web:

- Visualizzazione del piano tariffario dell'app Web, che può essere Gratuito o Standard

- Configurazione di scalabilità, ossia numero di istanze, dimensione della macchina virtuale, impostazioni di scalabilità automatica

- Quote, ad esempio archiviazione, larghezza di banda e CPU

Gli elementi seguenti richiedono accesso in scrittura all'intero gruppo di risorse che contiene il sito Web:

- Certificati e associazioni TLS/SSL. I certificati TLS/SSL possono essere condivisi tra siti appartenenti allo stesso gruppo di risorse e area geografica.

- Regole di avviso

- Impostazioni di scalabilità automatica

- Componenti di Application Insights

- Test Web

Soluzione

Assegnare un ruolo predefinito di Azure con autorizzazioni di scrittura per il piano di servizio app o il gruppo di risorse.

Sintomo: alcune funzionalità della macchina virtuale sono disabilitate

Un utente dispone dell'accesso a una macchina virtuale e alcune funzionalità sono disabilitate.

Causa

Analogamente a quanto accade con le app Web, alcune funzionalità del blade della macchina virtuale richiedono l'accesso in scrittura alla macchina virtuale o ad altre risorse del gruppo di risorse.

Le macchine virtuali sono correlate a nomi di dominio, reti virtuali, account di archiviazione e regole di avviso.

Gli elementi seguenti richiedono l'accesso in scrittura alla macchina virtuale:

- Endpoint

- Indirizzi IP

- Dischi

- Estensioni

Queste richiedono l'accesso in scrittura sia alla macchina virtuale che al gruppo di risorse (insieme al nome di dominio) in cui si trova:

- Set di disponibilità

- Set con carico bilanciato

- Regole di avviso

Se non è possibile accedere a nessuno di questi riquadri, richiedere all'amministratore l'accesso come Collaboratore al gruppo di risorse.

Soluzione

Assegnare un ruolo predefinito di Azure con autorizzazioni di scrittura per la macchina virtuale o il gruppo di risorse.

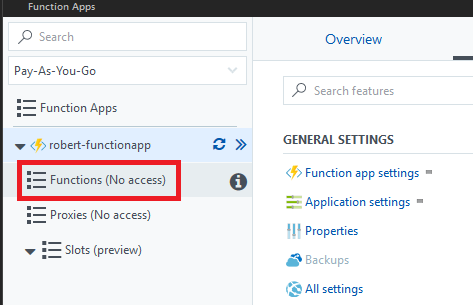

Sintomo: alcune funzionalità dell'app per le funzioni sono disabilitate

Un utente dispone dell'accesso a un'app per le funzioni e alcune funzionalità sono disabilitate. Ad esempio, può fare clic sulla scheda Funzionalità della piattaforma e quindi su Tutte le impostazioni per visualizzare alcune impostazioni correlate a un'app per le funzioni (simile a un'app Web), ma non può modificare alcuna impostazione.

Causa

Alcune funzionalità di Funzioni di Azure richiedono l'accesso in scrittura. Un utente a cui è stato assegnato il ruolo di Lettore, ad esempio, non sarà in grado di visualizzare le funzioni all'interno di un'app per le funzioni. Il portale visualizza (Nessun accesso).

Soluzione

Assegnare un ruolo predefinito di Azure con autorizzazioni di scrittura per l'app per le funzioni o il gruppo di risorse.

Trasferimento di una sottoscrizione a un'altra directory

Sintomo: tutte le assegnazioni di ruolo vengono eliminate dopo il trasferimento di una sottoscrizione

Causa

Quando si trasferisce una sottoscrizione di Azure in un'altra directory di Microsoft Entra, tutte le assegnazioni di ruolo vengono definitivamente eliminate dalla directory di Microsoft Entra di origine e non vengono trasferite nella directory di destinazione di Microsoft Entra.

Soluzione

È necessario creare nuovamente le assegnazioni di ruolo nella directory di destinazione. È anche necessario ricreare manualmente le identità gestite per le risorse di Azure. Per altre informazioni, vedere Trasferire una sottoscrizione di Azure a un'altra directory di Microsoft Entra e Domande frequenti e problemi noti relativi alle identità gestite.

Sintomo: non è possibile accedere alla sottoscrizione dopo il trasferimento di una sottoscrizione

Soluzione

Se si è un amministratore globale di Microsoft Entra e non si ha accesso a una sottoscrizione dopo che è stata trasferita tra directory, usare l'interruttore Gestione degli accessi per le risorse di Azure attivare o disattivare per ottenere temporaneamente un accesso con privilegi elevati per accedere alla sottoscrizione.

Amministratori della sottoscrizione classica

Importante

A partire dal 31 agosto 2024, i ruoli di amministratore di Azure della versione classica (insieme alle risorse classiche di Azure e Azure Service Manager) sono stati ritirati e non sono più supportati. Se esistono ancora assegnazioni di ruolo di coamministratore o amministratore del servizio attive, convertire immediatamente tali assegnazioni di ruolo in controllo degli accessi in base al ruolo (RBAC) di Azure.

Per altre informazioni, vedere Amministratori della sottoscrizione classica di Azure.