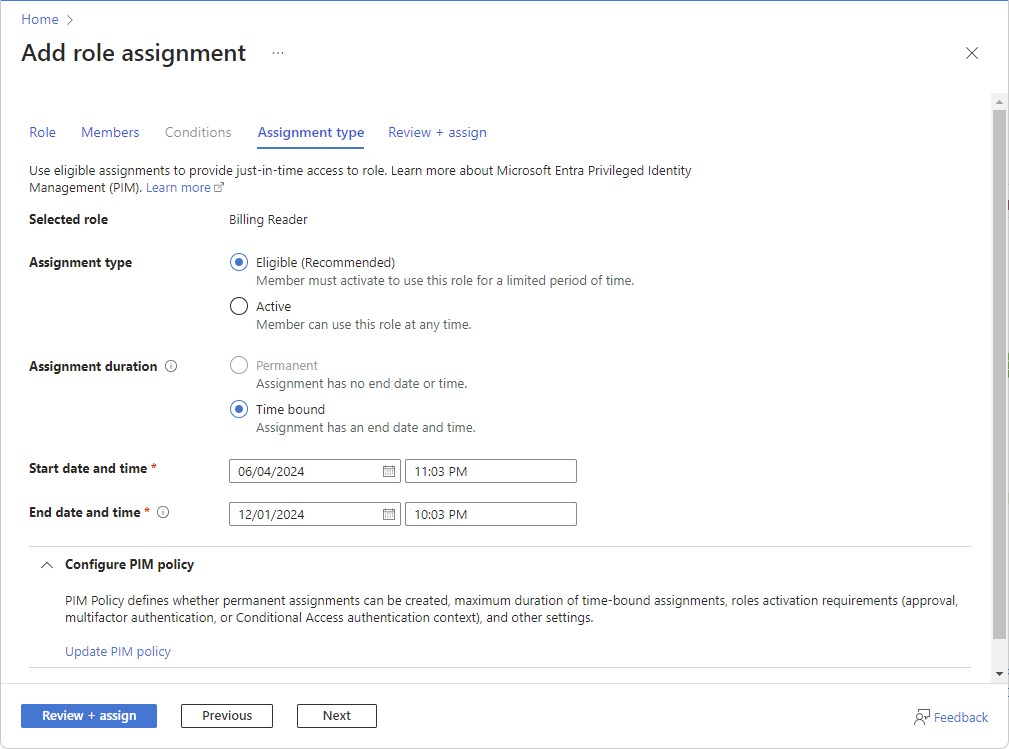

Se si dispone di una licenza Microsoft Entra ID P2 o Microsoft Entra ID Governance, verrà visualizzata una scheda Tipo di assegnazione per gli ambiti gruppo di gestione, sottoscrizione e gruppo di risorse. Usare le assegnazioni idonee per fornire l'accesso JUST-In-Time a un ruolo. Gli utenti con assegnazioni idonee e/o con vincoli di tempo devono avere una licenza valida.

Se non si vuole usare la funzionalità PIM, selezionare il tipo di assegnazione Disponibile e le opzioni di durata dell'assegnazione Permanente. Queste impostazioni creano un'assegnazione di ruolo in cui l'entità di sicurezza ha sempre le autorizzazioni nel ruolo.

Questa funzionalità viene distribuita in fasi, quindi potrebbe non essere ancora disponibile nel proprio tenant o l'interfaccia in uso potrebbe avere un aspetto diverso. Per altre informazioni, vedere Assegnazioni di ruolo idonee e associate a tempo in Controllo degli accessi in base al ruolo di Azure.