Introduzione a Microsoft Defender per registri contenitori (deprecato)

Importante

È stata avviata un'anteprima pubblica della valutazione della vulnerabilità di Azure basata su MDVM. Per altre informazioni vedere Valutazioni delle vulnerabilità per Azure con Gestione delle vulnerabilità di Microsoft Defender.

Registro Azure Container è un servizio di registri Docker privato e gestito che archivia e gestisce le immagini del contenitore per le distribuzioni di Azure in un registro centrale. È basato sull'applicazione open source Docker Registry 2.0.

Per proteggere i registri basati su Azure Resource Manager nella sottoscrizione, abilitare Microsoft Defender per registri contenitori a livello della sottoscrizione. Defender per il cloud analizzerà quindi tutte le immagini quando viene eseguito il push nel registro, importate nel registro o estratte negli ultimi 30 giorni. Verranno addebitati i costi per ogni immagine che viene analizzata, una volta per ogni immagine.

Disponibilità

Importante

Microsoft Defender per registri contenitori è stato sostituito con Microsoft Defender per contenitori. Se in una sottoscrizione è già stato abilitato Defender per registri contenitori, è possibile continuare a usarlo. Non si potrà tuttavia usufruire dei miglioramenti e delle nuove funzionalità di Defender per contenitori.

Questo piano non è più disponibile per le sottoscrizioni in cui non sia già abilitato.

Per eseguire l'aggiornamento a Microsoft Defender per contenitori, aprire la pagina dei piani di Defender nel portale e abilitare il nuovo piano:

Altre informazioni su questa modifica sono disponibili nelle note sulla versione.

| Aspetto | Dettagli |

|---|---|

| Stato della versione: | Deprecato (usare Microsoft Defender per contenitori) |

| Immagini e registri supportati: | Immagini Linux in registri di Registro Azure Container accessibili da Internet pubblico con accesso alla shell Registri ACR protetti con Collegamento privato di Azure |

| Immagini e registri non supportati: | Immagini Windows Registri 'Privato' (a meno che non venga concesso l'accesso a Servizi attendibili) Immagine super minimaliste, come immagini Docker scratch, o immagini "Distroless" che contengono solo un'applicazione e le relative dipendenze di runtime senza strumento di gestione pacchetti, shell o sistema operativo Immagini con specifica del formato di immagine Open Container Initiative (OCI) |

| Autorizzazioni e ruoli obbligatori: | Ruolo con autorizzazioni di lettura per la sicurezza e ruoli e autorizzazioni di Registro Azure Container |

| Cloud: |

Quali sono i vantaggi di Microsoft Defender per registri contenitori?

Defender per il cloud identifica i registri ACR basati su Azure Resource Manager nella sottoscrizione e facilita la valutazione e la gestione delle vulnerabilità native di Azure per le immagini del registro.

Microsoft Defender per registri contenitori include una funzionalità di analisi delle vulnerabilità che analizza le immagini nei registri di Registro Azure Container basati su Azure Resource Manager e fornisce una maggiore visibilità sulle vulnerabilità delle immagini.

Quando vengono rilevati problemi, si riceverà una notifica nel dashboard di protezione del carico di lavoro. Per ogni vulnerabilità Defender per il cloud offre raccomandazioni pratiche, una classificazione della gravità e istruzioni per la risoluzione del problema. Altre informazioni sulle raccomandazioni sui contenitori.

Microsoft Defender per il cloud filtra e classifica i risultati dello scanner. Quando un'immagine è integra, Defender per il cloud la contrassegna come tale. Defender per il cloud genera raccomandazioni sulla sicurezza solo per le immagini che presentano problemi da risolvere. Defender per il cloud fornisce informazioni dettagliate su ogni vulnerabilità segnalata, insieme a una classificazione della gravità. Fornisce inoltre indicazioni su come correggere le vulnerabilità specifiche rilevate in ogni immagine.

Inviando notifiche solo in caso di problemi individuati, Defender per il cloud riduce il rischio di avvisi informativi indesiderati.

Quando vengono analizzate le immagini?

L'analisi di un'immagine viene attivata da tre trigger:

In push: ogni volta che un'immagine viene inserita nel registro, Defender per registri contenitori la analizza automaticamente. Per attivare l'analisi di un'immagine, inserirla nel repository.

Estrazione recente: poiché ogni giorno vengono rilevate nuove vulnerabilità, Microsoft Defender per registri contenitori analizza anche settimanalmente qualsiasi immagine estratta negli ultimi 30 giorni. Non sono previsti costi aggiuntivi per le ripetizioni delle analisi. Come accennato in precedenza, i costi vengono addebitati una sola volta per ogni immagine.

Importazione: Registro Azure Container offre strumenti di importazione per inserire immagini nel registro da Docker Hub, Registro contenitori di Microsoft o un altro registro contenitori di Azure. Microsoft Defender per registri contenitori analizza le immagini supportate importate. Per altre informazioni, vedere Importare immagini del contenitore in un registro contenitori.

L'analisi viene completata in genere entro 2 minuti, ma può impiegare fino a 40 minuti. I risultati vengono resi disponibili in forma di raccomandazioni sulla sicurezza, come la seguente:

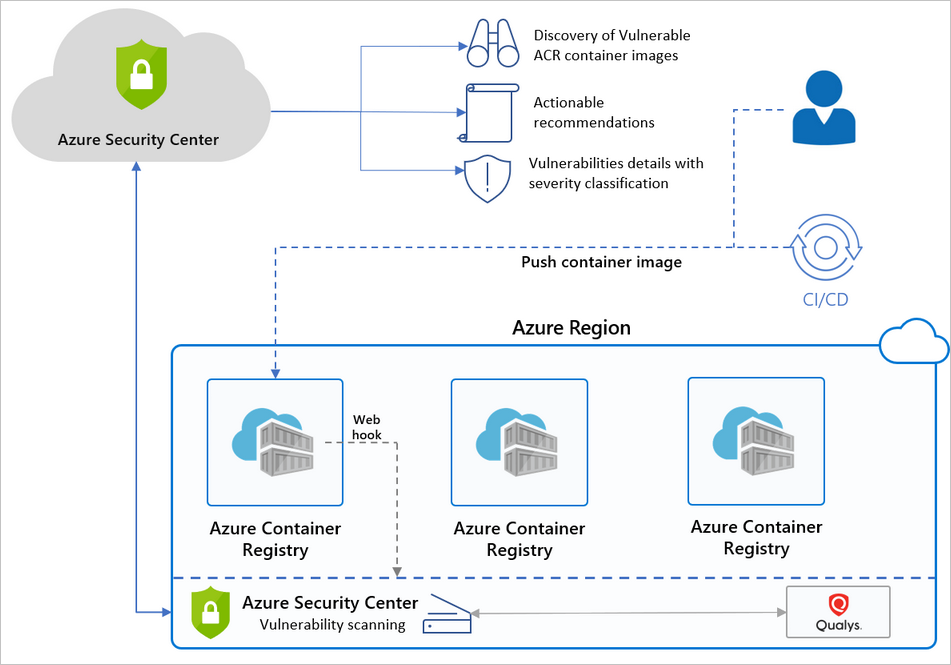

Funzionamento di Defender per il cloud con Registro Azure Container

Di seguito è riportato un diagramma generale dei componenti e dei vantaggi della protezione dei registri con Defender per il cloud.

Domande frequenti sull'analisi delle immagini di Registro Azure Container

In che modo Defender per il cloud analizza un'immagine?

Defender per il cloud esegue il pull dell'immagine dal registro ed esegue l'immagine in una sandbox isolata con lo scanner. Lo scanner estrae un elenco di vulnerabilità note.

Microsoft Defender per il cloud filtra e classifica i risultati dello scanner. Quando un'immagine è integra, Defender per il cloud la contrassegna come tale. Defender per il cloud genera raccomandazioni sulla sicurezza solo per le immagini che presentano problemi da risolvere. Inviando notifiche solo in caso di problemi individuati, Defender per il cloud riduce il rischio di avvisi informativi indesiderati.

È possibile ottenere i risultati dell'analisi tramite l'API REST?

Sì. I risultati si trovano nell'API REST Sub-Assessments. Si può anche usare Azure Resource Graph, l'API Kusto-per tutte le risorse: una query può recuperare un'analisi specifica.

Quali tipi di registri vengono analizzati? Per quali tipi vengono addebitati dei costi?

Per un elenco dei tipi di registri contenitori supportati da Microsoft Defender per registri contenitori, vedere Disponibilità.

Se si connettono registri non supportati alla sottoscrizione di Azure, Defender per il cloud non li analizza e non li fattura.

È possibile personalizzare i risultati dell'analisi delle vulnerabilità?

Sì. Se l'organizzazione deve ignorare un risultato invece di correggerlo, è possibile disabilitarlo facoltativamente. I risultati disabilitati non influiscono sul punteggio di sicurezza e non generano elementi non significativi.

Perché Defender per il cloud invia avvisi sulle vulnerabilità riguardanti un'immagine non presente nel registro?

Defender per il cloud fornisce valutazioni sulle vulnerabilità per ogni immagine di cui è stato eseguito il push o il pull in un registro. Alcune immagini potrebbero riutilizzare i tag di un'immagine già analizzata. È ad esempio possibile riassegnare il tag "Il più recente" ogni volta che si aggiunge un'immagine a un digest. In questi casi, l'ultima immagine precedente esiste ancora nel registro e il rispettivo digest potrebbe eseguirne il pull. Se per l'immagine sono disponibili risultati relativi alla sicurezza e ne viene eseguito il pull, verranno esposte vulnerabilità per la sicurezza.