Come scegliere la soluzione di gestione delle chiavi appropriata

Azure offre più soluzioni per l'archiviazione e la gestione delle chiavi crittografiche nel cloud: Azure Key Vault (offerte standard e premium), HSM gestito di Azure, HSM dedicato di Azure e modulo di protezione hardware di pagamento di Azure. Può essere difficile per i clienti decidere quale soluzione di gestione delle chiavi è corretta per loro. Questo documento mira a aiutare i clienti a esplorare questo processo decisionale presentando la gamma di soluzioni in base a tre considerazioni diverse: scenari, requisiti e settore.

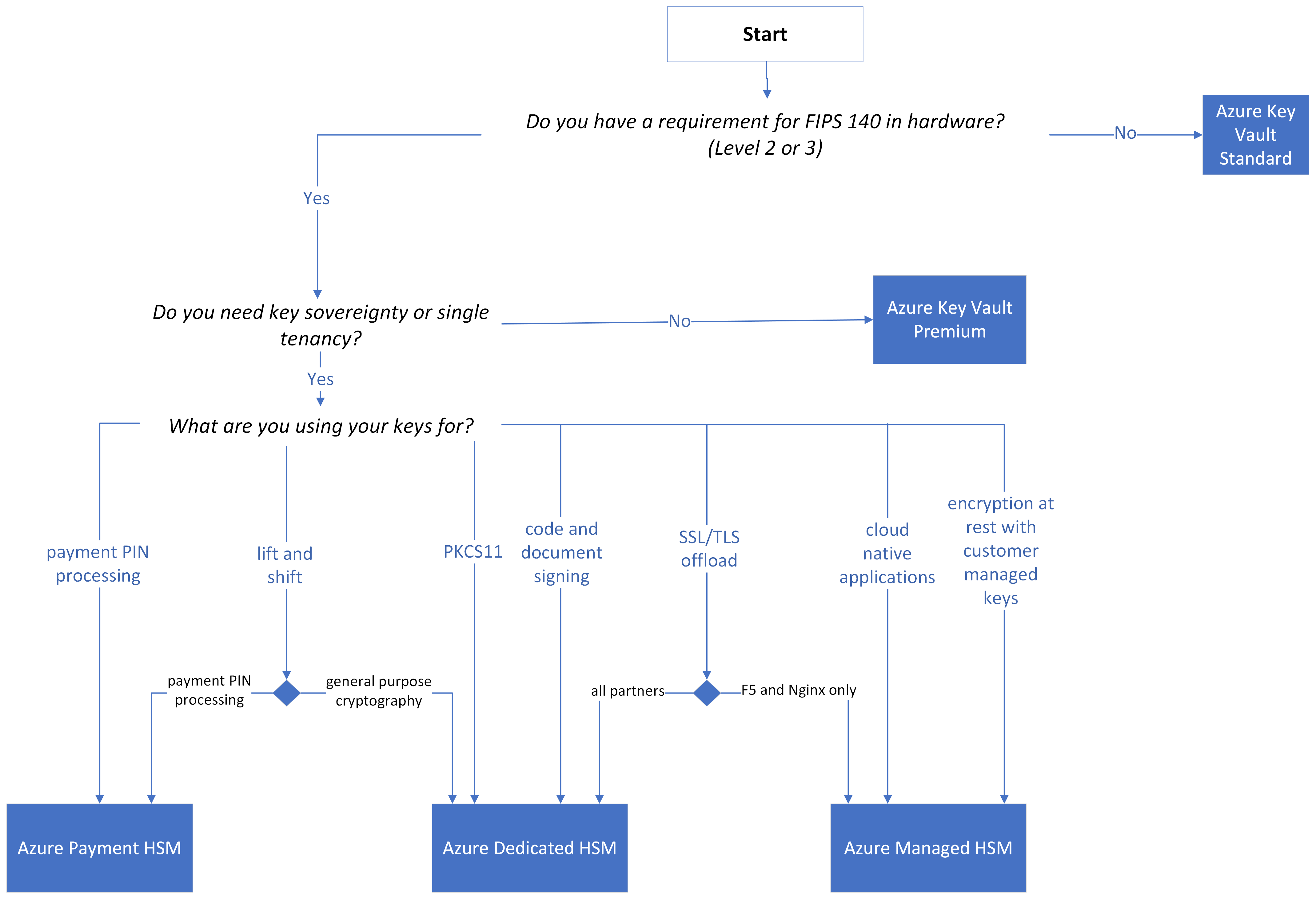

Per iniziare a restringere una soluzione di gestione delle chiavi, seguire il diagramma di flusso basato su requisiti generali comuni e scenari di gestione delle chiavi. In alternativa, usare la tabella in base a requisiti specifici dei clienti che lo seguono direttamente. Se entrambi forniscono più prodotti come soluzioni, usare una combinazione del diagramma di flusso e della tabella per facilitare la decisione finale. Se si è curiosi di sapere cosa usano altri clienti nello stesso settore, leggere la tabella delle soluzioni comuni di gestione delle chiavi per segmento di settore. Per altre informazioni su una soluzione specifica, usare i collegamenti alla fine del documento.

Scegliere una soluzione di gestione delle chiavi per scenario

Il grafico seguente descrive i requisiti comuni e gli scenari dei casi d'uso e la soluzione di gestione delle chiavi di Azure consigliata.

Il grafico si riferisce a questi requisiti comuni:

- FIPS-140 è uno standard del governo degli Stati Uniti con diversi livelli di requisiti di sicurezza. Per altre informazioni, vedere Federal Information Processing Standard (FIPS) 140.

- La sovranità delle chiavi è quando l'organizzazione del cliente ha il controllo completo ed esclusivo delle chiavi, incluso il controllo sugli utenti e i servizi che possono accedere alle chiavi e ai criteri di gestione delle chiavi.

- Il tenancy singolo fa riferimento a una singola istanza dedicata di un'applicazione distribuita per ogni cliente, anziché a un'istanza condivisa tra più clienti. La necessità di prodotti a tenant singolo viene spesso rilevata come un requisito di conformità interno nei settori dei servizi finanziari.

Si riferisce anche a questi diversi casi d'uso di gestione delle chiavi:

- La crittografia dei dati inattivi è in genere abilitata per i modelli IaaS, PaaS e SaaS di Azure. Applicazioni come Microsoft 365; Microsoft Purview Information Protection; servizi della piattaforma in cui il cloud viene usato per l'archiviazione, analitica e la funzionalità del bus di servizio; e servizi di infrastruttura in cui i sistemi operativi e le applicazioni sono ospitati e distribuiti nel cloud usano la crittografia dei dati inattivi. Le chiavi gestite dal cliente per la crittografia dei dati inattivi vengono usate con Archiviazione di Azure e l'ID Microsoft Entra. Per la massima sicurezza, le chiavi devono essere supportate da HSM, chiavi RSA 3k o 4k. Per altre informazioni sulla crittografia dei dati inattivi, vedere Crittografia dei dati di Azure inattivi.

- L'offload SSL/TLS è supportato nel modulo di protezione hardware gestito di Azure e nel modulo di protezione hardware dedicato di Azure. I clienti hanno migliorato la disponibilità elevata, la sicurezza e il miglior punto di prezzo nel modulo di protezione hardware gestito di Azure per F5 e Nginx.

- Lift-and-shift si riferisce agli scenari in cui viene eseguita la migrazione di un'applicazione PKCS11 in locale ad Azure Macchine virtuali e all'esecuzione di software come Oracle TDE in Azure Macchine virtuali. Il trasferimento in modalità lift-and-shift che richiede l'elaborazione del PIN di pagamento è supportato dal modulo di protezione hardware di pagamento di Azure. Tutti gli altri scenari sono supportati dal modulo di protezione hardware dedicato di Azure. Le API e le librerie legacy, ad esempio PKCS11, JCA/JCE e CNG/KSP, sono supportate solo da HSM dedicato di Azure.

- L'elaborazione del PIN di pagamento include l'autorizzazione di pagamento tramite carta e mobile e l'autenticazione 3D-Secure; Generazione, gestione e convalida del PIN; credenziali di pagamento emittente per carte, dispositivi indossabili e connessi; protezione delle chiavi e dei dati di autenticazione; e protezione dei dati sensibili per la crittografia da punto a punto, la tokenizzazione della sicurezza e la tokenizzazione dei pagamenti EMV. Sono incluse anche certificazioni come PCI DSS, PCI 3DS e PIN PCI. Questi sono supportati dal modulo di protezione hardware di pagamento di Azure.

Il risultato del diagramma di flusso è un punto di partenza per identificare la soluzione più adatta alle proprie esigenze.

Confrontare altri requisiti dei clienti

Azure offre più soluzioni di gestione delle chiavi per consentire ai clienti di scegliere un prodotto in base ai requisiti di alto livello e alle responsabilità di gestione. C'è una serie di responsabilità di gestione, che vanno da Azure Key Vault e dal modulo di protezione hardware gestito di Azure, con una minore responsabilità dei clienti, seguita da HSM dedicato di Azure e dal modulo di protezione hardware di pagamento di Azure con la massima responsabilità del cliente.There is a spectrum of management from Azure Key Vault and Azure Managed HSM have the most customer responsibility.

Questo compromesso della responsabilità di gestione tra il cliente e Microsoft e altri requisiti è dettagliato nella tabella seguente.

Il provisioning e l'hosting vengono gestiti da Microsoft in tutte le soluzioni. La generazione e la gestione chiave, i ruoli e le autorizzazioni che concedono e il monitoraggio e il controllo sono responsabilità del cliente in tutte le soluzioni.

Usare la tabella per confrontare tutte le soluzioni affiancate. Iniziare dall'alto verso il basso, rispondendo a ogni domanda presente nella colonna più a sinistra per scegliere la soluzione che soddisfa tutte le esigenze, inclusi il sovraccarico di gestione e i costi.

| AKV Standard | AKV Premium | Modulo di protezione hardware gestito di Azure | HSM dedicato di Azure | Modulo di protezione hardware di pagamento di Azure | |

|---|---|---|---|---|---|

| Quale livello di conformità è necessario? | FIPS 140-2 livello 1 | FIPS 140-2 livello 3, PCI DSS, PCI 3DS** | FIPS 140-2 livello 3, PCI DSS, PCI 3DS | FIPS 140-2 livello 3, HIPPA, PCI DSS, PCI 3DS, eIDAS CC EAL4+, GSMA | FIPS 140-2 livello 3, PCI PTS HSM v3, PCI DSS, PCI 3DS, PCI PIN |

| È necessaria la sovranità delle chiavi? | No | No | Sì | Sì | Sì |

| Che tipo di tenancy stai cercando? | Multitenant | Multitenant | Tenant singolo | Tenant singolo | Tenant singolo |

| Quali sono i casi d'uso? | Crittografia dei dati inattivi, CMK, personalizzata | Crittografia dei dati inattivi, CMK, personalizzata | Crittografia dei dati inattivi, TLS Offload, CMK, personalizzato | PKCS11, TLS Offload, firma di codice/documento, personalizzata | Elaborazione pin di pagamento, personalizzata |

| Si vuole proteggere hardware HSM? | No | Sì | Sì | Sì | Sì |

| Qual è il tuo budget? | $ | $$ | $$$ | $$$$ | $$$$ |

| Chi si assume la responsabilità di applicare patch e manutenzione? | Microsoft | Microsoft | Microsoft | Cliente | Cliente |

| Chi si assume la responsabilità dell'integrità dei servizi e del failover hardware? | Microsoft | Microsoft | Condiviso | Cliente | Cliente |

| Che tipo di oggetti si usa? | Chiavi asimmetriche, segreti, certificati | Chiavi asimmetriche, segreti, certificati | Chiavi asimmetriche/simmetriche | Chiavi asimmetriche/simmetriche, certificati | Chiave primaria locale |

| Radice del controllo di attendibilità | Microsoft | Microsoft | Cliente | Cliente | Cliente |

Soluzione di gestione delle chiavi comune usata dai segmenti del settore

Di seguito è riportato un elenco delle principali soluzioni di gestione comunemente usate in base al settore.

| Settore | Soluzione di Azure suggerita | Considerazioni per le soluzioni suggerite |

|---|---|---|

| Io sono un'azienda o un'organizzazione con rigorosi requisiti di sicurezza e conformità (ad esempio, banche, enti pubblici, settori altamente regolamentati). Sono un commerciante di e-commerce direct-to-consumer che deve archiviare, elaborare e trasmettere le carte di credito dei miei clienti al mio processore di pagamento esterno/gateway e alla ricerca di una soluzione conforme a PCI. |

Modulo di protezione hardware gestito di Azure | HSM gestito di Azure offre conformità FIPS 140-2 Livello 3 ed è una soluzione conforme a PCI per l'e-commerce. Supporta la crittografia per PCI DSS 4.0. Fornisce chiavi supportate dal modulo di protezione hardware e offre ai clienti la sovranità chiave e il tenancy singolo. |

| Io sono un provider di servizi per servizi finanziari, un emittente, un acquirente di carte, una rete di carte, un gateway di pagamento/PSP o un provider di soluzioni 3DS alla ricerca di un singolo servizio tenant in grado di soddisfare PCI e più framework di conformità principali. | Modulo di protezione hardware di pagamento di Azure | Il modulo di protezione hardware di pagamento di Azure offre la conformità FIPS 140-2 Livello 3, PCI HSM v3, PCI DSS, PCI 3DS e PCI PIN. Fornisce sovranità chiave e un singolo tenancy, requisiti di conformità interni comuni per l'elaborazione dei pagamenti. Il modulo di protezione hardware di pagamento di Azure offre supporto completo per l'elaborazione delle transazioni di pagamento e del PIN. |

| Sono un cliente di startup in fase iniziale che sta cercando di creare un prototipo di un'applicazione nativa del cloud. | Azure Key Vault Standard | Azure Key Vault Standard offre chiavi basate su software a un prezzo economico. |

| Io sono un cliente di avvio che vuole produrre un'applicazione nativa del cloud. | Azure Key Vault Premium, modulo di protezione hardware gestito di Azure | Sia Azure Key Vault Premium che il modulo di protezione hardware gestito di Azure forniscono chiavi supportate dal modulo di protezione hardware* e sono le soluzioni migliori per la creazione di applicazioni native del cloud. |

| Io sono un cliente IaaS che vuole spostare l'applicazione per usare macchine virtuali/moduli di protezione hardware di Azure. | HSM dedicato di Azure | HSM dedicato di Azure supporta i clienti IaaS SQL. È l'unica soluzione che supporta PKCS11 e applicazioni native non cloud personalizzate. |

Altre informazioni sulle soluzioni di gestione delle chiavi di Azure

Azure Key Vault (livello Standard): un servizio di gestione delle chiavi cloud multi-tenant multi-tenant convalidato FIPS 1 di livello 1 che può essere usato per archiviare chiavi, segreti e certificati asimmetrici e simmetrici. Le chiavi archiviate in Azure Key Vault sono protette dal software e possono essere usate per le applicazioni personalizzate e di crittografia per dati inattivi. Azure Key Vault Standard offre un'API moderna e un'ampiezza di distribuzioni e integrazioni a livello di area con i servizi di Azure. Per altre informazioni, vedere Informazioni su Azure Key Vault.

Azure Key Vault (livello Premium): offerta FIPS 140-2 Livello 3** convalidata con multi-tenant che può essere usata per archiviare chiavi, segreti e certificati asimmetrici e simmetrici. Le chiavi vengono archiviate in un limite hardware sicuro*. Microsoft gestisce il modulo di protezione hardware sottostante e le chiavi archiviate in Azure Key Vault Premium possono essere usate per le applicazioni personalizzate e di crittografia per dati inattivi. Azure Key Vault Premium offre anche un'API moderna e un'ampiezza di distribuzioni e integrazioni a livello di area con i servizi di Azure. Se si è un cliente AKV Premium alla ricerca della sovranità delle chiavi, della singola tenancy e/o di operazioni di crittografia superiori al secondo, è consigliabile prendere in considerazione il modulo di protezione hardware gestito. Per altre informazioni, vedere Informazioni su Azure Key Vault.

Modulo di protezione hardware gestito di Azure: un'offerta HSM FIPS 140-2 livello 3 convalidata, conforme a PCI e HSM a tenant singolo che offre ai clienti il controllo completo di un modulo di protezione hardware per l'offload SSL/TLS senza chiave e applicazioni personalizzate. HSM gestito di Azure è l'unica soluzione di gestione delle chiavi che offre chiavi riservate. I clienti ricevono un pool di tre partizioni HSM, che fungono da un'unica appliance HSM logica e a disponibilità elevata, front-end da un servizio che espone la funzionalità di crittografia tramite l'API di Key Vault. Microsoft gestisce il provisioning, l'applicazione di patch, la manutenzione e il failover hardware dei moduli di protezione hardware, ma non ha accesso alle chiavi stesse, perché il servizio viene eseguito all'interno dell'infrastruttura di calcolo riservata di Azure. Il modulo di protezione hardware gestito di Azure è integrato con i servizi PaaS di Azure SQL, Archiviazione di Azure e Azure Information Protection e offre il supporto per TLS senza chiave con F5 e Nginx. Per altre informazioni, vedere Che cos'è il modulo di protezione hardware gestito di Azure Key Vault?

HSM dedicato di Azure: un'offerta HSM bare metal a tenant singolo con convalida FIPS 140-2 livello 3 che consente ai clienti di noleggiare un'appliance HSM per utilizzo generico che risiede nei data center Microsoft. Il cliente ha la proprietà completa del dispositivo HSM ed è responsabile dell'applicazione di patch e dell'aggiornamento del firmware quando necessario. Microsoft non ha autorizzazioni per il dispositivo o l'accesso al materiale della chiave e HSM dedicato di Azure non è integrato con alcuna offerta PaaS di Azure. I clienti possono interagire con il modulo di protezione hardware usando le API PKCS#11, JCE/JCA e KSP/CNG. Questa offerta è utile soprattutto per carichi di lavoro lift-and-shift legacy, PKI, offload di SSL e TLS senza chiave (le integrazioni supportate includono F5, Nginx, Apache, Palo Alto, IBM GW e altro), applicazioni OpenSSL, Oracle TDE e IaaS Azure SQL TDE. Per altre informazioni, vedere Che cos'è HSM dedicato di Azure?

Modulo di protezione hardware di pagamento di Azure: un'offerta HSM FIPS 140-2 livello 3, PCI HSM v3, convalidata bare metal a tenant singolo che consente ai clienti di noleggiare un'appliance HSM di pagamento nei data center Microsoft per le operazioni di pagamento, tra cui l'elaborazione del PIN di pagamento, il rilascio delle credenziali di pagamento, la protezione delle chiavi e i dati di autenticazione e la protezione dei dati sensibili. Il servizio è conforme a PCI DSS, PCI 3DS e PCI PIN. HSM di pagamento di Azure offre moduli di protezione hardware a tenant singolo per consentire ai clienti di avere il controllo amministrativo completo e l'accesso esclusivo al modulo di protezione hardware. Una volta che il modulo di protezione hardware viene allocato a un cliente, Microsoft non ha accesso ai dati dei clienti. Analogamente, quando il modulo di protezione hardware non è più richiesto, i dati dei clienti vengono impostati su zero e cancellati non appena il modulo di protezione hardware viene rilasciato, in modo da garantire che vengano mantenute la privacy e la sicurezza complete. Per altre informazioni, vedere Informazioni su HSM di pagamento di Azure.

Nota

* Azure Key Vault Premium consente la creazione di chiavi protette sia da software che da HSM. Se si usa Azure Key Vault Premium, verificare che la chiave creata sia protetta da HSM.

** Tranne le aree del Regno Unito che sono FIPS 140-2 livello 2, PCI DSS.