Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Adottare un Cybersecurity Framework

Un buon punto di partenza consiste nell'adottare microsoft cloud security benchmark (MCSB) per proteggere l'ambiente Azure. Microsoft Cloud Security Benchmark (MCSB) è il framework di controllo della sicurezza di Azure, basato su framework di controllo di sicurezza del settore, ad esempio NIST SP800-53, Controlli CIS v7.1.

Microsoft Cloud Security Benchmark (MCSB) fornisce alle organizzazioni indicazioni su come configurare Azure e Servizi di Azure, e come implementare i controlli di sicurezza. Le organizzazioni possono usare Microsoft Defender for Cloud per monitorare lo stato dell'ambiente Azure attivo con tutti i controlli MCSB.

In definitiva, il framework mira a ridurre e gestire meglio i rischi per la cybersecurity.

Assegnare le priorità alla mitigazione

In base alla nostra esperienza con gli attacchi ransomware, troviamo che la priorità dovrebbe concentrarsi su:

- Preparazione

- Limite

- Impedire

Ciò può sembrare controintuitivo, poiché la maggior parte delle persone desidera prevenire un attacco e proseguire. Purtroppo occorre dare per scontate le violazioni (un principio Zero Trust chiave) e concentrarsi innanzitutto su un’affidabile mitigazione dei danni più gravi. Questa definizione delle priorità è critica a causa dell'elevata probabilità di uno scenario peggiore con ransomware. Anche se la verità è spiacevole da accettare, ci si trova di fronte a utenti malintenzionati creativi e motivati, abili a trovare un modo per controllare gli ambienti reali complessi in cui si lavora. Alla luce di questa realtà, è importante prepararsi al peggio e stabilire framework per contenere e impedire agli utenti malintenzionati di ottenere ciò che cercano.

Anche se queste priorità riguardano le operazioni da eseguire per prime, è consigliabile che le organizzazioni eseguano passaggi in parallelo, ove possibile, inclusa l’attuazione delle soluzioni rapide dal passaggio 1.

Rendere più difficile l'accesso

Impedire a un utente malintenzionato di penetrare nell'ambiente con un ransomware e rispondere rapidamente agli incidenti per rimuovere l'accesso degli utenti malintenzionati prima che sottraggano o crittografino i dati. In tal modo, gli intenti degli utenti malintenzionati falliscono rapidamente e con maggiore frequenza, e il profitto dei loro attacchi viene meno. Anche se la prevenzione è la misura preferenziale, si tratta di un percorso continuo e in un'organizzazione reale (multipiattaforma e multicloud complessi con responsabilità IT distribuite) potrebbe non essere possibile ottenere una prevenzione del 100% e una risposta rapida.

Per realizzare questo obiettivo, le organizzazioni devono identificare ed attuare soluzioni rapide per rafforzare i controlli di sicurezza per impedire l'ingresso e rilevare/rimuovere rapidamente utenti malintenzionati durante l'implementazione di un programma sostenuto che consenta loro di mantenere la sicurezza. Microsoft consiglia alle organizzazioni di seguire i principi descritti nella strategia Zero Trust qui. In particolare contro il ransomware, le organizzazioni devono definire le priorità:

- Migliorare l'igiene della sicurezza concentrando gli sforzi sulla riduzione della superficie di attacco e sulla gestione delle minacce e delle vulnerabilità per le risorse di cui sono proprietarie.

- Implementare i controlli di protezione, rilevamento e risposta per le loro risorse digitali in grado di proteggere da minacce comuni e avanzate, fornire visibilità e allarme sulle attività degli attaccanti e rispondere alle minacce attive.

Limitare l'ambito dei danni

È necessario disporre di controlli sicuri (impedire, rilevare, rispondere) per account con privilegi come amministratori IT e altri ruoli con il controllo di sistemi critici per l'azienda. Ciò rallenta e/o impedisce agli utenti malintenzionati di ottenere l'accesso completo alle risorse per sottrarle e crittografarle. L’eliminazione della possibilità che gli utenti malintenzionati usino account di amministratore IT come collegamento alle risorse riduce drasticamente le probabilità che abbiano successo attaccando l'utente e chiedendo pagamenti/benefici.

Le organizzazioni devono disporre di una sicurezza elevata per gli account con privilegi, per proteggere saldamente, monitorare attentamente e rispondere rapidamente agli incidenti correlati a tali ruoli. Vedere il piano di modernizzazione rapida della sicurezza di Microsoft, che copre:

- Sicurezza della sessione end-to-end, inclusa l'autenticazione a più fattori (MFA) per gli amministratori

- Proteggere e monitorare i sistemi di identità

- Mitigare l'attraversamento laterale

- Rispondere rapidamente alle minacce

Prepararsi al peggio

Pianificare lo scenario peggiore, aspettandosi che accada (a tutti i livelli dell'organizzazione). In questo modo, l'organizzazione e gli altri utenti nel mondo su cui ci si basa possono:

- Limitare i danni per lo scenario peggiore: mentre il ripristino di tutti i sistemi dai backup è estremamente problematico per l’attività, è più efficace ed efficiente rispetto al tentativo di ripristino usando strumenti di decrittografia (di bassa qualità) forniti da utenti malintenzionati dopo aver pagato per ottenere la chiave. Nota: pagare è un percorso incerto: non si ha alcuna garanzia formale o legale che la chiave funzioni su tutti i file, che gli strumenti funzionino in modo efficace o che l'utente malintenzionato (che potrebbe essere un dilettante che usa un toolkit professionale) agisca in buona fede.

- Limitare il ritorno finanziario per gli utenti malintenzionati: se un'organizzazione può ripristinare le attività aziendali senza pagare gli utenti malintenzionati, l'attacco non riesce e il ritorno dell’investimento (ROI) per gli utenti malintenzionati sarà pari a zero. In questo modo, è meno probabile che in futuro l’organizzazione sarà bersaglio degli utenti malintenzionati, che saranno anche privati di ulteriori fondi per attaccare altri.

Gli utenti malintenzionati possono comunque tentare estorsioni all'organizzazione tramite la divulgazione di dati oppure l'abuso o la vendita di dati sottratti, ma ciò riduce il fattore leva rispetto al caso in cui gli utenti malintenzionati possano accedere ai dati e ai sistemi.

A tale scopo, le organizzazioni devono:

- Registrare il rischio: aggiungere i ransomware al rischio registrato come scenario ad alta probabilità e ad alto impatto. Tenere traccia dello stato di mitigazione tramite il ciclo di valutazione ERM (Enterprise Risk Management).

- Definire ed eseguire il backup di asset aziendali critici: definire i sistemi necessari per le attività aziendali critiche ed eseguirne automaticamente il backup in base a una pianificazione regolare, incluso il backup corretto di dipendenze critiche come Active Directory; proteggere i backup da cancellazioni e crittografia intenzionali con archiviazione offline, archiviazione non modificabile e/o passaggi fuori banda (MFA o PIN) prima di modificare/cancellare i backup online.

- Testare lo scenario di ripristino da zero: eseguire test per accertarsi che la continuità operativa o il ripristino di emergenza (BC/DR) consentano di ripristinare rapidamente le attività aziendali critiche online dalla funzionalità zero (tutti i sistemi fuori uso). Condurre esercizi pratici per convalidare processi e procedure tecniche tra i team, incluse comunicazioni con clienti e dipendenti fuori banda (presupporre che tutte le funzionalità e-mail, chat ecc. siano fuori uso).

È fondamentale proteggere (o stampare) documenti e sistemi di supporto necessari per il ripristino, inclusi documenti di procedure di ripristino, CMDB, diagrammi di rete, istanze SolarWinds e così via. Gli utenti malintenzionati distruggono regolarmente queste risorse. - Ridurre l'esposizione locale, spostando i dati in servizi cloud con backup automatico e rollback self-service.

Promuovere la consapevolezza e accertarsi dell’assenza di lacune nella conoscenza

Esistono numerose attività che possono essere intraprese per prepararsi a potenziali incidenti causati da ransomware.

Informare gli utenti finali sui pericoli del ransomware

Siccome la maggior parte delle varianti di ransomware si basa sulle attività degli utenti finali per l’installazione del ransomware o la connessione a siti Web compromessi, tutti gli utenti finali devono essere informati dei pericoli. Ciò in genere fa parte della formazione annuale per la consapevolezza della sicurezza e della formazione ad hoc disponibile tramite i sistemi di gestione dell'apprendimento dell'azienda. La formazione per la consapevolezza deve estendersi anche ai clienti dell'azienda tramite i portali dell'azienda o altri canali appropriati.

Informare gli analisti del Centro operazioni per la sicurezza (SOC) e altri su come rispondere agli incidenti causati da ransomware

Gli analisti SOC e altri coinvolti in incidenti causati da ransomware devono conoscere i concetti fondamentali di software dannoso e ransomware in particolare. Devono essere consapevoli delle principali varianti/famiglie di ransomware e di alcune delle loro caratteristiche tipiche. Il personale di un call center per i clienti deve anche essere in grado di gestire i report sui ransomware da parte degli utenti finali e dei clienti dell'azienda.

È necessario disporre di controlli tecnici appropriati

Esiste un'ampia gamma di controlli tecnici che devono essere applicati per proteggere, rilevare e rispondere agli incidenti causati da ransomware con una particolare attenzione alla prevenzione. Come minimo, gli analisti SOC devono avere accesso ai dati di telemetria generati dai sistemi antimalware nell'azienda, comprendere quali misure preventive sono in atto, comprendere l'infrastruttura di destinazione del ransomware ed essere in grado di assistere i team aziendali a intraprendere le azioni appropriate.

Ciò deve includere alcuni o tutti gli strumenti essenziali seguenti:

Strumenti di rilevamento e prevenzione

- Suite di prodotti antimalware per server aziendali (ad esempio Microsoft Defender per il cloud)

- Soluzioni antimalware di rete (ad esempio Antimalware di Azure)

- Piattaforme di analisi dei dati di sicurezza (ad esempio Monitoraggio di Azure, Sentinel)

- Sistemi di rilevamento e prevenzione delle intrusioni di nuova generazione

- Firewall di nuova generazione (NGFW)

Toolkit di analisi e risposta al malware

- Sistemi automatizzati di analisi del malware con supporto per la maggior parte dei principali sistemi operativi di utenti finali e server nell'organizzazione

- Strumenti di analisi del malware statici e dinamici

- Software e hardware forensi digitali

- Accesso a Internet non aziendale (ad esempio dongle 4G)

- Per la massima efficacia, gli analisti SOC devono avere accesso esteso a quasi tutte le piattaforme antimalware tramite interfacce native oltre ai dati di telemetria unificati all'interno delle piattaforme di analisi dei dati di sicurezza. La piattaforma per Antimalware nativo di Azure per Servizi cloud di Azure e macchine virtuali fornisce guide dettagliate su come ottenere questi risultati.

- Origini di arricchimento e intelligenza

- Origini di intelligence per minacce online e offline (ad esempio Sentinel, Network Watcher di Azure)

- Active Directory e altri sistemi di autenticazione (e log correlati)

- CMDB (Configuration Management Database) interni, contenenti informazioni sui dispositivi endpoint

Protezione dei dati

- Implementare la protezione dei dati per garantire un ripristino rapido e affidabile da un attacco ransomware e bloccare alcune tecniche.

- Designare cartelle protette per rendere più difficile la modifica dei dati contenuti in queste cartelle da parte di applicazioni non autorizzate.

- Rivedere le autorizzazioni per ridurre i rischi derivanti da accessi eccessivi che facilitano l’introduzione di ransomware

- Individuare autorizzazioni di scrittura/eliminazione eccessive per condivisioni file, SharePoint e altre soluzioni

- Ridurre le autorizzazioni eccessive rispettando i requisiti di collaborazione aziendale

- Eseguire verifiche e monitoraggi per accertarsi che le autorizzazioni eccessive non appaiano nuovamente

- Backup sicuri

- Accertarsi che venga eseguito il backup dei sistemi critici e che i backup siano protetti dalla cancellazione o dalla crittografia intenzionali da parte di utenti malintenzionati.

- Eseguire automaticamente il backup di tutti i sistemi critici in base a una pianificazione regolare

- Garantire il ripristino rapido delle attività aziendali attuando regolarmente il piano di continuità operativa / ripristino di emergenza (BC/DR)

- Proteggere i backup dalla cancellazione e la crittografia intenzionali

- Protezione avanzata: richiedere passaggi fuori banda (ad esempio MUA/MFA) prima di modificare i backup online, ad esempio Backup di Azure

- Protezione massima: isolare i backup di carichi di lavoro online / di produzione per migliorare la protezione dei dati di backup.

- Proteggere i documenti di supporto necessari per il ripristino, ad esempio documenti di procedure di ripristino, CMDB e diagrammi di rete

Definire un processo di gestione degli incidenti

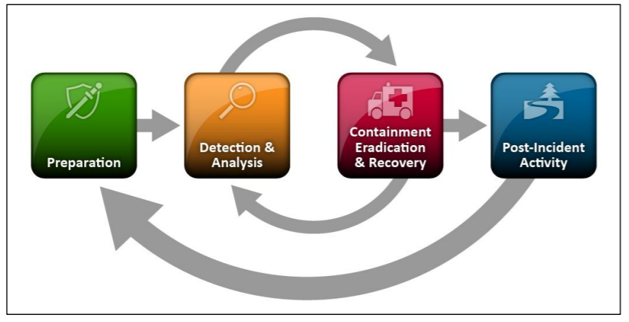

Accertarsi che l'organizzazione esegua una serie di attività che seguono approssimativamente i passaggi di risposta agli incidenti e le linee guida descritte nel documento Computer Security Incident Handling Guide (Special Publication 800-61r2) del NIST (National Institute of Standards and Technology) per prepararsi a potenziali incidenti causati da ransomware. Nei passaggi seguenti è incluso:

- Preparazione: questa fase descrive le varie misure da mettere in atto prima di un evento imprevisto. Può includere sia preparativi tecnici, ad esempio l'implementazione di controlli di sicurezza appropriati e altre tecnologie, sia preparativi non tecnici, ad esempio la preparazione di processi e procedure.

- Trigger/rilevamento: questa fase descrive come è possibile rilevare questo tipo di evento imprevisto e quali trigger possono essere disponibili per avviare ulteriori indagini o la dichiarazione di un evento imprevisto. Generalmente si distinguono trigger con attendibilità elevata e bassa confidenza.

- Indagine/analisi: questa fase descrive le attività che devono essere intraprese per analizzare e analizzare i dati disponibili quando non è chiaro che si è verificato un evento imprevisto, con l'obiettivo di confermare che un evento imprevisto deve essere dichiarato o concluso che non si è verificato un evento imprevisto.

- Dichiarazione di evento imprevisto: questa fase illustra i passaggi da eseguire per dichiarare un evento imprevisto, in genere con la generazione di un ticket all'interno del sistema di gestione degli eventi imprevisti aziendali (ticketing) e indirizzando il ticket al personale appropriato per un'ulteriore valutazione e azione.

- Contenimento/Mitigazione: questa fase illustra i passaggi che possono essere eseguiti dal Centro operazioni di sicurezza (SOC) o da altri, per contenere o attenuare (arrestare) l'evento imprevisto continuando a verificarsi o limitando l'effetto dell'evento imprevisto usando strumenti, tecniche e procedure disponibili.

- Correzione/ripristino: questa fase illustra i passaggi che possono essere eseguiti per correggere o recuperare i danni causati dall'evento imprevisto prima che fosse contenuto e mitigato.

- Attività post-evento imprevisto: questa fase illustra le attività che devono essere eseguite dopo la chiusura dell'evento imprevisto. Ciò può includere l'acquisizione della narrazione finale associata all'evento imprevisto e l'identificazione delle lezioni apprese.

Preparare un ripristino rapido

È necessario predisporre processi e procedure appropriati. Quasi tutti gli incidenti causati da ransomware implicano la necessità del ripristino dei sistemi compromessi. Per la maggior parte dei sistemi, quindi, è necessario adottare procedure e processi di backup e ripristino appropriati e testati. Devono essere attuate anche strategie di contenimento idonee, con procedure appropriate per impedire la diffusione del ransomware e riprendersi dagli attacchi ransomware.

Assicurarsi di disporre di procedure ben documentate per coinvolgere qualsiasi supporto di terze parti, in particolare il supporto di provider di intelligence per le minacce, provider di soluzioni antimalware e dal provider di analisi malware. Questi contatti possono essere utili se la variante del ransomware può avere punti deboli noti o se possono essere disponibili strumenti di decrittografia.

La piattaforma Azure offre opzioni di backup e ripristino tramite Backup di Azure e integrate all'interno di vari servizi dati e carichi di lavoro.

Backup isolati con Azure Backup

- Macchine virtuali di Azure

- Database in VM Azure: SQL, SAP HANA

- Database di Azure per PostgreSQL

- Server di Windows locali (backup nel cloud con agente MARS)

Backup locali (operativi) con Backup di Azure

- File di Azure

- BLOB di Azure

- Dischi di Azure

Backup predefiniti dai servizi di Azure

- I servizi dati come Database di Azure (SQL, MySQL, MariaDB, PostgreSQL), Azure Cosmos DB e ANF offrono funzionalità di backup predefinite

E adesso

Consulta il documento tecnico: Difese di Azure per gli attacchi ransomware.

Altri articoli della serie: