Protezione ransomware in Azure

Ransomware ed estorsione rappresentano un business a profitto elevato e a basso costo, con un impatto debilitante sulle organizzazioni target, sulla sicurezza nazionale/regionale, e inoltre su sicurezza economica, salute e sicurezza pubblica. Ciò che è iniziato come semplice ransomware single-PC è progredito fino a includere varie tecniche di estorsione dirette a tutti i tipi di reti aziendali e piattaforme cloud.

Per garantire che i clienti che usano Azure siano protetti da attacchi ransomware, Microsoft investe molto sulla sicurezza delle piattaforme cloud e fornisce i controlli di sicurezza necessari per proteggere i carichi di lavoro cloud di Azure

Mediante l’uso delle protezioni ransomware native di Azure e l’implementazione delle procedure consigliate in questo articolo, si adottando misure che consentono all'organizzazione di prevenire, provvedere alla protezione e rilevare potenziali attacchi ransomware sugli asset di Azure.

Questo articolo illustra le principali funzionalità native di Azure e le difese per gli attacchi ransomware, nonché indicazioni su come usarle in modo proattivo per proteggere gli asset nel cloud di Azure.

Una minaccia crescente

Gli attacchi ransomware sono una delle principali sfide per la sicurezza che le aziende oggi si trovano ad affrontare. In caso di successo, gli attacchi ransomware possono disabilitare un'infrastruttura IT di base dell’azienda e causare danni rilevanti che potrebbero avere un impatto debilitante sulla sicurezza fisica, economica o generale dell’azienda. Gli attacchi ransomware sono mirati alle aziende di tutti i tipi. Ciò richiede che tutte le aziende prendano misure preventive per garantire la propria protezione.

Le recenti tendenze sul numero di attacchi sono allarmanti. Sebbene il 2020 non sia stato un buon anno per quanto riguarda gli attacchi ransomware alle aziende, il 2021 è iniziato con un trend piuttosto negativo. Il 7 maggio, l'attacco relativo al Colonial Pipeline ha causato l’interruzione temporanea di servizi come il trasporto di gasolio, benzina e carburante jet. Coloniale ha chiuso l’importantissima rete di oleodotti che rifornisce i popolosi Stati orientali.

Storicamente, gli attacchi informatici sono stati visti come una sofisticata serie di azioni destinate a settori specifici, mentre gli altri settori hanno ritenuto di non essere minacciati da essi, e in assenza di contesto in relazione a quali minacce di cybersecurity sia necessario prepararsi. Il ransomware rappresenta un importante cambiamento in questo panorama delle minacce ed è costituito da attacchi informatici che rappresentano un pericolo costante per tutti. I file crittografati e persi e le minacciose note di riscatto sono ora diventati la paura principale per la maggior parte dei team dirigenziali.

Il modello economico del ransomware sfrutta l'errata percezione che un attacco ransomware sia esclusivamente un incidente malware. Mentre in realtà il ransomware è una violazione che coinvolge altre persone che attaccano una rete.

Per molte organizzazioni, il costo correlato al ripristino completo dopo un incidente ransomware supera nettamente il riscatto originale richiesto. Con una conoscenza limitata del panorama delle minacce e della modalità di azione del ransomware, il pagamento del riscatto sembra la decisione aziendale migliore per tornare a una situazione operativa. Tuttavia, il danno reale viene spesso prodotto quando i criminali informatici riescono a entrare in possesso dei file per poi poterli utilizzare in seguito per la vendita o il rilascio, lasciando le backdoor nella rete per attività criminali future; questi rischi persistono che il riscatto venga pagato o meno.

Che cos'è il ransomware

Il ransomware è un tipo di malware che infetta un computer e limita l'accesso di un utente al sistema infetto o a file specifici per estorcere denaro. Dopo la compromissione del sistema target, in genere viene bloccata la maggior parte delle interazioni e viene visualizzato un avviso sullo schermo, in genere indicante che il sistema è bloccato o che tutti i file sono stati crittografati. Quindi viene richiesto il pagamento di un riscatto significativo prima che il sistema venga rilasciato o che i file vengano decrittografati.

Il ransomware in genere sfrutta i punti deboli o le vulnerabilità dei sistemi IT o presenti nelle infrastrutture IT dell'organizzazione per conseguire il suo scopo. Gli attacchi sono così evidenti che non vengono eseguite molte indagini per verificare che l'azienda sia stata attaccata o che sia necessario dichiarare un evento imprevisto. L'eccezione sarebbe un messaggio di posta indesiderata che richiede un riscatto in cambio di materiali presumibilmente compromessi. In questo caso, questi tipi di eventi imprevisti devono essere gestiti come posta indesiderata, a meno che il messaggio di posta elettronica non contenga informazioni estremamente specifiche.

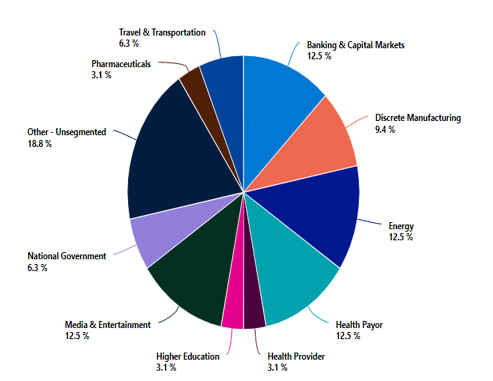

Qualsiasi azienda od organizzazione che gestisca un sistema IT contenente dati può essere attaccata. Anche se nel corso di un attacco ransomware possono essere messi nel mirino anche singoli individui, la maggior parte degli attacchi sono mirati alle aziende. Sebbene l'attacco ransomware Colonial del maggio 2021 abbia attirato una notevole attenzione pubblica, i dati coinvolti nell’attacco ransomware del team di rilevamento e risposta (DART) mostrano che il settore dell’energia rappresenta uno degli ambiti maggiormente presi di mira, insieme ai settori finanziario, sanitario e dell’intrattenimento. E nonostante le continue promesse di non attaccare ospedali o aziende sanitarie durante una pandemia, quello sanitario rimane l’obiettivo primario del ransomware a gestione umana.

Come vengono presi di mira gli asset

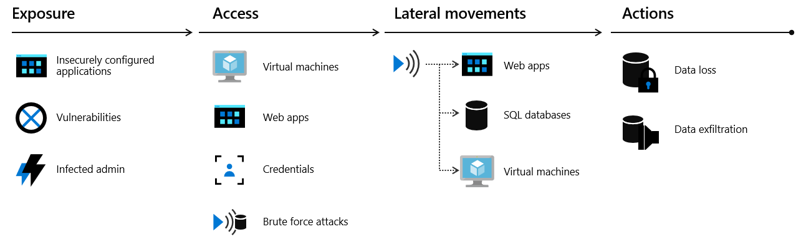

Quando si attacca l'infrastruttura cloud, i criminali spesso attaccano più risorse per tentare di ottenere l'accesso ai dati dei clienti o ai segreti aziendali. Il modello di "kill chain" relativo al cloud spiega in che modo gli utenti malintenzionati tentano di accedere a qualsiasi risorsa in esecuzione nel cloud pubblico tramite un processo in quattro passaggi: esposizione, accesso, spostamento laterale e azioni.

- L'esposizione è la posizione in cui gli utenti malintenzionati cercano opportunità per ottenere l'accesso all'infrastruttura. Ad esempio, gli utenti malintenzionati conoscono le applicazioni rivolte ai clienti devono essere aperte per consentire agli utenti legittimi di accedervi. Tali applicazioni sono esposte a Internet e pertanto soggette ad attacchi.

- Gli utenti malintenzionati tentano di sfruttare un'esposizione per ottenere l'accesso all'infrastruttura cloud pubblica. Ciò può essere ottenuto tramite credenziali utente compromesse, istanze compromesse o risorse configurate in modo errato.

- Durante la fase di spostamento laterale, gli utenti malintenzionati individuano le risorse a cui hanno accesso e qual è l'ambito di tale accesso. Gli attacchi riusciti sulle istanze consentono agli utenti malintenzionati di accedere ai database e ad altre informazioni riservate. L'utente malintenzionato cerca quindi altre credenziali. I dati di Microsoft Defender per il cloud mostrano che senza uno strumento di sicurezza in grado informare rapidamente in relazione all'attacco, le organizzazioni impiegano in media 101 giorni per individuare una violazione. Nel frattempo, nell’arco di sole 24-48 ore dopo una violazione, l'utente malintenzionato in genere ha il controllo completo della rete.

- Le azioni eseguite da un utente malintenzionato dopo lo spostamento laterale dipendono in gran parte dalle risorse a cui sono stati in grado di accedere durante la fase di spostamento laterale. Gli utenti malintenzionati possono eseguire azioni che causano l'esfiltrazione dei dati, la perdita di dati o l'avvio di altri attacchi. Per le aziende, l'impatto finanziario medio della perdita di dati sta raggiungendo $1.23 milioni.

Perché gli attacchi hanno esito positivo

Ci sono diversi motivi per cui gli attacchi ransomware hanno successo. Le aziende vulnerabili spesso sono vittima di attacchi ransomware. Di seguito sono riportati alcuni dei fattori critici di successo dell'attacco:

- La superficie di attacco risulta aumentata man mano che un numero maggiore di aziende offre più servizi attraverso uscite digitali

- In realtà, è piuttosto semplice avere malware off-the-shelf, Ransomware-as-a-Service (RaaS)

- L'opzione consistente nell’utilizzo di criptovaluta per i pagamenti di ricatto apre nuove vie da sfruttare

- Espansione dei computer e del relativo utilizzo in diversi luoghi di lavoro (distretti scolastici locali, dipartimenti di polizia, auto della polizia e così via), ognuno dei quali è un potenziale punto di accesso per malware, ovvero determina una potenziale superficie di attacco.

- Prevalenza di sistemi di infrastruttura e software obsoleti e antiquati

- Regimi di gestione delle patch scadenti

- Sistemi operativi obsoleti che hanno superato le date di fine dell’assistenza o che sono vicini a quella data

- Mancanza di risorse per modernizzare il footprint IT

- Gap di conoscenze

- Mancanza di personale qualificato e dipendenza eccessiva dal personale chiave

- Architettura della sicurezza scadente

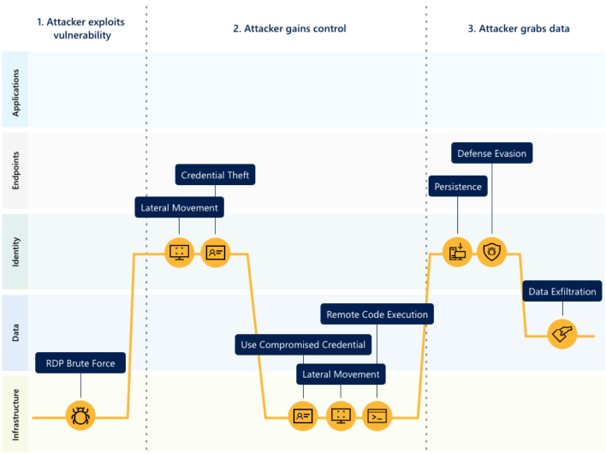

Gli utenti malintenzionati usano tecniche diverse, ad esempio l'attacco di forza bruta RDP (Remote Desktop Protocol) per sfruttare le vulnerabilità.

Bisogna pagare?

Esistono opinioni diverse su quale sia l'opzione migliore quando ci si trova di fronte a una richiesta di questo tipo. L'FBI (Federal Bureau of Investigation) consiglia alle vittime di non pagare il riscatto, ma di rimanere invece vigili e adottare misure proattive per proteggere i propri dati prima di un attacco. L’FBI sostiene che il pagamento non garantisce che i sistemi bloccati e i dati crittografati vengano nuovamente rilasciati. L'FBI indica un altro motivo per il quale è meglio non pagare i criminali informatici, ovvero il fatto che il pagamento li incentiva a continuare ad attaccare le organizzazioni

Tuttavia, alcune vittime scelgono di pagare in relazione alla richiesta di riscatto anche se l'accesso al sistema e ai dati non è garantito dopo aver pagato il riscatto. Pagando, tali organizzazioni prendono il rischio calcolato di pagare nella speranza di recuperare il sistema e i dati e riprendere rapidamente le normali operazioni. Parte del calcolo è la riduzione dei costi collaterali, ad esempio la perdita di produttività, la diminuzione dei ricavi nel tempo, l'esposizione di dati sensibili e potenziali danni alla reputazione.

Il modo migliore per evitare di pagare il riscatto è quello di non diventarne vittima implementando misure preventive e mettendo in atto tutti gli strumenti possibili per proteggere l'organizzazione da ogni singolo passaggio eseguito dagli utenti malintenzionati in modo completo o in modo incrementale per violare il sistema. Inoltre, avere la possibilità di recuperare gli asset interessati garantisce il ripristino tempestivo delle operazioni aziendali. Cloud di Azure offre un set affidabile di strumenti in grado di fornire una guida in ogni situazione.

Qual è il costo tipico per un'azienda?

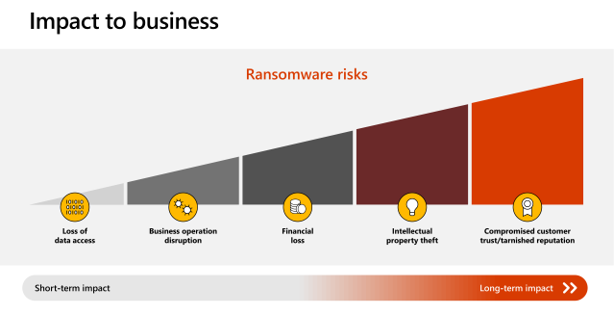

L'impatto di un attacco ransomware su qualsiasi organizzazione è difficile da quantificare accuratamente. Tuttavia, a seconda dell'ambito e del tipo, l'impatto è multidimensionale ed è ampiamente espresso in termini di:

- Perdita dell'accesso ai dati

- Interruzione dell'operazione aziendale

- Perdita finanziaria

- Furto di proprietà intellettuale

- Fiducia dei clienti compromessa e reputazione offuscata

Colonial Pipeline ha pagato circa 4,4 milioni di dollari in termini di riscatto per il rilascio di dati. Ciò non include il costo del tempo di inattività, la perdita di produzione, le vendite perse e il costo dei servizi di ripristino. In generale, un impatto significativo è il cosiddetto "effetto knock-on" dell'impatto relativo a un numero elevato di imprese e organizzazioni di tutti i tipi, tra cui città e città nelle relative aree locali. Anche l'impatto finanziario è piuttosto sconcertante. Secondo Microsoft, il costo globale associato al recupero relativo a ransomware è stimato in oltre $ 20 miliardi nel 2021.

Passaggi successivi

Vedere il white paper: Difese di Azure per attacchi ransomware white paper.

Altri articoli della serie: