Definire ei criteri di restrizione dell'accesso per i playbook del piano Standard

Questo articolo descrive come definire i criteri di restrizione dell'accesso per i playbook del piano Standard di Microsoft Sentinel in modo che possano supportare gli endpoint privati.

Definire criteri di restrizione dell'accesso per assicurarsi che solo Microsoft Sentinel abbia accesso all'app per la logica Standard contenente i flussi di lavoro del playbook.

Per altre informazioni, vedi:

- Proteggere il traffico tra app per la logica Standard e reti virtuali di Azure usando endpoint privati

- Tipi di app per la logica supportati

Importante

La nuova versione dei criteri di restrizione dell'accesso è attualmente disponibile in ANTEPRIMA. Vedere le Condizioni per l'utilizzo supplementari per le anteprime di Microsoft Azure per altre condizioni legali applicabili alle funzionalità di Azure disponibili in versione beta, in anteprima o non ancora rilasciate nella disponibilità generale.

Microsoft Sentinel è disponibile al pubblico nel portale di Microsoft Defender nella della piattaforma operativa di sicurezza unificata Microsoft. Per altre informazioni, vedere Microsoft Sentinel nel portale di Microsoft Defender.

Definire criteri di restrizione dell'accesso

Per Microsoft Sentinel nel portale di Azure, selezionare la pagina Configurazione>Automazione . Per Microsoft Sentinel nel portale di Defender, selezionare Microsoft Sentinel>Configurazione>Automazione .

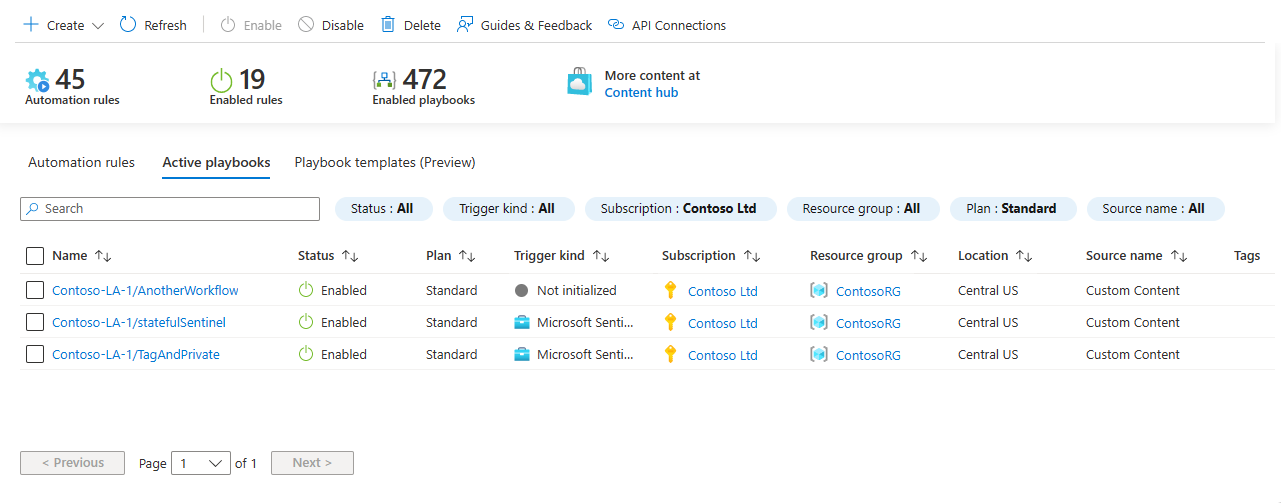

Nella pagina Automazione selezionare la scheda Playbook attivi.

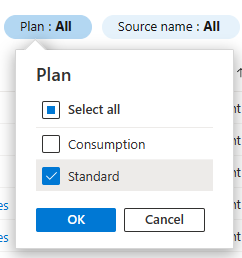

Filtrare l'elenco per le app con piano Standard. Selezionare il filtro Piano e deselezionare la casella di controllo Consumo, quindi selezionare OK. Ad esempio:

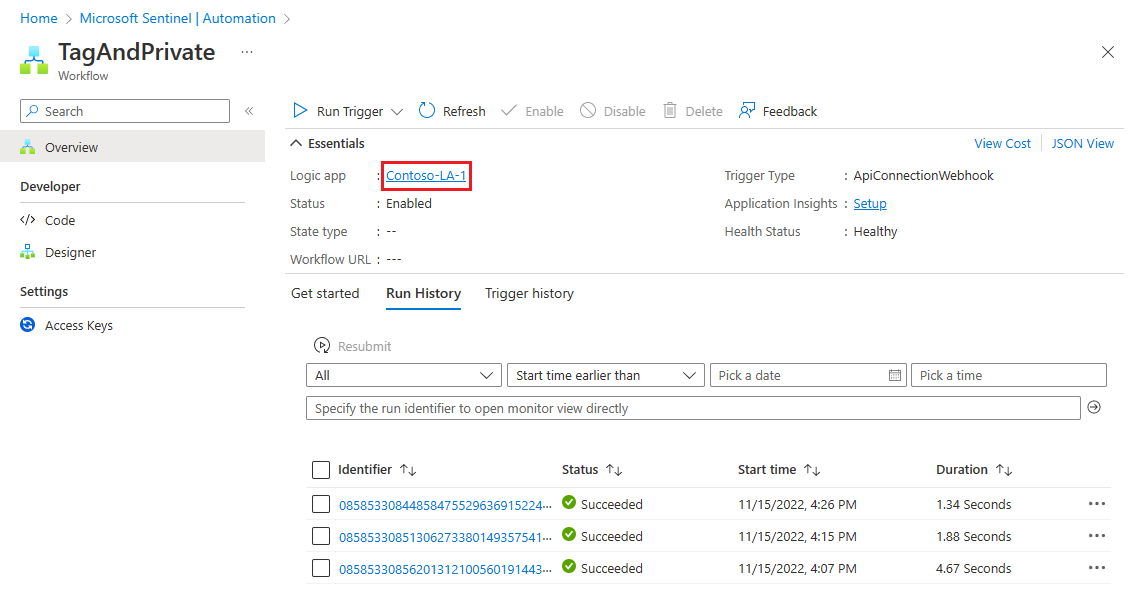

Selezionare un playbook a cui si vuole limitare l'accesso. Ad esempio:

Selezionare il collegamento dell'app per la logica nella schermata del playbook. Ad esempio:

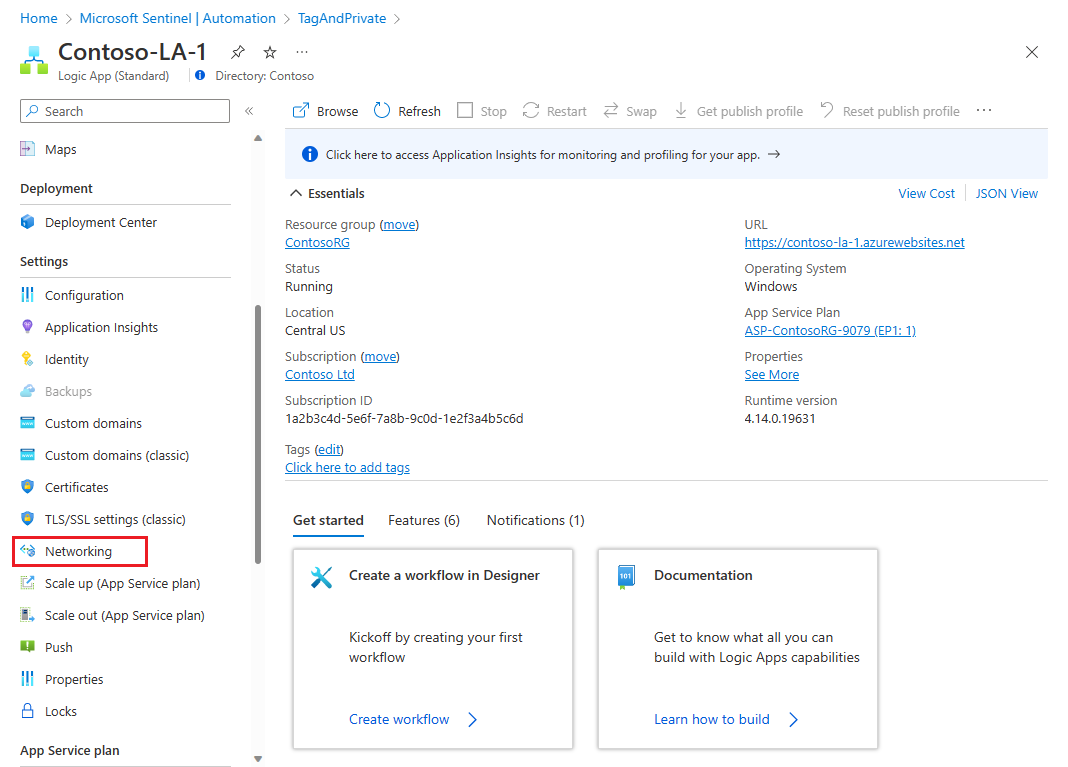

Nel menu di spostamento dell'app per la logica, in Impostazioni selezionare Rete. Ad esempio:

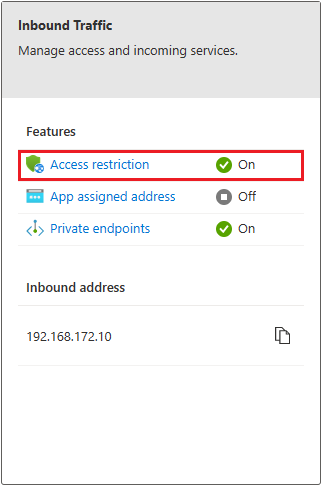

Nell'area Traffico in ingresso selezionare Restrizione dell'accesso. Ad esempio:

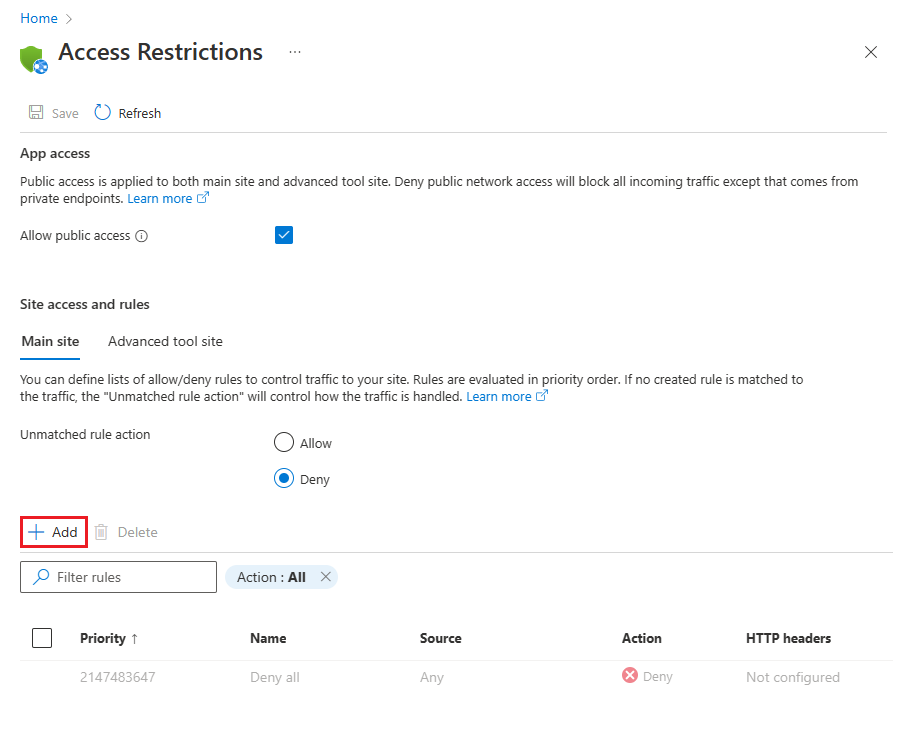

Nella pagina Restrizioni dell'accesso lasciare selezionata la casella di controllo Consenti accesso pubblico.

Sotto la voce Accesso al sito e regole selezionare + Aggiungi. Viene visualizzato il pannello Aggiungi regola sul lato. Ad esempio:

Nel riquadro Aggiungi regola immettere i dettagli seguenti.

Il nome e la descrizione facoltativa devono indicare che questa regola consente solo a Microsoft Sentinel di accedere all'app per la logica. Lasciare i campi non indicati di seguito così come sono.

Campo Immettere o selezionare Nome Immettere SentinelAccesso un altro nome di propria scelta.Azione Consenti Priorità Immetti 1Descrizione Facoltativo. Aggiungere una descrizione della selezione. Type selezionare Tag del servizio. Tag del servizio

(apparirà solo dopo aver

selezionato Tag del servizio sopra.)Cercare e selezionare AzureSentinel. Seleziona Aggiungi regola.

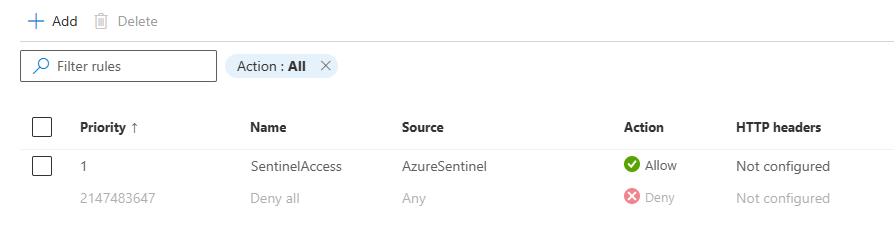

Criterio di esempio

Dopo aver seguito la procedura descritta in questo articolo, il criterio dovrebbe essere simile al seguente:

Contenuto correlato

Per altre informazioni, vedi: