Usare un playbook di Microsoft Sentinel per arrestare gli utenti potenzialmente compromessi

Questo articolo descrive uno scenario di esempio di come è possibile usare un playbook e una regola di automazione per automatizzare la risposta agli eventi imprevisti e correggere le minacce alla sicurezza. Le regole di automazione consentono di valutare gli eventi imprevisti in Microsoft Sentinel e vengono usate anche per eseguire playbook in risposta a eventi imprevisti o avvisi. Per maggiori informazioni, veder Automazione in Microsoft Sentinel: orchestrazione della sicurezza, automazione e risposta (SOAR).

Lo scenario di esempio descritto in questo articolo descrive come usare una regola di automazione e un playbook per arrestare un utente potenzialmente compromesso quando viene creato un evento imprevisto.

Nota

Poiché i playbook usano App per la logica di Azure, possono essere applicati costi aggiuntivi. Per altre informazioni, vedere la pagina dei prezzi per App per la logica di Azure.

Importante

Microsoft Sentinel è disponibile al pubblico nel portale di Microsoft Defender nella della piattaforma operativa di sicurezza unificata Microsoft. Per altre informazioni, vedere Microsoft Sentinel nel portale di Microsoft Defender.

Prerequisiti

I ruoli seguenti sono necessari per usare App per la logica di Azure per creare ed eseguire playbook in Microsoft Sentinel.

| Ruolo | Descrizione |

|---|---|

| Proprietario | Consente di concedere l'accesso ai playbook nel gruppo di risorse. |

| Collaboratore di Microsoft Sentinel | Consente di collegare un playbook a una regola di analisi o di automazione. |

| Risponditore di Microsoft Sentinel | Consente di accedere a un evento imprevisto per eseguire manualmente un playbook, ma non consente di eseguire il playbook. |

| Operatore playbook di Microsoft Sentinel | Consente di eseguire manualmente un playbook. |

| Collaboratore per l'automazione di Microsoft Sentinel | Consente alle regole di automazione di eseguire playbook. Questo ruolo non viene usato per altri scopi. |

La tabella seguente descrive i ruoli necessari in base alla selezione di un'app per la logica a consumo o standard per creare il playbook:

| App per la logica | Ruoli di Azure | Descrizione |

|---|---|---|

| Consumo | Collaboratore per app per la logica | Modificare e gestire le app per la logica. Esegui playbook. Non consente di concedere l'accesso ai playbook. |

| Consumo | Operatore per app per la logica | Leggere, abilitare e disabilitare le app per la logica. Non consente di modificare o aggiornare le app per la logica. |

| Standard | Operatore standard di App per la logica | Abilitare, inviare di nuovo e disabilitare i flussi di lavoro in un'app per la logica. |

| Standard | Sviluppatore standard di App per la logica | Creare e modificare app per la logica. |

| Standard | Collaboratore standard di App per la logica | Gestire tutti gli aspetti di un'app per la logica. |

Nella scheda Playbook attivi della pagina Automazione vengono visualizzati tutti i playbook attivi disponibili in tutte le sottoscrizioni selezionate. Per impostazione predefinita, un playbook può essere usato solo all'interno della sottoscrizione a cui appartiene, a meno che non si concedano specificamente le autorizzazioni di Microsoft Sentinel al gruppo di risorse del playbook.

Autorizzazioni aggiuntive necessarie per eseguire playbook sugli incidenti

Microsoft Sentinel usa un account del servizio per eseguire playbook sugli incidenti, per aggiungere sicurezza e abilitare l'API delle regole di automazione per supportare i casi d'uso CI/CD. Questo account del servizio viene usato per i playbook attivati da incidenti o quando si esegue manualmente un playbook in un incidente specifico.

Oltre ai propri ruoli e autorizzazioni, questo account del servizio Microsoft Sentinel deve avere un proprio set di autorizzazioni per il gruppo di risorse in cui risiede il playbook, sotto forma di ruolo Collaboratore automazione di Microsoft Sentinel. Quando Microsoft Sentinel ha questo ruolo, può eseguire qualsiasi playbook nel gruppo di risorse pertinente, manualmente o da una regola di automazione.

Per concedere a Microsoft Sentinel le autorizzazioni necessarie, è necessario disporre di un ruolo Proprietario o Amministratore accesso utente. Per eseguire i playbook, è necessario anche il ruolo Collaboratore app per la logica nel gruppo di risorse che contiene i playbook da eseguire.

Arrestare gli utenti potenzialmente compromessi

I team Centro operazioni per la sicurezza vogliono assicurarsi che gli utenti potenzialmente compromessi non possano spostarsi nella rete e rubare informazioni. È consigliabile creare una risposta automatizzata e con più facet per gli eventi imprevisti generati da regole che rilevano utenti compromessi in modo da gestire tali scenari.

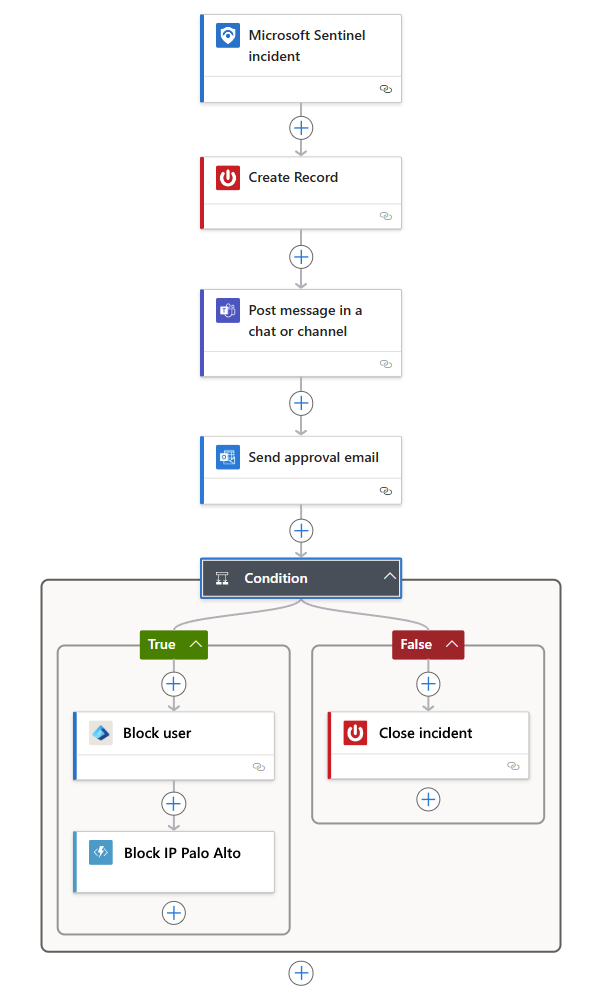

Configurare la regola di automazione e il playbook per usare il flusso seguente:

Viene creato un evento imprevisto per un utente potenzialmente compromesso e viene attivata una regola di automazione per chiamare il playbook.

Il playbook apre un ticket nel sistema di ticket IT, ad esempio ServiceNow.

Inoltre il playbook invia un messaggio al canale delle operazioni di sicurezza in Microsoft Teams o Slack per assicurarsi che i propri analisti della sicurezza siano a conoscenza dell'evento imprevisto.

Il playbook invia anche tutte le informazioni nell'evento imprevisto in un messaggio di posta elettronica all'amministratore di rete senior e all'amministratore della sicurezza. Il messaggio di posta elettronica include i pulsanti di opzione Blocca e Ignora utente.

Il playbook attende fino a quando non viene ricevuta una risposta dagli amministratori, quindi continua con i passaggi successivi.

Se gli amministratori scelgono Blocca, il playbook invia un comando a Microsoft Entra ID per disabilitare l'utente e un altro al firewall per bloccare l'indirizzo IP.

Se gli amministratori scelgono Ignora, il playbook chiude l'evento imprevisto in Microsoft Sentinel e il ticket in ServiceNow.

Lo screenshot seguente mostra le azioni e le condizioni da aggiungere nel corso della creazione di questo playbook di esempio: