Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

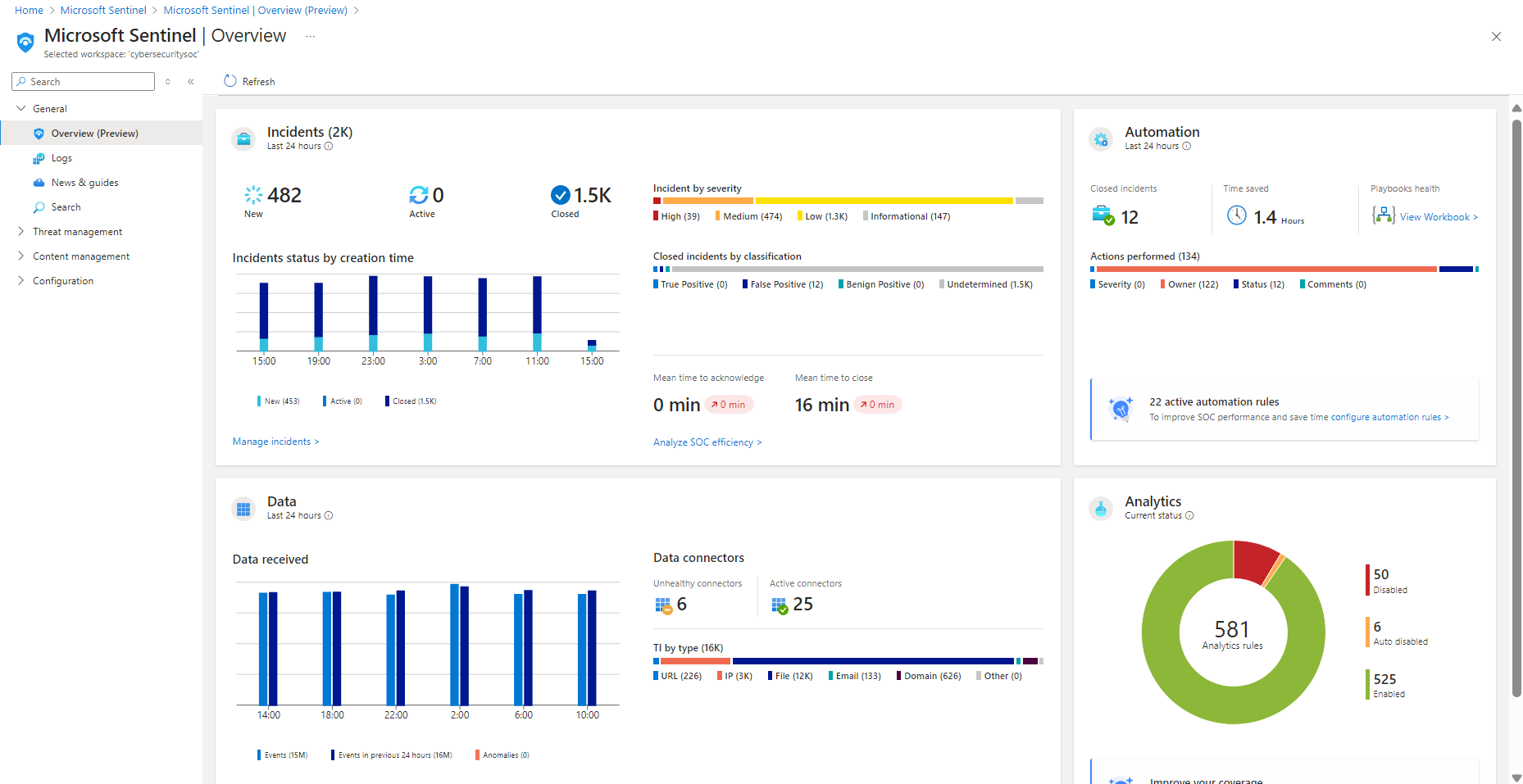

Dopo aver connesso le origini dati a Microsoft Sentinel, usare la pagina Panoramica per visualizzare, monitorare e analizzare le attività nell'ambiente. Questo articolo descrive i widget e i grafici disponibili nella dashboard di Panoramica di Microsoft Sentinel.

Importante

Microsoft Sentinel è disponibile a livello generale nel portale di Microsoft Defender, incluso per i clienti senza Microsoft Defender XDR o una licenza E5.

A partire da luglio 2026, tutti i clienti che usano Microsoft Sentinel nel portale di Azure verranno reindirizzati al portale di Defender e useranno Microsoft Sentinel solo nel portale di Defender. A partire da luglio 2025, molti nuovi clienti vengono eseguiti automaticamente l'onboarding e reindirizzati al portale di Defender.

Se si usa ancora Microsoft Sentinel nel portale di Azure, è consigliabile iniziare a pianificare la transizione al portale di Defender per garantire una transizione senza problemi e sfruttare appieno l'esperienza unificata delle operazioni di sicurezza offerte da Microsoft Defender. Per altre informazioni, vedere It's Time to Move: ritiro del portale di Azure di Microsoft Sentinel per una maggiore sicurezza.

Prerequisiti

- Assicurarsi di avere accesso in lettura alle risorse di Microsoft Sentinel. Per altre informazioni, vedere Ruoli e autorizzazioni in Microsoft Sentinel.

Accedere alla pagina di Panoramica

Se viene eseguito l'onboarding dell'area di lavoro nel portale di Microsoft Defender, selezionare > generale. In caso contrario, selezionare direttamente Panoramica. Ad esempio:

I dati per ogni sezione della dashboard vengono precalcolati e l'ora dell'ultimo aggiornamento viene visualizzata nella parte superiore di ogni sezione. Selezionare Aggiorna nella parte superiore della pagina per aggiornare l'intera pagina.

Visualizzare i dati degli eventi imprevisti

Per ridurre i risultati non significativi e minimizzare il numero di avvisi da esaminare e di cui ricercare le cause, Microsoft Sentinel usa una tecnica di fusione per correlare gli avvisi in eventi imprevisti. Gli eventi imprevisti sono gruppi interattivi di avvisi correlati per l'analisi e la risoluzione.

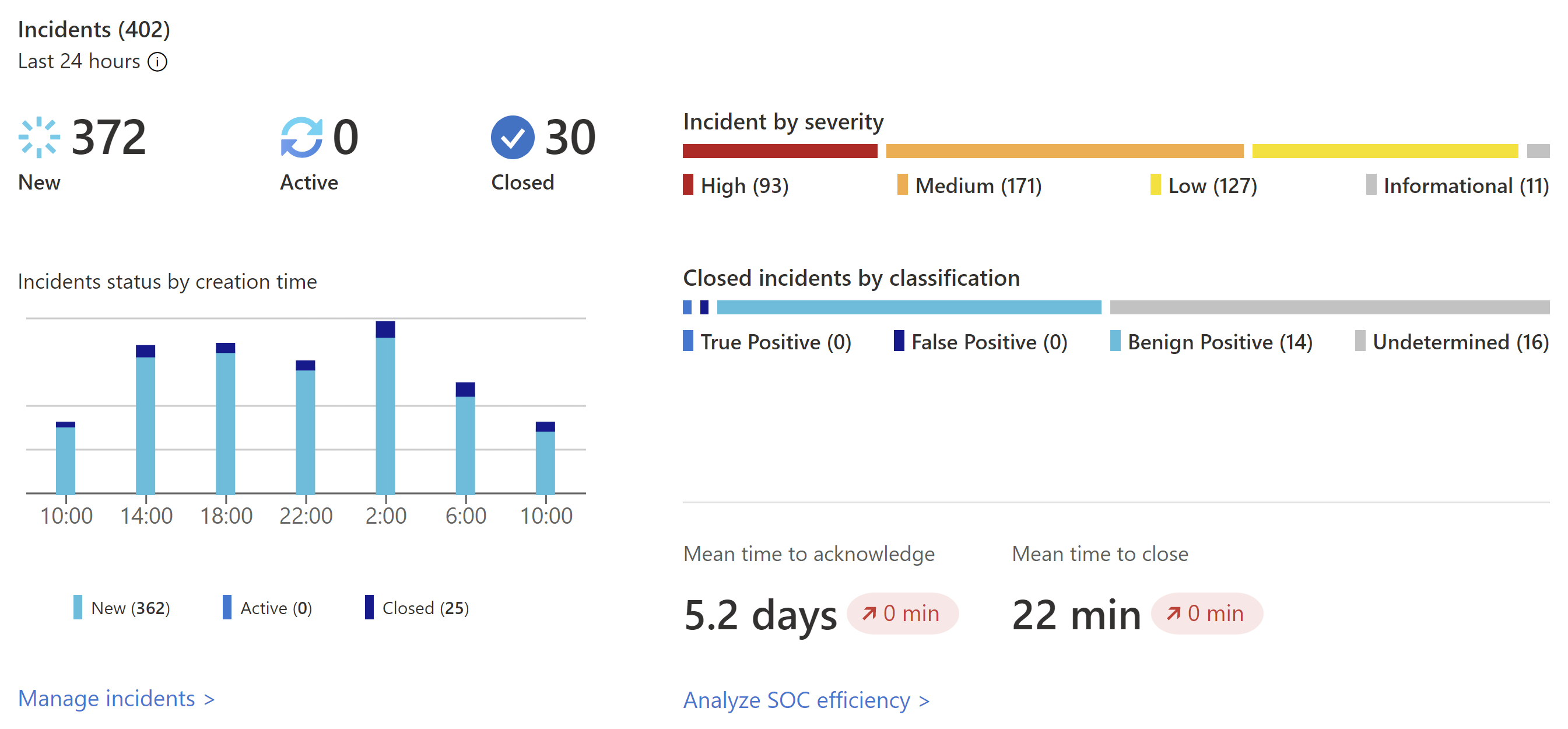

L'immagine seguente mostra un esempio della sezione Eventi imprevisti nella dashboard di Panoramica:

La sezione Eventi imprevisti elenca i dati seguenti:

- Numero di eventi imprevisti nuovi, attivi e chiusi nelle ultime 24 ore.

- Numero totale di eventi imprevisti di ogni gravità.

- Numero di eventi imprevisti chiusi di ogni tipo di classificazione di chiusura.

- Stato dell'evento imprevisto in base all'ora di creazione, in intervalli di quattro ore.

- Tempo medio per riconoscere un evento imprevisto e il tempo medio per chiudere un evento imprevisto, con un collegamento alla cartella di lavoro di efficienza SOC.

Selezionare Gestire gli eventi imprevisti per passare alla pagina Eventi imprevisti di Microsoft Sentinel per ulteriori dettagli.

Visualizzare i dati di automazione

Dopo aver distribuito l'automazione con Microsoft Sentinel, monitorare l'automazione dell'area di lavoro nella sezione Automazione della dashboard di Panoramica.

Iniziare con un riepilogo dell'attività delle regole di automazione: eventi imprevisti chiusi dall'automazione, ora in cui l'automazione è stata salvata e integrità dei playbook correlati.

Microsoft Sentinel calcola il tempo risparmiato dall'automazione individuando il tempo medio di salvataggio di una singola automazione, moltiplicato per il numero di eventi imprevisti risolti dall'automazione. La formula è la seguente:

(avgWithout - avgWith) * resolvedByAutomationDove:

- avgWithout è il tempo medio necessario per la risoluzione di un evento imprevisto senza automazione.

- avgWith è il tempo medio necessario per la risoluzione di un evento imprevisto dall’automazione.

- resolvedByAutomation è il numero di eventi imprevisti risolti dall'automazione.

Sotto il riepilogo, un grafico riepiloga i numeri di azioni eseguite dall'automazione, in base al tipo di azione.

Nella parte inferiore della sezione c’è un conteggio delle regole di automazione attive con un collegamento alla pagina Automazione.

Selezionare il collegamento configurare le regole di automazione al passaggio alla pagina Automazione, in cui è possibile configurare altre automazioni.

Visualizzare lo stato dei record di dati, gli agenti di raccolta dati e l'intelligence sulle minacce

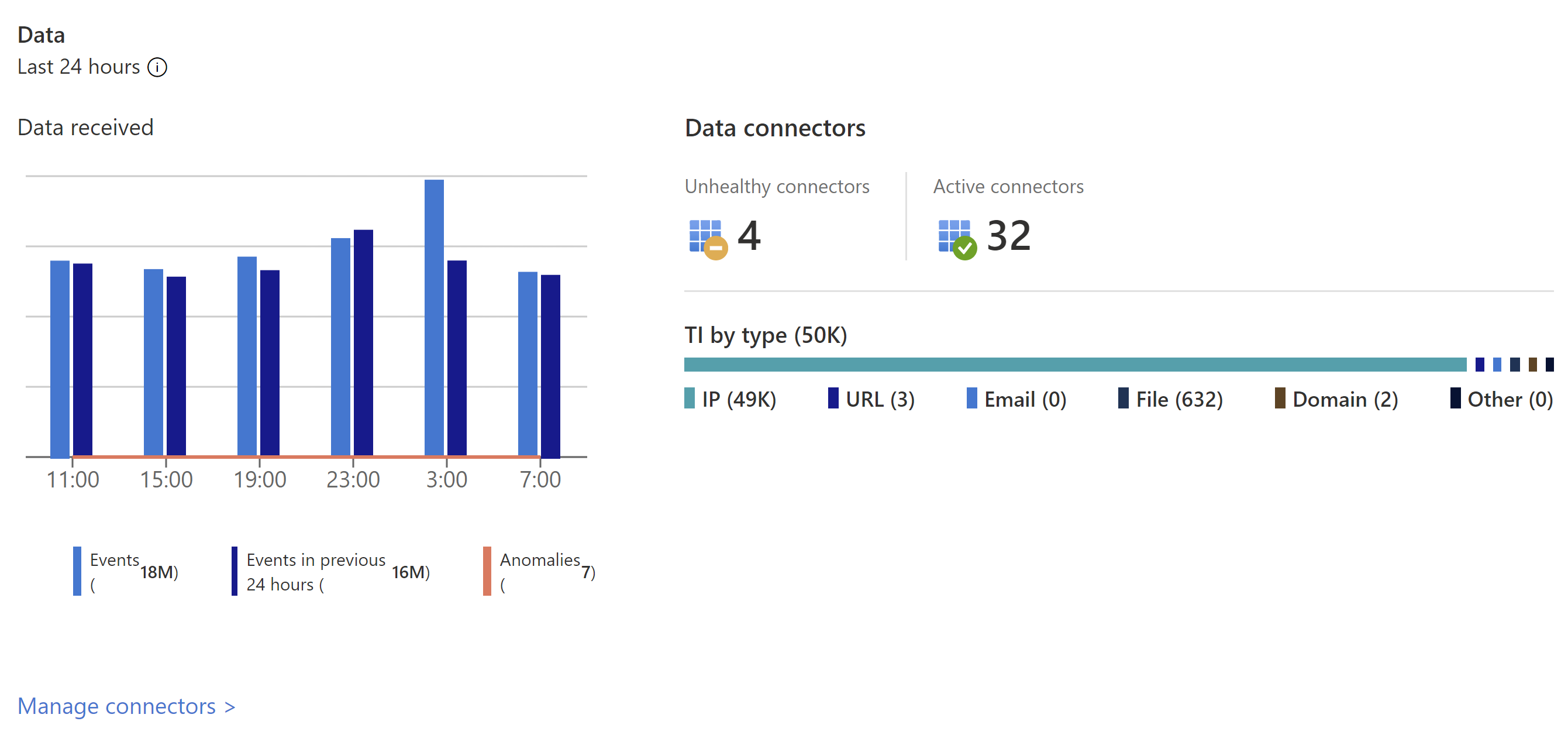

Nella sezione Data della dashboard di Panoramica tenere traccia delle informazioni sui record di dati, gli agenti di raccolta dati e l'intelligence sulle minacce.

Visualizzare i dettagli seguenti:

Numero di record raccolti da Microsoft Sentinel nelle ultime 24 ore, rispetto alle 24 ore precedenti e anomalie rilevate in tale periodo di tempo.

Riepilogo dello stato dei connettori dati, diviso per connettori non integri e attivi. Connettori non integri indica il numero di connettori con errori. Connettori attivi sono connettori con flusso di dati in Microsoft Sentinel, come misurato da una query inclusa nel connettore.

Record di Intelligence sulle minacce in Microsoft Sentinel, per indicatore di compromissione.

Selezionare Gestisci connettori per passare alla pagina Connettori dati, in cui è possibile visualizzare e gestire i connettori dati.

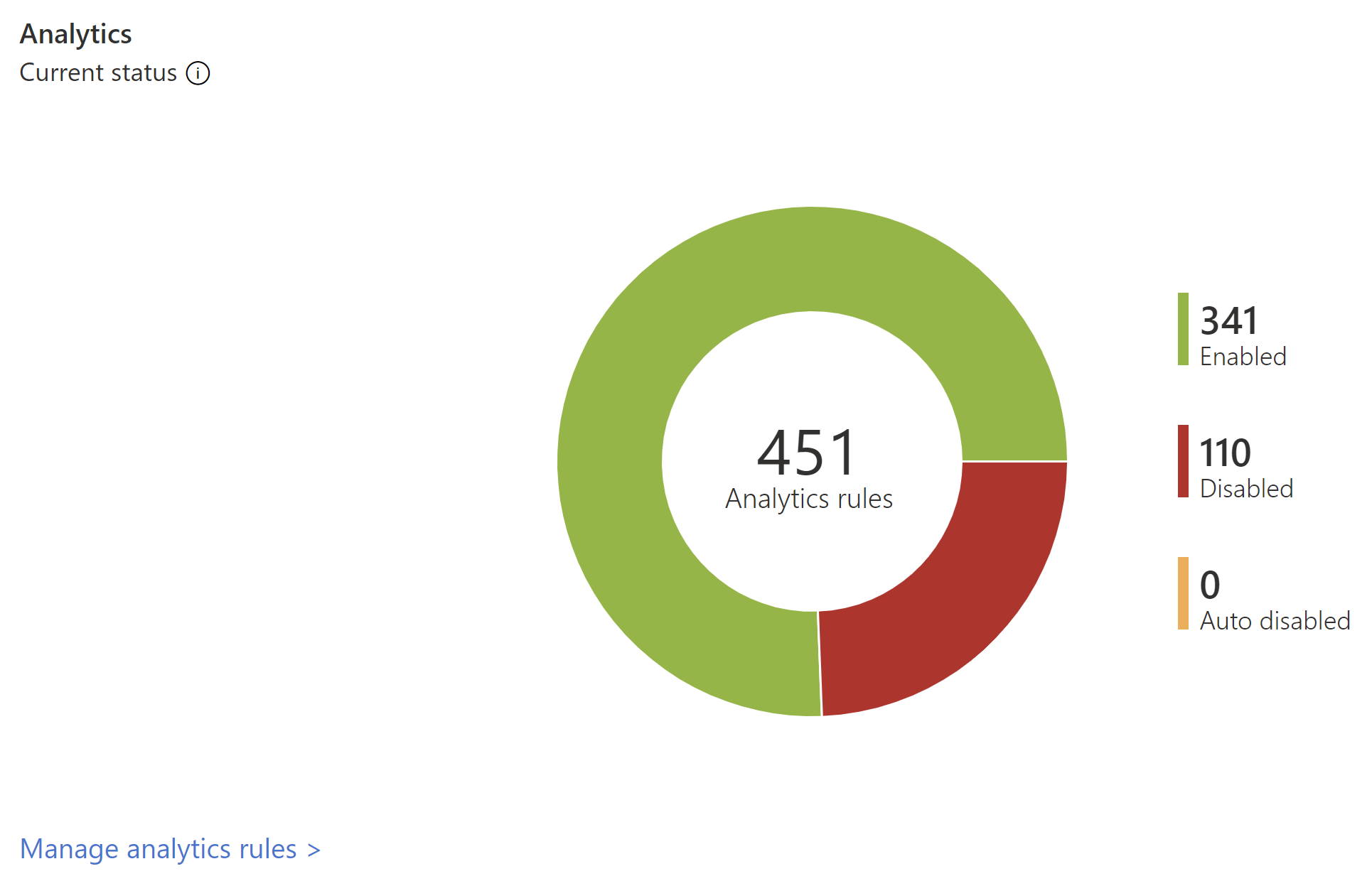

Visualizzare i dati di analisi

Tenere traccia dei dati per le regole di analisi nella sezione Analisi della dashboard di Panoramica.

Il numero di regole di analisi in Microsoft Sentinel viene visualizzato in base allo stato, tra cui abilitato, disabilitato e disponibile automaticamente.

Selezionare il collegamento visualizzazione MITRE per passare alla MITRE ATT&CK, in cui è possibile visualizzare la protezione dell'ambiente dalle tattiche e dalle tecniche MITRE ATT&CK. Selezionare il collegamento gestire le regole di analisi per passare alla pagina Analisi, in cui è possibile visualizzare e gestire le regole che consentono di configurare la modalità di attivazione degli avvisi.

Passaggi successivi

Usare i modelli di cartella di lavoro per approfondire gli eventi generati nell'ambiente in uso. Per altre informazioni, vedere Visualizzare e monitorare i dati usando cartelle di lavoro in Microsoft Sentinel.

Attivare i log delle query di Log Analytics per ottenere tutte le query eseguite dall'area di lavoro. Per altre informazioni, vedere Controllare query e attività di Microsoft Sentinel.

Informazioni sulle query usate dietro i widget della dashboard di Panoramica. Per altre informazioni, vedere Approfondimento sulla nuova dashboard di Panoramica di Microsoft Sentinel.