Replicare i computer locali usando endpoint privati

Azure Site Recovery consente di usare gli endpoint privati di Collegamento privato di Azure per replicare le macchine locali in una rete virtuale in Azure. L'accesso all'endpoint privato a un insieme di credenziali di ripristino è supportato in tutte le aree commerciali e governative di Azure.

Nota

Gli aggiornamenti automatici non sono supportati per gli endpoint privati. Altre informazioni.

In questa esercitazione apprenderai a:

- Creare un insieme di credenziali di Servizi di ripristino di Backup di Azure per proteggere i computer.

- Abilitare un'identità gestita per l'insieme di credenziali. Concedere le autorizzazioni necessarie per accedere agli account di archiviazione per abilitare la replica del traffico dall'ambiente locale ai percorsi di destinazione di Azure. L'accesso all'identità gestita per l'archiviazione è necessario per l'accesso al collegamento privato all'insieme di credenziali.

- Apportare modifiche DNS necessarie per gli endpoint privati.

- Creare e approvare endpoint privati per un insieme di credenziali all'interno di una rete virtuale.

- Creare endpoint privati per gli account di archiviazione. È possibile continuare a consentire l'accesso pubblico o firewall per l'archiviazione in base alle esigenze. La creazione di un endpoint privato per accedere all'archiviazione non è necessaria per Azure Site Recovery.

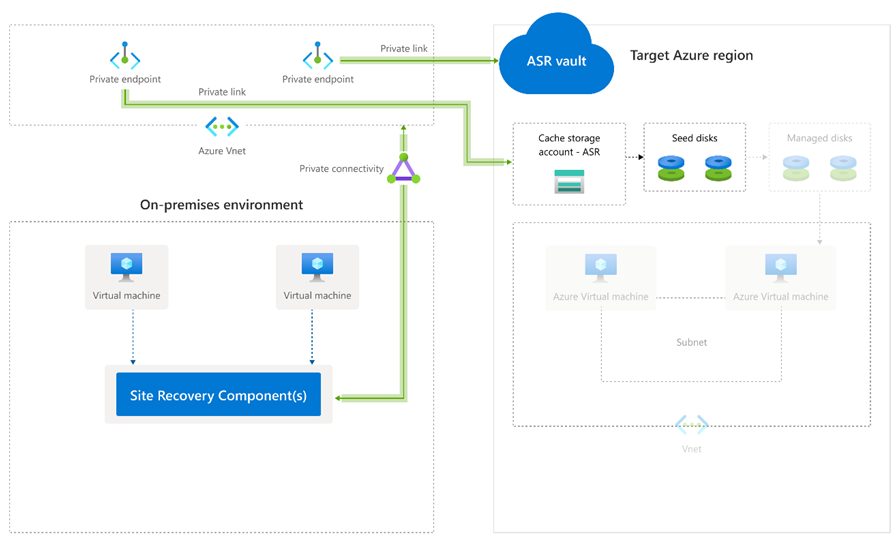

Il diagramma seguente illustra il flusso di lavoro di replica per il ripristino di emergenza ibrido con endpoint privati. Non è possibile creare endpoint privati nella rete locale. Per usare i collegamenti privati, è necessario creare una rete virtuale di Azure (denominata rete bypass in questo articolo), stabilire la connettività privata tra l'ambiente locale e la rete di bypass e quindi creare endpoint privati nella rete di bypass. È possibile scegliere qualsiasi forma di connettività privata.

Prerequisiti e avvertenze

Prima di iniziare tenere presente quanto segue:

- I collegamenti privati sono supportati in Site Recovery 9.35 e versioni successive.

- È possibile creare endpoint privati solo per i nuovi insiemi di credenziali di Servizi di ripristino che non dispongono di elementi registrati. Pertanto, è necessario creare endpoint privati prima che tutti gli elementi vengano aggiunti all'insieme di credenziali. Per informazioni sui prezzi, vedere Prezzi di Collegamento privato di Azure.

- Quando si crea un endpoint privato per un insieme di credenziali, l'insieme di credenziali viene bloccato. È possibile accedervi solo da reti con endpoint privati.

- L'ID Microsoft Entra attualmente non supporta gli endpoint privati. È quindi necessario consentire l'accesso in uscita dalla rete virtuale di Azure protetta agli indirizzi IP e ai nomi di dominio completi necessari per consentire il funzionamento dell'ID Microsoft Entra in un'area. Come applicabile, è anche possibile usare il tag del gruppo di sicurezza di rete "Microsoft Entra ID" e i tag firewall di Azure per consentire l'accesso all'ID Microsoft Entra.

- Nella rete di bypass sono necessari cinque indirizzi IP in cui si crea l'endpoint privato. Quando si crea un endpoint privato per l'insieme di credenziali, Site Recovery crea cinque collegamenti privati per l'accesso ai relativi microservizi.

- Nella rete di bypass è necessario un indirizzo IP aggiuntivo per la connettività dell'endpoint privato a un account di archiviazione della cache. È possibile usare qualsiasi metodo di connettività tra l'endpoint locale e l'endpoint dell'account di archiviazione. Ad esempio, è possibile usare Internet o Azure ExpressRoute. Stabilire un collegamento privato è facoltativo. È possibile creare endpoint privati per l'archiviazione solo in account per utilizzo generico v2. Per informazioni sui prezzi per il trasferimento dei dati sugli account per utilizzo generico v2, vedere Prezzi dei BLOB di pagine di Azure.

Nota

Durante la configurazione degli endpoint privati per proteggere VMware e i computer fisici, sarà necessario installare MySQL nel server di configurazione manualmente. Seguire i passaggi elencati qui per eseguire l'installazione manuale.

URL consentiti

Quando si usa il collegamento privato con l'esperienza modernizzata per le macchine virtuali VMware, l'accesso pubblico è necessario per alcune risorse. Di seguito sono riportati tutti gli URL da includere nell'elenco elementi consentiti. Se viene usata la configurazione basata su proxy, assicurarsi che il proxy risolva tutti i record CNAME ricevuti durante la ricerca degli URL.

| URL | Dettagli |

|---|---|

| portal.azure.com | Passare al portale di Azure. |

*.windows.net *.msftauth.net*.msauth.net*.microsoft.com*.live.com *.office.com |

Per accedere alla sottoscrizione di Azure. |

*.microsoftonline.com *.microsoftonline-p.com |

Creare applicazioni Microsoft Entra affinché l'appliance comunichi con Azure Site Recovery. |

management.azure.com |

Usato per le distribuzioni e le operazioni di Azure Resource Manager. |

*.siterecovery.windowsazure.com |

Usato per connettersi ai servizi di Site Recovery. |

Assicurarsi che gli URL seguenti siano consentiti e raggiungibili dall'appliance di replica di Azure Site Recovery per la connettività continua, quando si abilita la replica in un cloud per enti pubblici:

| URL per Fairfax | URL per Mooncake | Dettagli |

|---|---|---|

login.microsoftonline.us/* graph.windows.net |

login.microsoftonline.cn graph.chinacloudapi.cn |

Per accedere alla sottoscrizione di Azure. |

*.portal.azure.us |

*.portal.azure.cn |

Passare al portale di Azure. |

management.usgovcloudapi.net |

management.chinacloudapi.cn |

Creare applicazioni Microsoft Entra affinché l'appliance comunichi con il servizio Azure Site Recovery. |

Creare e usare endpoint privati per site recovery

Le sezioni seguenti descrivono i passaggi da eseguire per creare e usare endpoint privati per il ripristino del sito nelle reti virtuali.

Nota

È consigliabile seguire questi passaggi nell'ordine indicato. In caso contrario, potrebbe non essere possibile usare endpoint privati nell'insieme di credenziali e potrebbe essere necessario riavviare il processo con un nuovo insieme di credenziali.

Creare un insieme di credenziali di Servizi di ripristino

Un insieme di credenziali di Servizi di ripristino contiene le informazioni di replica dei computer. Viene usato per attivare le operazioni di Site Recovery. Per informazioni su come creare un insieme di credenziali di Servizi di ripristino nell'area di Azure in cui si vuole eseguire il failover in caso di emergenza, vedere Creare un insieme di credenziali di Servizi di ripristino.

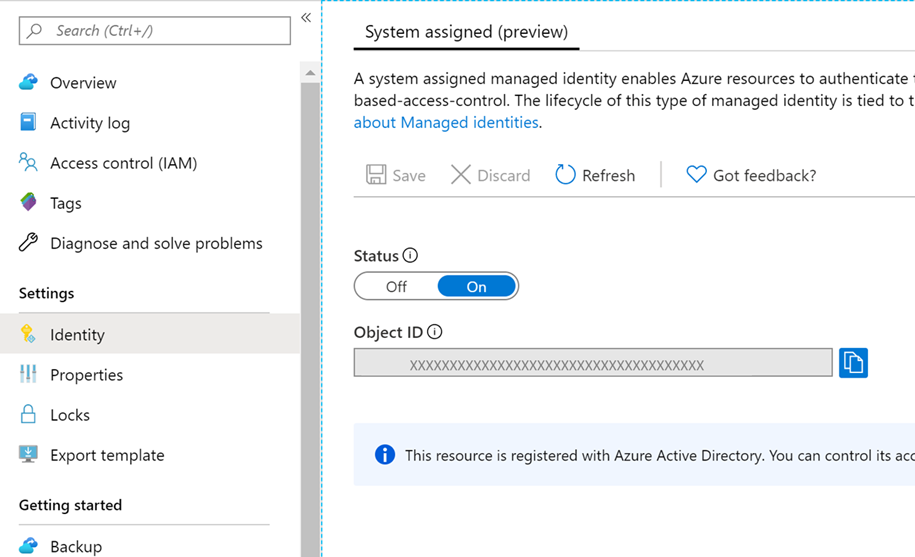

Abilita l’identità gestita per l'insieme di credenziali

Un'identità gestita consente all'insieme di credenziali di accedere agli account di archiviazione. Site Recovery potrebbe dover accedere all'archiviazione di destinazione e agli account di archiviazione cache/log, a seconda dei requisiti. L'accesso alle identità gestite è necessario quando si usa il servizio Collegamento privato per l'insieme di credenziali.

Passare all'insieme di credenziali di Servizi di ripristino. In Impostazioni selezionare Identità:

Modificare il Stato in On e selezionare Salva.

Viene generato un ID oggetto. L'insieme di credenziali è ora registrato con Microsoft Entra ID.

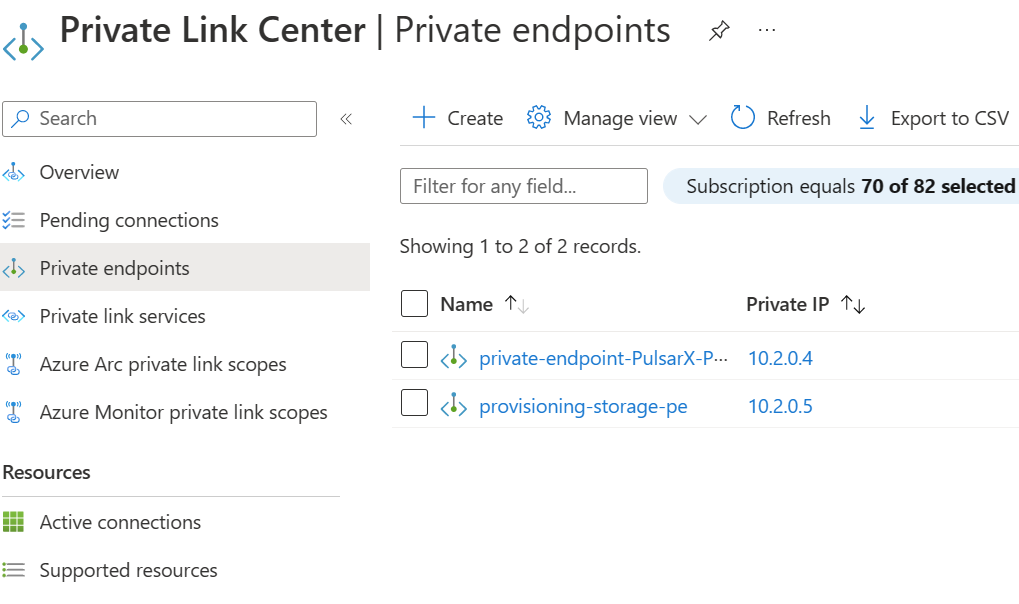

Creare endpoint privati per l'insieme di credenziali di Servizi di ripristino

Per proteggere i computer nella rete di origine locale, è necessario un endpoint privato per l'insieme di credenziali nella rete di bypass. È possibile creare l'endpoint privato usando il Centro collegamenti privati nel portale di Azure o usando Azure PowerShell.

Per creare un endpoint privato, seguire questa procedura:

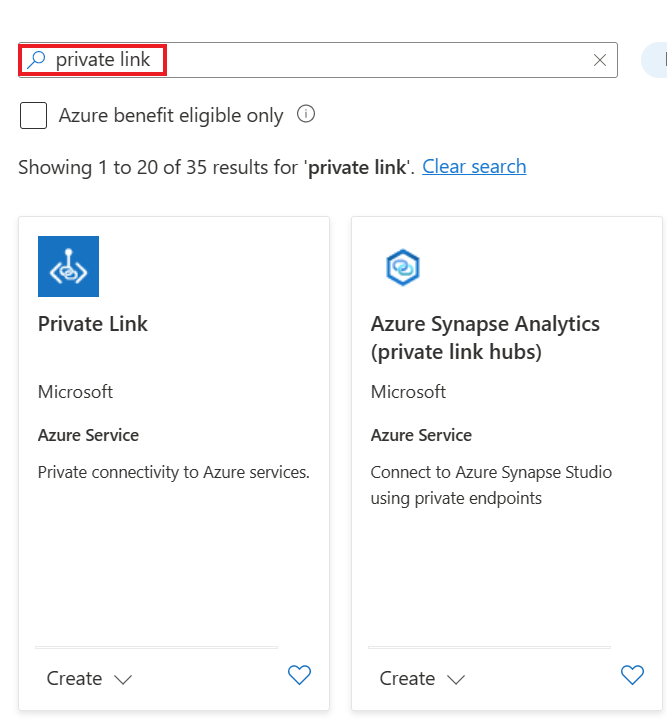

Nel portale di Azure selezionare Crea una risorsa.

Cercare collegamento privato in Azure Marketplace.

Selezionare Collegamento privato nei risultati della ricerca e nella pagina Backup e Site Recovery selezionare Crea.

Nel riquadro sinistro selezionare Endpoint privati. Nella pagina Endpoint privati selezionare Crea per iniziare a creare un endpoint privato per l'insieme di credenziali:

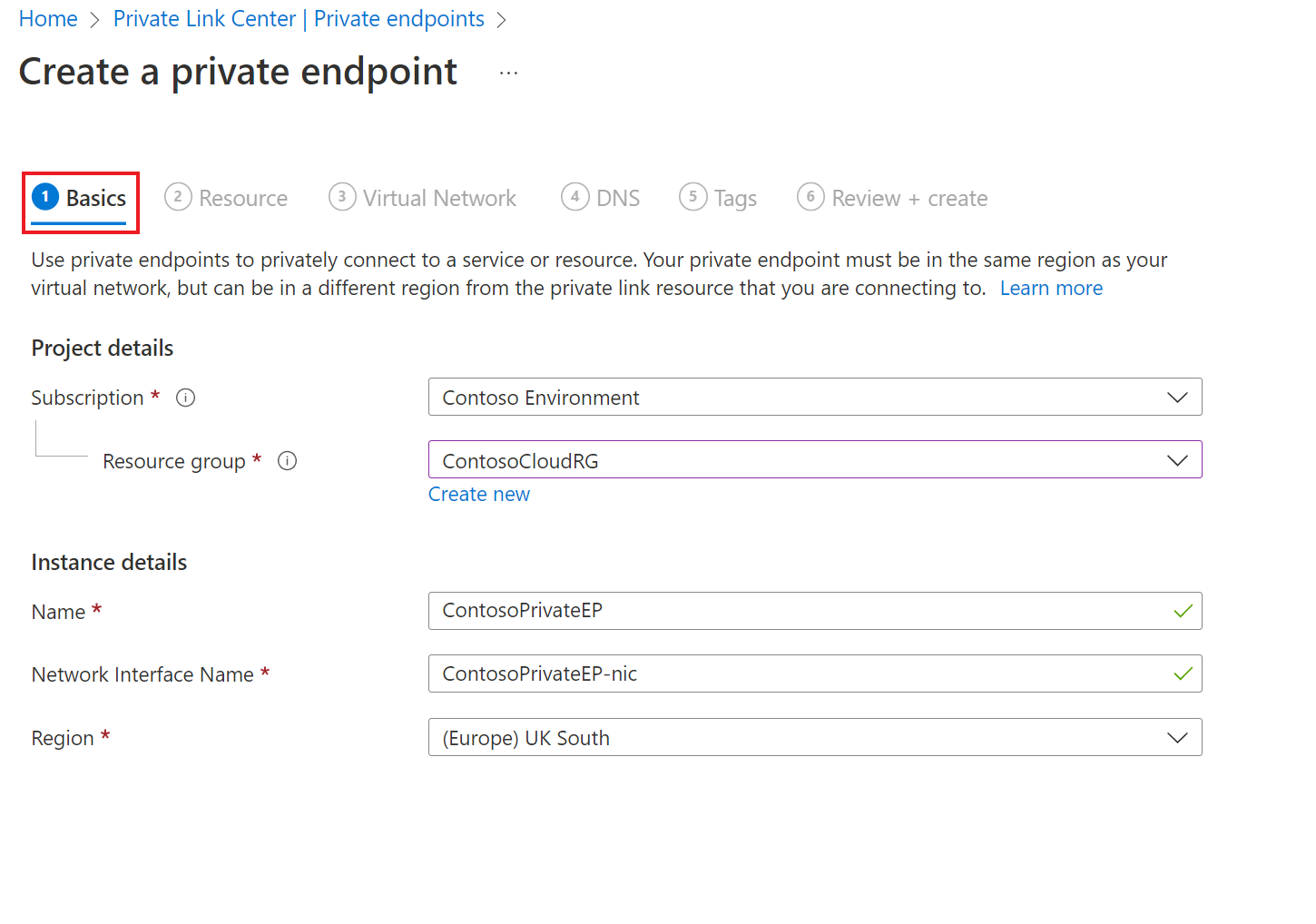

Nella pagina Creare un endpoint privato, nella sezione Informazioni di base>Dettagli progetto seguire questa procedura:

- In Sottoscrizione selezionare Ambiente Contoso.

- In Gruppo di risorse selezionare un gruppo di risorse esistente o crearne uno nuovo. Ad esempio, ContosoCloudRG.

Nella pagina Creare un endpoint privato, nella sezione Informazioni di base>Dettagli istanza seguire questa procedura:

- In Nomeimmettere un nome descrittivo per identificare l'insieme di credenziali. Ad esempio, ContosoPrivateEP.

- Il nome dell'interfaccia di rete viene popolato automaticamente in base alla selezione del nome nel passaggio precedente.

- In Area, usare l'area usata per la rete di bypass. Ad esempio, (Europa) Regno Unito meridionale.

- Selezionare Avanti.

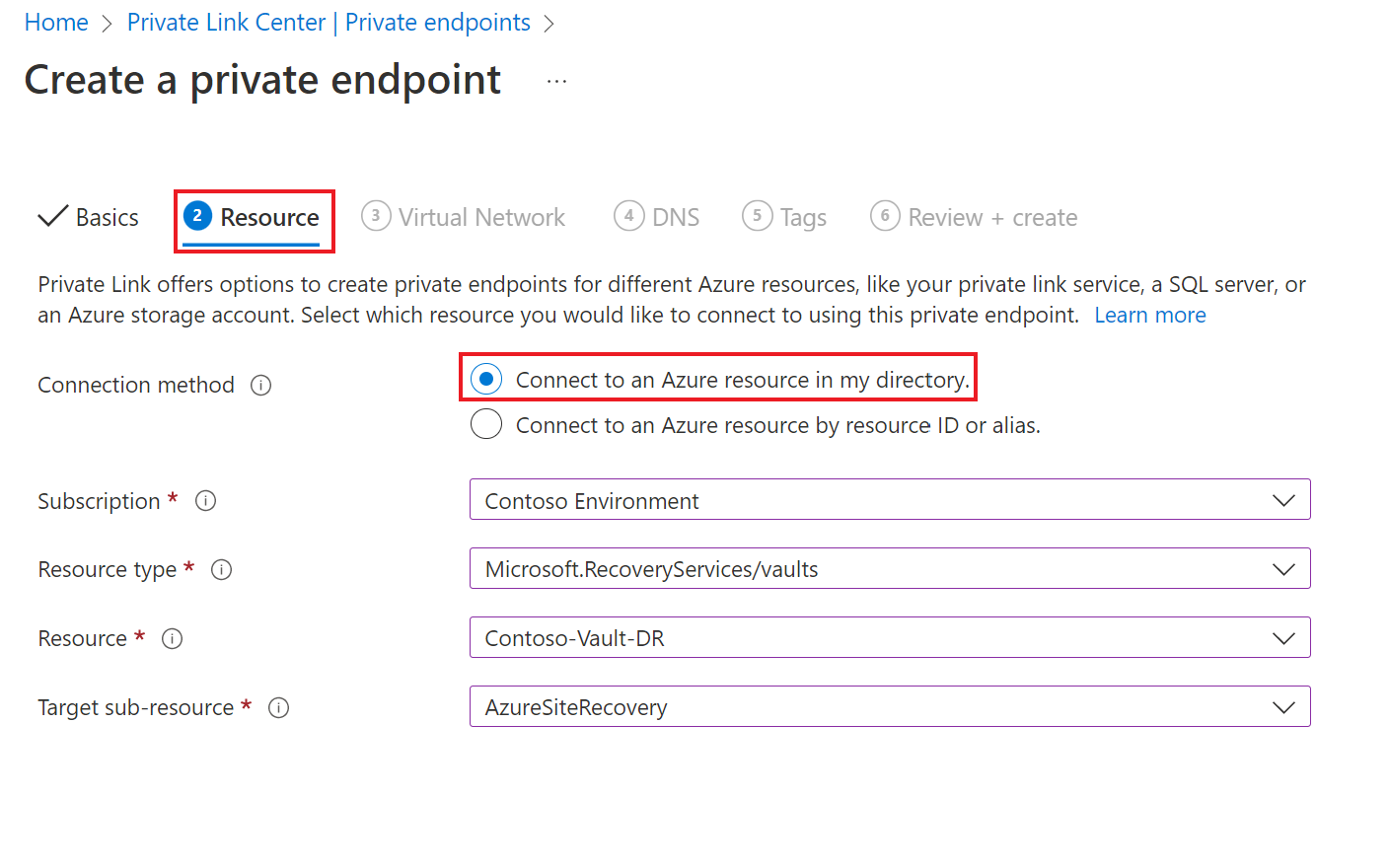

Nella sezione Risorsa eseguire le operazioni seguenti:

- In Metodo di connessione, selezionare Connetti a una risorsa di Azure nella directory.

- In Sottoscrizioneselezionare Ambiente Contoso.

- In tipo di risorsa per la sottoscrizione selezionata selezionare Microsoft.RecoveryServices/vaults.

- Scegliere il nome dell'insieme di credenziali di Servizi di ripristino in Risorsa.

- Selezionare AzureSiteRecovery come sotto-risorsa di destinazione.

- Selezionare Avanti.

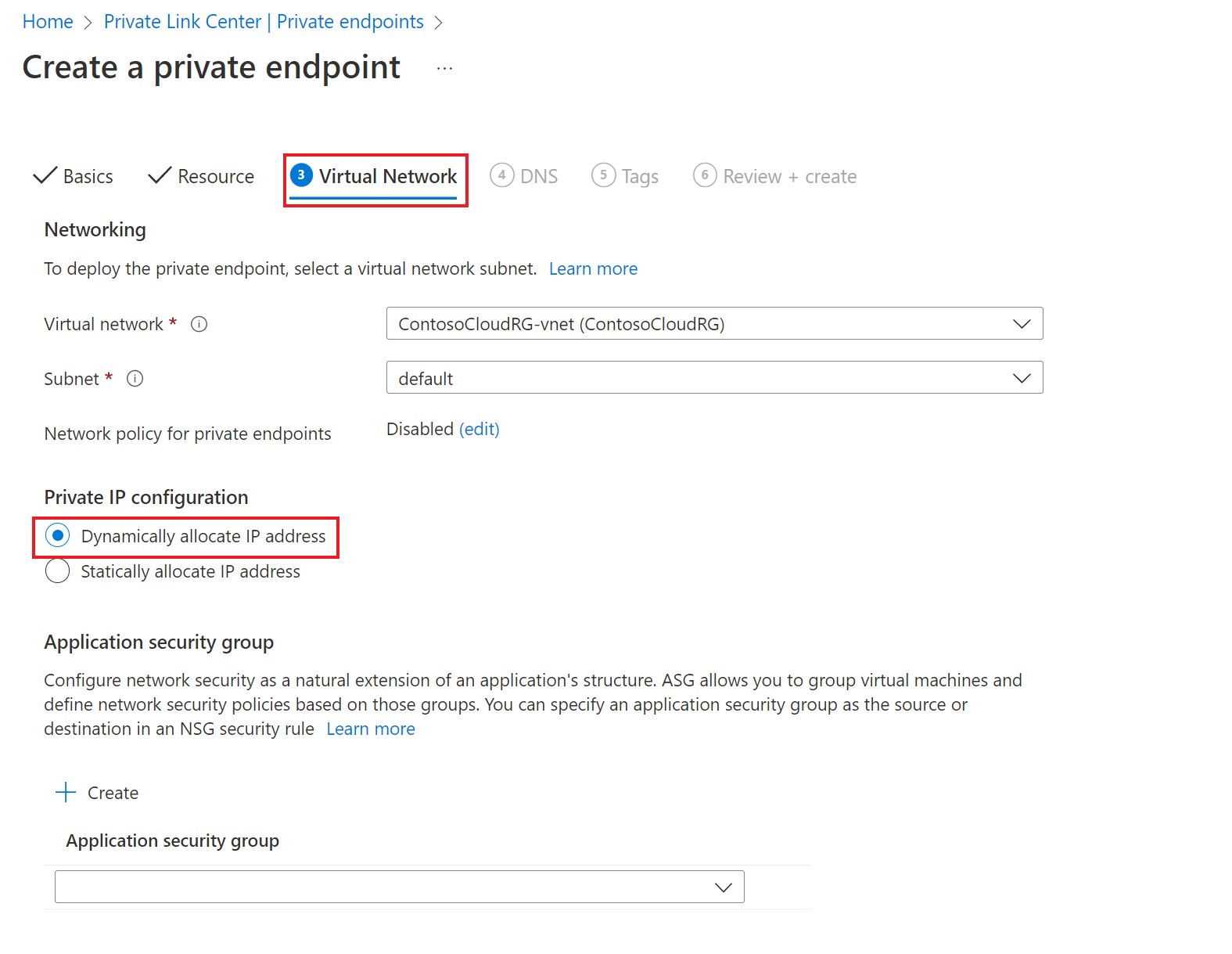

Nella sezione Rete virtuale eseguire le operazioni seguenti:

- In Rete virtuale selezionare una rete bypass.

- In Subnet specificare la subnet in cui si vuole creare l'endpoint privato.

- In configurazione IP privatomantenere la selezione predefinita.

- Selezionare Avanti.

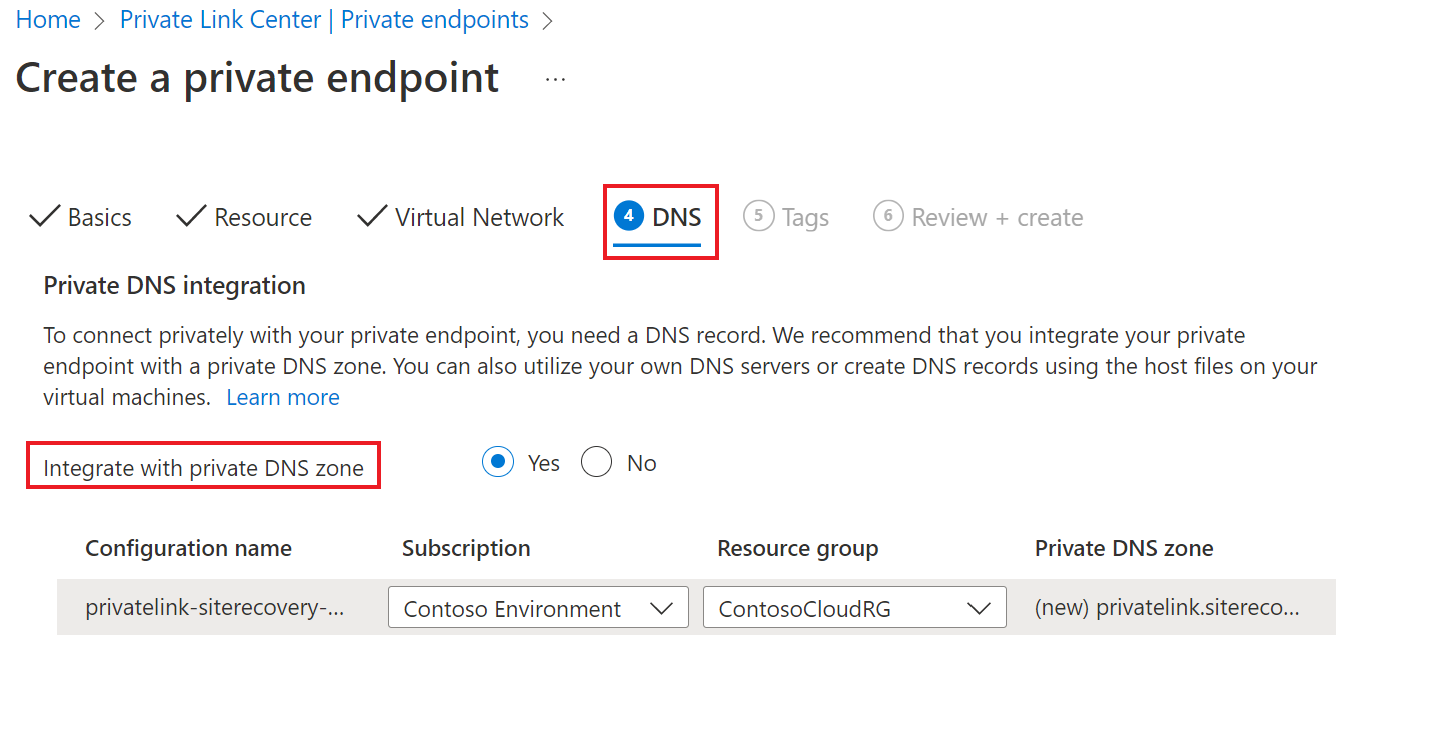

Nella sezione DNS eseguire le operazioni seguenti:

- Abilitare l'integrazione con una zona DNS privata selezionando Sì.

Nota

Se si seleziona Sì, la zona viene collegata automaticamente alla rete di bypass. Questa azione aggiunge anche i record DNS necessari per la risoluzione DNS di nuovi indirizzi IP e nomi di dominio completi creati per l'endpoint privato.

- Scegliere una zona DNS esistente o crearne una nuova.

Assicurarsi di scegliere di creare una nuova zona DNS per ogni nuovo endpoint privato che si connette allo stesso insieme di credenziali. Se si sceglie una zona DNS privata esistente, i record CNAME precedenti vengono sovrascritti. Prima di continuare, vedere Linee guida per l'endpoint privato.

Se l'ambiente ha un modello hub-spoke, è necessario un solo endpoint privato e una sola zona DNS privata per l'intera configurazione. Ciò è dovuto al fatto che tra tutte le reti virtuali è già abilitato il peering. Per altre informazioni, vedere integrazione DNS dell’endpoint privato.

Per creare manualmente la zona DNS privata, seguire la procedura descritta in Creare zone DNS private e aggiungere manualmente i record DNS.

- Abilitare l'integrazione con una zona DNS privata selezionando Sì.

Nella sezione Tag è possibile aggiungere tag per l'endpoint privato.

Rivedi e crea. Al termine della convalida, selezionare Crea per creare l'endpoint privato.

Quando viene creato l'endpoint privato, a tale endpoint vengono aggiunti cinque nomi di dominio completi (FQDN). Questi collegamenti consentono ai computer nella rete locale di accedere, tramite la rete di bypass, a tutti i microservizi di Site Recovery necessari nel contesto dell'insieme di credenziali. È possibile usare lo stesso endpoint privato per la protezione di qualsiasi computer di Azure nella rete di bypass e in tutte le reti con peering.

I cinque nomi di dominio sono formattati in questo modello:

{Vault-ID}-asr-pod01-{type}-.{target-geo-code}.privatelink.siterecovery.windowsazure.com

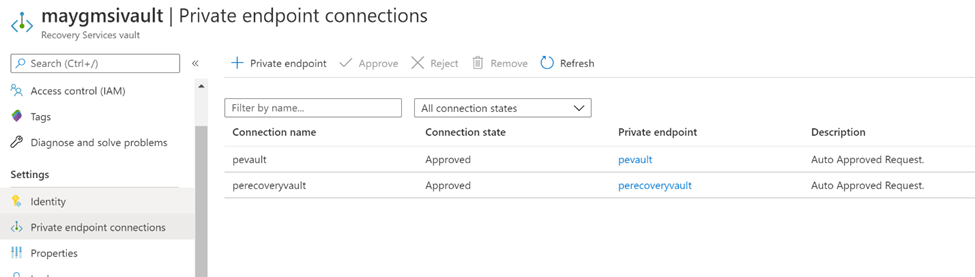

Approvare gli endpoint privati per site recovery

Se si crea l'endpoint privato e si è anche il proprietario dell'insieme di credenziali di Servizi di ripristino, l'endpoint privato creato in precedenza viene approvato automaticamente entro pochi minuti. In caso contrario, il proprietario dell'insieme di credenziali deve approvare l'endpoint privato prima di usarlo. Per approvare o rifiutare una connessione endpoint privato richiesta, passare a Connessioni endpoint privati in Impostazioni nella pagina dell'insieme di credenziali di ripristino.

È possibile passare alla risorsa endpoint privato per esaminare lo stato della connessione prima di continuare:

(Facoltativo) Creare endpoint privati per l'account di archiviazione della cache

È possibile usare un endpoint privato in Archiviazione di Azure. La creazione di endpoint privati per l'accesso all'archiviazione è facoltativa per la replica di Azure Site Recovery. Se si crea un endpoint privato per l'archiviazione, è necessario un endpoint privato per l'account di archiviazione cache/log nella rete virtuale bypass.

Nota

Se gli endpoint privati non sono abilitati nell'account di archiviazione, la protezione ha comunque esito positivo. Tuttavia, il traffico di replica transiterebbe tramite Internet agli endpoint pubblici di Azure Site Recovery. Per garantire i flussi di traffico di replica tramite collegamenti privati, l'account di archiviazione deve essere abilitato con endpoint privati.

Nota

Gli endpoint privati per l'archiviazione possono essere creati solo in account di archiviazione per utilizzo generico v2. Per informazioni sui prezzi, vedere Prezzi dei BLOB di pagine di Azure.

Seguire le indicazioni per la creazione di un'archiviazione privata per creare un account di archiviazione con un endpoint privato. Assicurarsi di selezionare Sì in Integrazione con la zona DNS privata. Selezionare una zona DNS esistente o crearne una nuova.

Concedere le autorizzazioni necessarie all'insieme di credenziali

A seconda della configurazione, potrebbe essere necessario uno o più account di archiviazione nell'area di Azure di destinazione. Concedere quindi le autorizzazioni di identità gestita per tutti gli account di archiviazione cache/log richiesti da Site Recovery. In questo caso, è necessario creare in anticipo gli account di archiviazione necessari.

Prima di abilitare la replica delle macchine virtuali, l'identità gestita dell'insieme di credenziali deve disporre delle autorizzazioni del ruolo seguenti, a seconda del tipo di account di archiviazione.

- Account di archiviazione basati su Resource Manager (tipo Standard):

- Account di archiviazione basati su Resource Manager (tipo Premium):

- Account di archiviazione della versione classica:

I passaggi seguenti descrivono come aggiungere un'assegnazione di ruolo all'account di archiviazione. Per la procedura dettagliata, vedere Assegnare ruoli di Azure usando il portale di Azure.

Passare all'account di archiviazione.

Seleziona Controllo di accesso (IAM).

Selezionare Aggiungi > Aggiungi assegnazione di ruolo.

Nella scheda Ruolo, selezionare uno dei ruoli elencati nell'inizio di questa sezione.

Nella scheda Membri selezionare Identità gestita e quindi Seleziona membri.

Seleziona la tua sottoscrizione di Azure.

Selezionare Identità gestita assegnata dal sistema, cercare un insieme di credenziali e quindi selezionarla.

Nella scheda Rivedi e assegna selezionare Rivedi e assegna per assegnare il ruolo.

Oltre a queste autorizzazioni, è necessario consentire l'accesso ai servizi attendibili Microsoft. A tale scopo, effettuare i passaggi seguenti:

- Passare a firewall e reti virtuali.

- In Eccezioni, selezionare Consenti ai servizi Microsoft attendibili di accedere a questo account di archiviazione.

Proteggere le macchine virtuali

Dopo aver completato le attività precedenti, continuare con la configurazione dell'infrastruttura locale. Continuare completando una delle attività seguenti:

- Distribuire un server di configurazione per VMware e computer fisici

- Configurare l'ambiente Hyper-V per la replica

Al termine dell'installazione, abilitare la replica per i computer di origine. Non configurare l'infrastruttura fino a quando non vengono creati gli endpoint privati per l'insieme di credenziali nella rete di bypass.

Creare zone DNS private e aggiungere manualmente record DNS

Se non è stata selezionata l'opzione per l'integrazione con una zona DNS privata quando è stato creato l'endpoint privato per l'insieme di credenziali, seguire la procedura descritta in questa sezione.

Creare una zona DNS privata per consentire al provider di Site Recovery (per i computer Hyper-V) o al server di elaborazione (per i computer VMware/fisici) di risolvere gli FQDN privati in indirizzi IP privati.

Creare una zona DNS privato.

Cercare zona DNS privato nella casella di ricerca Tutti i servizi e quindi selezionare zona DNS privato nei risultati:

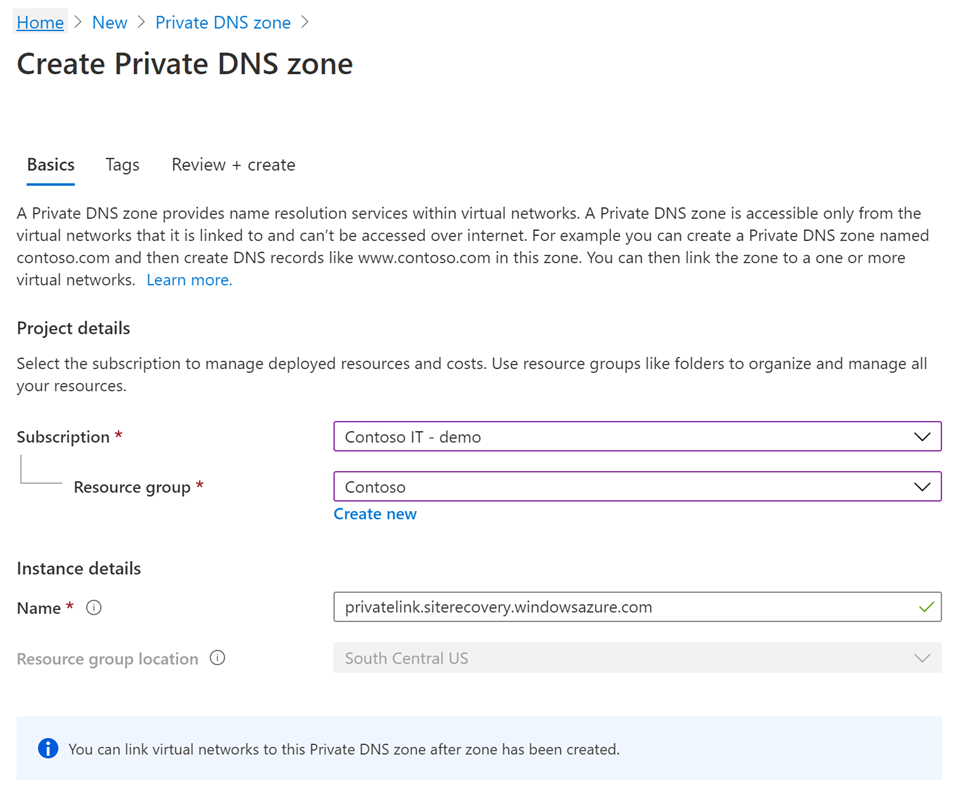

Nella pagina zone DNS private selezionare il pulsante Aggiungi per iniziare a creare una nuova zona.

Nella pagina Crea zona DNS privato immettere i dettagli necessari. Immettere privatelink.siterecovery.windowsazure.com per il nome della zona DNS privato. È possibile scegliere qualsiasi gruppo di risorse e qualsiasi sottoscrizione.

Passare alla scheda Rivedi e crea per esaminare e creare la zona DNS.

Se si usa l'architettura modernizzata per la protezione di computer VMware o fisici, assicurarsi di creare un'altra zona DNS privato per privatelink.prod.migration.windowsazure.com. Questo endpoint viene usato da Site Recovery per eseguire l'individuazione dell'ambiente locale.

Importante

Per gli utenti di Azure GOV, aggiungere

privatelink.prod.migration.windowsazure.usnella zona DNS.

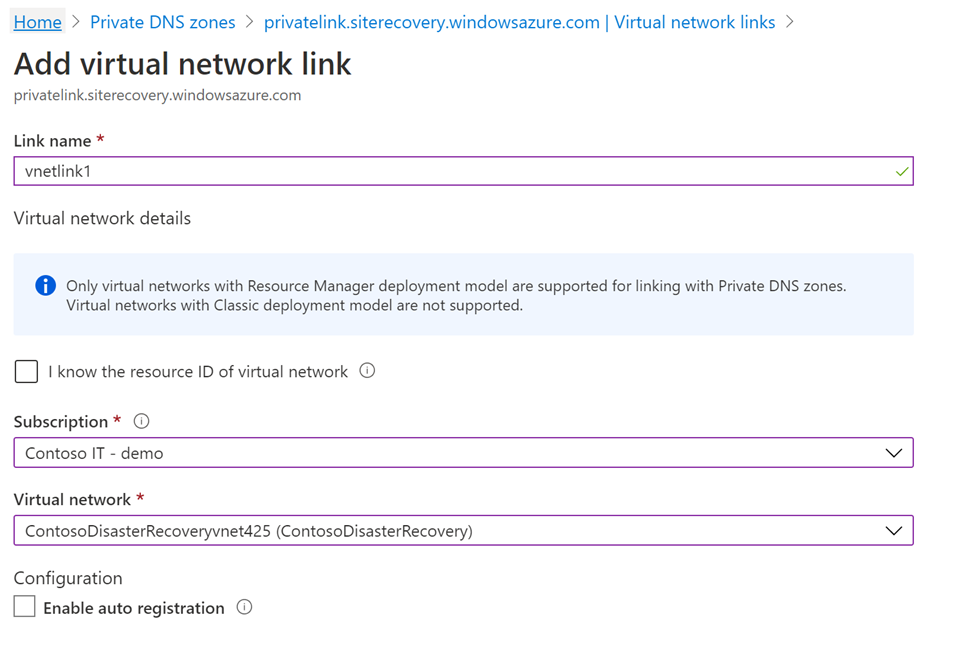

Per collegare la zona DNS privato alla rete virtuale, seguire questa procedura:

Passare alla zona DNS privato creata nel passaggio precedente e quindi passare a Collegamenti di rete virtuale nel riquadro sinistro. Selezionare Aggiungi.

Immetti i dettagli richiesti. Negli elenchi Sottoscrizione e Rete virtuale selezionare i dettagli corrispondenti alla rete di bypass. Lasciare i valori predefiniti negli altri campi.

Aggiungere record DNS.

Dopo aver creato la zona DNS privata richiesta e l'endpoint privato, è necessario aggiungere record DNS alla zona DNS.

Nota

Se si usa una zona DNS privata personalizzata, assicurarsi di creare voci simili, come descritto nel passaggio seguente.

In questo passaggio è necessario creare voci per ogni FQDN nell'endpoint privato nella zona DNS privata.

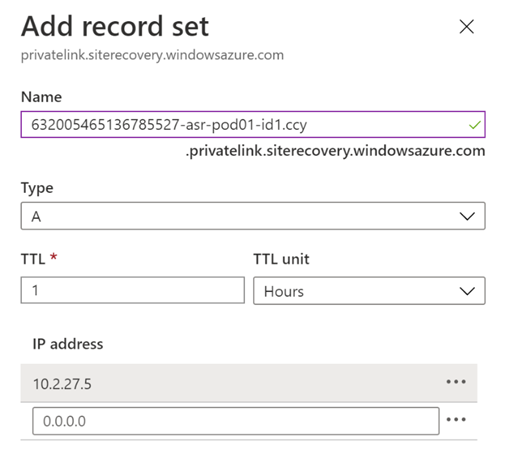

Passare alla zona DNS privata e quindi passare alla sezione Panoramica nel riquadro sinistro. Selezionare Set di record per iniziare ad aggiungere record.

Nella pagina Aggiungi set di record aggiungere una voce per ogni nome di dominio completo e indirizzo IP privato come record di tipo A. È possibile ottenere un elenco dei nomi di dominio e degli indirizzi IP completi nella pagina Endpoint privato in Panoramica. Come si può vedere nello screenshot seguente, il primo nome di dominio completo dall'endpoint privato viene aggiunto al set di record nella zona DNS privata.

Questi nomi di dominio completi corrispondono a questo modello:

{Vault-ID}-asr-pod01-{type}-.{target-geo-code}.siterecovery.windowsazure.com

Passaggi successivi

Dopo aver abilitato gli endpoint privati per la replica delle macchine virtuali, vedere questi altri articoli per informazioni aggiuntive e correlate: