Limitare l'origine delle operazioni di copia a un account di archiviazione

Per motivi di sicurezza, gli amministratori di archiviazione potrebbero voler limitare gli ambienti da cui è possibile copiare i dati negli account protetti. La limitazione dell'ambito delle operazioni di copia consentite consente di impedire l'infiltrazione di dati indesiderati da tenant non attendibili o reti virtuali.

Questo articolo illustra come limitare gli account di origine delle operazioni di copia agli account all'interno dello stesso tenant dell'account di destinazione o con collegamenti privati alla stessa rete virtuale della destinazione.

Importante

L'ambito consentito per le operazioni di copia è attualmente disponibile in ANTEPRIMA. Vedere le condizioni per l'utilizzo supplementari per le anteprime di Microsoft Azure per termini legali aggiuntivi che si applicano a funzionalità di Azure in versione beta, in anteprima o in altro modo non ancora disponibili a livello generale.

Informazioni sull'ambito consentito per le operazioni di copia (anteprima)

La proprietà AllowedCopyScope di un account di archiviazione viene utilizzata per specificare gli ambienti da cui è possibile copiare i dati nell'account di destinazione. Viene visualizzato nella portale di Azure come impostazione di configurazione Ambito consentito per le operazioni di copia (anteprima). La proprietà non è impostata per impostazione predefinita e non restituisce un valore fino a quando non viene impostata in modo esplicito. Ha tre possibili valori:

- (null) (impostazione predefinita): consente la copia da qualsiasi account di archiviazione all'account di destinazione.

- Microsoft Entra ID: consente di copiare solo da account all'interno dello stesso tenant di Microsoft Entra dell'account di destinazione.

- PrivateLink: consente la copia solo da account di archiviazione con collegamenti privati alla stessa rete virtuale dell'account di destinazione.

L'impostazione si applica alle operazioni Copia BLOB e Copia BLOB da URL. Esempi di strumenti che usano Copy BLOB sono AzCopy e Archiviazione di Azure Explorer.

Quando l'origine di una richiesta di copia non soddisfa i requisiti specificati da questa impostazione, la richiesta ha esito negativo con codice di stato HTTP 403 (Accesso negato).

La proprietà AllowedCopyScope è supportata solo per gli account di archiviazione che usano solo il modello di distribuzione azure Resource Manager. Per informazioni sugli account di archiviazione che usano il modello di distribuzione Azure Resource Manager, vedere Tipi di account di archiviazione.

Identificare gli account di archiviazione di origine delle operazioni di copia

Prima di modificare il valore di AllowedCopyScope per un account di archiviazione, identificare utenti, applicazioni o servizi interessati dalla modifica. A seconda dei risultati, potrebbe essere necessario modificare l'impostazione in un ambito che include tutte le origini di copia desiderate o per modificare la configurazione di rete o Microsoft Entra per alcuni degli account di archiviazione di origine.

Archiviazione di Azure log acquisisce i dettagli in Monitoraggio di Azure sulle richieste effettuate sull'account di archiviazione, tra cui l'origine e la destinazione delle operazioni di copia. Per altre informazioni, vedere Monitorare Archiviazione di Azure. Abilitare e analizzare i log per identificare le operazioni di copia che potrebbero essere interessate dalla modifica di AllowedCopyScope per l'account di archiviazione di destinazione.

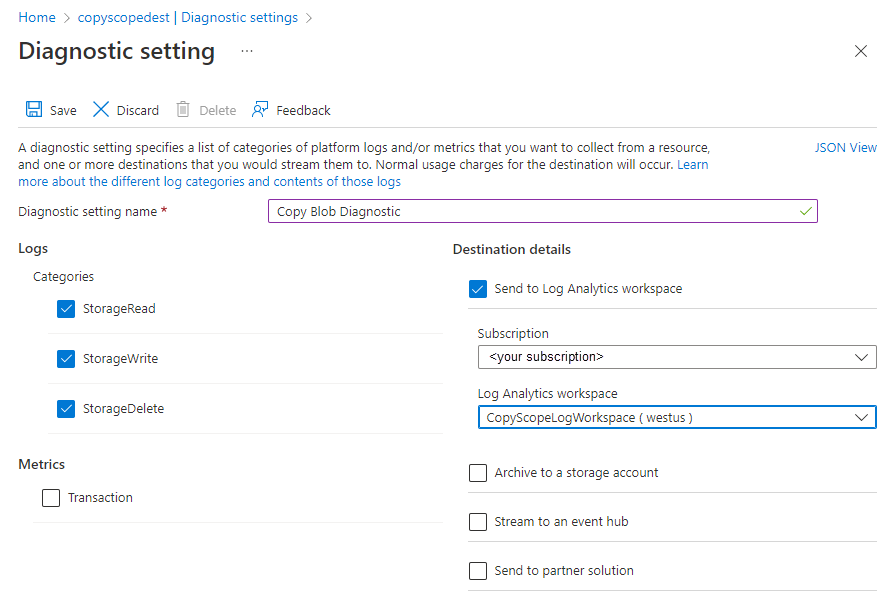

Creare un'impostazione di diagnostica nella portale di Azure

Per registrare Archiviazione di Azure dati con Monitoraggio di Azure e analizzarli con Azure Log Analytics, è prima necessario creare un'impostazione di diagnostica che indica i tipi di richieste e per i servizi di archiviazione di cui si vuole registrare i dati. Per creare un'impostazione di diagnostica nella portale di Azure, seguire questa procedura:

Creare una nuova area di lavoro Log Analytics nella sottoscrizione contenente l'account Archiviazione di Azure oppure usare un'area di lavoro Log Analytics esistente. Dopo aver configurato la registrazione per l'account di archiviazione, i log saranno disponibili nell'area di lavoro Log Analytics. Per altre informazioni, vedere Creare un'area di lavoro Log Analytics nel portale di Azure.

Passare all'account di archiviazione nel portale di Azure.

Nella sezione Monitoraggio selezionare Impostazioni di diagnostica.

Selezionare il servizio Archiviazione di Azure per cui si desidera registrare le richieste. Ad esempio, scegliere BLOB per registrare le richieste ai Archiviazione BLOB.

Selezionare Aggiungi impostazione di diagnostica.

Specificare un nome per l'impostazione di diagnostica.

In Categorie, nella sezione Log scegliere Archiviazione Read, Archiviazione Write e Archiviazione Delete per registrare tutte le richieste di dati al servizio selezionato.

In Dettagli destinazione selezionare Invia all'area di lavoro Log Analytics. Selezionare la sottoscrizione e l'area di lavoro Log Analytics creata in precedenza, come illustrato nell'immagine seguente, quindi selezionare Salva.

Dopo aver creato l'impostazione di diagnostica, le richieste all'account di archiviazione vengono successivamente registrate in base a tale impostazione. Per altre informazioni, vedere Creare un'impostazione di diagnostica per raccogliere i log delle risorse e le metriche in Azure.

Eseguire query sui log per le richieste di copia

Archiviazione di Azure log includono tutte le richieste di copia dei dati in un account di archiviazione da un'altra origine. Le voci di log includono il nome dell'account di archiviazione di destinazione e l'URI dell'oggetto di origine, insieme alle informazioni per identificare il client che richiede la copia. Per un riferimento completo dei campi disponibili nei log di Archiviazione di Azure in Monitoraggio di Azure, vedere Log delle risorse.

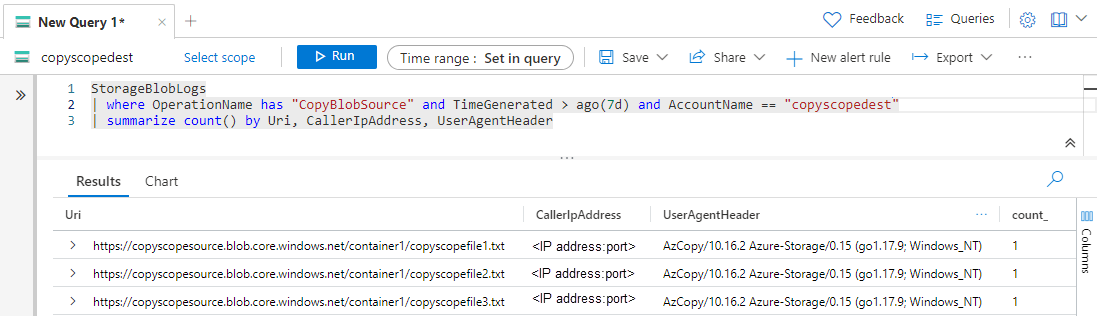

Per recuperare i log per le richieste di copia dei BLOB effettuati negli ultimi sette giorni, seguire questa procedura:

Passare all'account di archiviazione nel portale di Azure.

Nella sezione Monitoraggio selezionare Log.

Incollare la query seguente in una nuova query di log ed eseguirla. Questa query visualizza gli oggetti di origine a cui viene fatto riferimento più di frequente nelle richieste per copiare i dati nell'account di archiviazione specificato. Nell'esempio seguente sostituire il testo

<account-name>segnaposto con il proprio nome dell'account di archiviazione.StorageBlobLogs | where OperationName has "CopyBlobSource" and TimeGenerated > ago(7d) and AccountName == "<account-name>" | summarize count() by Uri, CallerIpAddress, UserAgentHeader

I risultati della query dovrebbero essere simili ai seguenti:

L'URI è il percorso completo dell'oggetto di origine copiato, che include il nome dell'account di archiviazione, il nome del contenitore e il nome del file. Dall'elenco degli URI determinare se le operazioni di copia verrebbero bloccate se è stata applicata un'impostazione AllowedCopyScope specifica.

È anche possibile configurare una regola di avviso basata su questa query per inviare una notifica sulle richieste di copia BLOB per l'account. Per altre informazioni, vedere Creare, visualizzare e gestire gli avvisi dei log con Monitoraggio di Azure.

Limitare l'ambito consentito per le operazioni di copia (anteprima)

Quando si è certi di poter limitare in modo sicuro le origini delle richieste di copia a un ambito specifico, è possibile impostare la proprietà AllowedCopyScope per l'account di archiviazione su tale ambito.

Autorizzazioni per la modifica dell'ambito consentito per le operazioni di copia (anteprima)

Per impostare la proprietà AllowedCopyScope per l'account di archiviazione, un utente deve disporre delle autorizzazioni per creare e gestire gli account di archiviazione. I ruoli controllo degli accessi in base al ruolo di Azure che forniscono queste autorizzazioni includono Microsoft.Archiviazione/storageAccounts/write o Microsoft.ArchiviazioneAzione /storageAccounts/*. I ruoli predefiniti con questa azione includono:

- Ruolo proprietario di Azure Resource Manager

- Ruolo collaboratore di Azure Resource Manager

- Ruolo collaboratore account Archiviazione

Questi ruoli non forniscono l'accesso ai dati in un account di archiviazione tramite Microsoft Entra ID. Tuttavia, includono Microsoft.Archiviazione /storageAccounts/listkeys/action, che concede l'accesso alle chiavi di accesso dell'account. Con questa autorizzazione, un utente può usare le chiavi di accesso dell'account per accedere a tutti i dati in un account di archiviazione.

Le assegnazioni di ruolo devono avere come ambito il livello dell'account di archiviazione o superiore per consentire a un utente di limitare l'ambito delle operazioni di copia per l'account. Per altre informazioni sull'ambito del ruolo, vedere Informazioni sull'ambito per il controllo degli accessi in base al ruolo di Azure.

Prestare attenzione a limitare l'assegnazione di questi ruoli solo a coloro che richiedono la possibilità di creare un account di archiviazione o di aggiornarne le proprietà. Usare il principio dei privilegi minimi per assicurarsi che gli utenti dispongano delle autorizzazioni più poche necessarie per eseguire le attività. Per altre informazioni sulla gestione dell'accesso con il controllo degli accessi in base al ruolo di Azure, vedere Procedure consigliate per il controllo degli accessi in base al ruolo di Azure.

Nota

I ruoli di amministratore della sottoscrizione classica Service Amministrazione istrator e Co-Amministrazione istrator includono l'equivalente del ruolo proprietario di Azure Resource Manager. Il ruolo Proprietario include tutte le azioni, quindi un utente con uno di questi ruoli amministrativi può anche creare e gestire gli account di archiviazione. Per altre informazioni, vedere Ruoli di Azure, ruoli di Microsoft Entra e ruoli di amministratore della sottoscrizione classica.

Configurare l'ambito consentito per le operazioni di copia (anteprima)

Usando un account con le autorizzazioni necessarie, configurare l'ambito consentito per le operazioni di copia nel portale di Azure, con PowerShell o usando l'interfaccia della riga di comando di Azure.

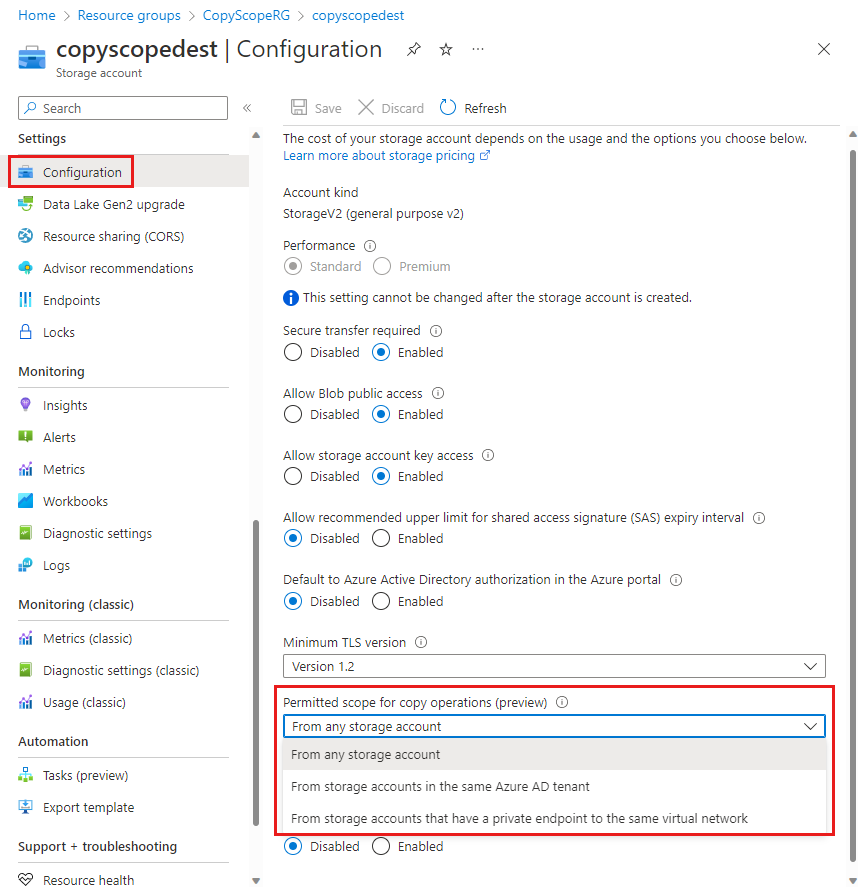

Per configurare l'ambito consentito per le operazioni di copia per un account di archiviazione esistente nel portale di Azure, seguire questa procedura:

Passare all'account di archiviazione nel portale di Azure.

In Impostazioni selezionare Configurazione.

Impostare Ambito consentito per le operazioni di copia (anteprima) su uno dei seguenti:

- Da qualsiasi account di archiviazione

- Dagli account di archiviazione nello stesso tenant di Microsoft Entra

- Dagli account di archiviazione con un endpoint privato alla stessa rete virtuale

Seleziona Salva.

Passaggi successivi

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per