Accesso in uscita predefinito in Azure

In Azure, alle macchine virtuali create in una rete virtuale senza una connettività in uscita esplicita definita viene assegnato un indirizzo IP pubblico in uscita predefinito. Tale indirizzo IP abilita la connettività in uscita dalle risorse a Internet. Questo accesso viene definito accesso in uscita predefinito.

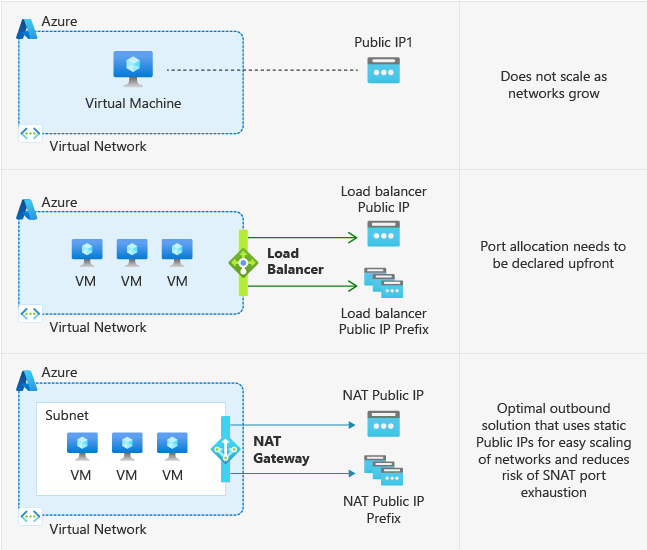

Esempi di connettività in uscita esplicita per le macchine virtuali sono:

Creata all'interno di una subnet associata a un gateway NAT.

Distribuita nel pool back-end di un servizio di bilanciamento del carico standard con regole in uscita definite.

Distribuita nel pool back-end di un servizio di bilanciamento del carico pubblico di base.

Macchine virtuali con indirizzi IP pubblici associati in modo esplicito.

In che modo si fornisce l'accesso in uscita predefinito?

L'indirizzo IPv4 pubblico utilizzato per l'accesso è denominato IP di accesso in uscita predefinito. Questo IP è implicito e appartiene a Microsoft. Questo indirizzo IP è soggetto a modifiche e non è consigliabile dipendere da esso per i carichi di lavoro di produzione.

Quando viene fornito l'accesso in uscita predefinito?

Se si distribuisce una macchina virtuale in Azure ed essa non dispone della connettività in uscita esplicita, viene assegnato un indirizzo IP di accesso in uscita predefinito.

Importante

Il 30 settembre 2025, l'accesso in uscita predefinito per le nuove distribuzioni verrà ritirato. Per altre informazioni, consultare l'annuncio ufficiale. È consigliabile avvalersi di una delle forme esplicite di connettività descritte nella sezione seguente.

Perché è consigliabile disabilitare l'accesso in uscita predefinito?

Sicuro per impostazione predefinita

- Non è consigliabile aprire una rete virtuale su Internet per impostazione predefinita usando il principio di sicurezza di rete Zero Trust.

Confronto tra esplicito e implicito

- Si consiglia di adottare metodi di connettività espliciti anziché impliciti se si concede l'accesso alle risorse presenti nella rete virtuale.

Perdita dell'indirizzo IP

- I clienti non possiedono l'IP di accesso in uscita predefinito. Tale IP potrebbe cambiare ed eventuali dipendenze associate potrebbero causare problemi nel futuro.

Alcuni esempi di configurazioni che non funzionano se si usa l'accesso in uscita predefinito:

- Quando sono presenti più schede di interfaccia di rete nella stessa VM, gli IP in uscita predefiniti non saranno sempre gli stessi in tutte le schede di interfaccia di rete.

- Per quanto riguarda il ridimensionamento dei set di scalabilità di macchine virtuali, gli IP in uscita predefiniti assegnati alle singole istanze possono essere modificati e cambiare.

- Analogamente, gli IP in uscita predefiniti non sono sempre i medesimi o contigui tra le istanze di VM in un set di scalabilità di macchine virtuali.

In che modo è possibile eseguire la transizione a un metodo esplicito di connettività pubblica (e disabilitare l'accesso in uscita predefinito)?

Esistono diversi modi per disattivare l'accesso in uscita predefinito. Nelle sezioni seguenti sono descritte le opzioni disponibili.

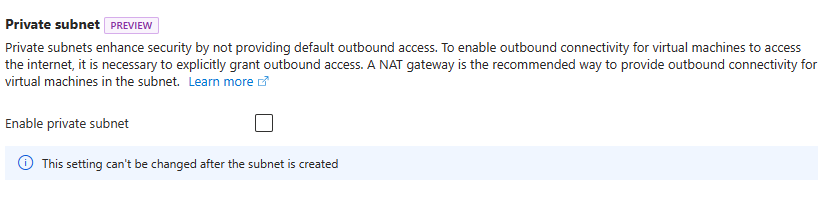

Utilizzare il parametro della subnet privata (anteprima pubblica)

Importante

Le subnet private sono attualmente disponibili in anteprima pubblica. Questa versione di anteprima viene messa a disposizione senza contratto di servizio e non è consigliata per i carichi di lavoro di produzione. Alcune funzionalità potrebbero non essere supportate o potrebbero presentare funzionalità limitate. Per altre informazioni, vedere le Condizioni supplementari per l'uso delle anteprime di Microsoft Azure.

La creazione di una subnet privata impedisce alle macchine virtuali nella subnet di usare l'accesso in uscita predefinito per connettersi a endpoint pubblici.

Il parametro per creare una subnet privata può essere impostato solo durante la creazione di una subnet.

Le macchine virtuali in una subnet privata possono comunque accedere a Internet usando la connettività in uscita esplicita.

Nota

Alcuni servizi non funzioneranno su una macchina virtuale in una subnet privata senza un metodo esplicito di uscita (ad esempio, attivazione di Windows e aggiornamenti di Windows).

Aggiungere la funzionalità Subnet privata

- Nel portale di Azure, verificare che sia selezionata l'opzione relativa all’abilitazione della subnet privata quando si crea una subnet nell'ambito dell'esperienza di creazione della rete virtuale, come illustrato di seguito:

Se si usa PowerShell quando si crea una subnet con New-AzVirtualNetworkSubnetConfig, usare l'opzione

DefaultOutboundAccesse scegliere "$false"Se si usa l'interfaccia della riga di comando quando si crea una subnet con az network vnet subnet create, usare l'opzione

--default-outbounde scegliere "false"Se si usando un modello di Azure Resource Manager, impostare il valore del parametro

defaultOutboundAccesssu "false"

Limitazioni della subnet privata

AI fini dell’uso per attivare/aggiornare i sistemi operativi delle macchine virtuali, tra cui Windows, è necessario disporre di un metodo di connettività in uscita esplicito.

Le subnet delegate non possono essere contrassegnate come private.

Attualmente, le subnet esistenti non possono essere convertite in private.

Nelle configurazioni che utilizzano una route definita dall'utente (UDR) con una route predefinita (0/0) che invia il traffico a un'appliance virtuale di rete/firewall upstream, il traffico che ignora questa route (ad esempio, diretto a destinazioni con tag di servizio) entra in una subnet privata.

Aggiungere un metodo di connettività in uscita esplicita

Associare un gateway NAT alla subnet della macchina virtuale.

Associare un servizio di bilanciamento del carico standard configurato con le regole in uscita.

Associare un indirizzo IP pubblico Standard a una qualsiasi delle interfacce di rete della macchina virtuale (se sono presenti più interfacce di rete, la presenza di una singola scheda di interfaccia di rete con un indirizzo IP pubblico standard impedisce l'accesso in uscita predefinito per la macchina virtuale).

Utilizzare l’orchestrazione flessibile per i set di scalabilità di macchine virtuali

- I set di scalabilità flessibili sono sicuri per impostazione predefinita. Eventuali istanze create tramite set di scalabilità flessibili non hanno un indirizzo IP di accesso in uscita predefinito associato ad esse, quindi è richiesto un metodo in uscita esplicito. Per altre informazioni, vedere Modalità di orchestrazione flessibile per i set di scalabilità di macchine virtuali

Importante

Quando un pool back-end del servizio di bilanciamento del carico viene configurato dall'indirizzo IP, esso userà l'accesso in uscita predefinito a causa di un problema noto in corso. Al fine di garantire, per impostazione predefinita, la sicurezza di configurazione e applicazioni con esigenze complesse in uscita, associare un gateway NAT alle VM nel pool back-end del servizio di bilanciamento del carico per proteggere il traffico. Vedere altre informazioni sui problemi noti esistenti.

Se è richiesto l'accesso in uscita, qual è il metodo consigliato?

Il gateway NAT è l'approccio consigliato per avere la connettività in uscita esplicita. È anche possibile usare un firewall che fornisce questo accesso.

Vincoli

La connettività pubblica è necessaria per l'attivazione di Windows e gli aggiornamenti di Windows. È consigliabile configurare una forma esplicita di connettività in uscita pubblica.

L'indirizzo IP di accesso in uscita predefinito non supporta pacchetti frammentati.

L'indirizzo IP di accesso in uscita predefinito non supporta i ping ICMP.

Passaggi successivi

Per altre informazioni sulle connessioni in uscita in Azure e sul gateway NAT di Azure, vedere: