Configurare un tenant di Microsoft Entra per le connessioni del protocollo OpenVPN per VPN utente da punto a sito

Quando ci si connette alla rete virtuale tramite VPN utente della rete WAN virtuale (da punto a sito), è possibile scegliere il protocollo da usare. Il protocollo usato determina le opzioni di autenticazione disponibili. Se si usa il protocollo OpenVPN, l'autenticazione di Microsoft Entra è una delle opzioni di autenticazione disponibili per l'uso. Questo articolo illustra come configurare un tenant di Microsoft Entra per VPN utente della rete WAN virtuale (da punto a sito) usando l'autenticazione OpenVPN.

Nota

L'autenticazione Microsoft Entra ID è supportata solo per le connessioni al protocollo OpenVPN® e richiede il client VPN di Azure.

1. Creare il tenant di Microsoft Entra

Verificare di avere un tenant di Microsoft Entra. Se non si ha un tenant di Microsoft Entra, è possibile crearne uno seguendo la procedura descritta nell'articolo Creare un nuovo tenant:

- Nome organizzazione

- Nome di dominio iniziale

2. Creare utenti tenant di Microsoft Entra

Creare due account nel tenant Microsoft Entra appena creato. Per la procedure, vedere Aggiungere o eliminare un nuovo utente.

- Account amministratore globale

- Account utente

L'account amministratore globale verrà usato per concedere il consenso alla registrazione dell'app VPN di Azure. L'account utente può essere usato per testare l'autenticazione OpenVPN.

Assegnare a uno degli account il ruolo Amministratore globale. Per la procedura, vedere Assegnare ruoli di amministratore e senza privilegi di amministratore agli utenti con Microsoft Entra ID.

3. Concedere il consenso alla registrazione dell'app VPN di Azure

Accedere al portale di Azure come utente con il ruolo di amministratore globale.

Successivamente, concedere il consenso amministratore per l'organizzazione. In questo modo l'applicazione VPN di Azure potrà accedere e leggere i profili utente. Copiare e incollare l'URL relativo alla posizione di distribuzione nella barra degli indirizzi del browser:

Pubblico

https://login.microsoftonline.com/common/oauth2/authorize?client_id=41b23e61-6c1e-4545-b367-cd054e0ed4b4&response_type=code&redirect_uri=https://portal.azure.com&nonce=1234&prompt=admin_consentAzure Government

https://login.microsoftonline.us/common/oauth2/authorize?client_id=51bb15d4-3a4f-4ebf-9dca-40096fe32426&response_type=code&redirect_uri=https://portal.azure.us&nonce=1234&prompt=admin_consentMicrosoft Cloud Germany

https://login-us.microsoftonline.de/common/oauth2/authorize?client_id=538ee9e6-310a-468d-afef-ea97365856a9&response_type=code&redirect_uri=https://portal.microsoftazure.de&nonce=1234&prompt=admin_consentMicrosoft Azure gestito da 21Vianet

https://login.chinacloudapi.cn/common/oauth2/authorize?client_id=49f817b6-84ae-4cc0-928c-73f27289b3aa&response_type=code&redirect_uri=https://portal.azure.cn&nonce=1234&prompt=admin_consentNota

Se si usa un account amministratore globale non nativo del tenant di Microsoft Entra per fornire il consenso, sostituire "common" con l'ID tenant di Microsoft Entra ID nell'URL. Può essere necessario sostituire "common" con l'ID tenant anche in alcuni altri casi. Per informazioni su come trovare l'ID tenant, vedere Come trovare l'ID tenant di Microsoft Entra.

Se richiesto, selezionare l'account con il ruolo Amministratore globale.

Nella pagina Autorizzazioni richieste selezionare Accetta.

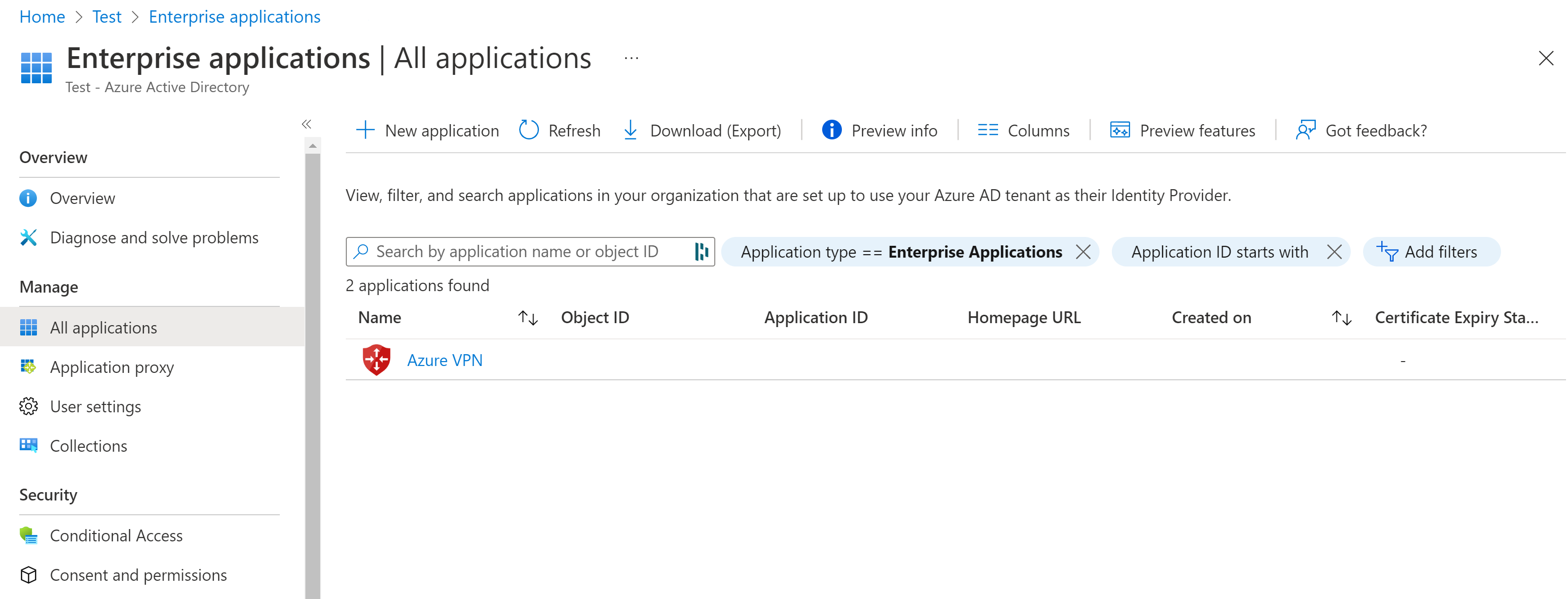

Passare a Microsoft Entra ID. Nel riquadro sinistro fare clic su Applicazioni aziendali. Sarà elencato VPN di Azure.

Passaggi successivi

Per connettersi alle reti virtuali usando l'autenticazione Microsoft Entra, è necessario creare una configurazione VPN utente e associarla a un hub virtuale. Vedere Configurare l'autenticazione di Microsoft Entra per la connessione da punto a sito ad Azure.