Architettura di rete di transito globale e rete WAN virtuale

Le aziende moderne richiedono connettività universale tra applicazioni, dati e utenti iperdistribuiti nel cloud e in locale. L'architettura globale della rete di transito viene adottata dalle aziende per consolidare, connettere e controllare il footprint IT aziendale moderno e globale incentrato sul cloud.

L'architettura di rete di transito globale si basa su un modello di connettività hub-spoke classico in cui la rete "hub" ospitata nel cloud consente la connettività transitiva tra endpoint che possono essere distribuiti tra diversi tipi di "spoke".

In questo modello un spoke può essere:

- Rete virtuale (reti virtuali)

- Sito di succursale fisica

- Utente remoto

- Internet

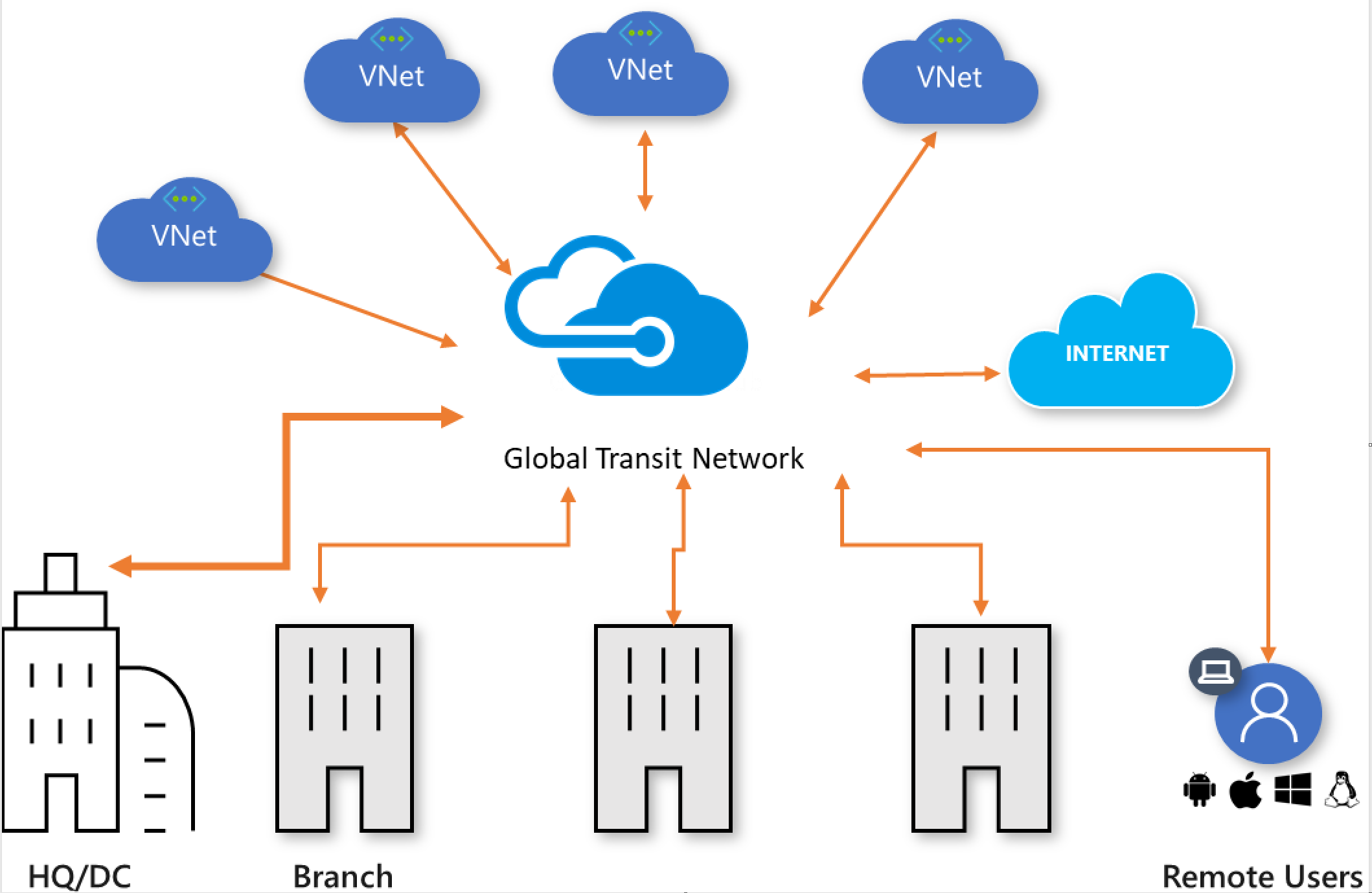

Figura 1: Rete hub-spoke di transito globale

La figura 1 mostra la visualizzazione logica della rete di transito globale in cui gli utenti, i siti fisici e le reti virtuali distribuiti geograficamente sono interconnessi tramite un hub di rete ospitato nel cloud. Questa architettura abilita la connettività di transito un hop logico tra gli endpoint di rete.

Rete di transito globale con rete WAN virtuale

Azure rete WAN virtuale è un servizio di rete cloud gestito da Microsoft. Tutti i componenti di rete di cui questo servizio è composto sono ospitati e gestiti da Microsoft. Per altre informazioni sulle rete WAN virtuale, vedere l'articolo Panoramica di rete WAN virtuale.

Azure rete WAN virtuale consente un'architettura di rete di transito globale abilitando la connettività onnipresente e any-to-any tra set di carichi di lavoro cloud distribuiti a livello globale in reti virtuali, siti di succursali, applicazioni SaaS e PaaS e utenti.

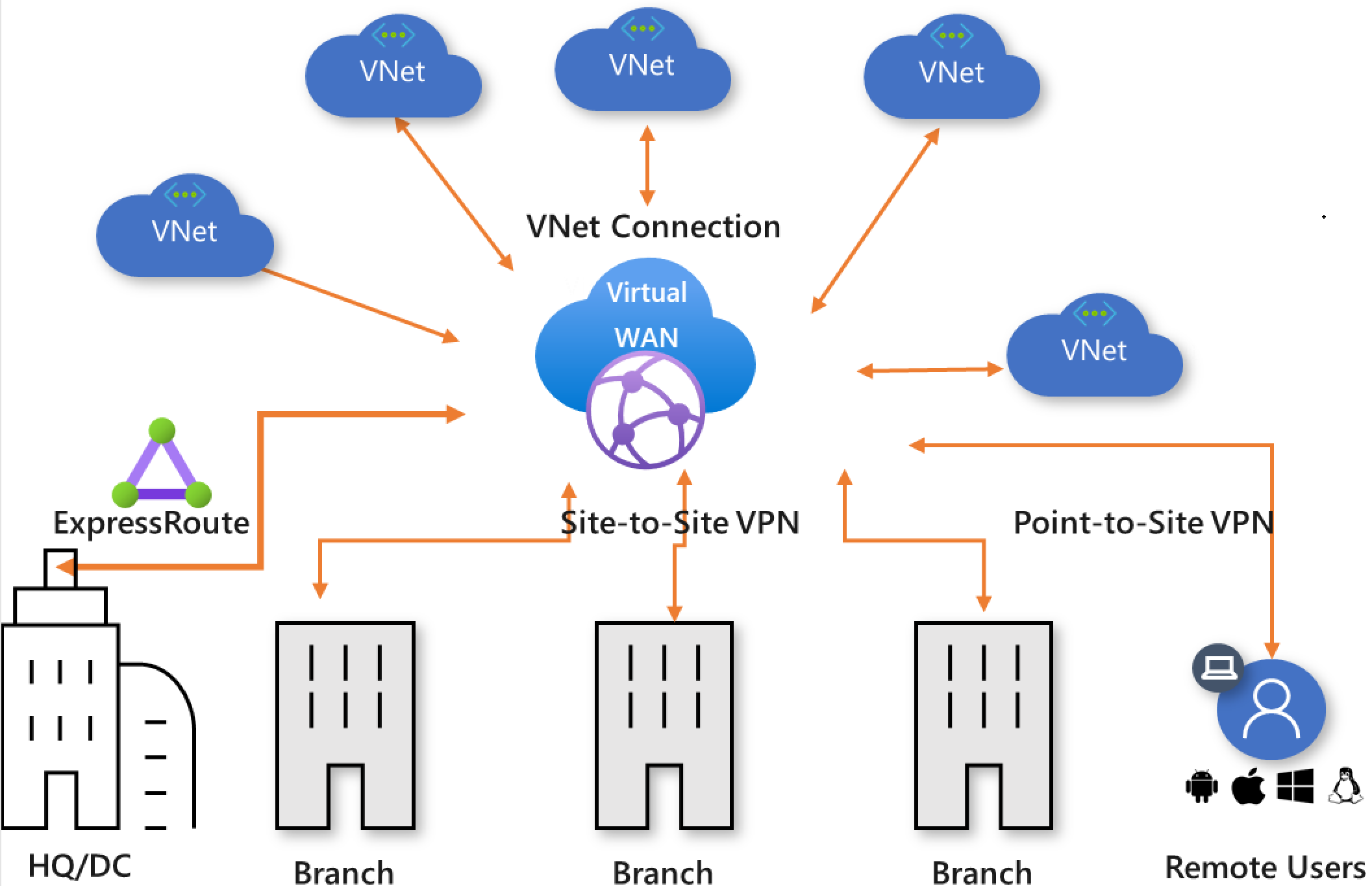

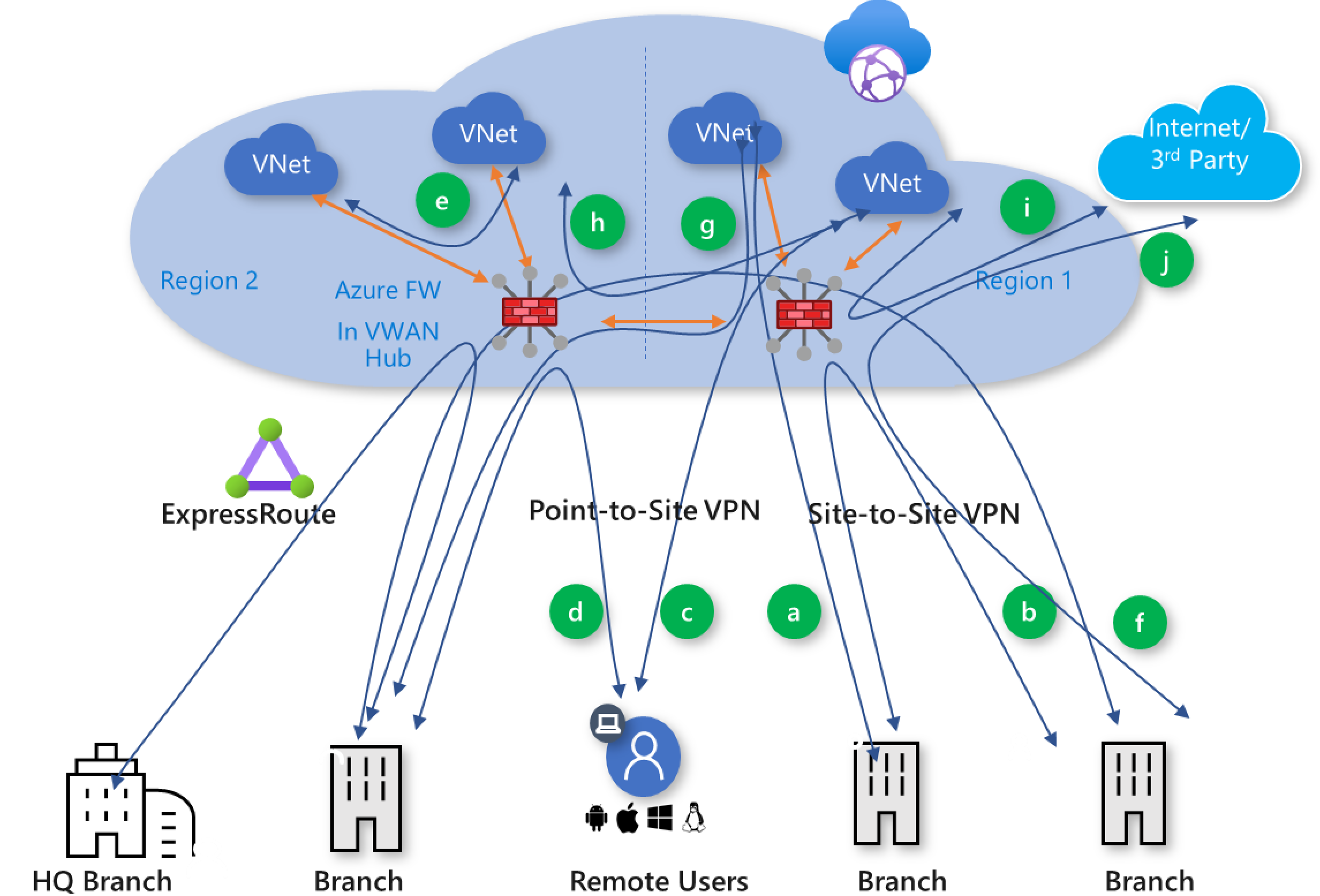

Figura 2: Rete di transito globale e rete WAN virtuale

Nell'architettura di Azure rete WAN virtuale viene effettuato il provisioning degli hub della rete WAN virtuale nelle aree di Azure, a cui è possibile scegliere di connettere rami, reti virtuali e utenti remoti. I siti di succursali fisici sono connessi all'hub tramite ExpressRoute Premium o Standard o VPN da sito a sito, le reti virtuali sono connesse all'hub tramite connessioni di rete virtuale e gli utenti remoti possono connettersi direttamente all'hub tramite VPN utente (VPN da punto a sito). rete WAN virtuale supporta anche la connessione di rete virtuale tra aree in cui una rete virtuale in un'area può essere connessa a un hub della rete WAN virtuale in un'area diversa.

È possibile stabilire una rete WAN virtuale creando un singolo hub della rete WAN virtuale nell'area con il maggior numero di spoke (rami, reti virtuali, utenti) e quindi connettendo gli spoke che si trovano in altre aree all'hub. Questa è una buona opzione quando un footprint aziendale si trova principalmente in un'area con pochi spoke remoti.

Connettività da hub a hub

Un footprint cloud aziendale può estendersi su più aree cloud ed è ottimale (latenza) per accedere al cloud da un'area più vicina al sito fisico e agli utenti. Uno dei principi chiave dell'architettura di rete di transito globale consiste nell'abilitare la connettività tra aree tra tutti gli endpoint di rete cloud e locali. Ciò significa che il traffico proveniente da un ramo connesso al cloud in un'area può raggiungere un altro ramo o una rete virtuale in un'area diversa usando la connettività da hub a hub abilitata dalla rete globale di Azure.

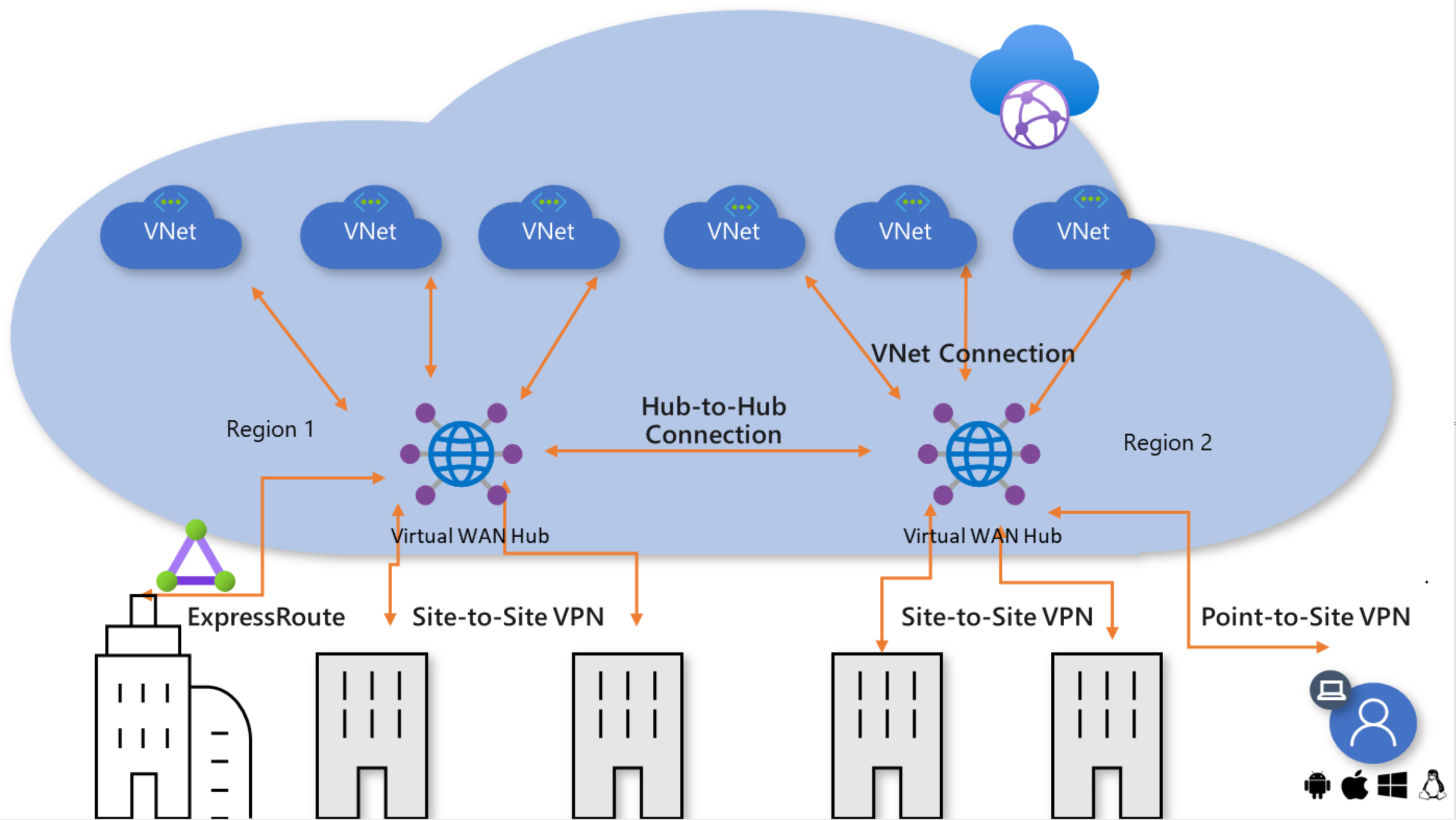

Figura 3: rete WAN virtuale connettività tra aree

Quando più hub sono abilitati in una singola rete WAN virtuale, gli hub vengono interconnessi automaticamente tramite collegamenti da hub a hub, consentendo così la connettività globale tra rami e reti virtuali distribuite tra più aree.

Inoltre, gli hub che fanno parte della stessa rete WAN virtuale possono essere associati a diversi criteri di accesso e sicurezza a livello di area. Per altre informazioni, vedere Sicurezza e controllo dei criteri più avanti in questo articolo.

Connettività any-to-any

L'architettura di rete di transito globale consente la connettività any-to-any tramite hub della rete WAN virtuale. Questa architettura elimina o riduce la necessità di connettività mesh completa o parziale tra spoke più complessi da compilare e gestire. Inoltre, il controllo del routing nelle reti hub-spoke e mesh è più semplice da configurare e gestire.

Qualsiasi connettività (nel contesto di un'architettura globale) consente a un'azienda con utenti distribuiti a livello globale, rami, data center, reti virtuali e applicazioni di connettersi tra loro tramite gli hub di "transito". Azure rete WAN virtuale funge da sistema di transito globale.

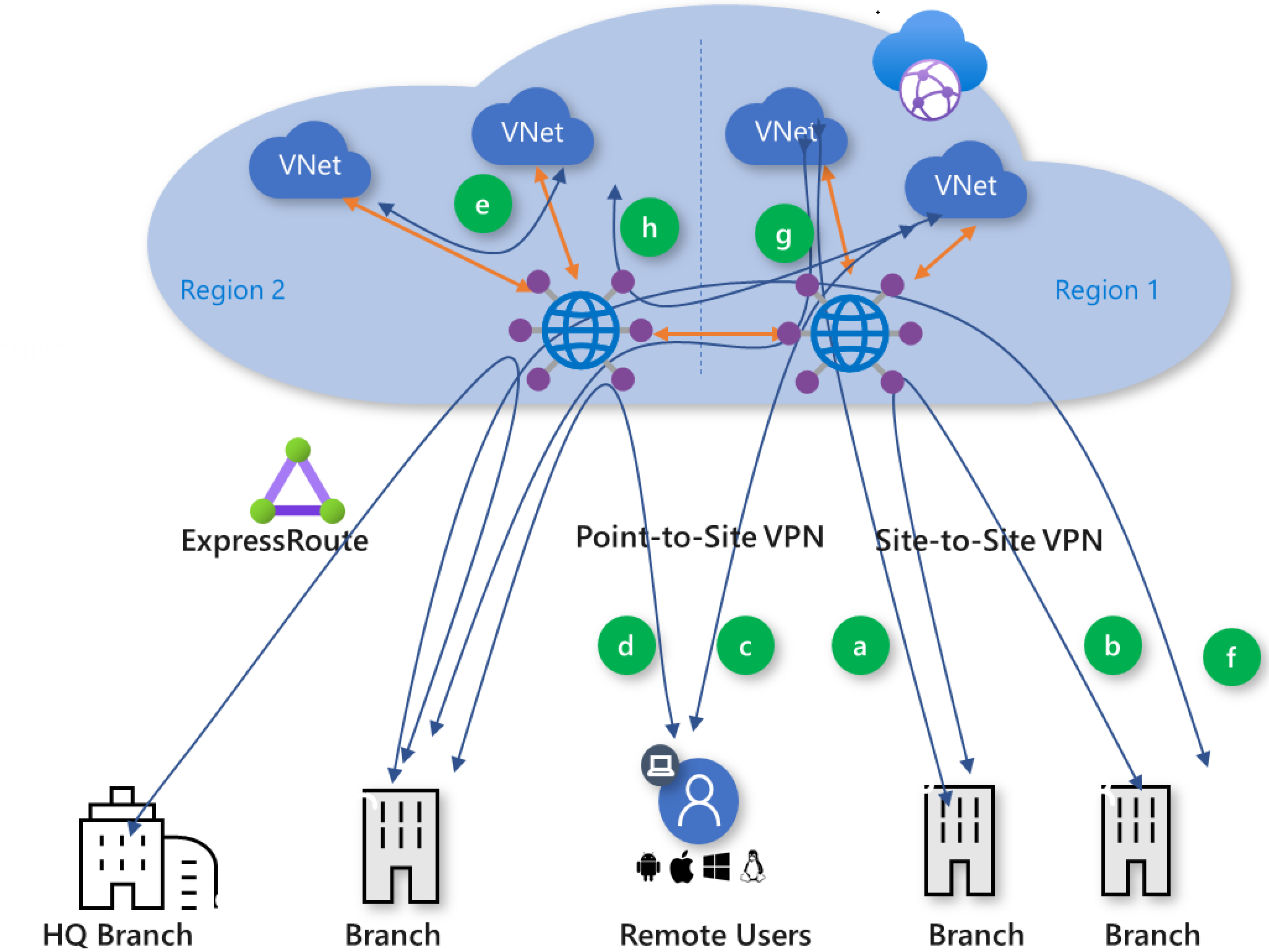

Figura 4: rete WAN virtuale percorsi di traffico

Azure rete WAN virtuale supporta i percorsi di connettività di transito globali seguenti. Le lettere tra parentesi corrispondono alla figura 4.

- Da ramo a rete virtuale (a)

- Da ramo a ramo (b)

- Copertura globale di ExpressRoute e rete WAN virtuale

- Da utente remoto a rete virtuale (c)

- Remote User-to-Branch (d)

- Da rete virtuale a rete virtuale (e)

- Da ramo a hub-hub-a-branch (f)

- Da ramo a hub-hub-da rete virtuale (g)

- Da rete virtuale a hub-hub-da rete virtuale a rete virtuale (h)

Da ramo a rete virtuale (a) e da ramo a rete virtuale tra aree (g)

Da ramo a rete virtuale è il percorso primario supportato da Azure rete WAN virtuale. Questo percorso consente di connettere rami ai carichi di lavoro aziendali IAAS di Azure distribuiti nelle reti virtuali di Azure. I rami possono essere connessi alla rete WAN virtuale tramite ExpressRoute o VPN da sito a sito. Il traffico passa alle reti virtuali connesse agli hub della rete WAN virtuale tramite le Connessione della rete virtuale. Il transito esplicito del gateway non è necessario per rete WAN virtuale perché rete WAN virtuale abilita automaticamente il transito del gateway al sito di succursale. Vedere l'articolo rete WAN virtuale Partners su come connettere un CPE SD-WAN a rete WAN virtuale.

Copertura globale di ExpressRoute e rete WAN virtuale

ExpressRoute consente di connettere in modo privato e resiliente le reti locali a Microsoft Cloud. rete WAN virtuale supporta le connessioni di circuito ExpressRoute. Gli SKU del circuito ExpressRoute seguenti possono essere connessi a rete WAN virtuale: Locale, Standard e Premium.

Esistono due opzioni per abilitare la connettività di transito da ExpressRoute a ExpressRoute quando si usa Azure rete WAN virtuale:

È possibile abilitare la connettività di transito da ExpressRoute a ExpressRoute abilitando Copertura globale di ExpressRoute nei circuiti ExpressRoute. Copertura globale è una funzionalità del componente aggiuntivo ExpressRoute che consente di collegare circuiti ExpressRoute in posizioni di peering diverse per creare una rete privata. La connettività di transito da ExpressRoute a ExpressRoute tra circuiti con il componente aggiuntivo Copertura globale non transiterà l'hub rete WAN virtuale perché Copertura globale abilita un percorso più ottimale sul backbone globale.

È possibile usare la funzionalità Finalità di routing con criteri di routing del traffico privato per abilitare la connettività di transito expressRoute tramite un'appliance di sicurezza distribuita nell'hub rete WAN virtuale. Questa opzione non richiede Copertura globale. Per altre informazioni, vedere la sezione ExpressRoute nella documentazione sulle finalità di routing.

Da ramo a ramo (b) e da ramo a ramo tra aree (f)

I rami possono essere connessi a un hub della rete WAN virtuale di Azure usando circuiti ExpressRoute e/o connessioni VPN da sito a sito. È possibile connettere i rami all'hub della rete WAN virtuale che si trova nell'area più vicina al ramo.

Questa opzione consente alle aziende di sfruttare il backbone di Azure per connettere i rami. Tuttavia, anche se questa funzionalità è disponibile, è consigliabile valutare i vantaggi della connessione di rami tramite Azure rete WAN virtuale rispetto all'uso di una rete WAN privata.

Nota

Disabilitazione della Connessione ivity da ramo a ramo in rete WAN virtuale: rete WAN virtuale può essere configurata per disabilitare la connettività da ramo a ramo. Questa configurazione bloccherà la propagazione delle route tra VPN (S2S e P2S) e i siti connessi di ExpressRoute. Questa configurazione non influirà sulla propagazione e sulla connettività della route da ramo a rete virtuale e da rete virtuale a rete virtuale. Per configurare questa impostazione usando il portale di Azure: in rete WAN virtuale menu Configurazione scegliere Impostazione: Da ramo a ramo - Disabilitato.

Da utente remoto a rete virtuale (c)

È possibile abilitare l'accesso remoto diretto e sicuro ad Azure usando la connessione da punto a sito da un client utente remoto a una rete WAN virtuale. Gli utenti remoti aziendali non devono più accodare al cloud usando una VPN aziendale.

Remote User-to-Branch (d)

Il percorso da utente a ramo remoto consente agli utenti remoti che usano una connessione da punto a sito ad Azure di accedere a carichi di lavoro e applicazioni locali passando attraverso il cloud. Questo percorso offre agli utenti remoti la flessibilità necessaria per accedere ai carichi di lavoro distribuiti sia in Azure che in locale. Le aziende possono abilitare il servizio di accesso remoto sicuro basato sul cloud centrale in Azure rete WAN virtuale.

Transito da rete virtuale a rete virtuale (e) e da rete virtuale a rete virtuale tra aree (h)

Il transito da rete virtuale a rete virtuale consente alle reti virtuali di connettersi tra loro per interconnettere le applicazioni multilivello implementate tra più reti virtuali. Facoltativamente, è possibile connettere le reti virtuali tra loro tramite peering reti virtuali e questo può essere adatto per alcuni scenari in cui il transito tramite l'hub VWAN non è necessario.

Tunneling forzato e route predefinita

Il tunneling forzato può essere abilitato configurando la route predefinita di abilitazione in una connessione VPN, ExpressRoute o Rete virtuale in rete WAN virtuale.

Un hub virtuale propaga una route predefinita appresa a una connessione VPN/VPN da sito a sito/ExpressRoute se abilita il flag predefinito è "Abilitato" nella connessione.

Questo flag è visibile quando l'utente modifica una connessione di rete virtuale, VPN o ExpressRoute. Per impostazione predefinita, questo flag è disabilitato quando un sito o un circuito ExpressRoute sono connessi a un hub. È abilitata per impostazione predefinita quando viene aggiunta una connessione di rete virtuale per connettere una rete virtuale a un hub virtuale. La route predefinita non ha origine nell'hub rete WAN virtuale. La route predefinita viene propagata se è già appresa dall'hub rete WAN virtuale come risultato della distribuzione di un firewall nell'hub o se un altro sito connesso ha abilitato il tunneling forzato.

Sicurezza e controllo dei criteri

Gli hub di Rete WAN virtuale di Azure interconnettono tutti i punti finali di rete nella rete ibrida e possono visualizzare tutto il traffico di rete di transito. rete WAN virtuale hub possono essere convertiti in hub virtuali protetti distribuendo una soluzione di sicurezza bump-in-the-wire nell'hub. È possibile distribuire Firewall di Azure, selezionare Appliance virtuali di rete firewall di nuova generazione o software come servizio (SaaS) di sicurezza all'interno di rete WAN virtuale hub per abilitare la sicurezza, l'accesso e il controllo dei criteri basati sul cloud. È possibile configurare rete WAN virtuale per instradare il traffico alle soluzioni di sicurezza nell'hub usando la finalità di routing dell'hub virtuale.

L'orchestrazione di Firewall di Azure negli hub della rete WAN virtuale può essere eseguita da Firewall di Azure Manager. Firewall di Azure Manager offre le funzionalità per gestire e ridimensionare la sicurezza per le reti di transito globali. Firewall di Azure Manager offre la possibilità di gestire centralmente il routing, la gestione dei criteri globali, i servizi di sicurezza Internet avanzati tramite terze parti insieme al Firewall di Azure.

Per altre informazioni sulla distribuzione e l'orchestrazione di appliance virtuali di rete firewall di nuova generazione nell'hub rete WAN virtuale, vedere Appliance virtuali di rete integrata nell'hub virtuale. Per altre informazioni sulle soluzioni di sicurezza SaaS che possono essere distribuite nell'hub rete WAN virtuale, vedere software-as-a-service.

Figura 5: Hub virtuale protetto con Firewall di Azure

rete WAN virtuale supporta i percorsi di connettività di transito protetti globali seguenti. Mentre il diagramma e i modelli di traffico in questa sezione descrivono Firewall di Azure casi d'uso, gli stessi modelli di traffico sono supportati con appliance virtuali di rete e soluzioni di sicurezza SaaS distribuite nell'hub. Le lettere tra parentesi corrispondono alla figura 5.

- Transito sicuro da ramo a rete virtuale (c)

- Transito sicuro da ramo a rete virtuale tra hub virtuali (g), supportato con finalità di routing

- Transito sicuro da rete virtuale a rete virtuale (e)

- Transito sicuro da rete virtuale a rete virtuale tra hub virtuali (h), supportato con finalità di routing

- Transito sicuro da ramo a ramo (b), supportato con finalità di routing

- Transito sicuro da ramo a ramo tra Hub virtuali (f), supportato con finalità di routing

- Da rete virtuale a Internet o da un servizio di sicurezza di terze parti (i)

- Da ramo a Internet o da un servizio di sicurezza di terze parti (j)

Transito protetto da rete virtuale a rete virtuale (e), transito sicuro da rete virtuale a rete virtuale tra aree(h)

Il transito protetto da rete virtuale a rete virtuale consente alle reti virtuali di connettersi tra loro tramite appliance di sicurezza (Firewall di Azure, selezionare Appliance di rete e SaaS) distribuite nell'hub rete WAN virtuale.

Da rete virtuale a Internet o da un servizio di sicurezza di terze parti (i)

La rete virtuale a Internet consente alle reti virtuali di connettersi a Internet tramite le appliance di sicurezza (Firewall di Azure, selezionare Appliance di rete e SaaS) nell'hub della rete WAN virtuale. Il traffico verso Internet tramite servizi di sicurezza di terze parti supportati non passa attraverso un'appliance di sicurezza e viene indirizzato direttamente al servizio di sicurezza di terze parti. È possibile configurare il percorso da rete virtuale a Internet tramite il servizio di sicurezza di terze parti supportato usando Firewall di Azure Manager.

Da ramo a Internet o da un servizio di sicurezza di terze parti (j)

Branch-to-Internet consente ai rami di connettersi a Internet tramite il Firewall di Azure nell'hub della rete WAN virtuale. Il traffico verso Internet tramite servizi di sicurezza di terze parti supportati non passa attraverso un'appliance di sicurezza e viene indirizzato direttamente al servizio di sicurezza di terze parti. È possibile configurare il percorso da ramo a Internet tramite il servizio di sicurezza di terze parti supportato usando Firewall di Azure Manager.

Transito protetto da ramo a ramo, transito protetto da ramo a ramo tra aree (b), (f)

I rami possono essere connessi a un hub virtuale protetto con Firewall di Azure usando circuiti ExpressRoute e/o connessioni VPN da sito a sito. È possibile connettere i rami all'hub della rete WAN virtuale che si trova nell'area più vicina al ramo. La configurazione della finalità di routing negli hub rete WAN virtuale consente la distribuzione di appliance di rete e saaS (NVA e SaaS) distribuite nell'hub di rete WAN virtuale.Configuring Routing Intent on rete WAN virtuale hubs (hub on rete WAN virtuale hubs) for branch-to-branch same hub or branch-to-branch inter-hub/inter-region inspection by security appliances (Firewall di Azure, select NVA and SaaS) deployed in the rete WAN virtuale Hub.

Questa opzione consente alle aziende di sfruttare il backbone di Azure per connettere i rami. Tuttavia, anche se questa funzionalità è disponibile, è consigliabile valutare i vantaggi della connessione di rami tramite Azure rete WAN virtuale rispetto all'uso di una rete WAN privata.

Transito protetto da ramo a rete virtuale (c), transito protetto da ramo a rete virtuale (g)

Il transito protetto da ramo a rete virtuale consente ai rami di comunicare con le reti virtuali nella stessa area dell'hub della rete WAN virtuale e di un'altra rete virtuale connessa a un altro hub WAN virtuale in un'altra area (l'ispezione del traffico tra hub è supportata solo con finalità di routing).

Ricerca per categorie abilitare la route predefinita (0.0.0.0/0) in un hub virtuale protetto

Firewall di Azure distribuito in un hub rete WAN virtuale (hub virtuale sicuro) può essere configurato come router predefinito per Internet o provider di sicurezza attendibile per tutti i rami (connessi tramite VPN o ExpressRoute), reti virtuali spoke e utenti (connessi tramite VPN da punto a sito). Questa configurazione deve essere eseguita usando Firewall di Azure Manager. Vedere Instradare il traffico all'hub per configurare tutto il traffico da rami (inclusi gli utenti) e le reti virtuali a Internet tramite il Firewall di Azure.

Si tratta di una configurazione in due passaggi:

Configurare il routing del traffico Internet usando il menu Impostazioni route dell'hub virtuale protetto. Configurare reti virtuali e rami che possono inviare traffico a Internet tramite il firewall.

Configurare le Connessione (rete virtuale e ramo) in grado di instradare il traffico a Internet (0.0.0.0/0) tramite il fw di Azure nell'hub o nel provider di sicurezza attendibile. Questo passaggio garantisce che la route predefinita venga propagata ai rami e alle reti virtuali selezionate collegate all'hub rete WAN virtuale tramite le Connessione ions.

Forzare il tunneling del traffico verso il firewall locale in un hub virtuale protetto

Se esiste già una route predefinita appresa (tramite BGP) dall'hub virtuale da uno dei rami (siti VPN o ER), questa route predefinita viene sostituita dall'impostazione predefinita appresa dall'impostazione di Firewall di Azure Manager. In questo caso, tutto il traffico che entra nell'hub dalle reti virtuali e dai rami destinati a Internet verrà instradato al Firewall di Azure o al provider di sicurezza attendibile.

Nota

Attualmente non è possibile selezionare firewall locale o Firewall di Azure (e provider di sicurezza attendibile) per il traffico associato a Internet proveniente da reti virtuali, rami o utenti. La route predefinita appresa dall'impostazione di Firewall di Azure Manager è sempre preferibile rispetto alla route predefinita appresa da uno dei rami.

Passaggi successivi

Creare una connessione usando rete WAN virtuale e Distribuire Firewall di Azure negli hub VWAN.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per