Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

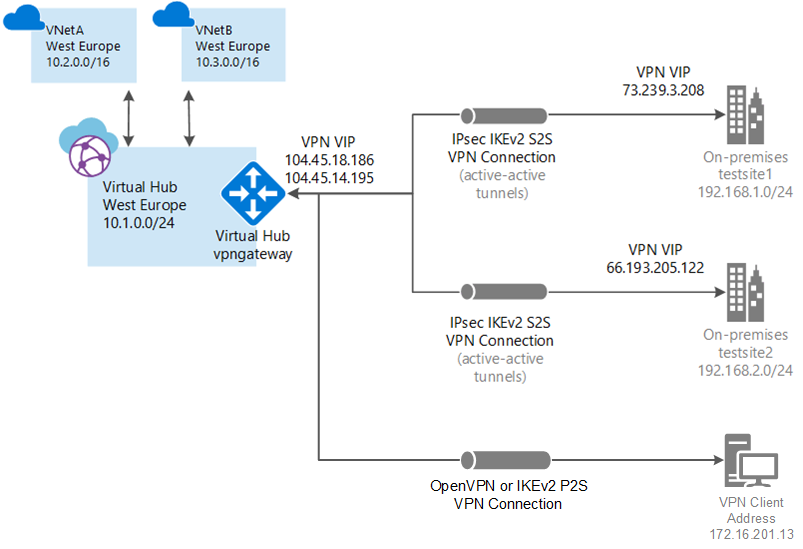

Questa esercitazione mostra come usare la rete WAN virtuale per connettersi alle risorse in Azure. In questa esercitazione si creerà una connessione VPN utente da punto a sito su OpenVPN o IPsec/IKE (IKEv2) usando il portale di Azure. Questo tipo di connessione richiede la configurazione di un client VPN nativo in ciascun computer client che si connette.

- Questo articolo si applica all'autenticazione del certificato e basata su RADIUS. Per l'autenticazione di Microsoft Entra, vedere Configurare una connessione VPN utente - Autenticazione di Microsoft Entra.

- Per altre informazioni sulla rete WAN virtuale, vedere la panoramica sulla rete WAN virtuale.

In questa esercitazione apprenderai a:

- Creare una rete WAN virtuale

- Creare la configurazione VPN utente

- Creare l'hub virtuale e il gateway

- Generare i file di configurazione del client

- Configurare client VPN

- Connettersi a una rete virtuale

- Visualizzare la rete WAN virtuale

- Modificare le impostazioni

Prerequisiti

Che si abbia una sottoscrizione di Azure. Se non hai una sottoscrizione di Azure, crea un account gratuito.

Esiste una rete virtuale a cui connettersi.

- Verificare che nessuna delle subnet della rete locale possa sovrapporsi alle reti virtuali a cui ci si vuole connettere.

- Per creare una rete virtuale nel portale di Azure, vedere l'articolo dell'Avvio rapido.

La rete virtuale non deve contenere alcun gateway di rete virtuale esistente.

- Se la rete virtuale contiene già un gateway (VPN o ExpressRoute), è necessario rimuovere tutti i gateway prima di procedere.

- Questa configurazione richiede che le reti virtuali si connettano solo al gateway dell'hub della rete WAN virtuale.

Decidere l'intervallo di indirizzi IP da usare per lo spazio indirizzi privato dell'hub virtuale. Queste informazioni vengono usate durante la configurazione dell'hub virtuale. Un hub virtuale è una rete virtuale che viene creata e usata dalla rete WAN virtuale. Si tratta dell'elemento centrale della rete WAN virtuale in un'area. L'intervallo dello spazio indirizzi deve essere conforme a determinate regole:

- L'intervallo di indirizzi specificati per l'hub non può sovrapporsi ad alcuna delle reti virtuali esistenti a cui ci si connette.

- L'intervallo di indirizzi IP non può sovrapporsi agli intervalli di indirizzi locali a cui ci si connette.

- Se non si ha familiarità con gli intervalli di indirizzi IP che si trovano nella configurazione di rete locale, coordinarsi con un utente in grado di fornire tali informazioni.

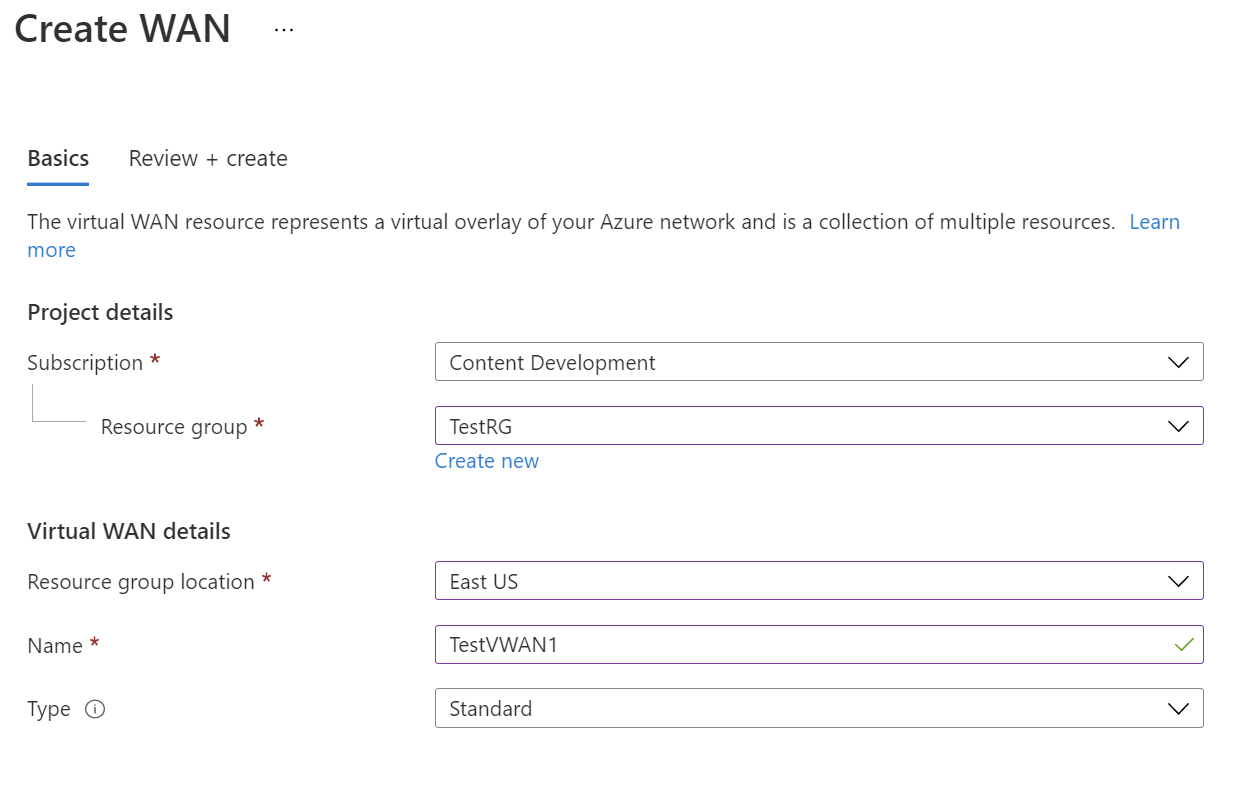

Creare una rete WAN virtuale

Nel portale, nella barra Cerca risorse digitare Rete WAN virtuale nella casella di ricerca e selezionare INVIO.

Selezionare Reti WAN virtuali nei risultati. Nella pagina Reti WAN virtuali, selezionare + Crea per aprire la pagina Crea rete WAN.

Nella pagina Crea rete WAN compilare i campi nella scheda Informazioni di base. Modificare i valori di esempio in base all'ambiente corrente.

- Sottoscrizione: selezionare la sottoscrizione da usare.

- Gruppo di risorse: creare un nuovo gruppo o usarne uno esistente.

- Località del gruppo di risorse: scegliere una località delle risorse dall'elenco a discesa. Una rete WAN è una risorsa globale che non risiede in un'area specifica. Tuttavia, per gestire e individuare la risorsa WAN creata, è necessario selezionare un'area.

- Nome: digitare il nome da usare per la rete WAN virtuale.

- Tipo: Basic o Standard. Selezionare Standard. Se si seleziona Basic, tenere presente che le reti WAN virtuali Basic possono contenere solo hub Basic. Gli hub Basic possono essere usati solo per le connessioni da sito a sito.

Dopo aver compilato i campi, nella parte inferiore della pagina selezionare Rivedi e crea.

Una volta superata la convalida, fare clic su Crea per creare la rete WAN virtuale.

Creare una configurazione VPN utente

Una configurazione VPN utente (da punto a sito) definisce i parametri per la connessione di client remoti. Per poter creare il gateway da punto a sito nell'hub, è necessario aver creato prima configurazioni VPN utente. È possibile creare più configurazioni VPN utente. Quando si crea il gateway da punto a sito, selezionare la configurazione VPN utente che si vuole usare.

Le istruzioni che seguono dipendono dal metodo di autenticazione da usare. Per questo esercizio si seleziona OpenVpn e IKEv2 e l'autenticazione del certificato. Sono tuttavia disponibili altre configurazioni. Ogni metodo di autenticazione ha requisiti specifici.

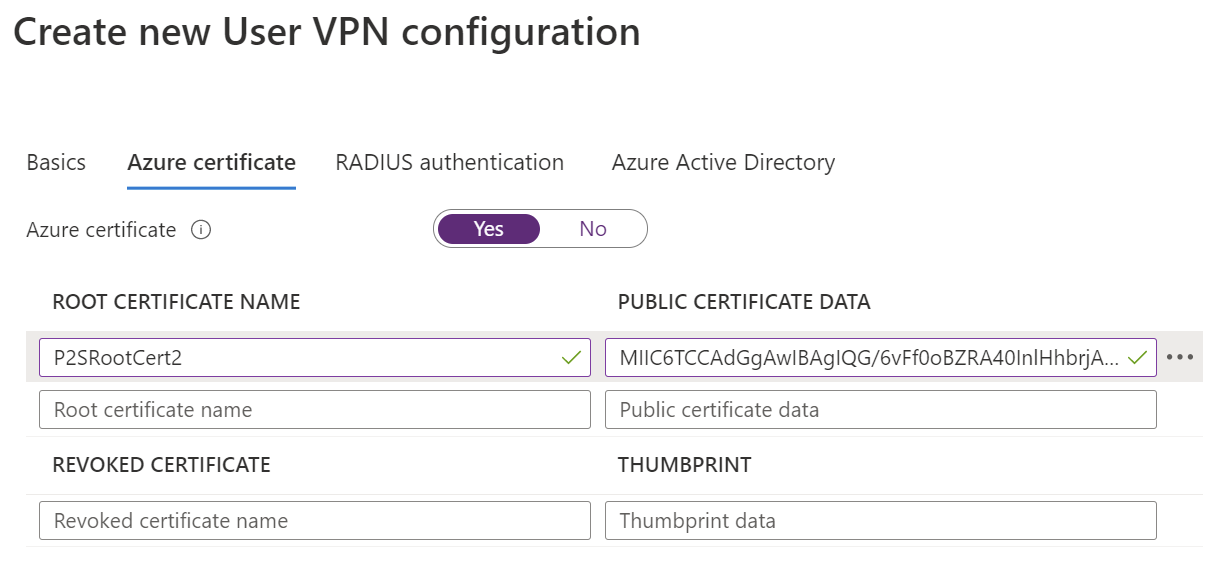

Certificati di Azure: per questa configurazione occorrono i certificati. È necessario generare oppure ottenere certificati. È necessario un certificato client per ogni client. È necessario, inoltre, caricare le informazioni sul certificato radice (chiave pubblica). Per altre informazioni sui certificati richiesti, vedere Generare ed esportare certificati.

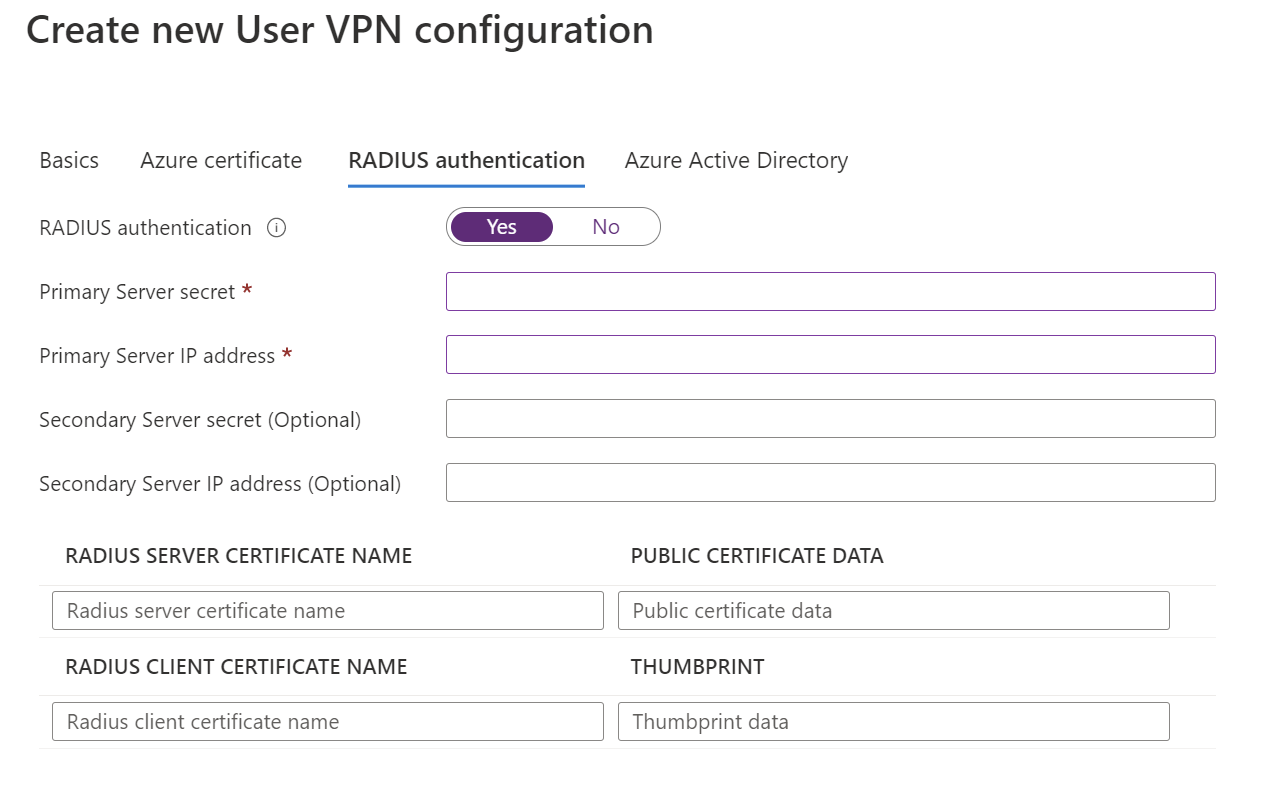

Autenticazione basata su Radius: ottenere l'IP del server Radius, il segreto del server Radius e le informazioni sul certificato.

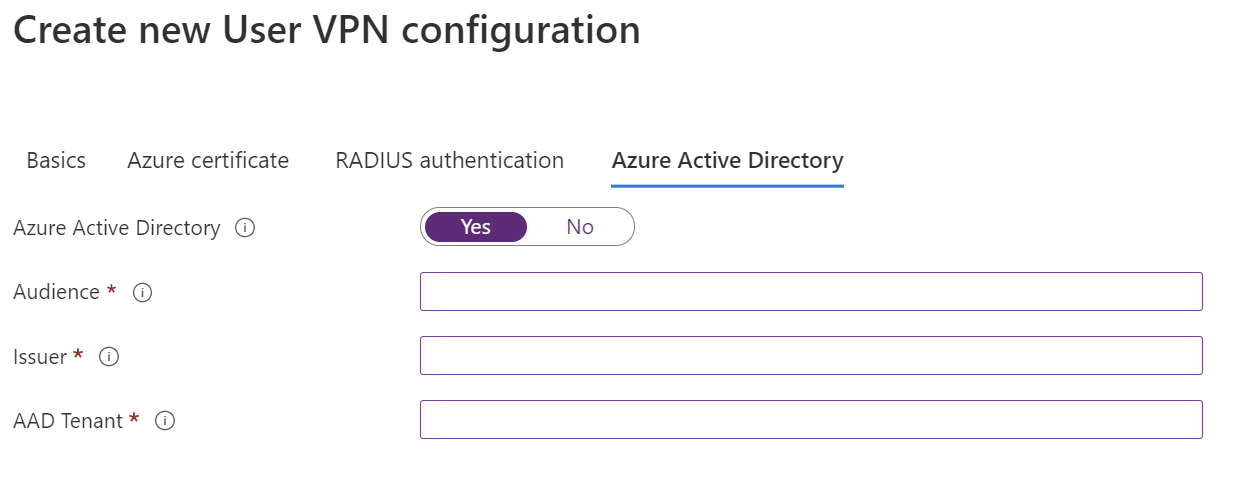

Autenticazione di Microsoft Entra: vedere Configurare una connessione VPN utente - Autenticazione di Microsoft Entra.

Passaggi di configurazione

Passare alla rete WAN virtuale creata.

Selezionare Configurazioni VPN utente dal menu a sinistra.

Nella pagina Configurazioni VPN utente, selezionare + Crea configurazione VPN utente.

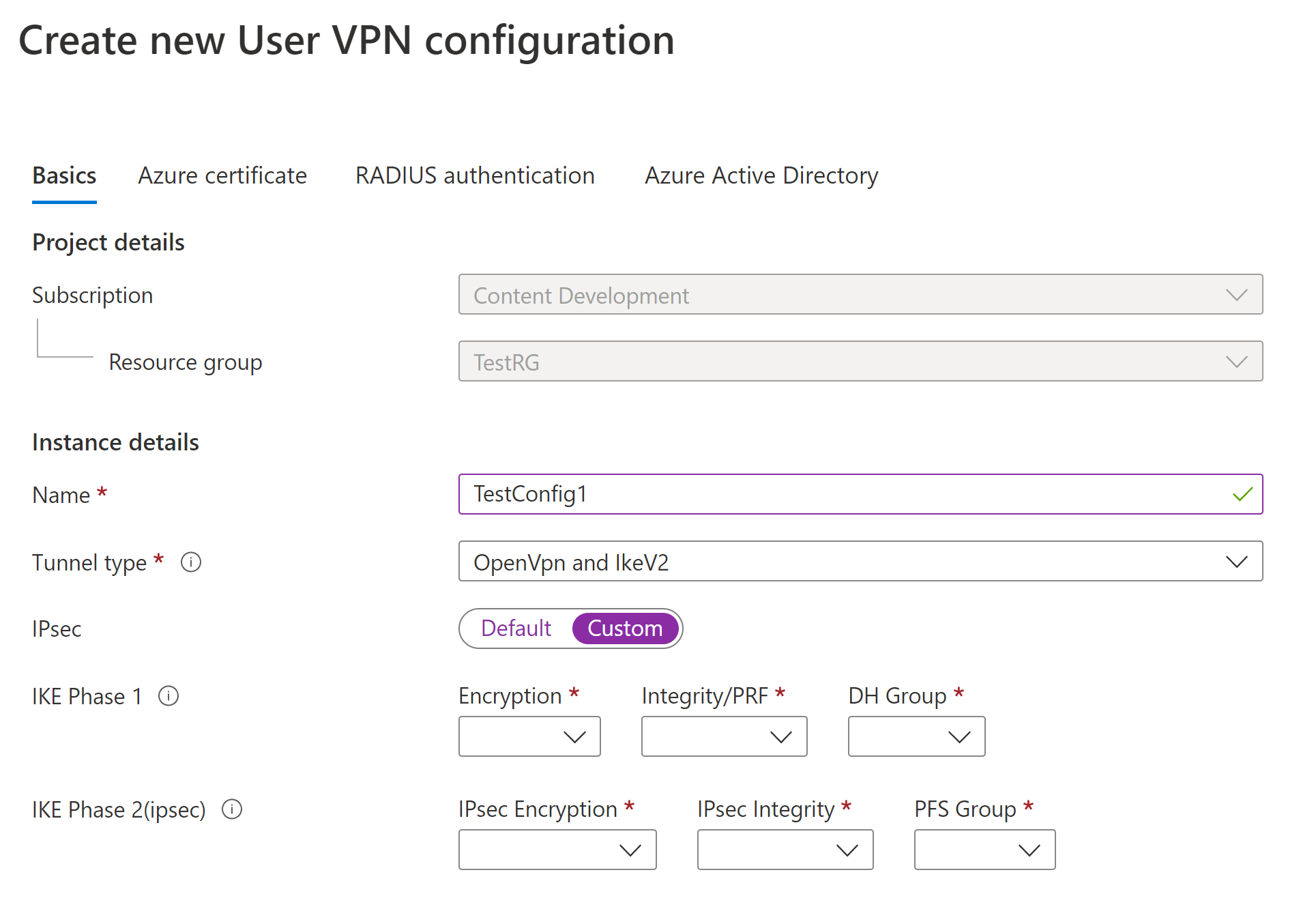

Nella pagina Crea nuova configurazione VPN utente, nella scheda Basic, in Dettagli istanza, immettere il Nome da assegnare alla configurazione VPN.

Per Tipo di tunnel, selezionare il tipo di tunnel dall'elenco a discesa. Le opzioni del tipo di tunnel sono: VPN IKEv2, OpenVPN e OpenVpn e IKEv2. Ogni tipo di tunnel ha impostazioni obbligatorie specifiche. Il tipo di tunnel scelto corrisponde alle scelte di autenticazione disponibili.

Requisiti e parametri:

VPN IKEv2

Requisiti: quando si seleziona il tipo di tunnel IKEv2, viene visualizzato un messaggio che indica di selezionare un metodo di autenticazione. Per IKEv2, è possibile specificare più metodi di autenticazione. È possibile scegliere Certificato di Azure e/o autenticazione basata su RADIUS.

Parametri personalizzati IPSec: Per personalizzare i parametri per la fase IKE 1 e la fase IKE 2, impostare l'opzione IPsec su Personalizzata e selezionare i valori dei parametri. Per altre informazioni sui parametri personalizzabili, vedere l'articolo IPsec personalizzato.

OpenVPN

- Requisiti: quando si seleziona il tipo di tunnel OpenVPN, viene visualizzato un messaggio che indica di selezionare un meccanismo di autenticazione. Se OpenVPN è selezionato come tipo di tunnel, è possibile specificare più metodi di autenticazione. È possibile scegliere qualunque sottoinsieme di certificati di Azure, Microsoft Entra ID o autenticazione basata su RADIUS. Per l'autenticazione basata su RADIUS, è possibile fornire un indirizzo IP del server RADIUS secondario e un segreto del server.

OpenVPN e IKEv2

- Requisiti: quando si seleziona il tipo di tunnel OpenVPN e IKEv2, viene visualizzato un messaggio che indica di selezionare un meccanismo di autenticazione. Se OpenVPN e IKEv2 sono selezionati come tipo di tunnel, è possibile specificare più metodi di autenticazione. È possibile scegliere Microsoft Entra ID assieme a un Certificato di Azure o l’autenticazione basata su RADIUS. Per l'autenticazione basata su RADIUS, è possibile fornire un indirizzo IP del server RADIUS secondario e un segreto del server.

Configurare i metodi di Autenticazione da usare. Ogni metodo di autenticazione si trova in una scheda separata: Certificato di Azure, Autenticazione RADIUS e Microsoft Entra ID. Alcuni metodi di autenticazione sono disponibili solo in determinati tipi di tunnel.

Nella scheda del metodo di autenticazione da configurare, selezionare Sì per visualizzare le impostazioni di configurazione disponibili.

Esempio: autenticazione del certificato

Per configurare questa impostazione, il tipo di tunnel nella pagina Informazioni di base può essere IKEv2, OpenVPN o OpenVPN e IKEv2.

Esempio: autenticazione RADIUS

Per configurare questa impostazione, il tipo di tunnel nella pagina Informazioni di base può essere IKEv2, OpenVPN o OpenVPN e IKEv2.

Esempio: autenticazione di Microsoft Entra

Per configurare questa impostazione, il tipo di tunnel nella pagina Informazioni di base deve essere OpenVPN. L'autenticazione basata su Microsoft Entra ID è supportata solo con OpenVPN.

Al termine della configurazione delle impostazioni, selezionare Rivedi + Crea nella parte inferiore della pagina.

Selezionare Crea per creare la configurazione VPN utente.

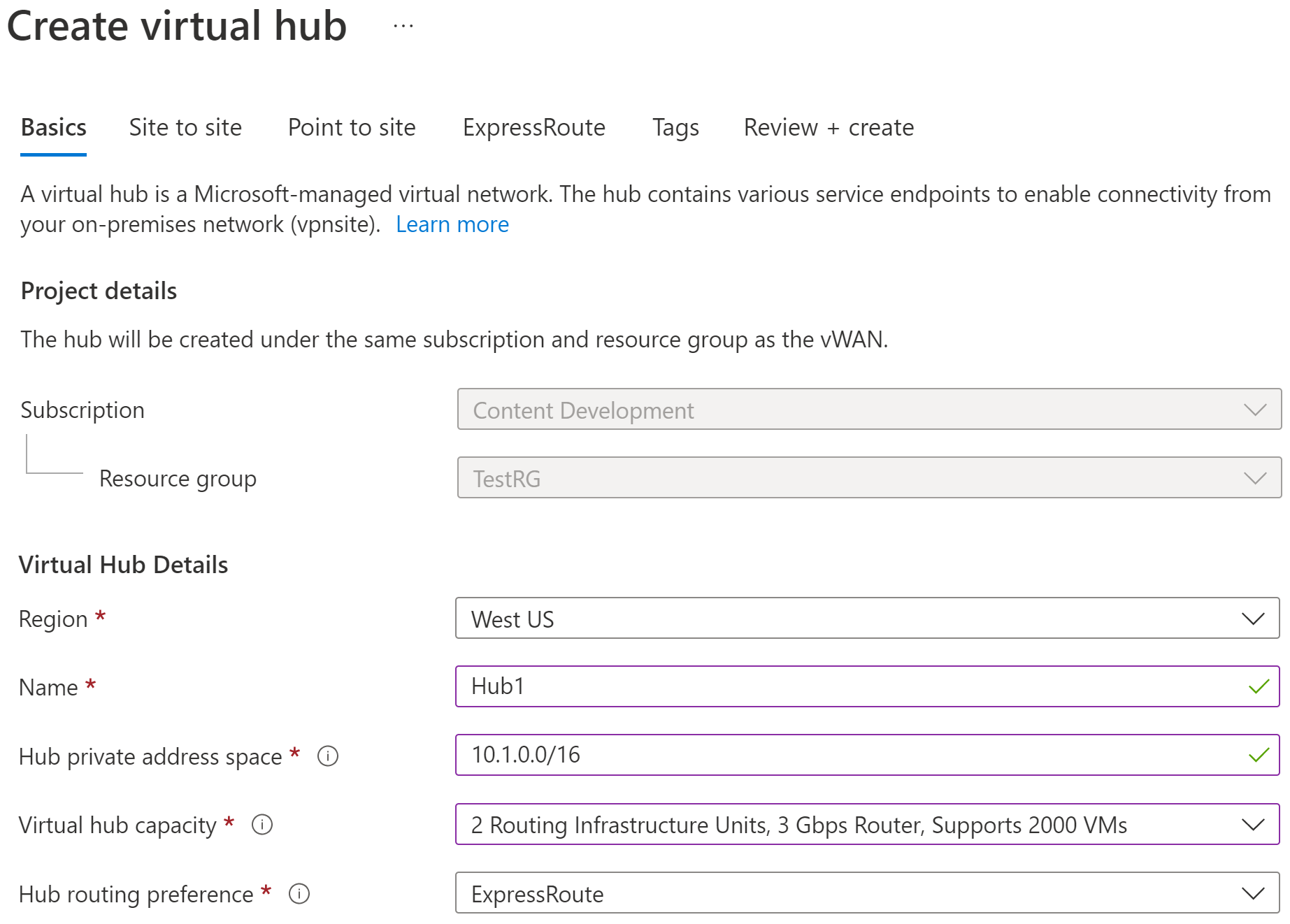

Creare un hub virtuale e un gateway

Pagina Informazioni di base

Passare alla rete WAN virtuale creata. Nel riquadro sinistro della pagina Rete WAN virtuale, in Connettività, selezionare Hub.

Nella pagina Hub selezionare + Nuovo hub per aprire la pagina Crea hub virtuale.

Nella scheda Generale della pagina Crea hub virtuale completare i campi seguenti:

- Area: selezionare l'area in cui distribuire l'hub virtuale.

- Nome: nome con cui deve essere noto l'hub virtuale.

- Spazio di indirizzi privato dell'hub: intervallo di indirizzi dell'hub nella notazione CIDR. Per creare un hub, lo spazio indirizzi minimo è /24.

- Capacità hub virtuale: effettuare una selezione dall'elenco a discesa. Per altre informazioni, vedere Impostazioni dell'hub virtuale.

- Preferenza di routing hub: lasciare l'impostazione predefinita, ExpressRoute a meno che non sia necessario modificare questo campo. Per altre informazioni, vedere Preferenza di routing dell’hub virtuale.

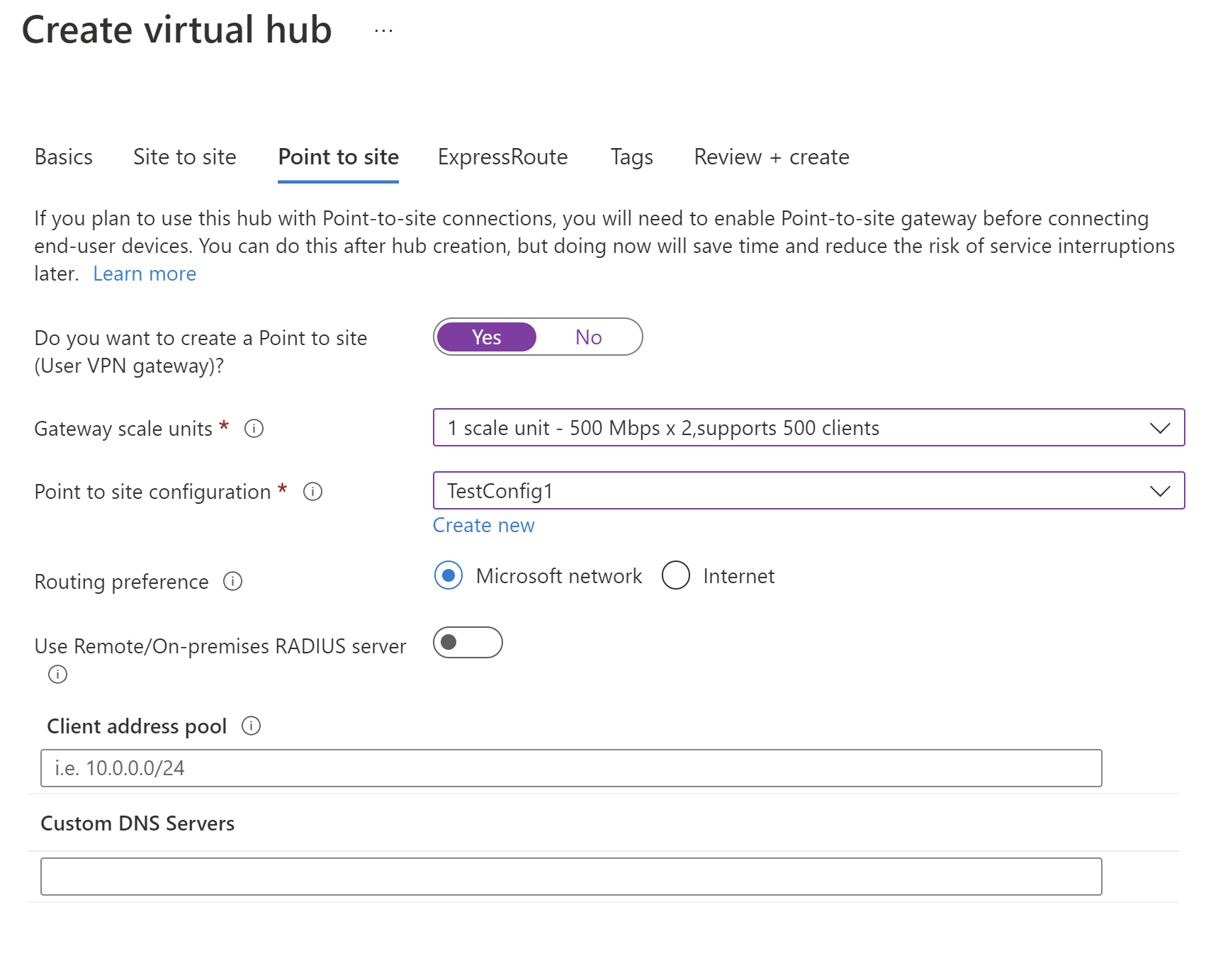

Pagina Da punto a sito

Fare clic sulla scheda Da punto a sito per aprire la pagina di configurazione Da punto a sito. Per visualizzare le impostazioni Da punto a sito, fare clic su Sì.

Configurare le impostazioni seguenti:

Unità di scala gateway: rappresenta la capacità aggregata del gateway VPN utente. Se si selezionano 40 o più unità di scala gateway, pianificare adeguatamente il pool di indirizzi client. Per informazioni sugli impatti di questa impostazione sul pool di indirizzi client, vedere Informazioni sui pool di indirizzi client. Per informazioni sulle unità di scala del gateway, vedere le Domande frequenti.

Configurazione da punto a sito: selezionare la configurazione VPN utente creata in un passaggio precedente.

Preferenza di routing: la preferenza di routing di Azure consente di scegliere come instradare il traffico tra Azure e Internet. È possibile scegliere di instradare il traffico tramite la rete Microsoft o tramite la rete dell'ISP (Internet pubblico). Queste opzioni sono anche dette rispettivamente routing cold potato e routing hot potato. L'indirizzo IP pubblico nella rete WAN virtuale viene assegnato dal servizio in base all'opzione di routing selezionata. Per altre informazioni sulla preferenza di routing tramite la rete Microsoft o l'ISP, vedere l'articolo Preferenza di routing.

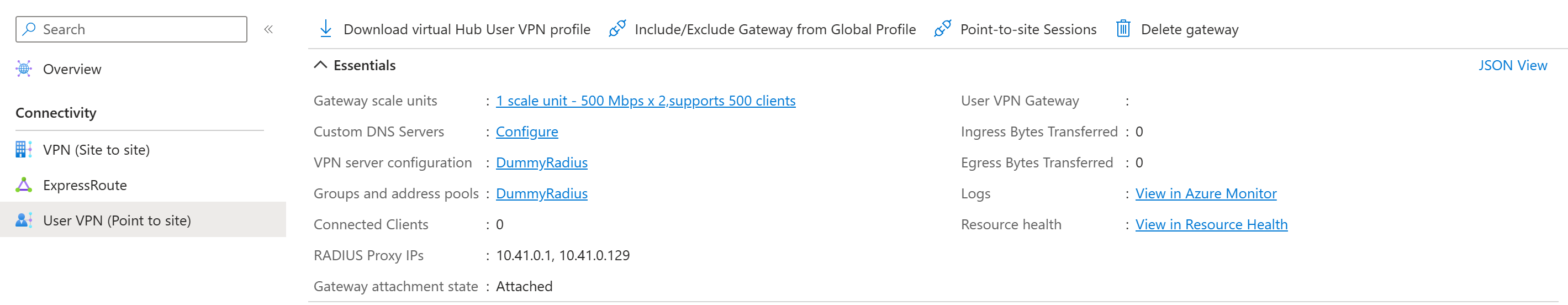

Usa server RADIUS remoto/locale: quando un gateway VPN utente della rete WAN virtuale è configurato per l'uso dell'autenticazione basata su RADIUS, il gateway VPN utente funge da proxy e invia richieste di accesso RADIUS al server RADIUS. L'impostazione "Usa server RADIUS remoto/locale" è disabilitata per impostazione predefinita, vale a dire che il gateway VPN utente sarà in grado di inoltrare le richieste di autenticazione solo ai server RADIUS nelle reti virtuali connesse all'hub del gateway. L'abilitazione dell'impostazione consentirà al gateway VPN utente di eseguire l'autenticazione con i server RADIUS connessi a hub remoti o distribuiti in locale.

Nota

L'impostazione del server RADIUS remoto/locale e gli IP proxy correlati vengono usati solo se il gateway è configurato per l'uso dell'autenticazione basata su RADIUS. Se il gateway non è configurato per l'uso dell'autenticazione basata su RADIUS, questa impostazione verrà ignorata.

È necessario attivare "Usa server RADIUS remoto/locale" se gli utenti si connetteranno al profilo VPN globale anziché al profilo basato sull’hub. Per altre informazioni, vedere profili globali e a livello di hub.

Dopo aver creato il gateway VPN utente, passare al gateway e annotare il contenuto del campo IP proxy RADIUS. Gli IP proxy RADIUS sono gli IP di origine dei pacchetti RADIUS inviati dal gateway VPN utente al server RADIUS. Pertanto, il server RADIUS deve essere configurato per accettare le richieste di autenticazione dagli IP proxy RADIUS. Se il campo IP proxy RADIUS è vuoto o impostato su Nessuno, configurare il server RADIUS per accettare le richieste di autenticazione dallo spazio indirizzi dell'hub.

Accertarsi, inoltre, di impostare le associazioni e le propagazioni della connessione (rete virtuale o locale) che ospita il server RADIUS in modo che si propaghi all’oggetto defaultRouteTable dell'hub distribuito con il gateway VPN da punto a sito e che la configurazione VPN da punto a sito si propaghi alla tabella di routing della connessione che ospita il server RADIUS. Queste operazioni sono necessarie per accertarsi che il gateway e il server RADIUS possano comunicare.

Pool di indirizzi client: il pool di indirizzi da cui gli indirizzi IP verranno assegnati automaticamente ai client VPN. I pool di indirizzi devono essere distinti. Non sono consentite sovrapposizioni tra i pool di indirizzi. Per altre informazioni, vedere Informazioni sui pool di indirizzi client.

Server DNS personalizzati: l'indirizzo IP dei server DNS che verranno usati dai client. È possibile specificarne fino a 5.

Selezionare Rivedi e crea per convalidare le impostazioni.

Al termine della convalida, selezionare Crea. La creazione di un hub può richiedere 30 minuti o più.

Quando si crea un nuovo hub, è possibile che venga visualizzato un messaggio di avviso nel portale che fa riferimento alla versione del router. Questo può talvolta verificarsi quando è in corso il provisioning del router. Una volta completato il provisioning del router, il messaggio non verrà più visualizzato.

Generare i file di configurazione del client

Quando ci si connette alla rete virtuale tramite una connessione VPN utente (da punto a sito), è possibile usare il client VPN installato in modo nativo nel sistema operativo da cui ci si connette. Tutte le impostazioni di configurazione necessarie per i client VPN sono contenute in un file ZIP per la configurazione del client VPN. Le impostazioni nel file ZIP offrono una guida per configurare facilmente i client VPN. I file di configurazione del client VPN che sono stati generati sono specifici per la configurazione VPN utente del gateway. In questa sezione vengono generati e scaricati i file usati per configurare i client VPN.

Esistono due tipi diversi di profili di configurazione che è possibile scaricare: globale e hub. Il profilo globale è un profilo di configurazione a livello di rete WAN. Quando si scarica il profilo di configurazione a livello di rete WAN, si ottiene un profilo VPN utente basato su Gestione traffico. Quando si usa un profilo globale, se per qualche motivo non è disponibile un hub, il profilo predefinito di Gestione traffico fornito dal servizio assicura la connettività tramite un hub diverso alle risorse di Azure per gli utenti da punto a sito. Per altre informazioni o per scaricare un pacchetto di configurazione client VPN con profilo a livello di hub, vedere Profili globali e hub.

Per generare un pacchetto di configurazione client VPN con profilo globale a livello di rete WAN, passare alla rete WAN virtuale (non all'hub virtuale).

Nel riquadro sinistro, selezionare Configurazioni VN PN utente.

Selezionare la configurazione per scaricare il profilo. Se sono stati assegnati più hub allo stesso profilo, espandere il profilo per visualizzare gli hub e selezionare uno degli hub che usano il profilo.

Selezionare Scarica il profilo VPN utente della rete WAN virtuale.

Nella pagina di download, selezionare EAPTLS, quindi Genera e scarica profilo. Un pacchetto del profilo (file ZIP) contenente le impostazioni di configurazione client viene generato e scaricato nel computer. Il contenuto del pacchetto dipende dalle scelte di autenticazione e tunnel per la configurazione.

Configurare client VPN

Usare il pacchetto del profilo scaricato per configurare il client VPN nativo sul computer. La procedura varia per ogni sistema operativo. Seguire le istruzioni appropriate per il sistema in uso. Una volta completata la configurazione del client, è possibile connettersi.

IKEv2

Nella configurazione VPN utente, se è stato specificato il tipo di tunnel VPN IKEv2, è possibile configurare il client VPN nativo (Windows e macOS Catalina o versioni successive).

I passaggi seguenti riguardano Windows. Per macOS, vedere Configurare client VPN utente da sito a sito - client VPN nativo - passaggi macOS .

Selezionare i file di configurazione del client VPN corrispondenti all'architettura del computer Windows. Per un'architettura con processore a 64 bit, scegliere il pacchetto di installazione "VpnClientSetupAmd64". Per un'architettura con processore a 32 bit, scegliere il pacchetto di installazione "VpnClientSetupX86".

Fare doppio clic sul pacchetto per installarlo. Se viene visualizzato un popup SmartScreen, selezionare Altre informazioni e quindi Esegui comunque.

Nel computer client passare a Impostazioni di rete e selezionare VPN. La connessione VPN viene visualizzata con il nome della rete virtuale a cui si connette.

Installare un certificato client in ogni computer a cui connettersi tramite questa configurazione VPN utente. Quando si usa il tipo di autenticazione del certificato di Azure nativo, è necessario un certificato client per l'autenticazione. Per altre informazioni sulla generazione di certificati, vedere Generare i certificati. Per informazioni sull'installazione di un certificato client, vedere Installare un certificato client.

OpenVPN

Nella configurazione VPN utente, se è stato specificato il tipo di tunnel OpenVPN, è possibile scaricare e configurare il client VPN di Azure o, in alcuni casi, è possibile usare il software client OpenVPN. Per la procedura, usare il collegamento corrispondente alla propria configurazione.

Configurazione del client

| Authentication method | Tipo di tunnel | Sistema operativo client | Client VPN |

|---|---|---|---|

| Certificate | IKEv2, SSTP | Finestre | Client VPN nativo |

| IKEv2 | macOS | Client VPN nativo | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Finestre |

Client VPN di Azure Client OpenVPN versione 2.x Client OpenVPN versione 3.x |

|

| OpenVPN | macOS | Client OpenVPN | |

| OpenVPN | iOS | Client OpenVPN | |

| OpenVPN | Linux |

Client VPN di Azure Client OpenVPN |

|

| Microsoft Entra ID | OpenVPN | Finestre | Client VPN di Azure |

| OpenVPN | macOS | Client VPN di Azure | |

| OpenVPN | Linux | Client VPN di Azure |

Connettere la rete virtuale all'hub

In questa sezione viene creata una connessione tra l'hub virtuale e la rete virtuale. Per questa esercitazione non è necessario configurare le impostazioni di routing.

Nel portale di Azure passare a Rete WAN virtuale. Nel riquadro sinistro selezionare Connessioni di rete virtuale.

Nella pagina Connessioni rete virtuale selezionare + Aggiungi connessione.

Nella pagina Aggiungi connessione configurare le impostazioni della connessione. Per informazioni sulle impostazioni di routing, vedere Informazioni sul routing.

- Nome connessione: assegnare un nome alla connessione.

- Hub: selezionare l'hub da associare a questa connessione.

- Sottoscrizione: verificare la sottoscrizione.

- Gruppo di risorse: selezionare il gruppo di risorse contenente la rete virtuale a cui connettersi.

- Rete virtuale: selezionare la rete virtuale da connettere a questo hub. La rete virtuale selezionata non può contenere un gateway di rete virtuale già esistente.

- Propaga a nessuno: per impostazione predefinita, questa opzione è impostata su No. Se si modifica l'opzione impostandola su Sì, le opzioni di configurazione per Propaga alle tabelle di route e Propaga alle etichette non sono disponibili per la configurazione.

- Associa tabella di route: dall'elenco a discesa è possibile selezionare una tabella di route da associare.

- Propaga alle etichette: le etichette sono un gruppo logico di tabelle di route. Per questa impostazione, effettuare una selezione dall'elenco a discesa.

- Route statiche: configurare le route statiche, se necessario. Configurare le route statici per le appliance virtuali di rete (se applicabile). La rete WAN virtuale supporta un singolo indirizzo IP hop successivo per la route statica in una connessione di rete virtuale. Ad esempio, se esiste un'appliance virtuale separata per i flussi di traffico in ingresso e in uscita, è preferibile avere le appliance virtuali in reti virtuali separate e collegare le reti virtuali all'hub virtuale.

- Ignora indirizzo IP hop successivo per i carichi di lavoro all'interno di questa rete virtuale: questa impostazione consente di distribuire appliance virtuali di rete e altri carichi di lavoro nella stessa rete virtuale senza forzare tutto il traffico attraverso l'appliance virtuale di rete. È possibile configurare questa impostazione solo per una nuova connessione. Se si desidera usare questa impostazione per una connessione già creata, eliminare la connessione e aggiungerne una nuova.

- Propaga route statica: questa impostazione è attualmente in fase di implementazione. Questa impostazione consente di propagare le route statiche definite nella sezione Route statiche alle tabelle di route specificate in Propaga a tabelle di route. Le route, inoltre, verranno propagate nelle tabelle di route con le etichette specificate come Propaga alle etichette. Queste route possono essere propagate tra hub, ad eccezione della route predefinita 0/0.

Una volta completate le impostazioni da configurare, fare clic su Crea per creare la connessione.

Dashboard delle sessioni da punto a sito

Per visualizzare le sessioni da punto a sito attive, fare clic su Sessioni da punto a sito. Verranno visualizzati tutti gli utenti da punto a sito attivi connessi al gateway VPN utente.

Per disconnettere gli utenti dal gateway VPN utente, fare clic sul menu di scelta rapida ... e scegliere "Disconnetti".

Modificare le impostazioni

Modificare il pool di indirizzi client

Passare a HUB virtuale -> VPN utente (da punto a sito).

Fare clic sul valore accanto a Unità di scala del gateway per aprire la pagina Modifica gateway VPN utente.

Nella pagina Modifica gateway VPN utente modificare le impostazioni.

Fare clic su Modifica nella parte inferiore della pagina per convalidare le impostazioni.

Fare clic su Conferma per salvare le impostazioni. Per implementare modifiche a questa pagina possono essere necessari fino a 30 minuti.

Modificare i server DNS

Passare a HUB virtuale -> VPN utente (da punto a sito).

Fare clic sul valore accanto a Server DNS personalizzati per aprire la pagina Modifica gateway VPN utente.

Nella pagina Modifica gateway VPN utente modificare il campo Server DNS personalizzati. Immettere gli indirizzi IP dei server DNS nelle caselle di testo Server DNS personalizzati. È possibile specificare fino a cinque server DNS.

Fare clic su Modifica nella parte inferiore della pagina per convalidare le impostazioni.

Fare clic su Conferma per salvare le impostazioni. Per implementare modifiche a questa pagina possono essere necessari fino a 30 minuti.

Pulire le risorse

Quando non sono più necessarie, eliminare le risorse create. A causa delle dipendenze, alcune risorse della rete WAN virtuale devono essere eliminate seguendo un ordine definito. Il completamento dell'eliminazione può richiedere circa 30 minuti.

Aprire la rete WAN virtuale creata.

Selezionare un hub virtuale associato alla rete WAN virtuale per aprire la pagina dell'hub.

Eliminare tutte le entità gateway seguendo l'ordine indicato di seguito, per ogni tipo di gateway. Per completare questa operazione possono essere necessari fino a 30 minuti.

VPN:

- Disconnettere i siti VPN

- Eliminare le connessioni VPN

- Eliminare i gateway VPN

ExpressRoute:

- Eliminare le connessioni ExpressRoute

- Eliminare i gateway ExpressRoute

Ripetere la procedura per tutti gli hub associati alla rete WAN virtuale.

È possibile eliminare gli hub ora, oppure in un secondo momento, quando si elimina il gruppo di risorse.

Passare al gruppo di risorse nel portale di Azure.

Selezionare Elimina gruppo di risorse. In questo modo verranno eliminate le altre risorse nel gruppo di risorse, inclusi gli hub e la rete WAN virtuale.