Integrare l'autenticazione RADIUS del gateway VPN di Azure con il server NPS per l'autenticazione a più fattori

L'articolo descrive come integrare Server dei criteri di rete con l'autenticazione RADIUS del gateway VPN di Azure per distribuire l'autenticazione a più fattori (MFA) per le connessioni VPN da punto a sito.

Prerequisito

Per abilitare l'autenticazione a più fattori, gli utenti devono trovarsi in Microsoft Entra ID, che deve essere sincronizzato dall'ambiente locale o cloud. L'utente deve anche avere già completato il processo di registrazione automatica per l'autenticazione a più fattori. Se l'autenticazione a più fattori è basata sul testo (SMS, codice di verifica dell'app per dispositivi mobili e così via) e richiede all'utente di immettere un codice o un testo nell'interfaccia utente del client VPN, l'autenticazione non avrà esito positivo e non è uno scenario supportato. Per altre informazioni, vedere Configurare l'account per la verifica in due passaggi

Procedura dettagliata

Passaggio 1: creare un gateway di rete virtuale

Accedere al portale di Azure.

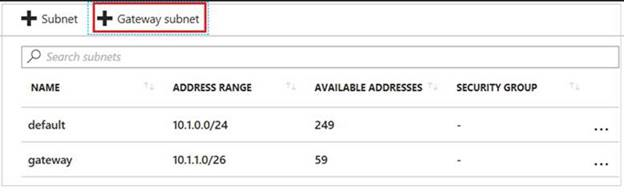

Nella rete virtuale che ospiterà il gateway di rete virtuale, selezionare Subnet, quindi selezionare Subnet gateway per creare una subnet.

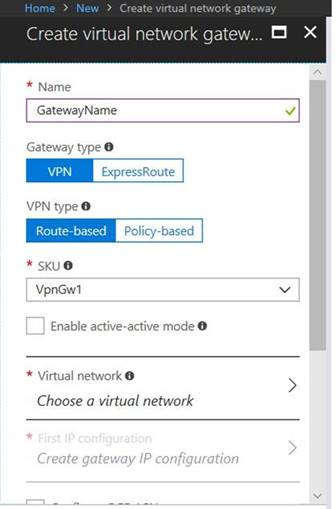

Creare un gateway di rete virtuale specificando le impostazioni seguenti:

Tipo di gateway: selezionare VPN.

Tipo VPN: selezionare Basato su route.

SKU: selezionare un tipo di SKU in base alle esigenze.

Rete virtuale: selezionare la rete virtuale creata in cui è stata creata la subnet gateway.

Passaggio 2: Configurare server dei criteri di rete per l'autenticazione a più fattori Microsoft Entra

Nel server NPS installare l'estensione NPS per l'autenticazione a più fattori Microsoft Entra.

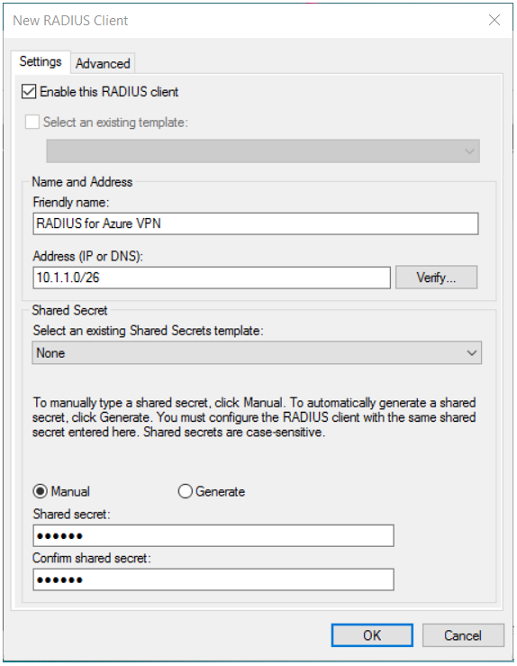

Aprire la console nps, fare clic con il pulsante destro del mouse su Client RADIUS e quindi scegliere Nuovo. Creare il client RADIUS specificando le impostazioni seguenti:

Nome descrittivo: digitare qualsiasi nome.

Indirizzo (IP o DNS): digitare la subnet gateway creata nel passaggio 1.

Segreto condiviso: digitare qualsiasi chiave privata e annotarla per un uso successivo.

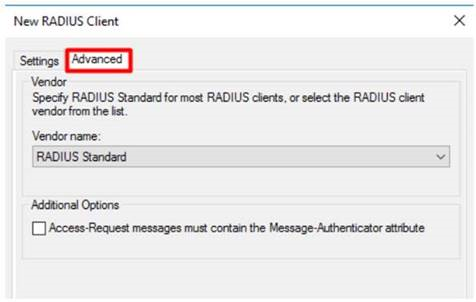

Nella scheda Avanzate, impostare il nome del fornitore su RADIUS Standard e verificare che la casella di controllo Opzioni aggiuntive sia deselezionata.

Passare a Criteri>Criteri di rete, fare doppio clic sul criterio Connessioni al server di Routing e accesso remoto Microsoft, selezionare Concedi accesso, quindi fare clic su OK.

Passaggio 3: Configurare il gateway di rete virtuale

Accedere al portale di Azure.

Aprire il gateway di rete virtuale creato. Assicurarsi che il tipo di gateway sia impostato su VPN e che il tipo di VPN sia Basato su route.

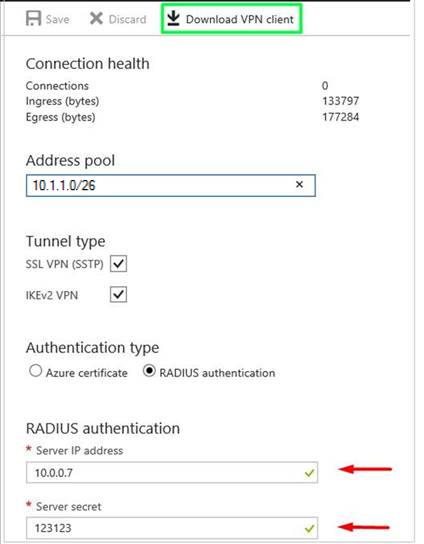

Fare clic su Configurazione point-to-site>Configura ora, quindi specificare le impostazioni seguenti:

Pool di indirizzi: digitare la subnet gateway creata al passaggio 1.

Tipo di autenticazione: selezionare Autenticazione RADIUS.

Indirizzo IP del server: digitare l'indirizzo IP del server NPS.