Integrare l'infrastruttura di Server dei criteri di rete (NPS) esistente con l'autenticazione a più fattori di Microsoft Entra

L'estensione Server dei criteri di rete (NPS) per l'autenticazione a più fattori Microsoft Entra aggiunge funzionalità MFA basate sul cloud all'infrastruttura di autenticazione usando i server esistenti. Con l'estensione di Server dei criteri di rete, è possibile aggiungere la verifica con telefonata, messaggio di testo o app telefonica al flusso di autenticazione esistente senza dover installare, configurare e gestire nuovi server.

L'estensione NPS funge da adattatore tra RADIUS e l'autenticazione a più fattori Microsoft Entra basata sul cloud per fornire un secondo fattore di autenticazione per gli utenti federati o sincronizzati.

Funzionamento dell'estensione NPS

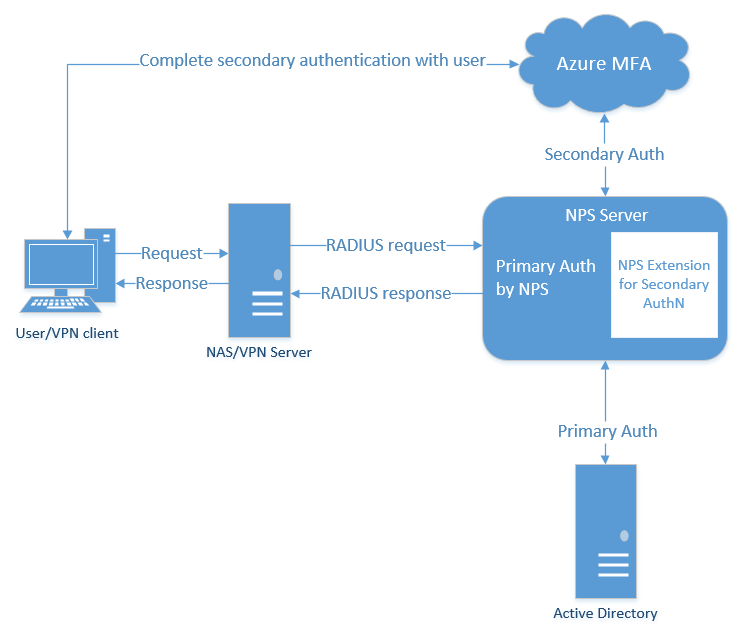

Quando si usa l'estensione NPS per l'autenticazione a più fattori Microsoft Entra, il flusso di autenticazione include i componenti seguenti:

Il Server NAS/VPN riceve le richieste dei client VPN e le converte in richieste RADIUS per il Server dei criteri di rete.

Il server dei criteri di rete si connette a Dominio di Active Directory Services (AD DS) per eseguire l'autenticazione primaria per le richieste RADIUS e, in caso di esito positivo, passa la richiesta a tutte le estensioni installate.

L'estensione NPS attiva una richiesta all'autenticazione a più fattori Di Microsoft Entra per l'autenticazione secondaria. Dopo che l'estensione riceve la risposta e se la richiesta di verifica MFA ha esito positivo, la richiesta di autenticazione viene completata, fornendo al server di Server dei criteri di rete i token di sicurezza che includono un'attestazione MFA, emessa dal servizio token di sicurezza di Azure.

Nota

Anche se server dei criteri di rete non supporta la corrispondenza dei numeri, l'estensione NPS più recente supporta i metodi TOTP (Time-Based One-Time Password), ad esempio TOTP disponibile in Microsoft Authenticator. L'accesso TOTP offre una sicurezza migliore rispetto all'esperienza alternativa Approva/nega.

Dopo l'8 maggio 2023, quando la corrispondenza dei numeri è abilitata per tutti gli utenti, a chiunque esegua una connessione RADIUS con l'estensione NPS versione 1.2.2216.1 o successiva verrà richiesto di accedere con un metodo TOTP. Per visualizzare questo comportamento, gli utenti devono avere un metodo di autenticazione TOTP registrato. Senza un metodo TOTP registrato, gli utenti continuano a vedere Approva/nega.

L'autenticazione a più fattori Microsoft Entra comunica con Microsoft Entra ID per recuperare i dettagli dell'utente ed esegue l'autenticazione secondaria usando un metodo di verifica configurato per l'utente.

Il diagramma seguente illustra questo flusso di richiesta di autenticazione ad alto livello:

Comportamento del protocollo RADIUS e estensione NPS

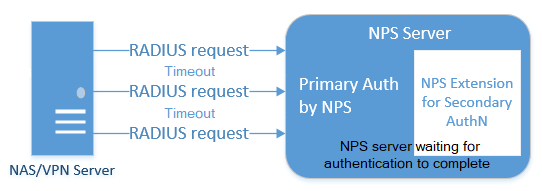

Poiché RADIUS è un protocollo UDP, il mittente presuppone la perdita di pacchetti e attende una risposta. Dopo un periodo di tempo, la connessione potrebbe scadere. In tal caso, il pacchetto viene reinviato perché il mittente presuppone che il pacchetto non abbia raggiunto la destinazione. Nello scenario di autenticazione di questo articolo i server VPN inviano la richiesta e attendono una risposta. Se si verifica il timeout della connessione, il server VPN invia nuovamente la richiesta.

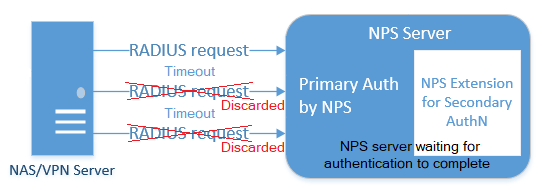

Il server NPS potrebbe non rispondere alla richiesta originale del server VPN prima del timeout della connessione perché la richiesta MFA potrebbe essere ancora in fase di elaborazione. L'utente potrebbe non aver risposto correttamente al prompt dell'autenticazione a più fattori, pertanto l'estensione NpS di autenticazione a più fattori Microsoft Entra è in attesa del completamento dell'evento. In questo caso, il server dei criteri di rete identifica le richieste aggiuntive del server VPN come richiesta duplicata. Il server dei criteri di rete elimina queste richieste di server VPN duplicate.

Se si esaminano i log del server dei criteri di rete, è possibile che queste richieste aggiuntive vengano rimosse. Questo comportamento è progettato per proteggere l'utente finale dal recupero di più richieste per un singolo tentativo di autenticazione. Le richieste rimosse nel registro eventi del server dei criteri di rete non indicano che si è verificato un problema con il server NPS o l'estensione Server dei criteri di rete di Microsoft Entra.

Per ridurre al minimo le richieste eliminate, è consigliabile configurare i server VPN con un timeout di almeno 60 secondi. Se necessario, o per ridurre le richieste eliminate nei registri eventi, è possibile aumentare il valore di timeout del server VPN a 90 o 120 secondi.

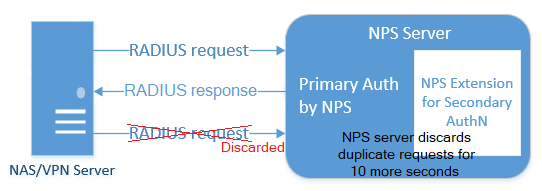

A causa di questo comportamento del protocollo UDP, il server dei criteri di rete potrebbe ricevere una richiesta duplicata e inviare un'altra richiesta di autenticazione a più fattori, anche dopo che l'utente ha già risposto alla richiesta iniziale. Per evitare questa condizione di intervallo, l'estensione nps di autenticazione a più fattori Microsoft Entra continua a filtrare ed eliminare le richieste duplicate per un massimo di 10 secondi dopo l'invio di una risposta riuscita al server VPN.

Anche in questo caso, è possibile che le richieste rimosse nei registri eventi del server dei criteri di rete vengano visualizzate anche quando la richiesta di autenticazione a più fattori Di Microsoft Entra ha avuto esito positivo. Si tratta di un comportamento previsto e non indica un problema con il server dei criteri di rete o l'estensione nps di autenticazione a più fattori Di Microsoft Entra.

Pianificazione della distribuzione

L'estensione di Server dei criteri di rete gestisce automaticamente la ridondanza, pertanto non è necessaria una configurazione speciale.

È possibile creare tutti i server NpS abilitati per l'autenticazione a più fattori di Microsoft Entra in base alle esigenze. Se si installano più server, è consigliabile usare un certificato client di differenza per ciascuno. La creazione di un certificato per ogni server significa che è possibile aggiornare ogni certificato singolarmente e non preoccuparsi del tempo di inattività in tutti i server.

I server VPN instradano le richieste di autenticazione, quindi devono essere consapevoli dei nuovi server NPS abilitati per l'autenticazione a più fattori di Microsoft Entra.

Prerequisiti

L'estensione di Server dei criteri di rete è progettata per funzionare con l'infrastruttura esistente. Prima di iniziare, verificare che i prerequisiti seguenti siano disponibili.

Licenze

L'estensione NPS per l'autenticazione a più fattori Microsoft Entra è disponibile per i clienti con licenze per l'autenticazione a più fattori Microsoft Entra (inclusa in Microsoft Entra ID P1 e Premium P2 o Enterprise Mobility + Security). Le licenze basate sul consumo per l'autenticazione a più fattori Di Microsoft Entra, ad esempio per utente o per licenza di autenticazione, non sono compatibili con l'estensione NPS.

Software

Windows Server 2012 o versioni successive. Si noti che Windows Server 2012 ha raggiunto la fine del supporto.

Per il modulo Microsoft Graph PowerShell è necessario .NET Framework 4.7.2 o versione successiva.

PowerShell versione 5.1 o successiva. Per controllare la versione di PowerShell, eseguire questo comando:

PS C:\> $PSVersionTable.PSVersion Major Minor Build Revision ----- ----- ----- -------- 5 1 16232 1000

Librerie

Visual Studio 2017 C++ Redistributable (x64) verrà installato dal programma di installazione dell'estensione NPS.

Microsoft Graph PowerShell viene installato anche tramite uno script di configurazione eseguito come parte del processo di installazione, se non è già presente. Non è necessario installare un modulo in anticipo.

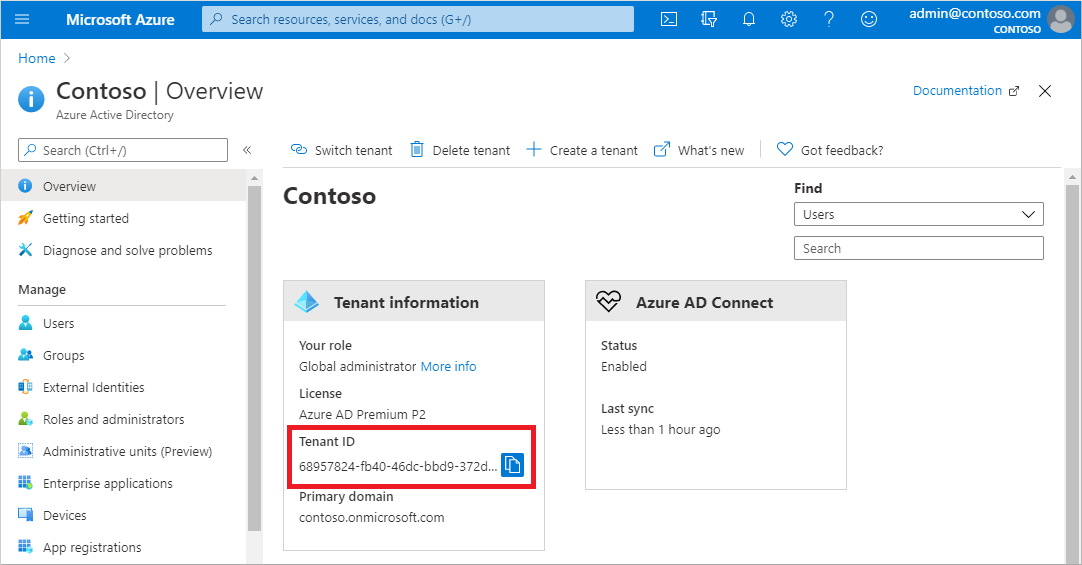

Ottenere l'ID tenant della directory

Come parte della configurazione dell'estensione NPS, è necessario fornire le credenziali di amministratore e l'ID del tenant di Microsoft Entra. Per ottenere l'ID tenant, completare la procedura seguente:

Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un Amministrazione istrator globale.

Passare a Identità> Impostazioni.

Requisiti di rete

Il server dei criteri di rete deve essere in grado di comunicare con gli URL seguenti sulla porta TCP 443:

https://login.microsoftonline.comhttps://login.microsoftonline.us (Azure Government)https://login.chinacloudapi.cn (Microsoft Azure operated by 21Vianet)https://credentials.azure.comhttps://strongauthenticationservice.auth.microsoft.comhttps://strongauthenticationservice.auth.microsoft.us (Azure Government)https://strongauthenticationservice.auth.microsoft.cn (Microsoft Azure operated by 21Vianet)https://adnotifications.windowsazure.comhttps://adnotifications.windowsazure.us (Azure Government)https://adnotifications.windowsazure.cn (Microsoft Azure operated by 21Vianet)

Inoltre, è necessaria la connettività agli URL seguenti per completare la configurazione della scheda usando lo script di PowerShell fornito:

https://onegetcdn.azureedge.nethttps://login.microsoftonline.comhttps://provisioningapi.microsoftonline.comhttps://aadcdn.msauth.nethttps://www.powershellgallery.comhttps://go.microsoft.comhttps://aadcdn.msftauthimages.net

Nella tabella seguente vengono descritte le porte e i protocolli necessari per l'estensione NPS. TCP 443 (in ingresso e in uscita) è l'unica porta necessaria dal server di estensione NPS all'ID Entra. Le porte RADIUS sono necessarie tra il punto di accesso e il server di estensione NPS.

| Protocollo | Port | Descrizione |

|---|---|---|

| HTTPS | 443 | Abilitare l'autenticazione utente con Entra ID (obbligatorio durante l'installazione dell'estensione) |

| UDP | 1812 | Porta comune per l'autenticazione RADIUS da server dei criteri di rete |

| UDP | 1645 | Porta non comune per l'autenticazione RADIUS da parte di Server dei criteri di rete |

| UDP | 1813 | Porta comune per radius Accounting by NPS |

| UDP | 1646 | Porta non comune per RADIUS Accounting by NPS |

Predisporre l'ambiente

Prima di installare l'estensione NPS, preparare l'ambiente per gestire il traffico di autenticazione.

Abilitare il ruolo del Server dei criteri di rete in un server appartenente a un dominio

Il server NPS si connette all'ID Microsoft Entra e autentica le richieste MFA. Scegliere un server per questo ruolo. Si consiglia di scegliere un server che non gestisce le richieste provenienti da altri servizi, poiché l'estensione di Server dei criteri di rete genera errori per qualsiasi richiesta non RADIUS. Il server dei criteri di rete deve essere configurato come server di autenticazione primario e secondario per l'ambiente in uso. Non può proxyre le richieste RADIUS a un altro server.

- Nel server aprire Server Manager. Selezionare Aggiungi ruoli e funzionalità guidate dal menu Avvio rapido.

- Per il tipo di installazione, scegliere Installazione basata su ruoli o basata su funzionalità.

- Selezionare il ruolo del server Servizi di accesso e criteri di rete. È possibile che venga visualizzata una finestra per informare l'utente di funzionalità aggiuntive necessarie per eseguire questo ruolo.

- Continuare con la procedura guidata fino alla pagina Conferma . Quando si è pronti, selezionare Installa.

L'installazione del ruolo del server dei criteri di rete potrebbe richiedere alcuni minuti. Al termine, continuare con le sezioni seguenti per configurare questo server per gestire le richieste RADIUS in ingresso dalla soluzione VPN.

Configurare la soluzione VPN in modo che comunichi con il Server dei criteri di rete

La procedura per configurare i criteri di autenticazione RADIUS può variare a seconda della soluzione VPN in uso. Configurare i criteri VPN in modo che puntino al server DEI criteri di rete RADIUS.

Sincronizzare gli utenti del dominio con il cloud

Questo passaggio potrebbe essere già stato completato nel tenant, ma è consigliabile verificare che Microsoft Entra Connessione abbia sincronizzato di recente i database.

- Accedere all'interfaccia di amministrazione di Microsoft Entra come global Amministrazione istrator.

- Passare a Gestione>ibrida delle identità>Microsoft Entra Connessione.

- Verificare che lo stato della sincronizzazione sia Abilitata e che l'ultima sincronizzazione sia stata eseguita da meno di un'ora.

Se è necessario avviare un nuovo ciclo di sincronizzazione, vedere Microsoft Entra Connessione Sync: Scheduler.

Determinare i metodi di autenticazione che è possibile usare

Sono due i fattori che determinano i metodi di autenticazione disponibili con una distribuzione dell'estensione di Server dei criteri di rete:

L'algoritmo di crittografia della password usato tra il client RADIUS (VPN, server Netscaler o altri) e i Server dei criteri di rete.

- PAP supporta tutti i metodi di autenticazione dell'autenticazione a più fattori Di Microsoft Entra nel cloud: chiamata telefonica, SMS unidirezionale, notifica dell'app per dispositivi mobili, token hardware OATH e codice di verifica dell'app per dispositivi mobili.

- CHAPV2 e EAP supportano la chiamata telefonica e la notifica dell'app per dispositivi mobili.

I metodi di input che l'applicazione client (VPN, server Netscaler o altra) può gestire. Ad esempio, gli strumenti usati dal client VPN per consentire all'utente di digitare un codice di verifica da un testo o da un'app per dispositivi mobili.

È possibile disabilitare i metodi di autenticazione non supportati in Azure.

Nota

Indipendentemente dal protocollo di autenticazione usato (PAP, CHAP o EAP), se il metodo MFA è basato su testo (SMS, codice di verifica dell'app per dispositivi mobili o token hardware OATH) e richiede all'utente di immettere un codice o un testo nel campo di input dell'interfaccia utente del client VPN, l'autenticazione potrebbe avere esito positivo. Tuttavia, tutti gli attributi RADIUS configurati nei criteri di accesso alla rete non vengono inoltrati al client RADIUS (dispositivo di accesso alla rete, ad esempio il gateway VPN). Di conseguenza, il client VPN potrebbe avere più accesso rispetto a quello che si vuole avere o meno accesso o nessun accesso.

Come soluzione alternativa, è possibile eseguire lo script CrpUsernameStuffing per inoltrare gli attributi RADIUS configurati nei criteri di accesso alla rete e consentire l'autenticazione a più fattori quando il metodo di autenticazione dell'utente richiede l'uso di un passcode monouso (OTP), ad esempio SMS, un passcode Microsoft Authenticator o un foB hardware.

Registrare utenti per l'MFA

Prima di distribuire e usare l'estensione NPS, gli utenti necessari per eseguire l'autenticazione a più fattori Di Microsoft Entra devono essere registrati per MFA. Per testare l'estensione durante la distribuzione, è necessario anche almeno un account di test completamente registrato per l'autenticazione a più fattori Di Microsoft Entra.

Se è necessario creare e configurare un account di test, seguire questa procedura:

- Accedere a https://aka.ms/mfasetup con un account di prova.

- Seguire le richieste per configurare un metodo di verifica.

- Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un criterio di autenticazione Amministrazione istrator.

- Passare a Protezione>autenticazione a più fattori e abilitare l'account di test.

Importante

Assicurarsi che gli utenti siano stati registrati correttamente per l'autenticazione a più fattori di Microsoft Entra. Se gli utenti sono stati registrati in precedenza solo per la reimpostazione della password self-service (SSPR), StrongAuthenticationMethods viene abilitato per i loro account. L'autenticazione a più fattori Di Microsoft Entra viene applicata quando strongAuthenticationMethods è configurato, anche se l'utente è registrato solo per la reimpostazione della password self-service.

È possibile abilitare la registrazione di sicurezza combinata che configura la reimpostazione della password self-service e l'autenticazione a più fattori Di Microsoft Entra contemporaneamente. Per altre informazioni, vedere Abilitare la registrazione combinata delle informazioni di sicurezza in Microsoft Entra ID.

È anche possibile imporre agli utenti di registrare nuovamente i metodi di autenticazione se in precedenza erano abilitati solo per la reimpostazione della password self-service.

Per completare una richiesta di autenticazione a più fattori, gli utenti che si connettono al server dei criteri di rete tramite nome utente e password dovranno completare una richiesta di autenticazione a più fattori.

Installare l'estensione di Server dei criteri di rete

Importante

Installare l'estensione di Server dei criteri di rete in un server diverso rispetto al punto di accesso della VPN.

Scaricare e installare l'estensione NPS per l'autenticazione a più fattori Microsoft Entra

Per scaricare e installare l'estensione NPS, seguire questa procedura:

- Scaricare l'estensione di Server dei criteri di rete dall'Area download di Microsoft.

- Copiare il file binario nel Server dei criteri di rete da configurare.

- Eseguire setup.exe e seguire le istruzioni di installazione. Se si verificano errori, assicurarsi che le librerie della sezione dei prerequisiti siano state installate correttamente.

Aggiornare l'estensione di Server dei criteri di rete

Se in un secondo momento si aggiorna un'estensione NPS esistente, per evitare un riavvio del server sottostante, completare la procedura seguente:

- Disinstallare la versione esistente.

- Eseguire il nuovo programma di installazione.

- Riavviare il servizio Network Policy Server (IAS).

Eseguire lo script di PowerShell

Il programma di installazione crea uno script di PowerShell in C:\Program Files\Microsoft\AzureMfa\Config (dove C:\ è l'unità di installazione). Questo script di PowerShell esegue le azioni seguenti ogni volta che viene eseguito:

- Crea un certificato autofirmato.

- Associa la chiave pubblica del certificato all'entità servizio in Microsoft Entra ID.

- Archivia il certificato nell'archivio certificati del computer locale.

- Concede l'accesso alla chiave privata del certificato all'utente di rete.

- Riavvia il servizio Server dei criteri di rete.

A meno che non si voglia usare i propri certificati (anziché i certificati autofirmato generati dallo script di PowerShell), eseguire lo script di PowerShell per completare l'installazione dell'estensione NPS. Se si installa l'estensione in più server, ogni server deve avere un proprio certificato.

Per fornire funzionalità di bilanciamento del carico o per la ridondanza, ripetere questi passaggi in server dei criteri di rete aggiuntivi in base alle esigenze:

Aprire un prompt dei comandi di Windows PowerShell come amministratore.

Passare alle directory in cui il programma di installazione ha creato lo script di PowerShell:

cd "C:\Program Files\Microsoft\AzureMfa\Config"Eseguire lo script di PowerShell creato dal programma di installazione.

Potrebbe essere necessario prima abilitare TLS 1.2 per PowerShell per poter connettere e scaricare correttamente i pacchetti:

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12Importante

Per i clienti che usano Azure per il governo degli Stati Uniti o Azure gestito da cloud 21Vianet, modificare prima di tutto lo script AzureMfaNpsExtnConfigSetup.ps1 per includere i parametri di AzureEnvironment per il cloud richiesto. Ad esempio, specificare -AzureEnvironment USGovernment o -AzureEnvironment AzureChinaCloud.

.\AzureMfaNpsExtnConfigSetup.ps1Quando richiesto, accedere a Microsoft Entra ID come amministratore globale.

Prompt di PowerShell per l'ID tenant. Usare il GUID ID tenant copiato nella sezione prerequisiti.

Al termine dello script viene visualizzato un messaggio di operazione riuscita.

Se il certificato del computer precedente è scaduto ed è stato generato un nuovo certificato, è consigliabile eliminare eventuali certificati scaduti. La presenza di certificati scaduti può causare problemi con l'avvio dell'estensione di Server dei criteri di rete.

Nota

Se si usano i propri certificati invece di generare certificati con lo script di PowerShell, verificare che rispettino la convenzione di denominazione di Server dei criteri di rete. Il nome oggetto deve essere CN=<TenantID>,OU=Estensione di Server dei criteri di rete Microsoft.

Microsoft Azure per enti pubblici o Microsoft Azure gestito da 21Vianet passaggi aggiuntivi

Per i clienti che usano il Azure per enti pubblici o Azure gestito da cloud 21Vianet, in ogni server dei criteri di rete sono necessari i passaggi di configurazione aggiuntivi seguenti.

Importante

Configurare queste impostazioni del Registro di sistema solo se si è un Azure per enti pubblici o Azure gestito dal cliente 21Vianet.

Se si è un Azure per enti pubblici o Azure gestito dal cliente 21Vianet, aprire l'editor del Registro di sistema nel server NPS.

Accedere a

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMfa.Per Azure per enti pubblici clienti, impostare i valori di chiave seguenti:

Chiave del Registro di sistema Valore AZURE_MFA_HOSTNAME strongauthenticationservice.auth.microsoft.us AZURE_MFA_RESOURCE_HOSTNAME adnotifications.windowsazure.us STS_URL https://login.microsoftonline.us/ Per i clienti di Microsoft Azure gestiti da 21Vianet, impostare i valori di chiave seguenti:

Chiave del Registro di sistema Valore AZURE_MFA_HOSTNAME strongauthenticationservice.auth.microsoft.cn AZURE_MFA_RESOURCE_HOSTNAME adnotifications.windowsazure.cn STS_URL https://login.chinacloudapi.cn/ Ripetere i due passaggi precedenti per impostare i valori della chiave del Registro di sistema per ogni Server dei criteri di rete.

Riavviare il servizio Server dei criteri di rete per ogni Server dei criteri di rete.

Per limitare l'impatto, escludere ogni Server dei criteri di rete dalla rotazione del bilanciamento del carico uno alla volta e attendere lo svuotamento di tutte le connessioni.

Rollover dei certificati

Con la versione 1.0.1.32 dell'estensione NPS, la lettura di più certificati è ora supportata. Questa funzionalità consente di facilitare la distribuzione degli aggiornamenti dei certificati prima della scadenza. Se l'organizzazione esegue una versione precedente dell'estensione NPS, eseguire l'aggiornamento alla versione 1.0.1.32 o successiva.

I certificati creati dallo script AzureMfaNpsExtnConfigSetup.ps1 sono validi per 2 anni. Monitorare i certificati per la scadenza. I certificati per l'estensione NPS vengono inseriti nell'archivio certificati Computer locale in Personale e vengono rilasciati all'ID tenant fornito allo script di installazione.

Quando un certificato si avvicina alla data di scadenza, è necessario creare un nuovo certificato per sostituirlo. Questo processo viene eseguito eseguendo di nuovo AzureMfaNpsExtnConfigSetup.ps1 e mantenendo lo stesso ID tenant quando richiesto. Questo processo deve essere ripetuto in ogni Server dei criteri di rete nell'ambiente in uso.

Configurare l'estensione di Server dei criteri di rete

Dopo aver preparato l'ambiente e l'estensione NPS ora installata nei server necessari, è possibile configurare l'estensione.

In questa sezione sono disponibili considerazioni e suggerimenti sulla progettazione per una corretta distribuzione dell'estensione di Server dei criteri di rete.

Limitazioni di configurazione

- L'estensione NPS per l'autenticazione a più fattori Di Microsoft Entra non include strumenti per eseguire la migrazione di utenti e impostazioni dal server MFA al cloud. Per questo motivo, è consigliabile usare l'estensione per le distribuzioni nuove piuttosto che per quelle esistenti. Se si usano le estensioni in una distribuzione esistente, gli utenti dovranno ripetere il processo di registrazione per popolare i dettagli di Azure MFA nel cloud.

- L'estensione NPS usa l'UPN dell'ambiente di Active Directory Domain Services locale per identificare l'utente nell'autenticazione a più fattori Di Microsoft Entra per l'esecuzione dell'autenticazione secondaria. L'estensione può essere configurata per l'uso di un identificatore diverso, ad esempio un ID di accesso alternativo o un campo di Active Directory Domain Services personalizzato diverso da UPN. Per altre informazioni, vedere l'articolo Opzioni di configurazione avanzate per l'estensione NPS per l'autenticazione a più fattori.

- Non tutti i protocolli di crittografia supportano tutti i metodi di verifica.

- PAP supporta la chiamata telefonica, gli SMS unidirezionali, la notifica dell'app per dispositivi mobili e il codice di verifica app per dispositivi mobili

- CHAPV2 e EAP supportano la chiamata telefonica e la notifica dell'app per dispositivi mobili

Client RADIUS di controllo che richiedono MFA

Dopo aver abilitato MFA per un client RADIUS usando l'estensione NPS, tutte le autenticazioni per questo client sono necessarie per eseguire l'autenticazione a più fattori. Se si desidera abilitare MFA solo per alcuni client RADIUS, è possibile configurare due server di Server dei criteri di rete e installare l'estensione solo su uno di questi.

Configurare i client RADIUS per cui si vuole fare in modo che MFA invii richieste al server di Server dei criteri di rete configurato con l'estensione e gli altri client RADIUS al server di Server dei criteri di rete senza configurazione per l'estensione.

Impostazioni per gli utenti che non sono registrati per MFA

Se sono presenti utenti che non sono registrati per MFA, è possibile stabilire cosa succede quando questi tentano di eseguire l'autenticazione. Per controllare questo comportamento, usare l'impostazione REQUIRE_U edizione Standard R_MATCH nel percorso del Registro di sistema HKLM\Software\Microsoft\AzureMFA. Questa impostazione non ha un'unica opzione di configurazione:

| Chiave | valore | Default |

|---|---|---|

| REQUIRE_USER_MATCH | VERO/FALSO | Non impostato (equivalente a VERO) |

Questa impostazione determina le operazioni da eseguire quando un utente non è registrato per MFA. Quando la chiave non esiste, non è impostata o è impostata su TRUE e l'utente non è registrato, l'estensione non riesce a risolvere il problema di autenticazione a più fattori.

Quando la chiave è impostata su FAL edizione Standard e l'utente non è registrato, l'autenticazione procede senza eseguire l'autenticazione a più fattori. Se un utente è registrato in MFA, deve eseguire l'autenticazione con MFA anche se REQUIRE_U edizione Standard R_MATCH è impostato su FAL edizione Standard.

È possibile scegliere di creare questa chiave e impostarla su FAL edizione Standard durante l'onboarding degli utenti e potrebbe non essere ancora stata registrata per l'autenticazione a più fattori Di Microsoft Entra. Poiché l'impostazione della chiave consente agli utenti che non sono registrati all'MFA di accedere, è necessario rimuovere la chiave prima di passare all'ambiente di produzione.

Risoluzione dei problemi

Script di controllo integrità dell'estensione Server dei criteri di rete

Lo script di controllo integrità dell'estensione NPS per l'autenticazione a più fattori Microsoft Entra esegue un controllo di integrità di base durante la risoluzione dei problemi dell'estensione NPS. Eseguire lo script e scegliere una delle opzioni disponibili.

Come correggere l'errore "Impossibile trovare l'entità servizio" durante l'esecuzione AzureMfaNpsExtnConfigSetup.ps1 dello script?

Se per qualsiasi motivo l'entità servizio "Client di autenticazione a più fattori di Azure" non è stata creata nel tenant, può essere creata manualmente eseguendo PowerShell.

Connect-MgGraph -Scopes 'Application.ReadWrite.All'

New-MgServicePrincipal -AppId 981f26a1-7f43-403b-a875-f8b09b8cd720 -DisplayName "Azure Multi-Factor Auth Client"

Al termine, accedere all'interfaccia di amministrazione di Microsoft Entra come global Amministrazione istrator. Passare ad Applicazioni di identità>Applicazioni>aziendali> e cercare "Client di autenticazione a più fattori di Azure". Fare quindi clic su Controlla le proprietà per questa app. Verificare se l'entità servizio è abilitata o disabilitata. Fare clic sulla voce >dell'applicazione Proprietà. Se l'opzione Abilitato per gli utenti per l'accesso ? è impostata su No, impostarla su Sì.

Eseguire di nuovo lo AzureMfaNpsExtnConfigSetup.ps1 script e non restituire l'entità servizio non è stato trovato l'errore.

Come verificare che il certificato client sia installato come previsto?

Cercare il certificato autofirmato creato dal programma di installazione nell'archivio dei certificati e verificare che la chiave privata disponga delle autorizzazioni concesse all'utente Servizio di rete. Il certificato ha come nome oggetto CN <tenantid>, OU = Estensione di Server dei criteri di rete Microsoft

I certificati autofirmati generati dallo AzureMfaNpsExtnConfigSetup.ps1 script hanno una durata di validità di due anni. Quando si verifica che il certificato sia installato, è anche necessario verificare che il certificato non sia scaduto.

Come è possibile verificare che il certificato client sia associato al tenant in Microsoft Entra ID?

Aprire il prompt dei comandi di PowerShell ed eseguire i comandi seguenti:

Connect-MgGraph -Scopes 'Application.Read.All'

(Get-MgServicePrincipal -Filter "appid eq '981f26a1-7f43-403b-a875-f8b09b8cd720'" -Property "KeyCredentials").KeyCredentials | Format-List KeyId, DisplayName, StartDateTime, EndDateTime, @{Name = "Key"; Expression = {[System.Convert]::ToBase64String($_.Key)}}, @{Name = "Thumbprint"; Expression = {$Cert = New-object System.Security.Cryptography.X509Certificates.X509Certificate2; $Cert.Import([System.Text.Encoding]::UTF8.GetBytes([System.Convert]::ToBase64String($_.Key))); $Cert.Thumbprint}}

Questi comandi consentono di stampare tutti i certificati associando il tenant con l'istanza dell'estensione di Server dei criteri di rete nella sessione di PowerShell. Cercare il certificato esportando il certificato client come file X.509(.cer) con codifica Base 64 e confrontarlo con l'elenco da PowerShell. Confrontare l'identificazione personale del certificato installato nel server con questa. Le identificazioni personali devono corrispondere.

I timestamp StartDateTime e EndDateTime , che sono in formato leggibile, possono essere usati per escludere eventuali errori di adattamento evidenti se il comando restituisce più certificati.

Perché non è possibile accedere?

Verificare che la password non sia scaduta. L'estensione Server dei criteri di rete non supporta la modifica delle password come parte del flusso di lavoro di accesso. Contattare il personale IT dell'organizzazione per ricevere assistenza.

Perché le richieste hanno esito negativo con errore del token di sicurezza?

Questo errore potrebbe essere dovuto a diverse ragioni. Per risolvere i problemi, seguire questa procedura:

- Riavviare il server di Server dei criteri di rete.

- Verificare che il certificato client sia installato come previsto.

- Verificare che il certificato sia associato al tenant in Microsoft Entra ID.

- Verificare che

https://login.microsoftonline.com/sia accessibile dal server che esegue l'estensione.

Perché l'autenticazione ha esito negativo e restituisce un errore nei log HTTP che indica che l'utente non è stato trovato?

Verificare che AD Connessione sia in esecuzione e che l'utente sia presente sia nell'ambiente di Active Directory Domain Services locale che in Microsoft Entra ID.

Perché vengono visualizzati errori di connessione HTTP nei log che contengono le autenticazioni non riuscite?

Verificare che https://adnotifications.windowsazure.com, https://strongauthenticationservice.auth.microsoft.com sia raggiungibile dal server che esegue l'estensione NPS.

Perché l'autenticazione non funziona, nonostante sia presente un certificato valido?

Se il certificato del computer precedente è scaduto e viene generato un nuovo certificato, eliminare eventuali certificati scaduti. I certificati scaduti possono causare problemi con l'estensione NPS a partire.

Per verificare se si dispone di un certificato valido, controllare l'archivio certificati dell'account computer locale usando MMC e verificare che il certificato non abbia superato la data di scadenza. Per generare un nuovo certificato valido, eseguire di nuovo i passaggi da Eseguire lo script del programma di installazione di PowerShell.

Perché vengono visualizzate richieste eliminate nei log del server dei criteri di rete?

Un server VPN può inviare richieste ripetute al server dei criteri di rete se il valore di timeout è troppo basso. Il server dei criteri di rete rileva queste richieste duplicate e le rimuove. Questo comportamento è previsto dalla progettazione e non indica un problema con il server dei criteri di rete o l'estensione nps di autenticazione a più fattori Di Microsoft Entra.

Per altre informazioni sui motivi per cui vengono visualizzati pacchetti rimossi nei log del server dei criteri di rete, vedere Comportamento del protocollo RADIUS e l'estensione NPS all'inizio di questo articolo.

Ricerca per categorie ottenere la corrispondenza dei numeri di Microsoft Authenticator per lavorare con Server dei criteri di rete?

Anche se server dei criteri di rete non supporta la corrispondenza dei numeri, l'estensione NPS più recente supporta metodi TOTP (Time-Based One-Time Password), ad esempio TOTP disponibili in Microsoft Authenticator, altri token software e fob hardware. L'accesso TOTP offre una sicurezza migliore rispetto all'esperienza alternativa Approva/nega. Assicurarsi di eseguire la versione più recente dell'estensione Server dei criteri di rete.

Dopo l'8 maggio 2023, quando la corrispondenza dei numeri è abilitata per tutti gli utenti, a chiunque esegua una connessione RADIUS con l'estensione NPS versione 1.2.2216.1 o successiva verrà richiesto di accedere con un metodo TOTP.

Per visualizzare questo comportamento, gli utenti devono avere un metodo di autenticazione TOTP registrato. Senza un metodo TOTP registrato, gli utenti continuano a vedere Approva/nega.

Prima del rilascio dell'estensione NPS versione 1.2.2216.1 dopo l'8 maggio 2023, le organizzazioni che eseguono versioni precedenti dell'estensione NPS possono modificare il Registro di sistema per richiedere agli utenti di immettere un TOTP. Per altre informazioni, vedere Estensione NPS.

Gestione dei protocolli TLS/SSL e dei pacchetti di crittografia

È consigliabile disabilitare o rimuovere pacchetti di crittografia meno recenti e più deboli, a meno che non sia richiesto dall'organizzazione. Informazioni su come completare questa attività sono disponibili nell'articolo Gestione di protocolli SSL/TLS e pacchetti di crittografia per AD FS

Risoluzione dei problemi aggiuntiva

Altre indicazioni per la risoluzione dei problemi e le possibili soluzioni sono disponibili nell'articolo Risolvere i messaggi di errore dall'estensione NPS per l'autenticazione a più fattori Di Microsoft Entra.

Passaggi successivi

Panoramica e configurazione di Server dei criteri di rete in Windows Server

Configurare ID alternativi per l'accesso o configurare un elenco di eccezioni per gli indirizzi IP che non devono eseguire la verifica in due passaggi nelle opzioni di configurazione avanzate per l'estensione NPS per l'autenticazione a più fattori

Informazioni su come integrare Gateway Desktop remoto e server VPN usando l'estensione NPS