Esercitazione: Creare un criterio WAF in Frontdoor di Azure usando il portale di Azure

Questa esercitazione illustra come creare un criterio web application firewall (WAF) di base e applicarlo a un host front-end in Frontdoor di Azure.

In questa esercitazione apprenderai a:

- Creare un criterio WAF.

- Associarlo a un host front-end.

- Configurare le regole per web application firewall.

Prerequisiti

Creare un'istanza Front Door di Azure o un profilo Front Door di Azure Standard o Premium.

Creare un criterio WAF

Come prima cosa, creare un criterio WAF di base con il set di regole predefinite gestito usando il portale di Azure.

Nell'angolo in alto a sinistra dello schermo selezionare Crea una risorsa. Cercare WAF, selezionare web application firewall (WAF) e selezionare Crea.

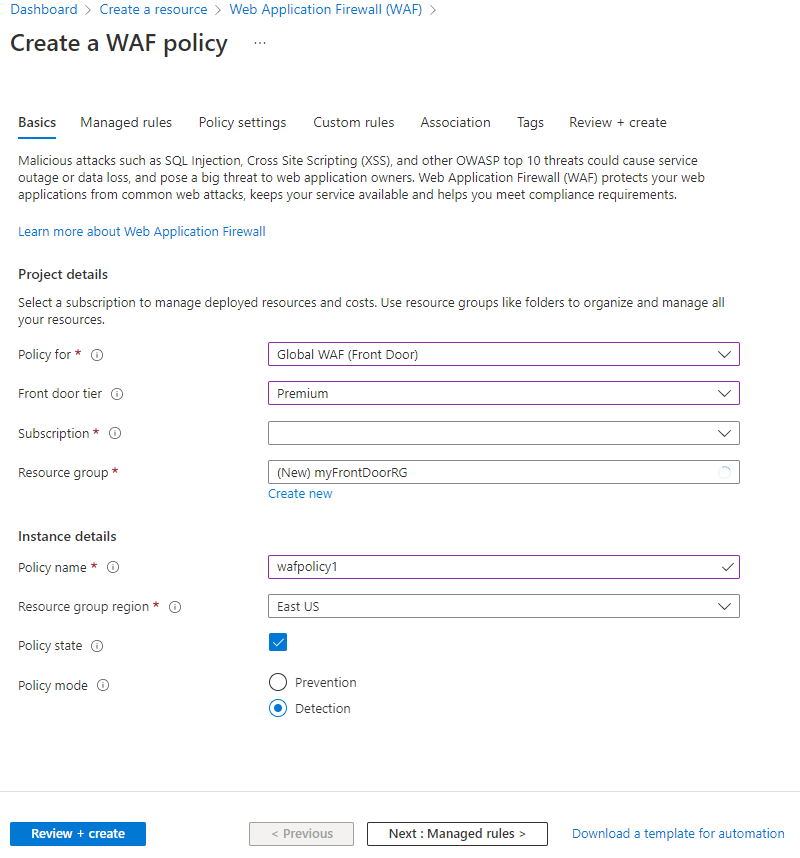

Nella scheda Informazioni di base della pagina Creare un criterio WAF, immettere o selezionare le informazioni seguenti e accettare le impostazioni predefinite per le impostazioni rimanenti.

Impostazione Valore Criteri per Selezionare WAF globale (Frontdoor). Livello Frontdoor Scegliere tra i livelli Classico, Standard e Premium. Abbonamento Seleziona la tua sottoscrizione di Azure. Gruppo di risorse Selezionare il nome del gruppo di risorse Frontdoor. di Azure. Nome del criterio Immettere un nome univoco per il criterio WAF. Stato criteri Impostare come Abilitato.

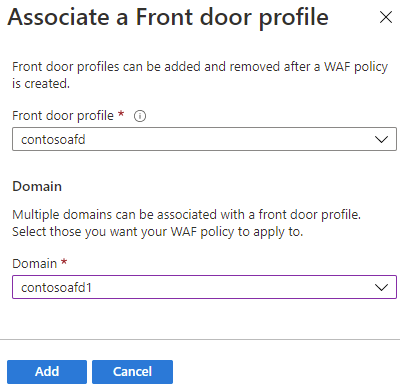

Nella scheda Associazione selezionare Associare un profilo frontdoor, immettere le impostazioni seguenti e selezionare Aggiungi.

Impostazione Valore Profilo Frontdoor Selezionare il nome del profilo Frontdoor di Azure. Domini Selezionare i domini a cui si vuole associare il criterio WAF e quindi selezionare Aggiungi.

Nota

Se il dominio è associato a un criterio WAF, appare disattivato. Occorre prima rimuovere il dominio dal criterio associato e quindi riassociare il dominio a un nuovo criterio WAF.

Selezionare Rivedi e crea>Crea.

Configurare le regole per web application firewall (facoltativo)

Seguire questa procedura per configurare le regole WAF.

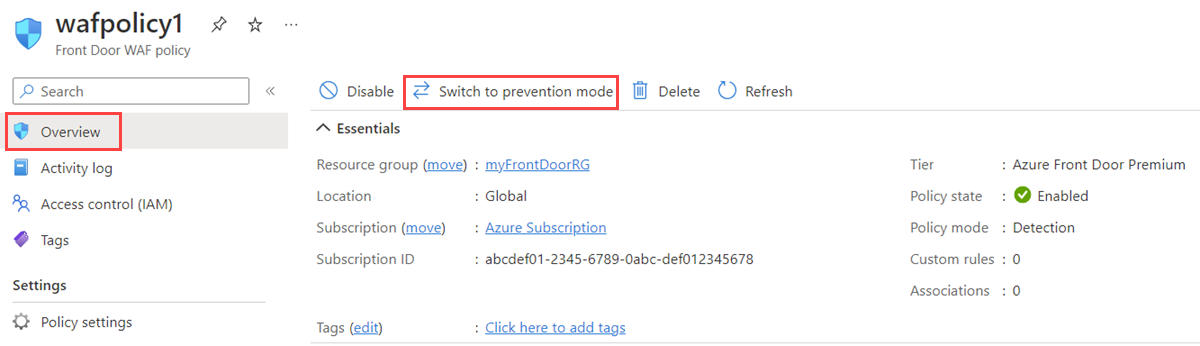

Cambiare modalità

Quando si crea un criterio WAF, per impostazione predefinita, questo è in modalità Rilevamento. In modalità Rilevamento, WAF non blocca alcuna richiesta. Al contrario, le richieste corrispondenti alle regole WAF vengono registrate nei log di WAF. Per vedere WAF in azione, è possibile cambiare le impostazioni della modalità da Rilevamento a Prevenzione. In modalità Prevenzione, le richieste che corrispondono alle regole definite vengono bloccate e registrate nei log WAF.

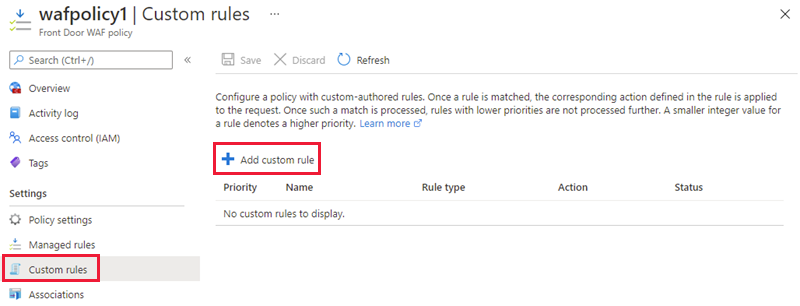

Regole personalizzate

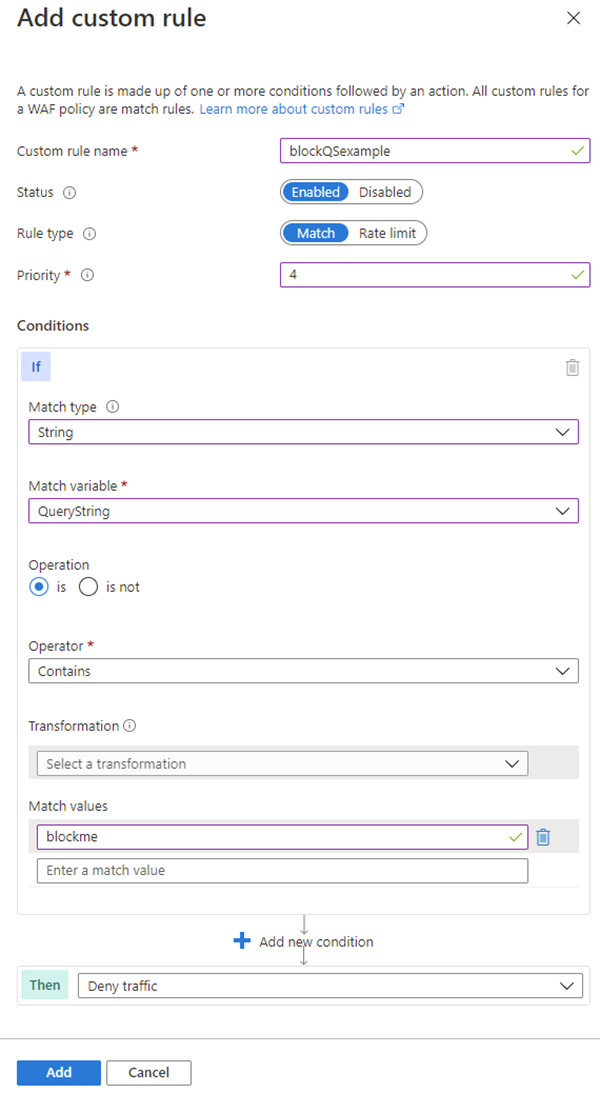

Per creare una regola personalizzata, nella sezione Regole personalizzate selezionare Aggiungi regola personalizzata per aprire la pagina di configurazione della regola personalizzata.

Nell'esempio seguente viene illustrato come configurare una regola personalizzata per bloccare una richiesta se la stringa di query contiene blockme.

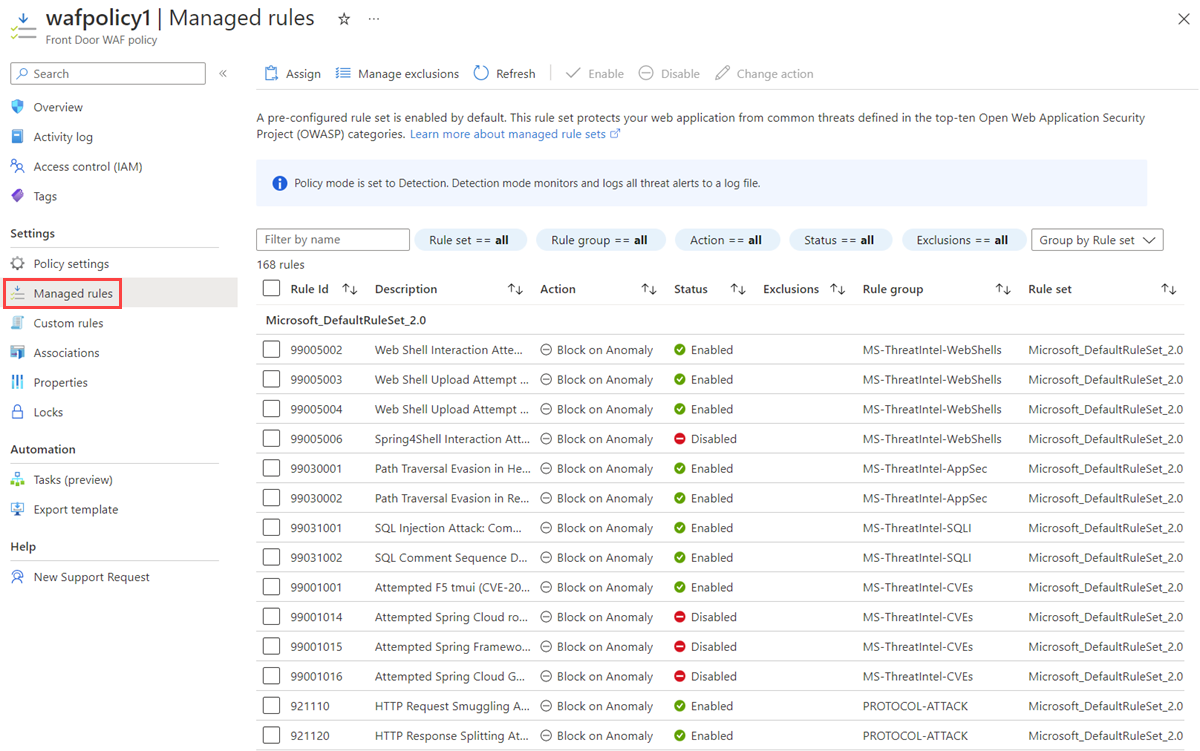

Set di regole predefinito

Il set di regole predefinito gestito da Azure è abilitato per impostazione predefinita per i livelli Premium e Classico di Frontdoor di Azure. Il ripristino di emergenza corrente per il livello Premium di Frontdoor di Azure è Microsoft_DefaultRuleSet_2.1. Il ripristino di emergenza corrente per il livello Classico di Frontdoor di Azure è Microsoft_DefaultRuleSet_1.1. Nella pagina Regole gestite, selezionare Assegna per assegnare un ripristino di emergenza diverso.

Per disabilitare una singola regola, selezionare la casella di controllo davanti al numero di regola e selezionare Disabilita nella parte superiore della pagina. Per modificare i tipi di azione per le singole regole all'interno del set di regole, selezionare la casella di controllo davanti al numero della regola e selezionare Modifica azione nella parte superiore della pagina.

Nota

Le regole gestite sono supportate solo nel livello Premium di Frontdoor di Azure e nei criteri di livello Classico di Frontdoor di Azure.

Pulire le risorse

Quando non sono più necessari, eliminare il gruppo di risorse e tutte le risorse correlate.