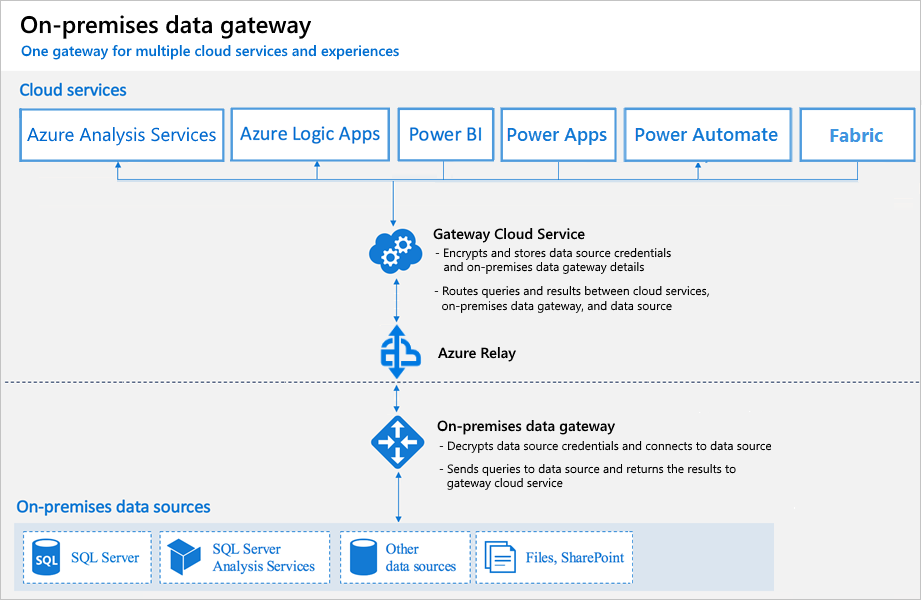

Architettura gateway dati locale

Gli utenti dell'organizzazione possono accedere ai dati locali a cui hanno già l'autorizzazione di accesso dai servizi nel cloud, ad esempio Power BI, Power Platform e Microsoft Fabric. Ma prima che questi utenti possano connettere il servizio cloud all'origine dati locale, è necessario installare e configurare un gateway dati locale.

Il gateway facilita la comunicazione in background rapida e sicura. Questa comunicazione passa da un utente nel cloud all'origine dati locale e quindi torna al cloud.

Un amministratore è in genere quello che installa e configura un gateway. Queste azioni potrebbero richiedere una conoscenza speciale dei server locali o delle autorizzazioni di amministratore del server.

Questo articolo non fornisce istruzioni dettagliate su come installare e configurare il gateway. Per queste indicazioni, vedere Installare un gateway dati locale. Questo articolo fornisce informazioni approfondite sul funzionamento del gateway.

Funzionamento del gateway

Si esaminerà prima di tutto cosa accade quando si interagisce con un elemento connesso a un'origine dati locale.

Nota

A seconda del servizio cloud, potrebbe essere necessario configurare un'origine dati per il gateway.

- Il servizio cloud crea una query e le credenziali crittografate per l'origine dati locale. La query e le credenziali vengono inviate alla coda del gateway per l'elaborazione quando il gateway esegue periodicamente il polling del servizio. Per altre informazioni sulla crittografia delle credenziali in Power BI, vedere White paper sulla sicurezza di Power BI.

- Il servizio cloud gateway analizza la query ed esegue il push della richiesta in Inoltro di Azure.

- Inoltro di Azure invia le richieste in sospeso al gateway quando esegue periodicamente il polling. Sia il gateway che servizio Power BI vengono implementati per accettare solo il traffico TLS 1.2.

- Il gateway ottiene la query, decrittografa le credenziali e si connette a una o più origini dati con tali credenziali.

- Il gateway invia la query all'origine dati in modo che venga eseguita.

- I risultati vengono inviati dall'origine dati al gateway e quindi al servizio cloud. Il servizio usa quindi i risultati.

Nel passaggio 6 le query come Power BI e gli aggiornamenti di Azure Analysis Services possono restituire grandi quantità di dati. Per tali query, i dati vengono archiviati temporaneamente nel computer gateway. Questa risorsa di archiviazione dati continua fino a quando non vengono ricevuti tutti i dati dall'origine dati. I dati vengono quindi inviati al servizio cloud. Questo processo è denominato spooling. È consigliabile usare un'unità SSD (Solid State Drive) come risorsa di archiviazione di spooling.

Autenticazione nelle origini dati locali

Le credenziali archiviate vengono usate per la connessione dal gateway alle origini dati locali. Indipendentemente dall'utente, il gateway usa le credenziali archiviate per connettersi. Potrebbero tuttavia verificarsi eccezioni di autenticazione come DirectQuery e LiveConnect per Analysis Services in Power BI. Per altre informazioni sulla crittografia delle credenziali in Power BI, vedere White paper sulla sicurezza di Power BI.

Account di accesso

Si accede con un account aziendale o un account dell'istituto di istruzione. Questo account è l'account dell'organizzazione. Se è stata effettuata l'iscrizione a un'offerta di Office 365 e non è stato specificato l'indirizzo di posta elettronica aziendale effettivo, il nome dell'account potrebbe essere simile a nancy@contoso.onmicrosoft.com. Un servizio cloud archivia l'account all'interno di un tenant in Microsoft Entra ID. Nella maggior parte dei casi, l'UPN (User Principal Name) dell'account Microsoft Entra ID corrisponde all'indirizzo di posta elettronica.

Sicurezza del traffico di rete

Il traffico passa dal gateway all'inoltro di Azure al cluster back-end di Power BI. Usando ExpressRoute, è possibile assicurarsi che questo traffico non attraversi la rete Internet pubblica. Tutto il traffico interno di Azure passa attraverso il backbone di Azure.

Microsoft Entra ID

I servizi cloud Microsoft usano Microsoft Entra ID per autenticare gli utenti. Microsoft Entra ID è il tenant che contiene nomi utente e gruppi di sicurezza. In genere, l'indirizzo di posta elettronica usato per l'accesso è lo stesso dell'UPN dell'account. Per altre informazioni sull'autenticazione in Power BI, vedere white paper sulla sicurezza di Power BI.

Ricerca per categorie dire qual è il mio UPN?

L'UPN potrebbe non essere noto e potrebbe non essere un amministratore di dominio. Per individuare l'UPN per l'account, eseguire il comando seguente dalla workstation: whoami /upn.

Anche se il risultato è simile a un indirizzo di posta elettronica, si tratta dell'UPN nell'account di dominio locale.

Sincronizzare un Active Directory locale con Microsoft Entra ID

Si vuole che ogni account Active Directory locale corrisponda a un account MICROSOFT Entra ID, perché l'UPN per entrambi gli account deve essere lo stesso.

I servizi cloud conoscono solo gli account all'interno di Microsoft Entra ID. Non importa se aggiungi un account nel tuo Active Directory locale. Se l'account non esiste nell'ID Microsoft Entra, non può essere usato.

Esistono diversi modi per abbinare gli account Active Directory locale con Microsoft Entra ID.

Aggiungere manualmente gli account all'ID Microsoft Entra.

Creare un account nel portale di Azure o all'interno del interfaccia di amministrazione di Microsoft 365. Assicurarsi che il nome dell'account corrisponda all'UPN dell'account Active Directory locale.

Usare lo strumento Microsoft Entra ID Connect per sincronizzare gli account locali con il tenant microsoft Entra ID.

Lo strumento Microsoft Entra ID Connect offre opzioni per la sincronizzazione della directory e l'installazione dell'autenticazione. tra cui la sincronizzazione dell'hash delle password, l'autenticazione pass-through e la federazione. Se non si è un amministratore tenant o un amministratore di dominio locale, contattare l'amministratore IT per configurare Microsoft Entra ID Connect.

Microsoft Entra ID Connect garantisce che l'UPN dell'ID Microsoft Entra corrisponda all'UPN di Active Directory locale. Questa corrispondenza consente di usare le connessioni live di Analysis Services con le funzionalità di Power BI o con le funzionalità Single Sign-On (SSO).

Nota

La sincronizzazione degli account con lo strumento Microsoft Entra ID Connect crea nuovi account all'interno del tenant di Microsoft Entra ID.