Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo articolo fornisce agli amministratori Microsoft Defender for Cloud Apps indicazioni su come analizzare e risolvere i problemi comuni di accesso e controllo della sessione riscontrati dagli utenti finali.

Controllare i requisiti minimi

Prima di iniziare la risoluzione dei problemi, assicurarsi che l'ambiente soddisfi i requisiti generali minimi seguenti per i controlli di accesso e sessione.

| Requisito | Descrizione |

|---|---|

| Licenze | Assicurarsi di avere una licenza valida per Microsoft Defender for Cloud Apps. |

| Single Sign-On (SSO) | Le app devono essere configurate con una delle soluzioni di Single Sign-On (SSO) supportate: - Microsoft Entra ID con SAML 2.0 o OpenID Connect 2.0 - IdP non Microsoft con SAML 2.0 |

| Supporto dei browser | I controlli sessione sono disponibili per le sessioni basate su browser nelle versioni più recenti dei browser seguenti: - Microsoft Edge - Google Chrome - Mozilla Firefox - Apple Safari Anche la protezione nel browser per Microsoft Edge ha requisiti specifici, incluso l'utente che ha eseguito l'accesso con il proprio profilo di lavoro. Per altre informazioni, vedere Requisiti di protezione nel browser. |

| Inattività | Defender for Cloud Apps consente di definire il comportamento predefinito da applicare se si verifica un'interruzione del servizio, ad esempio un componente che non funziona correttamente. Ad esempio, è possibile scegliere di applicare la protezione avanzata (blocco) o ignorare (consentire) agli utenti di eseguire azioni su contenuto potenzialmente sensibile quando i normali controlli dei criteri non possono essere applicati. Per configurare il comportamento predefinito durante il tempo di inattività del sistema, in Microsoft Defender XDR passare a Impostazioni>Accesso condizionale Comportamentopredefinito controllo>> appConsenti o Blocca l'accesso. |

La pagina di monitoraggio utente non viene visualizzata

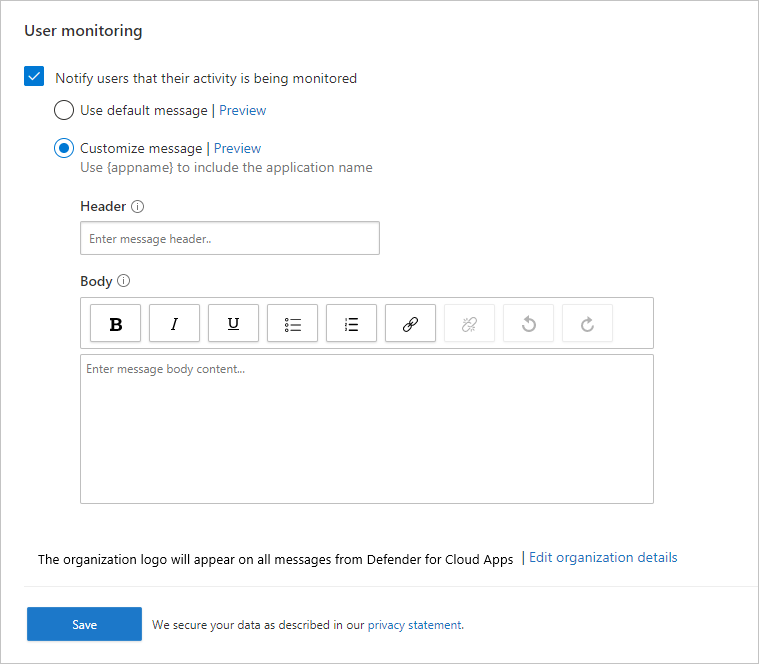

Quando si esegue il routing di un utente tramite il Defender for Cloud Apps, è possibile notificare all'utente che la sessione è monitorata. Per impostazione predefinita, la pagina di monitoraggio utente è abilitata.

Questa sezione descrive i passaggi per la risoluzione dei problemi che è consigliabile eseguire se la pagina di monitoraggio utente è abilitata ma non viene visualizzata come previsto.

Passaggi consigliati

Nel portale di Microsoft Defender selezionare Impostazioni>App cloud.

In Controllo app per l'accesso condizionale selezionare Monitoraggio utente. Questa pagina mostra le opzioni di monitoraggio utente disponibili in Defender for Cloud Apps. Ad esempio:

Verificare che l'opzione Notifica agli utenti che l'attività è monitorata sia selezionata.

Selezionare se si vuole usare il messaggio predefinito o specificare un messaggio personalizzato:

Tipo di messaggio Dettagli Predefinita Intestazione:

L'accesso a [Nome app verrà visualizzato qui] viene monitorato

Corpo:

Per una maggiore sicurezza, l'organizzazione consente l'accesso a [Nome app verrà visualizzato qui] in modalità di monitoraggio. L'accesso è disponibile solo da un Web browser.Personalizzato Intestazione:

Usare questa casella per specificare un'intestazione personalizzata per informare gli utenti che vengono monitorati.

Corpo:

Usare questa casella per aggiungere altre informazioni personalizzate per l'utente, ad esempio chi contattare con domande, e supporta gli input seguenti: testo normale, testo RTF, collegamenti ipertestuali.Selezionare Anteprima per verificare la pagina di monitoraggio utente visualizzata prima di accedere a un'app.

Seleziona Salva.

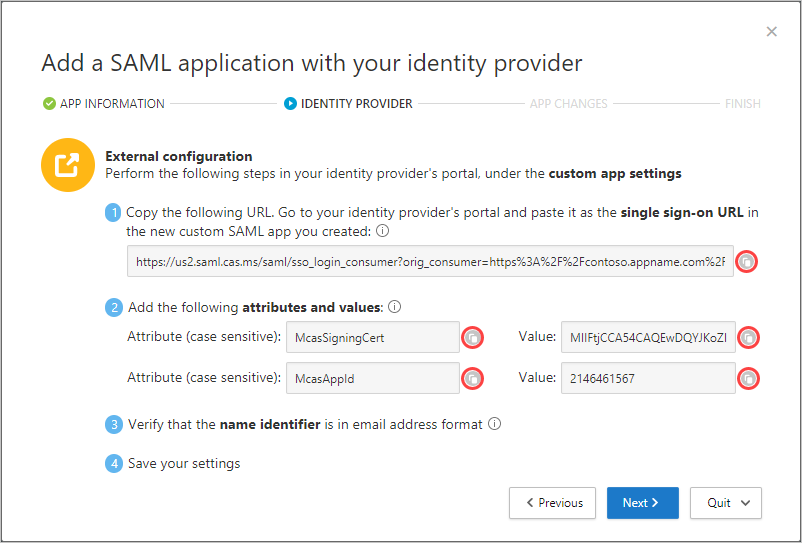

Non è possibile accedere all'app da un provider di identità non Microsoft

Se un utente finale riceve un errore generale dopo l'accesso a un'app da un provider di identità non Microsoft, convalidare la configurazione idP non Microsoft.

Passaggi consigliati

Nel portale di Microsoft Defender selezionare Impostazioni>App cloud.

In App connesse selezionare App di controllo app per l'accesso condizionale.

Nell'elenco delle app, nella riga a cui non è possibile accedere all'app, selezionare i tre puntini alla fine della riga e quindi selezionare Modifica app.

Verificare che il certificato SAML caricato sia corretto.

Verificare che gli URL SSO validi siano forniti nella configurazione dell'app.

Verificare che gli attributi e i valori nell'app personalizzata si riflettano nelle impostazioni del provider di identità.

Ad esempio:

Se non è ancora possibile accedere all'app, aprire un ticket di supporto.

Viene visualizzata la pagina Qualcosa è andato storto

A volte, durante una sessione proxy, potrebbe essere visualizzata la pagina Qualcosa è andato storto . Ciò può verificarsi quando:

- Un utente accede dopo essere rimasto inattivo per un po'

- L'aggiornamento del browser e del caricamento della pagina richiede più tempo del previsto

- L'app IdP non Microsoft non è configurata correttamente

Passaggi consigliati

Se l'utente finale sta provando ad accedere a un'app configurata usando un IDP non Microsoft, vedere Non è possibile accedere all'app da un IDP non Microsoft e stato dell'app: Continua l'installazione.

Se l'utente finale ha raggiunto questa pagina in modo imprevisto, eseguire le operazioni seguenti:

- Riavviare la sessione del browser.

- Cancella cronologia, cookie e cache dal browser.

Le azioni o i controlli file degli Appunti non vengono bloccati

La possibilità di bloccare azioni degli Appunti come taglia, copia, incolla e controlli file, ad esempio download, caricamento e stampa, è necessaria per impedire scenari di esfiltrazione e infiltrazione dei dati.

Questa capacità consente alle aziende di bilanciare sicurezza e produttività per gli utenti finali. Se si verificano problemi con queste funzionalità, seguire questa procedura per analizzare il problema.

Passaggi consigliati

Se la sessione viene sottoposta a proxy, seguire questa procedura per verificare i criteri:

Nel portale Microsoft Defender selezionare Log attività in App cloud.

Usare il filtro avanzato, selezionare Azione applicata e impostarne il valore su Bloccato.

Verificare che siano presenti attività di file bloccate:

Se è presente un'attività, espandere il pannello attività facendo clic sull'attività.

Nella scheda Generale del pannello attività selezionare il collegamento Criteri corrispondenti per verificare che i criteri applicati siano presenti.

Se i criteri non vengono visualizzati, vedere Problemi durante la creazione di criteri di accesso e sessione.

Se l'accesso è bloccato o consentito a causa del comportamento predefinito, indica che il sistema era inattivo e che è stato applicato il comportamento predefinito.

Per modificare il comportamento predefinito, nel portale di Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud. In Controllo app per l'accesso condizionale selezionare Comportamento predefinito e impostare il comportamento predefinito su Consenti o Blocca accesso.

Passare al portale di amministrazione di Microsoft 365 e monitorare le notifiche sui tempi di inattività del sistema.

Se non è ancora possibile visualizzare l'attività bloccata, aprire un ticket di supporto.

I download non vengono protetti

In qualità di utente finale, potrebbe essere necessario scaricare dati sensibili in un dispositivo non gestito. In questi scenari è possibile proteggere i documenti con Microsoft Purview Information Protection.

Se l'utente finale non riesce a crittografare correttamente il documento, seguire questa procedura per analizzare il problema.

Passaggi consigliati

Nel portale Microsoft Defender selezionare Log attività in App cloud.

Usare il filtro avanzato, selezionare Azione applicata e impostarne il valore su Protetto.

Verificare che siano presenti attività di file bloccate:

Se è presente un'attività, espandere il pannello attività facendo clic sull'attività

Nella scheda Generale del pannello attività selezionare il collegamento Criteri corrispondenti per verificare che i criteri applicati siano presenti.

Se i criteri non vengono visualizzati, vedere Problemi durante la creazione di criteri di accesso e sessione.

Se l'accesso è bloccato o consentito a causa del comportamento predefinito, indica che il sistema era inattivo e che è stato applicato il comportamento predefinito.

Per modificare il comportamento predefinito, nel portale di Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud. In Controllo app per l'accesso condizionale selezionare Comportamento predefinito e impostare il comportamento predefinito su Consenti o Blocca accesso.

Passare al dashboard integrità dei servizi di Microsoft 365 e monitorare le notifiche sui tempi di inattività del sistema.

Se si protegge il file con un'etichetta di riservatezza o autorizzazioni personalizzate, nella descrizione dell'attività verificare che l'estensione del file sia uno dei tipi di file supportati seguenti:

Word: docm, docx, dotm, dotx

Excel: xlam, xlsm, xlsx, xltx

PowerPoint: potm, potx, ppsx, ppsm, pptm, pptx

PDF se l'etichettatura unificata è abilitata

Se il tipo di file non è supportato, nei criteri di sessione è possibile selezionare Blocca download di qualsiasi file non supportato dalla protezione nativa o in cui la protezione nativa non riesce.

Se non è ancora possibile visualizzare l'attività bloccata, aprire un ticket di supporto.

Passaggio a un URL specifico di un'app con suffisso e destinazione in una pagina generica

In alcuni scenari, l'esplorazione di un collegamento potrebbe comportare l'atterraggio dell'utente nella home page dell'app anziché il percorso completo del collegamento.

Consiglio

Defender for Cloud Apps gestisce un elenco di app note per la perdita di contesto. Per altre informazioni, vedere Limitazioni della perdita di contesto.

Passaggi consigliati

Se si usa un browser diverso da Microsoft Edge e un utente accede alla home page dell'app anziché al percorso completo del collegamento, risolvere il problema aggiungendo .mcas.ms all'URL originale.

Ad esempio, se l'URL originale è:

https://www.github.com/organization/threads/threadnumber, modificarlo in https://www.github.com.mcas.ms/organization/threads/threadnumber

Gli utenti di Microsoft Edge traggono vantaggio dalla protezione nel browser, non vengono reindirizzati a un proxy inverso e non devono avere bisogno del .mcas.ms suffisso aggiunto. Per le app che riscontrano una perdita di contesto, aprire un ticket di supporto.

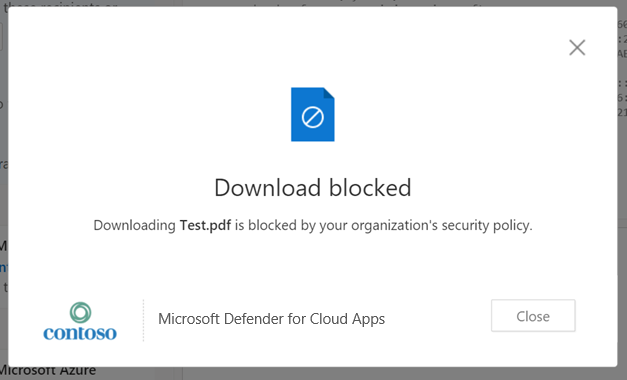

Il blocco dei download causa il blocco delle anteprime PDF

Occasionalmente, quando si visualizzano in anteprima o stampano file PDF, le app avviano il download del file. Ciò causa Defender for Cloud Apps intervenire per garantire che il download sia bloccato e che i dati non vengano persi dall'ambiente.

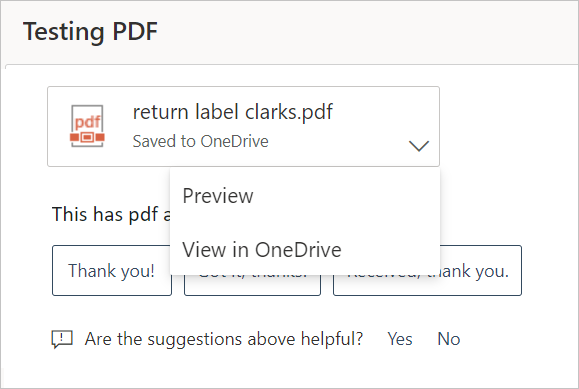

Ad esempio, se sono stati creati criteri di sessione per bloccare i download per Outlook Web Access (OWA), l'anteprima o la stampa di file PDF potrebbe essere bloccata, con un messaggio simile al seguente:

Per consentire l'anteprima, un amministratore di Exchange deve seguire questa procedura:

Scaricare il modulo Exchange Online PowerShell.

Connettersi al modulo. Per ulteriori informazioni, vedere Connessione a Exchange Online PowerShell.

Dopo aver eseguito la connessione al Exchange Online PowerShell, usare il cmdlet Set-OwaMailboxPolicy per aggiornare i parametri nei criteri:

Set-OwaMailboxPolicy -Identity OwaMailboxPolicy-Default -DirectFileAccessOnPrivateComputersEnabled $false -DirectFileAccessOnPublicComputersEnabled $falseNota

Il criterio OwaMailboxPolicy-Default è il nome predefinito dei criteri OWA in Exchange Online. Alcuni clienti potrebbero aver distribuito criteri OWA aggiuntivi o creati con un nome diverso. Se sono presenti più criteri OWA, possono essere applicati a utenti specifici. Sarà quindi necessario aggiornarli per avere una copertura completa.

Dopo aver impostato questi parametri, eseguire un test in OWA con un file PDF e un criterio di sessione configurato per bloccare i download. L'opzione Download deve essere rimossa dall'elenco a discesa ed è possibile visualizzare in anteprima il file. Ad esempio:

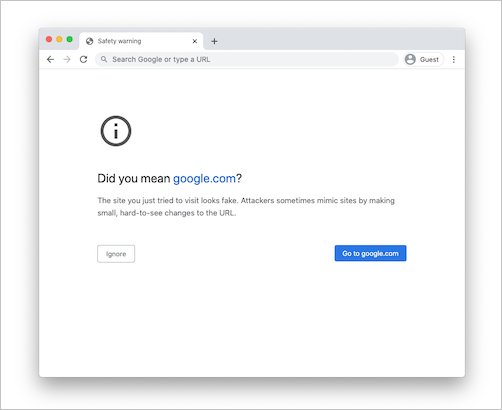

Viene visualizzato un avviso del sito simile

Gli attori malintenzionati possono creare URL simili agli URL di altri siti per rappresentare e ingannare gli utenti a credere di passare a un altro sito. Alcuni browser provano a rilevare questo comportamento e avvisano gli utenti prima di accedere all'URL o bloccare l'accesso.

In alcuni rari casi, gli utenti sotto controllo sessione ricevono un messaggio dal browser che indica l'accesso sospetto al sito. Il motivo è che il browser considera il dominio con suffisso (ad esempio, .mcas.ms) come sospetto.

Questo messaggio viene visualizzato solo per gli utenti di Chrome, poiché gli utenti di Microsoft Edge traggono vantaggio dalla protezione nel browser, senza l'architettura del proxy inverso. Ad esempio:

Se si riceve un messaggio simile al seguente, contattare il supporto tecnico Microsoft per rivolgersi al fornitore del browser pertinente.

Gli utenti riscontrano Entra ID accesso dopo aver fatto clic sui collegamenti mcas.ms

Gli utenti malintenzionati possono creare URL che sembrano portare a domini attendibili, ma in realtà reindirizzano gli utenti a siti dannosi. Per gli utenti protetti dalla soluzione basata su sessione/suffisso, un utente malintenzionato potrebbe tentare di ignorare i controlli aggiungendo il suffisso mcas.ms a un URL dannoso, sfruttando il presupposto che tali URL siano sicuri.

Per attenuare questo problema, Microsoft Defender for Cloud Apps reindirizza qualsiasi URL di mcas.ms privo di contesto di sessione valido per Entra ID per l'autenticazione, bloccando in modo efficace tali exploit.

Tuttavia, possono esistere URL di mcas.ms legittimi senza contesto, ad esempio se un utente fa clic su un segnalibro del browser precedente. In questi casi, l'utente verrà prima reindirizzato a Entra ID. Se il provider di identità (IdP) non è Entra ID, sarà necessario rimuovere manualmente il suffisso mcas.ms per continuare.

Altre considerazioni per la risoluzione dei problemi delle app

Per la risoluzione dei problemi delle app, è necessario considerare altri aspetti:

Il supporto dei controlli sessione per i browser moderni Defender for Cloud Apps i controlli sessione include ora il supporto per il nuovo browser Microsoft Edge basato su Chromium. Anche se continuiamo a supportare le versioni più recenti di Internet Explorer e la versione legacy di Microsoft Edge, il supporto è limitato e ti consigliamo di usare il nuovo browser Microsoft Edge.

I controlli sessione proteggono le limitazioni Co-Auth l'etichettatura nell'azione "proteggi" non è supportata dai controlli sessione Defender for Cloud Apps. Per altre informazioni, vedere Abilitare la creazione condivisa per i file crittografati con etichette di riservatezza.