Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

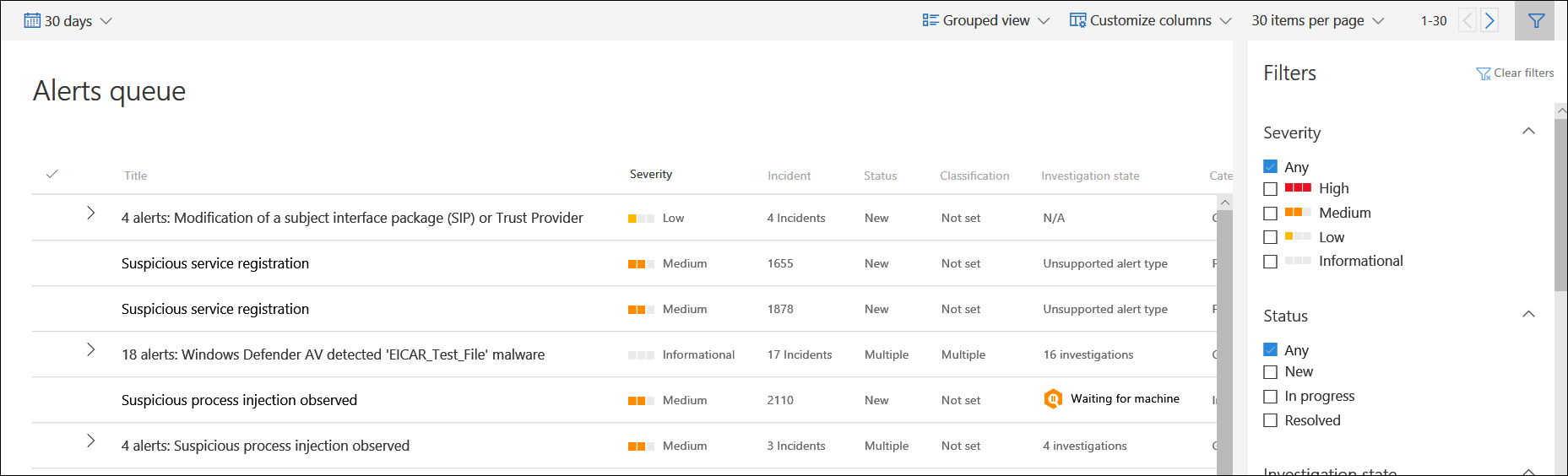

La coda Avvisi mostra un elenco di avvisi contrassegnati dai dispositivi della rete. Per impostazione predefinita, la coda visualizza gli avvisi visualizzati negli ultimi 7 giorni in una visualizzazione raggruppata. Gli avvisi più recenti vengono visualizzati nella parte superiore dell'elenco per visualizzare prima gli avvisi più recenti.

Nota

Gli avvisi sono notevolmente ridotti grazie all'analisi automatizzata e alla correzione, consentendo agli esperti delle operazioni di sicurezza di concentrarsi su minacce più sofisticate e altre iniziative di alto valore. Quando un avviso contiene un'entità supportata per l'analisi automatizzata (ad esempio, un file) in un dispositivo con un sistema operativo supportato, è possibile avviare un'indagine e una correzione automatizzate. Per altre informazioni sulle indagini automatizzate, vedere Panoramica delle indagini automatizzate.

Sono disponibili diverse opzioni tra cui è possibile scegliere per personalizzare la visualizzazione degli avvisi.

Nel riquadro di spostamento superiore è possibile:

- Personalizzare le colonne per aggiungere o rimuovere colonne

- Applicazione di filtri

- Visualizzare gli avvisi per una durata specifica, ad esempio 1 giorno, 3 giorni, 1 settimana, 30 giorni e 6 mesi

- Esportare l'elenco degli avvisi in Excel

- Gestione avvisi

Ordinare e filtrare gli avvisi

È possibile applicare i filtri seguenti per limitare l'elenco degli avvisi e ottenere una visualizzazione più mirata degli avvisi.

Gravità

| Gravità dell'avviso | Descrizione |

|---|---|

| Alto (Rosso) |

Avvisi comunemente visualizzati associati a minacce persistenti avanzate (APT). Questi avvisi indicano un rischio elevato a causa della gravità dei danni che possono infliggere ai dispositivi. Alcuni esempi sono: attività degli strumenti di furto di credenziali, attività ransomware non associate ad alcun gruppo, manomissione di sensori di sicurezza o qualsiasi attività dannosa indicativa di un avversario umano. |

| Medio (Arancione) |

Avvisi dal rilevamento degli endpoint e dai comportamenti di risposta post-violazione che potrebbero far parte di una minaccia persistente avanzata (APT). Questi comportamenti includono comportamenti osservati tipici delle fasi di attacco, modifiche anomale del Registro di sistema, esecuzione di file sospetti e così via. Anche se alcuni possono far parte di test di sicurezza interni, richiede un'indagine perché potrebbe anche far parte di un attacco avanzato. |

| Bassa (Giallo) |

Avvisi sulle minacce associate al malware prevalente. Ad esempio, hack-tools, strumenti di hack non malware, ad esempio l'esecuzione di comandi di esplorazione, la cancellazione dei log e così via, che spesso non indicano una minaccia avanzata destinata all'organizzazione. Potrebbe anche provenire da uno strumento di sicurezza isolato di test da parte di un utente dell'organizzazione. |

| Informativa (Grigio) |

Avvisi che potrebbero non essere considerati dannosi per la rete, ma che possono favorire la consapevolezza della sicurezza dell'organizzazione sui potenziali problemi di sicurezza. |

Informazioni sulla gravità degli avvisi

Microsoft Defender livelli di gravità degli avvisi di Antivirus e Defender per endpoint sono diversi perché rappresentano ambiti diversi.

La gravità della minaccia antivirus Microsoft Defender rappresenta la gravità assoluta della minaccia rilevata (malware) e viene assegnata in base al rischio potenziale per il singolo dispositivo, se infettato.

La gravità dell'avviso di Defender per endpoint rappresenta la gravità del comportamento rilevato, il rischio effettivo per il dispositivo, ma soprattutto il potenziale rischio per l'organizzazione.

Quindi, ad esempio:

- La gravità di un avviso di Defender per endpoint relativo a una minaccia rilevata dall'antivirus Microsoft Defender che è stata impedita e che non ha infettato il dispositivo è classificata come "informativa" perché non si è verificato alcun danno effettivo.

- Un avviso su un malware commerciale è stato rilevato durante l'esecuzione, ma bloccato e corretto da Microsoft Defender Antivirus, è classificato come "Basso" perché potrebbe aver causato alcuni danni al singolo dispositivo, ma non rappresenta alcuna minaccia organizzativa.

- Un avviso sul malware rilevato durante l'esecuzione che può rappresentare una minaccia non solo per il singolo dispositivo, ma per l'organizzazione, indipendentemente dal fatto che alla fine sia stato bloccato, può essere classificato come "Medio" o "Alto".

- Gli avvisi comportamentali sospetti, che non sono stati bloccati o corretti, verranno classificati "Basso", "Medio" o "Alto" in base alle stesse considerazioni sulle minacce dell'organizzazione.

Stato

È possibile scegliere di filtrare l'elenco degli avvisi in base al relativo stato.

Nota

Se viene visualizzato uno stato di avviso di tipo avviso non supportato , significa che le funzionalità di indagine automatizzata non possono prelevare tale avviso per eseguire un'indagine automatizzata. Tuttavia, è possibile analizzare questi avvisi manualmente.

Categories

Sono state ridefinite le categorie di avviso per allinearsi alle tattiche di attacco aziendali nella matrice CK&MITRE ATT. I nomi delle nuove categorie si applicano a tutti i nuovi avvisi. Gli avvisi esistenti mantengono i nomi delle categorie precedenti.

Servizi di origine

È possibile filtrare gli avvisi in base alle origini del servizio seguenti:

- Microsoft Defender per identità

- Microsoft Defender for Cloud Apps

- Microsoft Defender per endpoint

- Microsoft Defender XDR

- Microsoft Defender per Office 365

- App Governance

- Microsoft Entra ID Protection

I clienti di Microsoft Endpoint Notification possono ora filtrare e visualizzare i rilevamenti dal servizio filtrando in base a Microsoft Defender Esperti annidati nell'origine del servizio Microsoft Defender per endpoint.

Nota

Il filtro Antivirus verrà visualizzato solo se i dispositivi usano Microsoft Defender Antivirus come prodotto antimalware di protezione in tempo reale predefinito.

Tag

È possibile filtrare gli avvisi in base ai tag assegnati agli avvisi.

Criteri

È possibile filtrare gli avvisi in base ai criteri seguenti:

| Origine di rilevamento | Valore API |

|---|---|

| Sensori di terze parti | ThirdPartySensors |

| Antivirus | WindowsDefenderAv |

| Indagine automatizzata | AutomatedInvestigation |

| Rilevamento personalizzato | CustomDetection |

| TI personalizzato | CustomerTI |

| EDR | WindowsDefenderAtp |

| Microsoft Defender XDR | MTP |

| Microsoft Defender per Office 365 | OfficeATP |

| esperti Microsoft Defender | ThreatExperts |

| Smartscreen | WindowsDefenderSmartScreen |

Entità

È possibile filtrare gli avvisi in base al nome o all'ID dell'entità.

Stato dell'indagine automatizzata

È possibile scegliere di filtrare gli avvisi in base allo stato di indagine automatizzato.

Argomenti correlati

- Gestire gli avvisi di Microsoft Defender per endpoint

- Analizzare gli avvisi Microsoft Defender per endpoint

- Analizzare un file associato a un avviso di Microsoft Defender per endpoint

- Analizzare i dispositivi nell'elenco dispositivi Microsoft Defender per endpoint

- Analizzare un indirizzo IP associato a un avviso di Microsoft Defender per endpoint

- Analizzare un dominio associato a un avviso di Microsoft Defender per endpoint

- Analizzare un account utente in Microsoft Defender per endpoint