Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Informazioni su come distribuire Defender per endpoint in Android in dispositivi registrati Microsoft Intune Portale aziendale. Per altre informazioni su Microsoft Intune registrazione del dispositivo, vedere Registrare il dispositivo.

Nota

Defender per endpoint in Android è ora disponibile su Google Play

È possibile connettersi a Google Play da Microsoft Intune per distribuire l'app Defender per endpoint tra l'amministratore del dispositivo e le modalità di registrazione Android Enterprise. Aggiornamenti all'app sono automatiche tramite Google Play.

Distribuire nei dispositivi registrati Android Enterprise

Defender per endpoint in Android supporta i dispositivi registrati android enterprise.

Per altre informazioni sulle opzioni di registrazione supportate da Microsoft Intune, vedere Opzioni di registrazione.

Attualmente, i dispositivi di proprietà personale con un profilo di lavoro, i dispositivi di proprietà dell'azienda con un profilo di lavoro e le registrazioni dei dispositivi utente completamente gestite di proprietà dell'azienda sono supportati in Android Enterprise.

Aggiungere Microsoft Defender per endpoint in Android come app Google Play gestita

Per aggiungere l'app Microsoft Defender per endpoint nel Google Play Store gestito, seguire questa procedura:

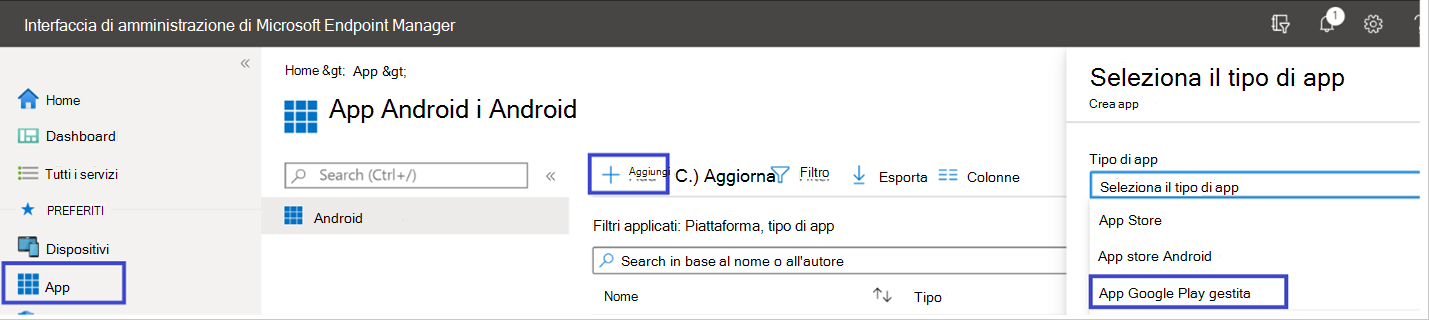

Nell'interfaccia di amministrazione di Microsoft Intune passare ad AppAndroid Apps Add (App>Android)> e selezionare Managed Google Play app (App Google Play gestita).

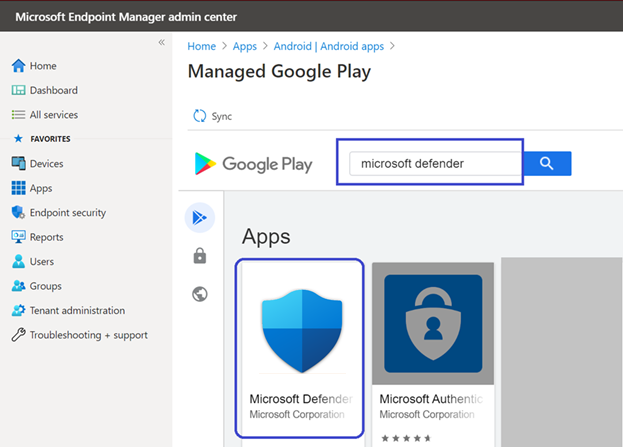

Nella pagina gestita di Google Play che viene caricata passare alla casella di ricerca e digitare

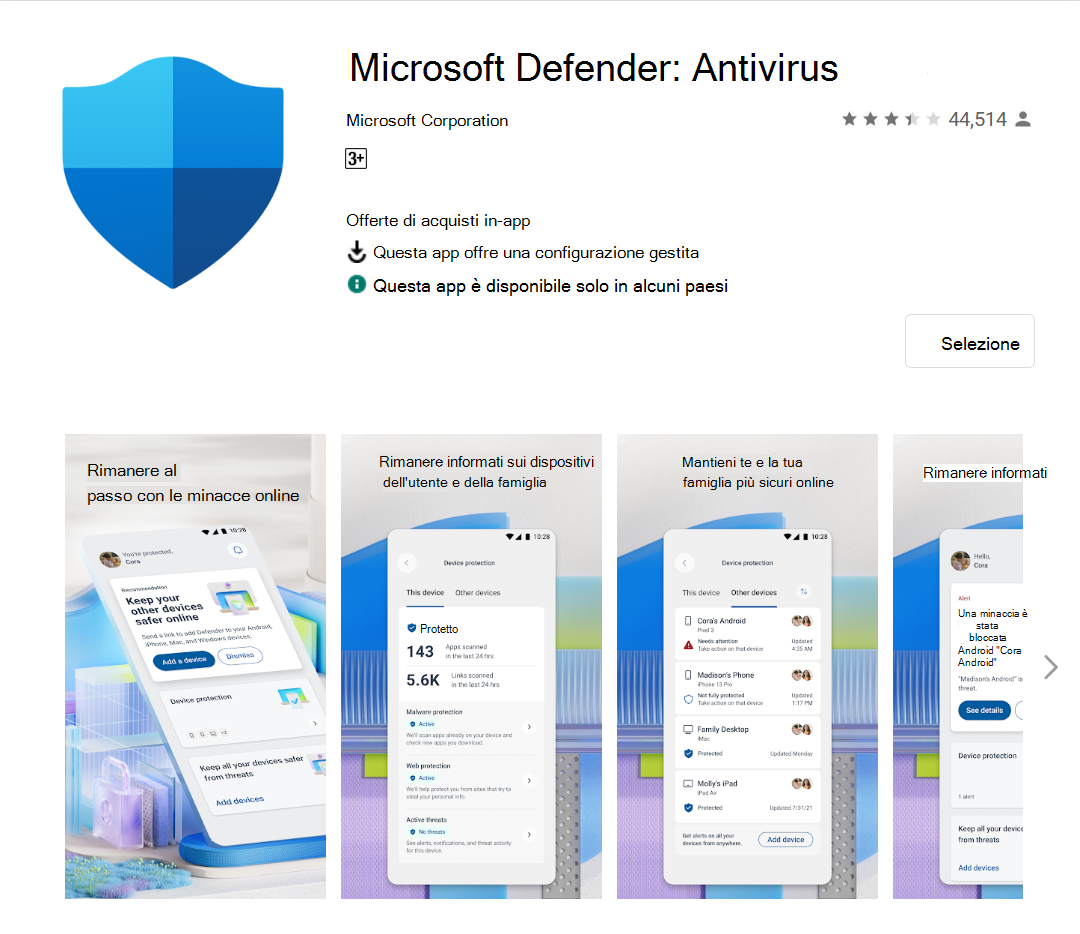

Microsoft Defender. La ricerca dovrebbe visualizzare l'app Microsoft Defender per endpoint in Google Play Store gestito. Selezionare l'app Microsoft Defender per endpoint dall'elenco dei risultati della ricerca.Nella pagina Descrizione dell'app dovrebbe essere possibile visualizzare i dettagli dell'app sull'app Defender per endpoint. Esaminare le informazioni nella pagina, toccare Seleziona per selezionare l'app e quindi selezionare Sincronizza nella parte superiore del pannello per sincronizzare l'app.

La sincronizzazione viene completata in pochi minuti.

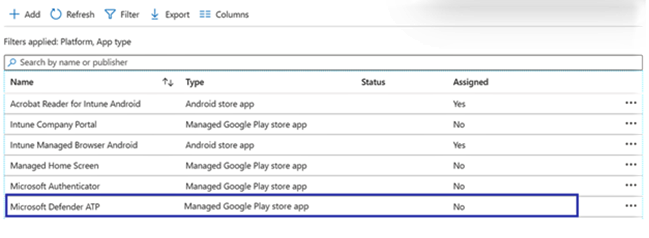

Selezionare il pulsante Aggiorna nella schermata Delle app Android. Microsoft Defender per endpoint dovrebbe essere visibile nell'elenco delle app.

Defender per endpoint supporta i criteri di configurazione delle app per i dispositivi gestiti usando Microsoft Intune. Questa funzionalità può essere usata per selezionare configurazioni diverse per Defender per endpoint.

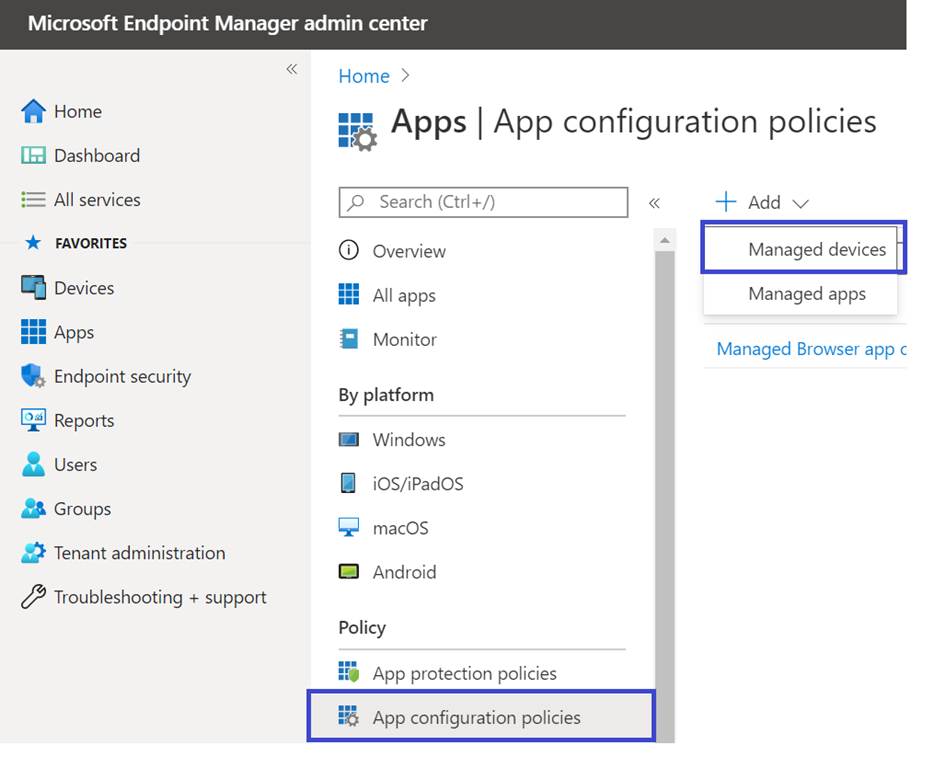

Nella pagina App passare a Criteri> diconfigurazione> delle appAggiungere>dispositivi gestiti.

Nella pagina Crea criteri di configurazione dell'app specificare i dettagli seguenti:

Nome: Microsoft Defender per endpoint.

Scegliere Android Enterprise come piattaforma.

Scegliere Solo profilo di lavoro di proprietà personale o Profilo di lavoro completamente gestito, dedicato e di proprietà dell'azienda solo come tipo di profilo.

Selezionare Seleziona app, scegliere Microsoft Defender, selezionare OK e quindi Avanti.

Selezionare Autorizzazioni>Aggiungi. Dall'elenco, selezionare le autorizzazioni dell'app disponibili >OK.

Selezionare un'opzione per ogni autorizzazione da concedere con questo criterio:

- Prompt : Prompt all'utente di accettare o negare.

- Concessione automatica : approva automaticamente senza notificare l'utente.

- Nega automaticamente : nega automaticamente senza notifica all'utente.

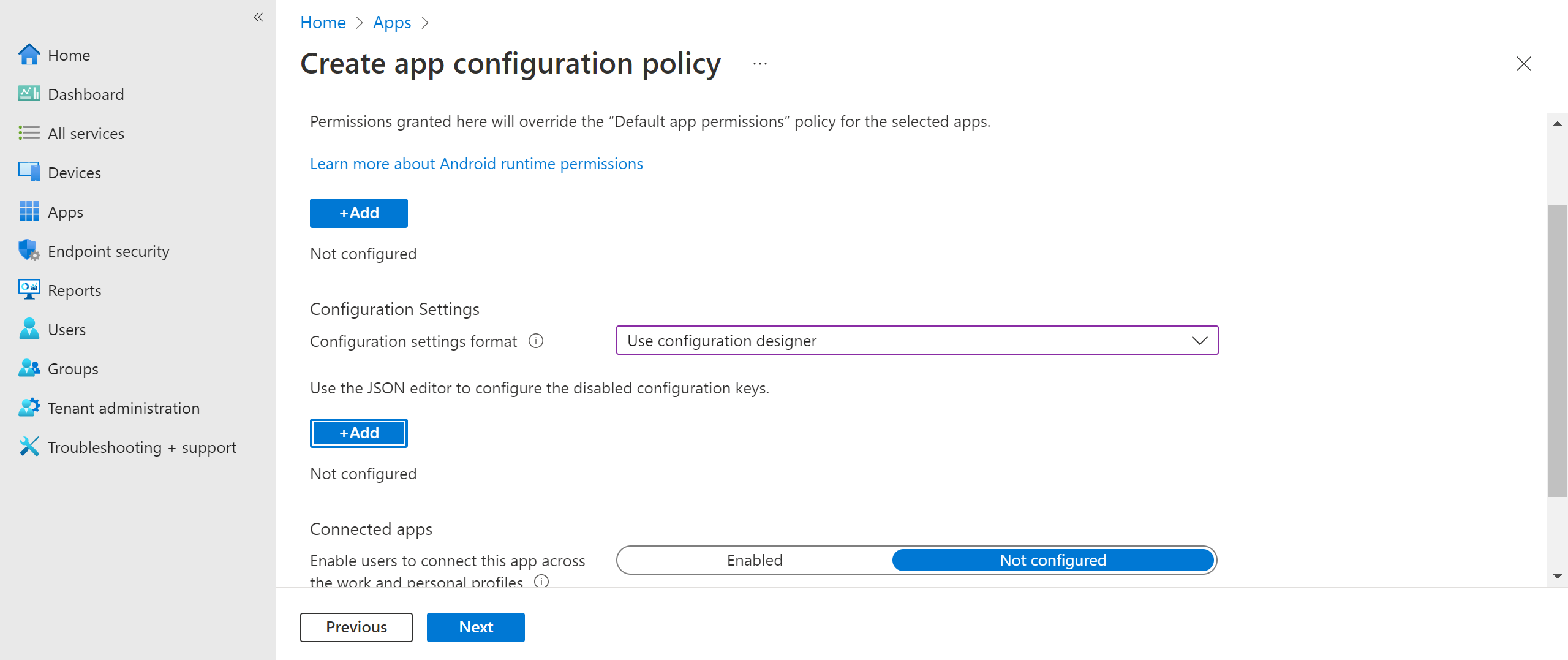

Passare alla sezione Impostazioni di configurazione e quindi scegliere Usa Progettazione configurazione.

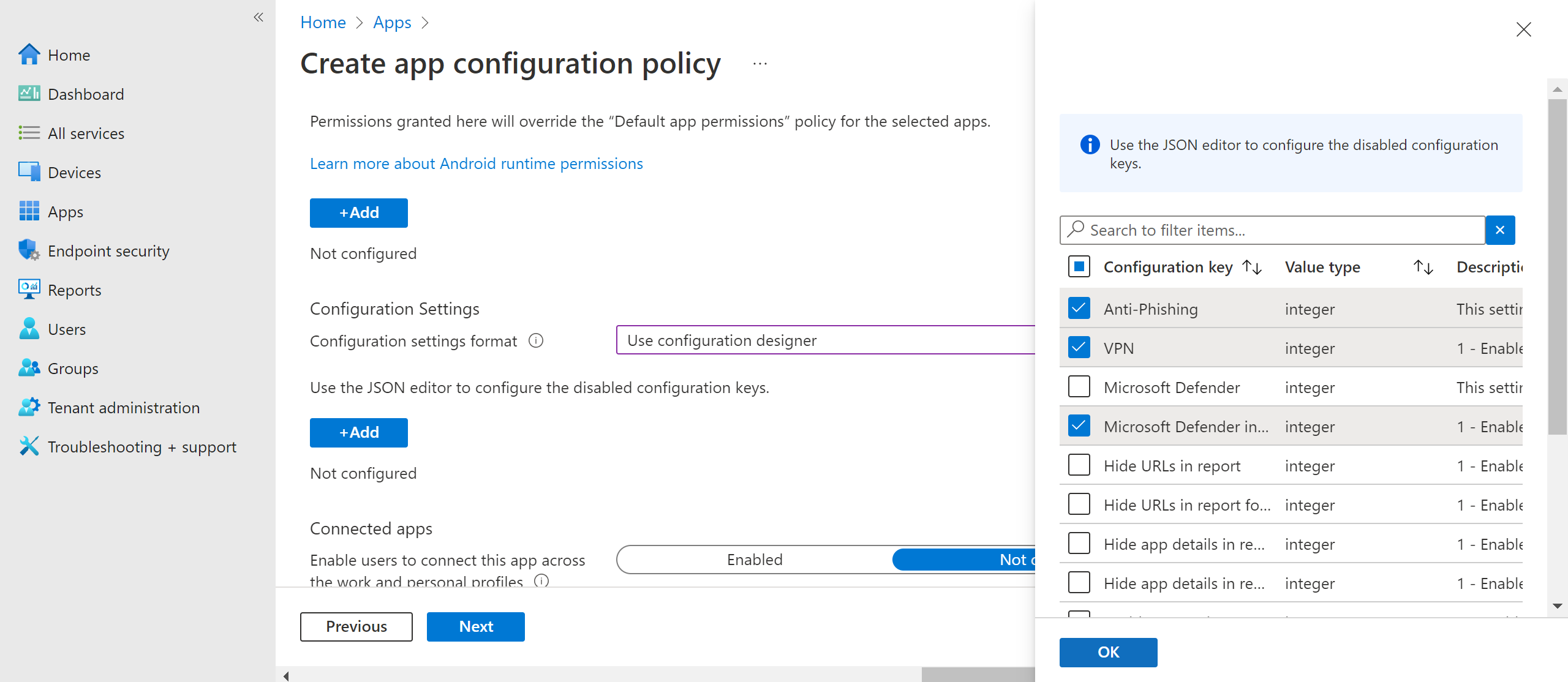

Selezionare Aggiungi per visualizzare un elenco di configurazioni supportate. Selezionare la configurazione necessaria e quindi selezionare OK.

Verranno visualizzate tutte le configurazioni selezionate. È possibile modificare il valore di configurazione in base alle esigenze e quindi selezionare Avanti.

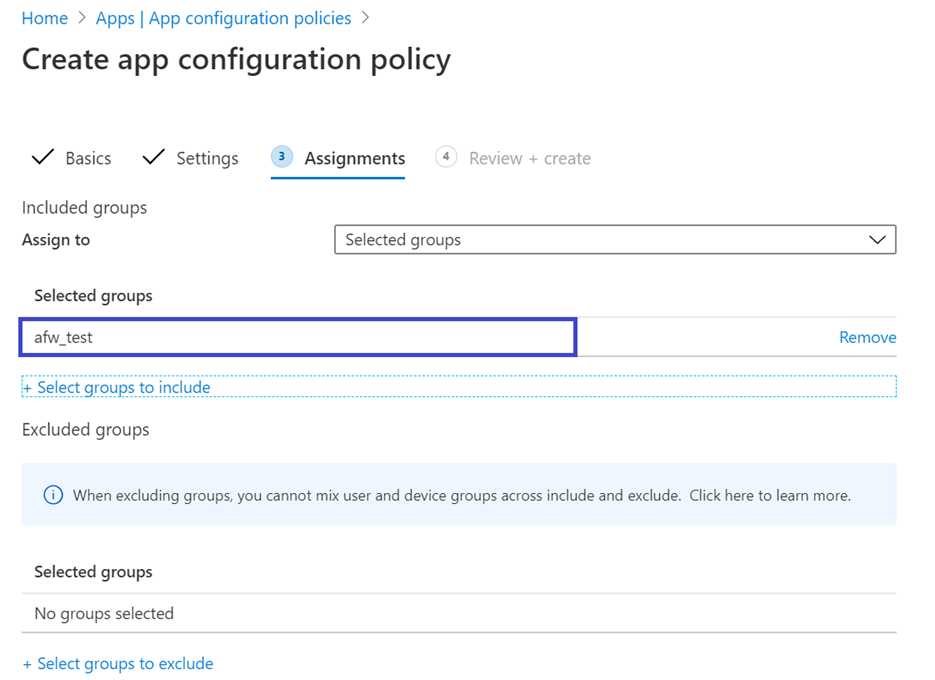

Nella pagina Assegnazioni selezionare il gruppo di utenti a cui verranno assegnati i criteri di configurazione dell'app. Selezionare Seleziona gruppi da includere, selezionare un gruppo e quindi selezionare Avanti. Il gruppo selezionato qui è in genere lo stesso gruppo a cui assegnare Microsoft Defender per endpoint'app Android.

Nella pagina Rivedi e crea visualizzata successivamente esaminare tutte le informazioni e quindi selezionare Crea.

I criteri di configurazione dell'app per Defender per endpoint sono ora assegnati al gruppo di utenti selezionato.

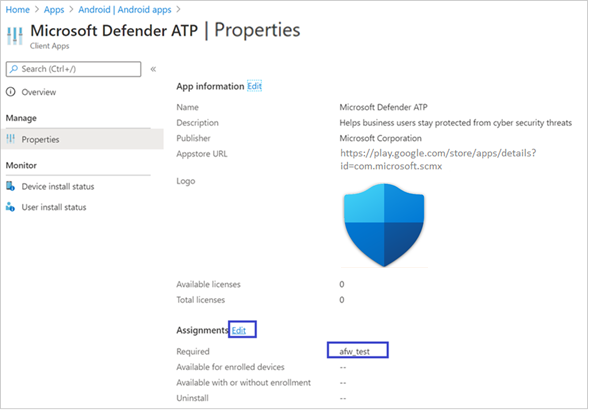

Selezionare Microsoft Defender'app nell'elenco >Proprietà>Assegnazioni>Modifica.

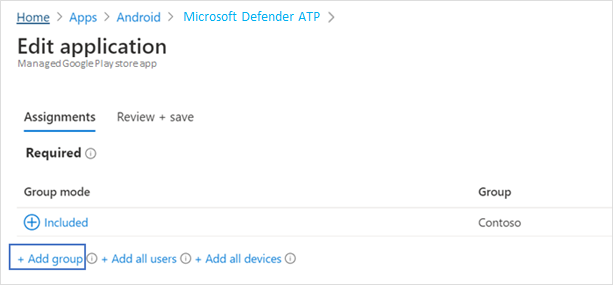

Assegnare l'app come app necessaria a un gruppo di utenti. Viene installato automaticamente nel profilo di lavoro durante la sincronizzazione successiva del dispositivo tramite Portale aziendale'app. Passare alla sezione Obbligatorio , selezionare Aggiungi gruppo, selezionare il gruppo di utenti appropriato e quindi scegliere Seleziona.

Nella pagina Modifica applicazione esaminare tutte le informazioni specificate in precedenza. Selezionare Rivedi e salva e quindi salva per iniziare l'assegnazione.

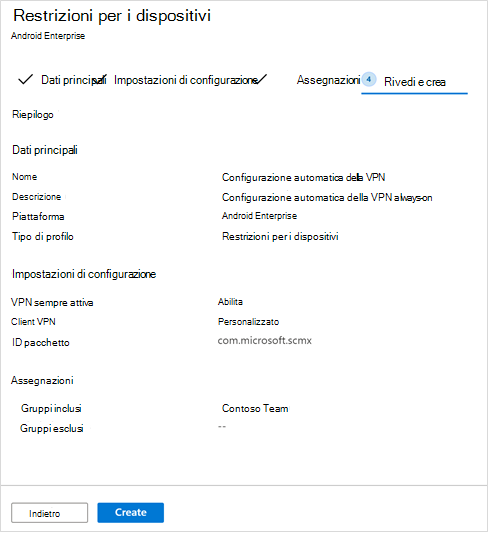

Configurazione automatica della VPN sempre attiva

Defender per endpoint supporta i criteri di configurazione dei dispositivi per i dispositivi gestiti con Microsoft Intune. Questa funzionalità consente di usare la configurazione automatica della VPN sempre attiva nei dispositivi registrati Android Enterprise, quindi l'utente finale non deve configurare un servizio VPN durante l'onboarding.

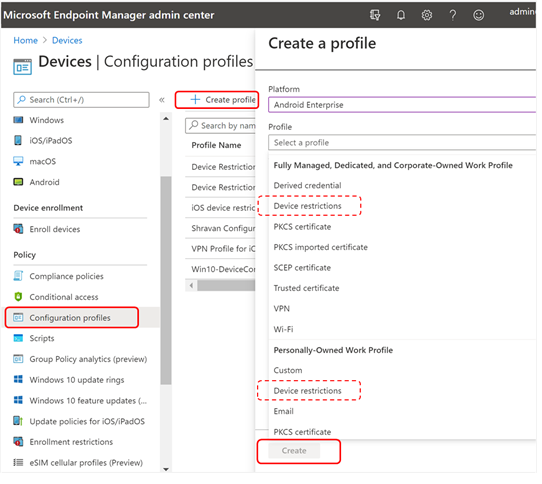

In Dispositivi selezionare Profili> di configurazioneCrea piattaforma> profili >Android Enterprise. Selezionare Restrizioni del dispositivo in una delle opzioni seguenti, in base al tipo di registrazione del dispositivo:

- Profilo di lavoro completamente gestito, dedicato e Corporate-Owned

- Profilo di lavoro di proprietà personale

Selezionare quindi Crea.

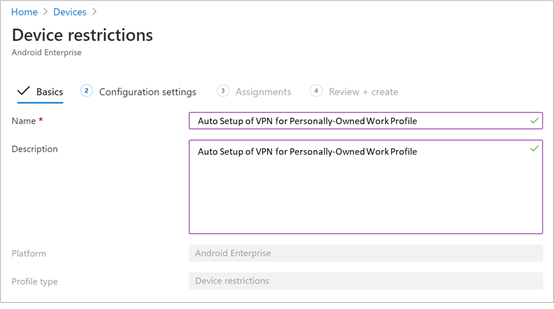

Impostazioni di configurazione. Specificare un nome e una descrizione per identificare in modo univoco il profilo di configurazione.

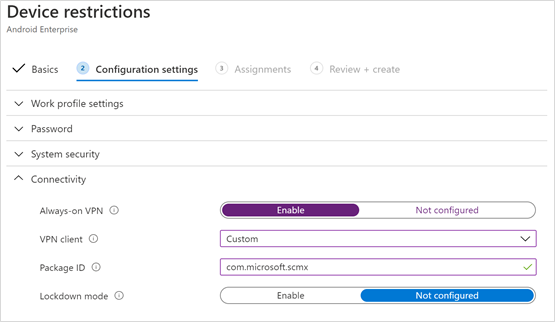

Selezionare Connettività e quindi configurare la VPN.

Abilitare la VPN Always-On. Configurare un client VPN nel profilo di lavoro per connettersi e riconnettersi automaticamente alla VPN quando possibile. È possibile configurare un solo client VPN per la VPN sempre attiva in un determinato dispositivo, quindi assicurarsi di non avere più di un criterio VPN always-on distribuito in un singolo dispositivo.

Nell'elenco client VPN selezionare Personalizzato. In questo caso, la VPN personalizzata è la VPN defender per endpoint, che fornisce protezione Web.

Nota

L'app Microsoft Defender per endpoint deve essere installata nel dispositivo dell'utente per consentire l'installazione automatica della VPN.

Specificare l'ID pacchetto dell'app Microsoft Defender per endpoint in Google Play Store. Per l'URL dell'app Microsoft Defender, l'ID pacchetto è

com.microsoft.scmx.Impostare Modalità di blocco su Non configurato (impostazione predefinita).

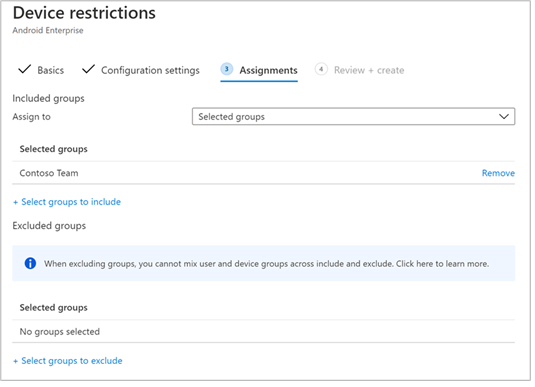

Assegnazione. Nella pagina Assegnazioni selezionare il gruppo di utenti a cui verranno assegnati i criteri di configurazione dell'app. Scegliere Seleziona gruppi da includere, selezionare il gruppo applicabile e quindi selezionare Avanti.

Il gruppo da selezionare è in genere lo stesso gruppo a cui assegnare Microsoft Defender per endpoint'app Android.

Nella pagina Rivedi e crea visualizzata successivamente esaminare tutte le informazioni e quindi selezionare Crea. Il profilo di configurazione del dispositivo è ora assegnato al gruppo di utenti selezionato.

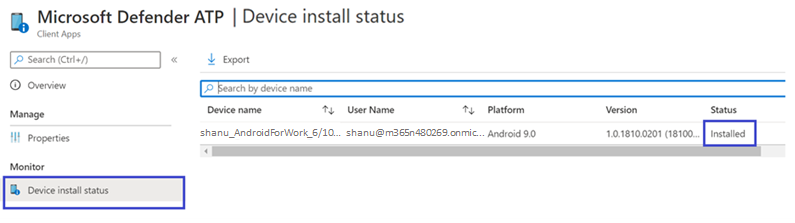

Controllare lo stato e completare l'onboarding

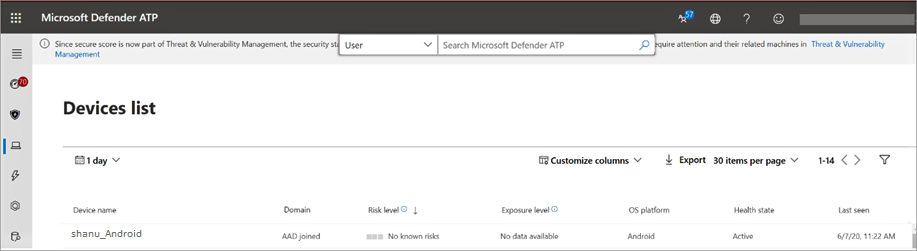

Verificare lo stato di installazione di Microsoft Defender per endpoint in Android toccando Stato installazione dispositivo. Verificare che il dispositivo sia visualizzato qui.

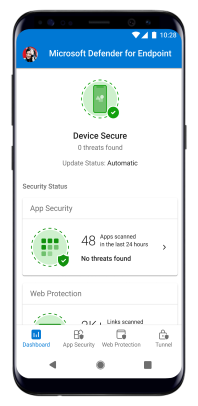

Nel dispositivo è possibile convalidare lo stato di onboarding passando al profilo di lavoro. Verificare che Defender per endpoint sia disponibile e che si sia registrati usando i dispositivi di proprietà personale con il profilo di lavoro. Se si è registrati usando un dispositivo utente completamente gestito di proprietà dell'azienda, nel dispositivo è disponibile un singolo profilo in cui è possibile verificare che Defender per endpoint sia disponibile.

Quando l'app è installata, aprire l'app e quindi accettare le autorizzazioni. L'onboarding deve essere completato correttamente.

Verificare lo stato di onboarding nel portale di Microsoft Defender. Passare alla pagina Inventario dispositivi .

Configurare l'onboarding low-touch

Nota

L'onboarding a basso tocco di Android è ora disponibile a livello generale.

Gli amministratori possono configurare Microsoft Defender per endpoint in modalità di onboarding a basso tocco. In questo scenario gli amministratori creano un profilo di distribuzione e l'utente deve fornire un set ridotto di autorizzazioni per completare l'onboarding. L'onboarding a basso tocco di Android è disabilitato per impostazione predefinita. Gli amministratori possono abilitarlo tramite i criteri di configurazione delle app in Intune seguendo questa procedura:

Eseguire il push dell'app Microsoft Defender per i gruppi di utenti seguendo la procedura descritta nella sezione Aggiungi Microsoft Defender per endpoint in Android come app Google Play gestita (in questo articolo).

Eseguire il push di un profilo VPN nel dispositivo dell'utente seguendo le istruzioni riportate nella sezione Configurazione automatica della VPN always-on (in questo articolo).

In Criteri diconfigurazione dell'applicazione app > selezionare Dispositivi gestiti.

Specificare un nome per identificare in modo univoco i criteri.

- In Piattaforma selezionare

Android Enterprise. - Selezionare il tipo di profilo richiesto.

- Per l'app di destinazione, selezionare

Microsoft Defender: Antivirus.

Quindi, scegliere Avanti.

- In Piattaforma selezionare

Aggiungere autorizzazioni di runtime. Selezionare Accesso alla posizione (fine),POST_NOTIFICATIONS e modificare lo stato autorizzazione in

Auto grant. Questa autorizzazione non è supportata per Android 13 e versioni successive.In Impostazioni di configurazione selezionare

Use Configuration designere quindi aggiungi.Selezionare Onboarding a tocco basso e UPN utente. Per UPN utente modificare il tipo di valore in

Variablee impostare il valore di configurazione suUser Principal Name. Abilitare l'onboarding low-touch modificandone il valore di configurazione in1. Dopo aver creato i criteri, questi tipi di valore vengono visualizzati come valori stringa.Assegnare i criteri al gruppo di utenti di destinazione.

Esaminare e creare i criteri.

Configurare Microsoft Defender nel profilo personale in Android Enterprise in modalità BYOD

Configurare Microsoft Defender nel profilo personale

Gli amministratori possono usare l'interfaccia di amministrazione Microsoft Intune per configurare e configurare il supporto Microsoft Defender nei profili personali seguendo questa procedura:

Passare a Criteri diconfigurazione dell'appapp> e quindi selezionare Aggiungi. Selezionare Dispositivi gestiti.

- Specificare un nome e una descrizione per identificare in modo univoco i criteri di configurazione.

- Per Piattaforma selezionare Piattaforma come Android Enterprise

- Per Tipo di profilo selezionare Solo profilo di lavoro di proprietà personale

- Per App di destinazione selezionare Microsoft Defender.

Nella pagina delle impostazioni, in Formato impostazioni di configurazione selezionare Usa Progettazione configurazione e quindi selezionare Aggiungi. Nell'elenco delle configurazioni visualizzate selezionare Microsoft Defender in Profilo personale.

La configurazione selezionata è elencata. Modificare il valore di configurazione in

1per abilitare Microsoft Defender supportare i profili personali. Viene visualizzata una notifica per informare l'amministratore. Seleziona Avanti.Assegnare i criteri di configurazione a un gruppo di utenti. Esaminare e creare i criteri.

Gli amministratori possono anche configurare i controlli della privacy nell'interfaccia di amministrazione Microsoft Intune per controllare quali dati vengono inviati dall'app Microsoft Defender al portale di Microsoft Defender. Per altre informazioni, vedere Configurare i controlli della privacy.

Le organizzazioni possono comunicare con gli utenti per proteggere il proprio profilo personale usando l'app Microsoft Defender nei dispositivi BYOD registrati. L'app Microsoft Defender deve essere installata e attiva, usando il profilo di lavoro per abilitare Microsoft Defender nei profili personali.

Completare l'onboarding di un dispositivo

Installare l'applicazione Microsoft Defender in un profilo personale con un account Google Play Store personale.

Installare l'applicazione Portale aziendale nel profilo personale. Non è richiesto alcun accesso.

Quando un utente avvia l'applicazione, visualizza la schermata di accesso. Accedere usando solo l'account aziendale.

Dopo aver eseguito correttamente l'accesso, gli utenti visualizzano le schermate seguenti:

- Schermata EULA: visualizzata solo se l'utente non ha già acconsentito nel proprio profilo di lavoro.

- Schermata di avviso: gli utenti devono fornire il consenso su questa schermata per procedere con l'onboarding dell'applicazione. Questa operazione è necessaria solo durante la prima esecuzione dell'app.

Specificare le autorizzazioni necessarie per completare l'onboarding.

Nota

Prerequisiti:

- Il portale aziendale deve essere abilitato nel profilo personale.

- Microsoft Defender deve essere già installato e attivo nel profilo di lavoro.