Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Lo strumento di distribuzione Defender è un'applicazione leggera e auto-aggiornante progettata per semplificare l'onboarding per tutte le versioni di Windows supportate dalla soluzione di sicurezza degli endpoint di Defender. Lo strumento si occupa dei prerequisiti, automatizza le migrazioni da soluzioni meno recenti e rimuove la necessità di script di onboarding complessi, download separati e installazioni manuali.

Usando l'interfaccia utente dello strumento, gli amministratori possono fare doppio clic sullo strumento e seguire una sequenza interattiva di installazione e onboarding. Per distribuzioni di dimensioni maggiori, lo strumento fornisce opzioni di automazione con parametri avanzati della riga di comando, in modo da poter essere integrato con piattaforme di orchestrazione o strumenti di distribuzione personalizzati, ad esempio Criteri di gruppo, lasciando in vigore le esperienze fornite tramite altre integrazioni di soluzioni Microsoft, ad esempio Intune e Defender per cloud.

Le funzionalità supportate dallo strumento includono:

Gestione dei prerequisiti: lo strumento verifica la disponibilità degli aggiornamenti necessari e corregge i problemi di blocco, assicurandosi che i dispositivi siano pronti per l'onboarding di Defender.

Registrazione: tutte le operazioni vengono registrate localmente in un log dettagliato.

Prevenzione dell'installazione ridondante: se Defender è già presente, lo strumento ignora le installazioni ridondanti.

Feedback dell'interfaccia utente: lo strumento fornisce commenti e suggerimenti dell'interfaccia utente con descrizioni degli errori anziché codici di uscita.

Supporto in modalità passiva: nei sistemi operativi server e Windows 7, Antivirus Defender può essere impostato sulla modalità passiva. Questo può essere utile quando si esegue la migrazione da soluzioni antimalware non Microsoft.

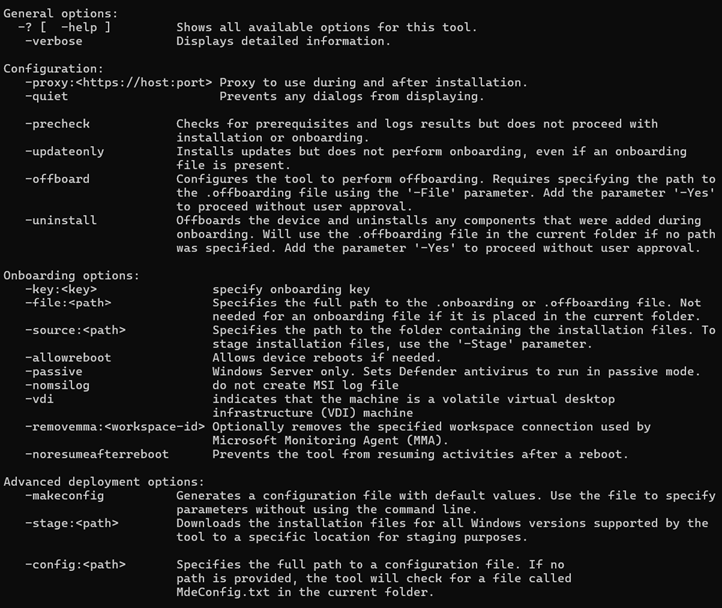

Automazione: lo strumento supporta un'ampia gamma di opzioni della riga di comando.

Gestione dei dispositivi: il supporto dei dispositivi Virtual Desktop Infrastructure (VDI) garantisce che i dispositivi eliminati e ricreati con lo stesso nome host possano essere visualizzati come un singolo dispositivo nel portale di Defender.

Guida: una funzione della Guida predefinita visualizza tutte le opzioni della riga di comando disponibili.

File di configurazione: è possibile generare file di configurazione riutilizzabili che rendono le distribuzioni bulk più efficienti e meno soggette a errori.

Funzionamento senza connettività: quando la connettività è temporaneamente non disponibile, è possibile eseguire l'onboarding offline e l'offboarding.

Quando si usa l'esperienza interattiva con doppio clic, lo strumento sfrutta automaticamente il file WindowsDefenderATP.onboarding nella stessa directory. Gestirà l'installazione della maggior parte degli aggiornamenti dei prerequisiti e dei componenti di Defender più recenti e connetterà il dispositivo ai servizi Defender. Se necessario, lo strumento richiederà di riavviare il dispositivo per completare l'installazione dopo aver eseguito di nuovo l'accesso.

Per distribuzioni più avanzate e su larga scala, lo strumento offre funzionalità per eseguire passaggi aggiuntivi e orchestrati tramite parametri della riga di comando o un file di configurazione.

Per visualizzare il riferimento al comando completo dopo il download dello strumento, eseguire: DefenderDT.exe -?.

Sistemi operativi supportati

Lo strumento di distribuzione Defender supporta i sistemi operativi seguenti: Windows 7 SP1, Windows Server 2008 R2 SP1, Windows Server 2012 R2, 2016, 2019, 2022, 2025, Windows 10 (versione 1809 e successive) e tutte le versioni di Windows 11.

Nota

La soluzione di sicurezza degli endpoint di Defender installata dallo strumento di distribuzione nei dispositivi Windows 7 SP1 e Windows Server 2008 R2 SP1 è in anteprima ed è diversa da quella per le versioni più recenti di Windows e Windows Server. Per altre informazioni, vedere Distribuire la soluzione di sicurezza degli endpoint di Defender per Windows 7 SP1 e Windows Server 2008 R2 SP1.

Prerequisiti

Esistono prerequisiti che riguardano tutti i dispositivi Windows e Windows Server supportati, nonché i prerequisiti specifici per i dispositivi Windows 7 SP1 e Windows Server 2008 R2 SP1.

Prerequisiti generali

I privilegi amministrativi sono necessari per la maggior parte delle operazioni.

Le funzionalità di anteprima devono essere abilitate nel tenant.

Accesso al definitionupdates.microsoft.com di dominio. Lo strumento viene scaricato e aggiornato da questo dominio. Poiché i file scaricati sono ospitati in una piattaforma di distribuzione del contenuto, non vi saranno intervalli IP statici o prevedibili associati, a differenza di altri servizi cloud Defender.

Mentre lo strumento verificherà la connettività con il tenant specifico prima di procedere, altri requisiti di connettività, ad esempio l'accesso alla *.endpoint.security.microsoft.com/* consolidata, si applicano alla funzionalità (aggiuntiva) che si potrebbe voler usare con il prodotto. Vedere Configurare l'ambiente di rete per garantire la connettività con il servizio Defender per endpoint.

Prerequisiti aggiuntivi per Windows 7 SP1 e Windows Server 2008 R2 SP1

I dispositivi devono eseguire una versione x64 di Windows 7 SP1 o Windows Server 2008 R2 SP1. È consigliabile installare gli aggiornamenti più recenti per evitare riavvii e ridurre significativamente i tempi di installazione necessari.

Affinché lo strumento di distribuzione di Defender venga eseguito in Windows 7 SP1 o Windows Server 2008 R2 SP1, è necessario installare almeno l'aggiornamento KB4474419 per la firma del codice SHA2.

Nei dispositivi Server 2008 R2 SP1 è necessario installare anche .NET 3.5 o una versione successiva di .NET Framework.

R2 SP1, come minimo, gli aggiornamenti per la firma del codice SHA2 devono essere installati:

Aggiornamento dello stack di manutenzione (SSU) (KB4490628). Se si usa Windows Update, l'unità SSU richiesta verrà offerta automaticamente.

Aggiornamento SHA-2 (KB4474419) rilasciato il 10 settembre 2019. Se si usa Windows Update, l'aggiornamento SHA-2 richiesto verrà offerto automaticamente.

Nota

Per Windows 7 SP1, Windows Server 2008 R2 e Windows Server 2012, la soluzione di sicurezza degli endpoint di Defender che verrà installata è attualmente disponibile in anteprima pubblica. Per altre informazioni sulla sicurezza degli endpoint di Defender per i dispositivi Windows 7 SP1 e Windows Server 2008 R2, vedere Distribuire la soluzione di sicurezza degli endpoint di Defender per i dispositivi Windows 7 SP1 e Windows Server 2008 R2 SP1.

Scaricare lo strumento

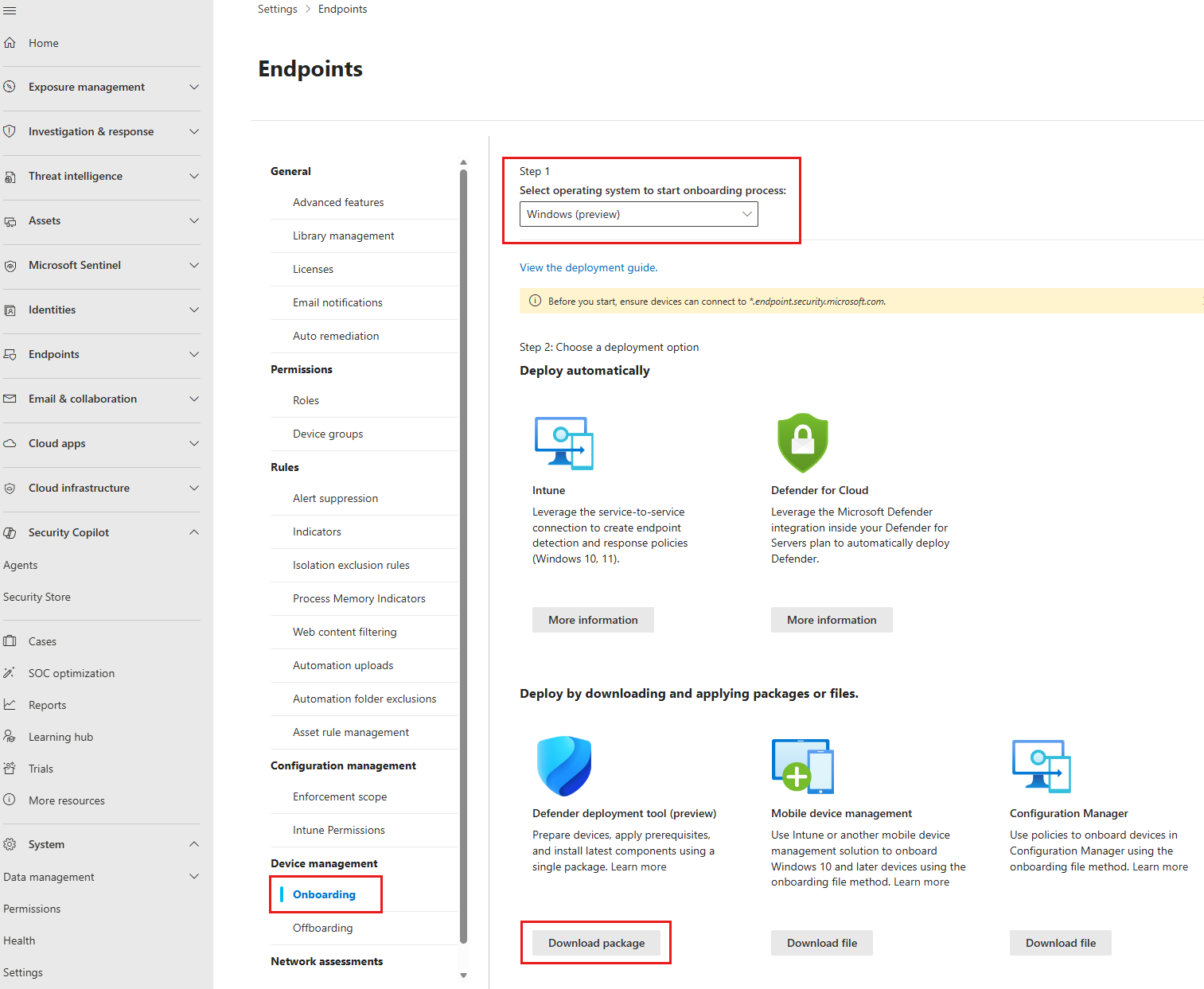

Nel portale di Microsoft Defender (security.microsoft.com) passareAll'onboardingdegli endpoint delle>impostazioni> di sistema>.

Nel menu a discesa Passaggio 1 scegliere Windows (anteprima).

In Distribuisci scaricando e applicando pacchetti o file selezionare il pulsante Scarica pacchetto . In questo modo vengono scaricati il file eseguibile di Defender e il pacchetto di file di onboarding.

Nota

Per l'offboarding, selezionare Offboarding nella sezione Gestione dei dispositivi, scegliere Windows 10 e 11 nel menu a discesa Passaggio 1 e quindi selezionare il pulsante Scarica pacchetto. Questo scarica solo il pacchetto di file di offboarding: non scarica l'eseguibile dello strumento di distribuzione Defender, perché è lo stesso per l'onboarding e l'offboarding.

Distribuire la sicurezza degli endpoint di Defender nei dispositivi

Lo strumento di distribuzione Defender può essere usato in modo interattivo o non interattivo.

Uso interattivo

Lo strumento supporta due esperienze interattive adatte per la distribuzione in uno o in un numero limitato di dispositivi: un'esperienza di onboarding rapido a macchina singola con doppio clic senza modifiche al comportamento predefinito e un'esperienza manuale da riga di comando che offre maggiore flessibilità.

Per usare l'installazione predefinita rapida "doppio clic":

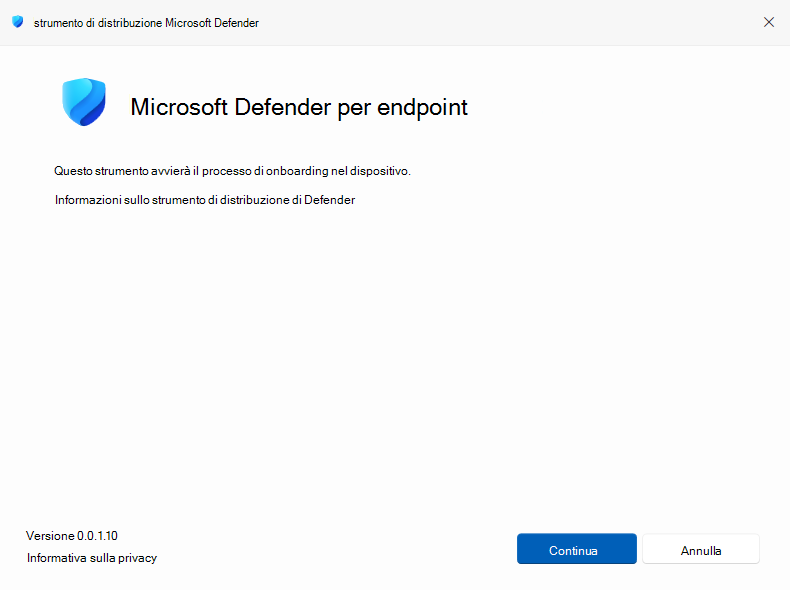

Fare doppio clic sul file eseguibile per avviarlo.

Nella finestra di dialogo visualizzata selezionare Continua.

Lo strumento cercherà il file WindowsDefenderATP.onboarding nella directory da cui viene eseguito lo strumento ed eseguirà le operazioni di installazione e onboarding predefinite.

Uso non interattivo

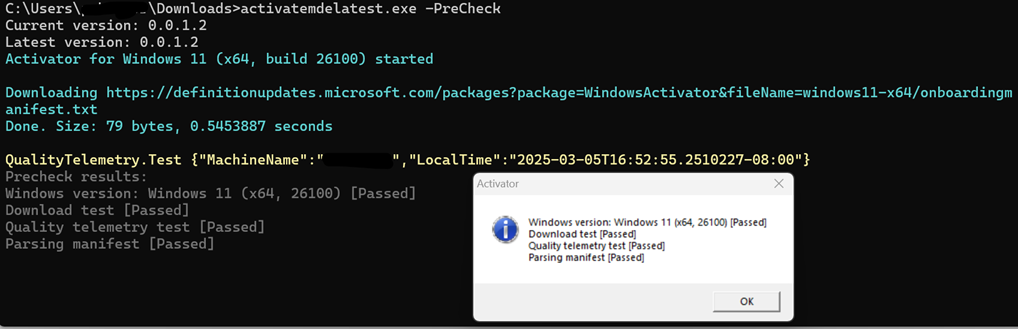

È anche possibile eseguire manualmente tutte le operazioni di installazione e onboarding tramite l'interfaccia della riga di comando. Inoltre, l'interfaccia della riga di comando supporta un'ampia gamma di altre operazioni, ad esempio l'esecuzione di controlli dei prerequisiti:

Per visualizzare il riferimento al comando completo, eseguire: DefenderDT.exe -?.

Distribuzioni avanzate e su larga scala

Lo strumento di distribuzione Defender può essere usato in modo non interattivo come parte di una sequenza orchestrata eseguita da uno strumento di gestione, ad esempio Criteri di gruppo, Microsoft Configuration Manager o altro strumento usato dall'organizzazione per le distribuzioni software.

A questo scopo, lo strumento fornisce parametri facoltativi della riga di comando che consentono di personalizzare le operazioni di onboarding per supportare un'ampia gamma di scenari.

Per gli scenari di distribuzione ripetitivi nell'ambiente, è possibile usare un file di configurazione anziché la riga di comando per passare i parametri. Per generare il file di configurazione, eseguire lo strumento con il -makeconfig parametro . Dopo aver creato il file, aprirlo in un editor di testo per configurare le opzioni in base allo scenario di distribuzione. Vedere l'esempio di utilizzo.

Esempi di utilizzo

Gli esempi seguenti illustrano come usare lo strumento.

Eseguire lo strumento di distribuzione di Defender senza modificare le impostazioni e senza interagire con esso:

DefenderDT.exe -QuietUsare un file WindowsDefenderATP.onboarding nella stessa directory dello strumento per eseguire la sequenza di onboarding predefinita, connettersi tramite un proxy e, se è necessario un riavvio, avviarlo senza chiedere. Non visualizzare la finestra della console.

DefenderDT.exe -Proxy:192.168.0.255:8080 -AllowReboot -QuietUsare un file con estensione onboarding archiviato in un percorso di rete per eseguire la sequenza di onboarding. Non visualizzare la finestra della console.

DefenderDT.exe -File:\\server\share\Defender.onboarding -QuietEseguire un'operazione di offboarding. Non chiedere l'approvazione. Non visualizzare la finestra della console.

DefenderDT.exe -Offboard -File:c:"\Defender deployment tooltest\WindowsDefenderATPOffboardingScript_valid_until_2025-04-02.offboarding" -YES -QuietEseguire un controllo dei prerequisiti e visualizzare l'output dettagliato senza visualizzare una finestra di dialogo.

DefenderDT.exe -PreCheck -Verbose -QuietScaricare gli aggiornamenti e i file di installazione da usare per la gestione temporanea nella directory corrente.

DefenderDT.exe -Stage

Creare un file di configurazione, modificarlo e quindi usarlo per passare più parametri allo strumento per eseguire un'installazione usando i file di installazione a fasi.

Passaggio 1: Generare un file di configurazione

DefenderDT.exe -makeconfigPassaggio 2: Usare un editor di testo, ad esempio blocco note, per aprire il file MdeConfig.txt creato nella directory e specificare i parametri da usare. Campione:

# Only absolute paths can be used for the parameters accepting paths # Configures the tool to perform offboarding. # Add the parameter "YES" to proceed with offboarding without user approval. # Offboard: False # Used with "Offboard" and "Uninstall" parameters. # Yes: False # Downloads the installation files for all Windows versions supported by the tool to a specific location for staging purposes. # Stage: # Specifies the path to the folder containing the installation files. To stage installation files, use the "Stage" parameter. # Source: # Specifies the full path to the .onboarding or .offboarding file if it is not placed in the current folder. # File: # Proxy to use during and after installation. Empty string by default. Proxy: # Prevents any dialogs from displaying. False by default. Quiet: False # Allows device reboots if needed. False by default AllowReboot: False # Prevents the tool from resuming activities after a reboot. False by default. NoResumeAfterReboot: False # Windows Server only. Sets Defender antivirus to run in passive mode. Passive: False # Installs updates but does not perform onboarding, even if an onboarding file is present. False by default. UpdateOnly: False # Displays detailed information. False by default. Verbose: False # Checks for prerequisites and logs results but does not proceed with installation or onboarding. False by default. Precheck: False # Offboards the device and uninstalls any components that were added during onboarding. # Will use the .offboarding file in the current folder if no path was specified. # Add the parameter "YES" to proceed without user approval. Uninstall: False # Optionally removes the specified workspace connection used by Microsoft Monitoring Agent (MMA). Empty string by default. RemoveMMA: # Allows offboarding to proceed even if there is no connectivity. False by default. Offline: FalsePassaggio 3: Eseguire lo strumento con il file di configurazione.

DefenderDT.exe -File:\\server\DDT\Defenderconfig.txtSe il file MdeConfig.txt viene archiviato nella stessa directory dello strumento, non è necessario specificare un percorso.

Uso di Criteri di gruppo per la distribuzione

La procedura seguente illustra come creare un'attività pianificata per eseguire lo strumento usando Criteri di gruppo:

Posizionare i file DefenderDT.exe e WindowsDefenderATP.onboarding in un percorso condiviso accessibile dal dispositivo. Se in precedenza è stato creato un file di configurazione MDEConfig.txt , inserirlo nello stesso percorso.

Per creare un nuovo oggetto Criteri di gruppo(GPO), aprire Criteri di gruppo Management Console (GPMC), fare clic con il pulsante destro del mouse Criteri di gruppo Oggetti da configurare e scegliere Nuovo. Immettere il nome del nuovo oggetto Criteri di gruppo nella finestra di dialogo visualizzata e selezionare OK.

Aprire Criteri di gruppo Management Console, fare clic con il pulsante destro del mouse sull'oggetto Criteri di gruppo che si vuole configurare e scegliere Modifica.

Nell'editor di gestione Criteri di gruppo passare a Preferenze di configurazione> computerImpostazioni>del Pannello di controllo.

Fare clic con il pulsante destro del mouse su Attività pianificate, scegliere Nuovo e quindi selezionare Attività immediata (almeno Windows 7).

Nella finestra Attività visualizzata passare alla scheda Generale .

In Opzioni di sicurezza selezionare Modifica utente o gruppo, digitare SISTEMA, quindi selezionare Controlla nomi e selezionare OK. NT AUTHORITY\SYSTEM viene visualizzato come account utente con cui verrà eseguita l'attività.

Selezionare Esegui se l'utente è connesso o meno e selezionare la casella di controllo Esegui con i privilegi più elevati .

Nel campo Nome digitare un nome appropriato per l'attività pianificata.

Passare alla scheda Azioni e selezionare Nuovo. Assicurarsi che l'opzione Avvia un programma sia selezionata nel campo Azione. Immettere il percorso UNC completo, usando il nome di dominio completo (FQDN) del file server dell'applicazione DefenderDDT.exe condivisa.

Nel campo Aggiungi argomenti (facoltativo) immettere i parametri da usare. Ad esempio, per usare un file di onboarding non presente nella directory di lavoro dello strumento, specificare il parametro -file: con il percorso UNC completo del file di onboarding, ad esempio

-file: \\server\share\WindowsDefenderATP.onboarding.Selezionare OK e chiudere tutte le finestre di Console Gestione Criteri di gruppo aperte.

Per collegare l'oggetto Criteri di gruppo a un'unità organizzativa (OU), fare clic con il pulsante destro del mouse e scegliere Collega un oggetto Criteri di gruppo esistente. Nella finestra di dialogo visualizzata selezionare l'oggetto Criteri di gruppo da collegare e selezionare OK.

Considerazioni e limitazioni

Di seguito sono descritte considerazioni e limitazioni generali e considerazioni e limitazioni aggiuntive specifiche per i dispositivi Windows 7 SP1 e Windows Server 2008 R2 SP1.

Considerazioni generali e limitazioni

Quando si usa l'esperienza interattiva ed è necessario un riavvio per completare la sequenza, è necessario accedere di nuovo dopo il riavvio per riprendere. In caso contrario, il dispositivo non verrà completamente caricato.

Quando viene usato il parametro -proxy , si applica solo alle operazioni dello strumento di distribuzione Defender. Nonostante la descrizione del parametro nel riferimento alla Guida della riga di comando, non imposta la configurazione del proxy nel Registro di sistema per la sicurezza degli endpoint di Defender da usare dopo l'installazione. Si noti che sia lo strumento che Defender useranno qualsiasi proxy sia stato configurato a livello di sistema (Windows). Se si vuole configurare in modo specifico un proxy da usare per i servizi di sicurezza degli endpoint di Defender nel computer (proxy statico) e non a livello di sistema, vedere Configurare i dispositivi per la connessione al servizio Defender per endpoint usando un proxy.

In Windows Server 2016 e versioni successive, quando la funzionalità Antivirus Defender è stata disinstallata o rimossa, potrebbe verificarsi un errore durante il passaggio Abilitazione della funzionalità "Windows-Defender". Questa operazione può essere osservata nell'interfaccia utente, nel log locale, in Completamento sequenza con codice di uscita 710 e descrizione dell'errore EnableFeatureFailed. Nel log locale sarà anche possibile trovare l'errore 14081 con la descrizione 0x3701 Impossibile trovare l'assembly a cui si fa riferimento. Questo errore non è indicativo di un problema con la funzionalità di Antivirus Defender o i file di origine, perché in genere vengono risolti dallo strumento di onboarding. Se si verifica questo problema, aprire un caso di supporto per Server Windows.

Problemi noti e limitazioni per Windows 7 SP1 e Windows Server 2008 R2 SP1

È possibile ricevere avvisi su mpclient.dll, mpcommu.dll, mpsvc.dll, msmplics.dlle sense1ds.dll caricati da mpcmdrun.exe o mssense.exe. Queste operazioni devono essere risolte nel tempo.

In Windows 7 SP1 e in Windows Server 2008 R2 SP1 con il Desktop Experience Pack installato, è possibile che venga visualizzata una notifica da Windows Action Center che non ha trovato il software antivirus in questo computer. Questo non è indicativo di un problema.

La versione di anteprima ("beta") dello strumento analizzatore client può essere usata per raccogliere i log ed eseguire la risoluzione dei problemi di connettività in Windows 7 SP1 e Windows Server 2008 R2 SP1. È necessario installare PowerShell 5.1 o versione successiva.

Non esiste un'interfaccia utente locale per Antivirus. Se si desidera gestire le impostazioni antivirus in locale tramite PowerShell, è necessaria la versione 5.1 o successiva.

La configurazione tramite Criteri di gruppo è supportata tramite un archivio centrale con modelli di Criteri di gruppo aggiornati in un controller di dominio. Per la configurazione dei criteri di gruppo locali, i modelli (WindowsDefender.admx/WindowsDefender.adml) dovranno essere aggiornati manualmente a una versione più recente (Windows 11) se si vuole usare l'editor criteri di gruppo locale per applicare le impostazioni.

La soluzione di sicurezza degli endpoint di Defender verrà installata in

C:\Program Files\Microsoft Defender for EndpointI dispositivi Windows 7 possono essere visualizzati come Server nel portale fino a quando non si esegue l'aggiornamento alla versione sense più recente applicando KB5005292.

È possibile impostare Antivirus Defender in modalità passiva in Windows 7 passando il parametro -passive allo strumento di distribuzione defender. Tuttavia, attualmente non è possibile passare alla modalità attiva in seguito usando la chiave del Registro di sistema ForceDefenderPassiveMode come in Windows Server. Per passare alla modalità attiva, è necessario eseguire l'offboarding e la disinstallazione e quindi eseguire di nuovo lo strumento di distribuzione di Defender senza il parametro della modalità passiva.

Risoluzione dei problemi

È possibile fare riferimento al log degli strumenti di distribuzione di Defender per comprendere se si sono verificati problemi durante l'installazione e l'onboarding. Il log degli strumenti di distribuzione si trova all'indirizzo:

C:\ProgramData\Microsoft\DefenderDeploymentTool\DefenderDeploymentTool-<COMPUTERNAME>.log

Gli eventi verranno scritti anche nei registri eventi di Windows seguenti:

Onboarding: Windows Logs > Application > Source: WDATPOnboarding

Offboarding: Windows Logs > Application > Source: WDATPOffboarding

Per verificare se l'installazione è riuscita correttamente, eseguire i controlli seguenti:

Controllare se i servizi sono in esecuzione

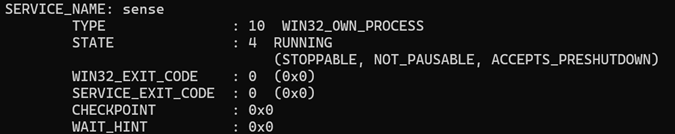

Sc.exe query senseSc.exe query windefendPer entrambi i servizi dovrebbe essere visualizzato un elemento simile al seguente:

Per una raccolta dettagliata dei log per Antivirus Defender, incluse le impostazioni e altre informazioni, è possibile eseguire il comando seguente:

C:\Program Files\Microsoft Defender for Endpoint\MpCmdRun.exe” -GetFiles -SupportLogLocation <FOLDEROFCHOICE>La versione di anteprima più recente dello strumento analizzatore client può essere usata anche per raccogliere i log ed eseguire la risoluzione dei problemi di connettività in Windows 7 SP1 e Windows Server 2008 R2 SP1. È necessario installare PowerShell 5.1 o versione successiva.