Aggiungere versioni precedenti di Windows

Si applica a:

- Microsoft Defender per endpoint Piano 1

- Microsoft Defender per endpoint Piano 2

- Microsoft Defender XDR

Piattaforme

- Windows 7 SP1 Enterprise

- Windows 7 SP1 Pro

- Windows 8.1 Pro

- Windows 8.1 Enterprise

- Windows Server 2008 R2 SP1

Si desidera provare Microsoft Defender per endpoint? iscriversi a una versione di valutazione gratuita.

Defender per endpoint estende il supporto per includere sistemi operativi di livello inferiore, offrendo funzionalità avanzate di rilevamento e analisi degli attacchi nelle versioni di Windows supportate.

Per eseguire l'onboarding di endpoint client Windows di livello inferiore in Defender per endpoint, è necessario:

- Configurare e aggiornare i client System Center Endpoint Protection

- Installare e configurare Microsoft Monitoring Agent (MMA) per segnalare i dati dei sensori

Per Windows Server 2008 R2 SP1, è possibile eseguire l'onboarding tramite Microsoft Defender per il cloud.

Nota

Per eseguire l'onboarding di un server Windows tramite Microsoft Monitoring Agent (opzione 1) è necessaria una licenza server autonoma di Defender per endpoint per ogni nodo. In alternativa, è necessaria una licenza Microsoft Defender per i server per ogni nodo per eseguire l'onboarding di un server Windows tramite Microsoft Defender per il cloud (opzione 2), vedere Funzionalità supportate disponibili in Microsoft Defender per il cloud.

Consiglio

Dopo aver eseguito l'onboarding del dispositivo, è possibile scegliere di eseguire un test di rilevamento per verificare che sia stato eseguito correttamente l'onboarding nel servizio. Per altre informazioni, vedere Eseguire un test di rilevamento in un endpoint defender per endpoint appena caricato.

Configurare e aggiornare i client System Center Endpoint Protection

Defender per endpoint si integra con System Center Endpoint Protection per fornire visibilità ai rilevamenti di malware e arrestare la propagazione di un attacco nell'organizzazione vietando file potenzialmente dannosi o malware sospetto.

Per abilitare questa integrazione sono necessari i passaggi seguenti:

- Installare l'aggiornamento della piattaforma antimalware di gennaio 2017 per i client Endpoint Protection

- Configurare l'appartenenza del servizio Cloud Protection del client SCEP all'impostazione Avanzate

- Configurare la rete per consentire le connessioni al cloud antivirus Microsoft Defender. Per altre informazioni, vedere Configurare e convalidare le connessioni di rete Microsoft Defender Antivirus

Installare e configurare Microsoft Monitoring Agent (MMA)

Prima di iniziare

Esaminare i dettagli seguenti per verificare i requisiti minimi di sistema:

Installare l'aggiornamento cumulativo mensile di febbraio 2018 - Collegamento per il download diretto dal catalogo Windows Update è disponibile qui

Installare l'aggiornamento dello stack di manutenzione del 12 marzo 2019 (o versione successiva): il collegamento per il download diretto dal catalogo Windows Update è disponibile qui

Installare l'aggiornamento del supporto per la firma del codice SHA-2 : il collegamento per il download diretto dal catalogo Windows Update è disponibile qui

Nota

Applicabile solo per Windows Server 2008 R2, Windows 7 SP1 Enterprise e Windows 7 SP1 Pro.

Installare l'aggiornamento per l'esperienza del cliente e i dati di telemetria di diagnostica

Installare Microsoft .Net Framework 4.5.2 o versione successiva

Nota

L'installazione di .NET 4.5 potrebbe richiedere il riavvio del computer dopo l'installazione.

Soddisfare i requisiti minimi di sistema dell'agente di Azure Log Analytics. Per altre informazioni, vedere Raccogliere dati dai computer nell'ambiente con Log Analytics

Procedure di installazione

Scaricare il file di installazione dell'agente: agente windows a 64 bit o agente windows a 32 bit.

Nota

A causa della deprecazione del supporto SHA-1 da parte dell'agente MMA, l'agente MMA deve essere versione 10.20.18029 o successiva.

Ottenere l'ID dell'area di lavoro:

- Nel riquadro di spostamento di Defender per Endpoint selezionare Impostazioni > Onboarding gestione > dispositivi

- Selezionare il sistema operativo

- Copiare l'ID dell'area di lavoro e la chiave dell'area di lavoro

Usando l'ID area di lavoro e la chiave dell'area di lavoro, scegliere uno dei metodi di installazione seguenti per installare l'agente:

Installare manualmente l'agente usando il programma di installazione.

Nella pagina Opzioni di installazionedell'agente selezionare Connetti l'agente ad Azure Log Analytics (OMS)

Nota

Se si è un cliente del governo degli Stati Uniti, in "Azure Cloud" è necessario scegliere "Azure US Government" se si usa la configurazione guidata o se si usa una riga di comando o uno script, impostare il parametro "OPINSIGHTS_WORKSPACE_AZURE_CLOUD_TYPE" su 1.

Se si usa un proxy per connettersi a Internet, vedere la sezione Configurare le impostazioni di connettività Proxy e Internet.

Al termine, gli endpoint di cui è stato eseguito l'onboarding nel portale dovrebbero essere visualizzati entro un'ora.

Configurare le impostazioni di connettività Proxy e Internet

Se i server devono usare un proxy per comunicare con Defender per endpoint, usare uno dei metodi seguenti per configurare MMA per l'uso del server proxy:

Se è in uso un proxy o un firewall, assicurarsi che i server possano accedere a tutti gli URL del servizio Microsoft Defender per endpoint direttamente e senza intercettazione SSL. Per altre informazioni, vedere abilitare l'accesso agli URL del servizio Microsoft Defender per endpoint. L'uso dell'intercettazione SSL impedirà al sistema di comunicare con il servizio Defender per endpoint.

Al termine, nel portale verranno visualizzati i server Windows di cui è stato eseguito l'onboarding entro un'ora.

Eseguire l'onboarding dei server Windows tramite Microsoft Defender per il cloud

Nel riquadro di spostamento Microsoft Defender XDR selezionare Impostazioni>Endpoint>Gestione> dispositiviOnboarding.

Selezionare Windows Server 2008 R2 SP1 come sistema operativo.

Fare clic su Onboard Servers in Microsoft Defender for Cloud (Onboard Server in Microsoft Defender for Cloud).

Seguire le istruzioni di onboarding in Microsoft Defender per endpoint con Microsoft Defender per cloud e se si usa Azure ARC, seguire le istruzioni di onboarding in Abilitazione dell'integrazione Microsoft Defender per endpoint.

Dopo aver completato i passaggi di onboarding, è necessario configurare e aggiornare i client System Center Endpoint Protection.

Nota

- Per consentire l'onboarding tramite Microsoft Defender affinché i server funzionino come previsto, il server deve avere un'area di lavoro e una chiave appropriate configurate all'interno delle impostazioni di Microsoft Monitoring Agent (MMA).

- Una volta configurato, il Management Pack cloud appropriato viene distribuito nel computer e il processo del sensore (MsSenseS.exe) verrà distribuito e avviato.

- Questa operazione è necessaria anche se il server è configurato per l'uso di un server gateway OMS come proxy.

Verificare l'onboarding

Verificare che Microsoft Defender Antivirus e Microsoft Defender per endpoint siano in esecuzione.

Nota

L'esecuzione di Microsoft Defender Antivirus non è necessaria, ma è consigliabile. Se un altro prodotto fornitore di antivirus è la soluzione endpoint protection primaria, è possibile eseguire Antivirus Defender in modalità passiva. È possibile verificare che la modalità passiva sia attiva solo dopo aver verificato che Microsoft Defender per endpoint sensore (SENSE) sia in esecuzione.

Nota

Poiché Microsoft Defender Antivirus è supportato solo per Windows 10 e Windows 11, il passaggio 1 non si applica quando si esegue Windows Server 2008 R2 SP1.

Eseguire il comando seguente per verificare che Microsoft Defender Antivirus sia installato:

sc.exe query WindefendSe il risultato è "Il servizio specificato non esiste come servizio installato", sarà necessario installare Microsoft Defender Antivirus. Per altre informazioni, vedere Microsoft Defender Antivirus in Windows 10.

Per informazioni su come usare Criteri di gruppo per configurare e gestire Microsoft Defender Antivirus nei server Windows, vedere Usare le impostazioni di Criteri di gruppo per configurare e gestire Microsoft Defender Antivirus.

Se si verificano problemi con l'onboarding, vedere Risolvere i problemi di onboarding.

Esegui un test di rilevamento

Seguire la procedura descritta in Eseguire un test di rilevamento in un dispositivo appena caricato per verificare che il server stia segnalando a Defender per il servizio endpoint.

Onboarding di endpoint senza soluzione di gestione

Utilizzo di Criteri di gruppo

Passaggio 1: Scaricare l'aggiornamento corrispondente per l'endpoint.

Passare a c:\windows\sysvol\domain\scripts (potrebbe essere necessario modificare il controllo in uno dei controller di dominio).

Creare una cartella denominata MMA.

Scaricare quanto segue e inserirli nella cartella MMA:

- Aggiornamento per l'esperienza del cliente e i dati di telemetria di diagnostica:

Per Windows Server 2008 R2 SP1, sono necessari anche gli aggiornamenti seguenti:

Roll up mensile di febbraio 2018 - KB4074598 (Windows Server 2008 R2)

Microsoft Update Catalog

Scaricare gli aggiornamenti per Windows Server 2008 R2 x64.NET Framework 3.5.1 (KB315418)

Per Windows Server 2008 R2 x64Nota

Questo articolo presuppone l'uso di server basati su x64 (agente MMA .exe nuova versione conforme a SHA-2 x64).

Passaggio 2: Creare un nome file DeployMMA.cmd (usando il Blocco note) Aggiungere le righe seguenti al file cmd. Si noti che sono necessari l'ID e la chiave dell'area di lavoro.

Il comando seguente è un esempio. Sostituire i valori seguenti:

- KB: usare la KNOWLEDGE applicabile pertinente per l'endpoint di cui si sta eseguendo l'onboarding

- ID e CHIAVE dell'area di lavoro : usare l'ID e la chiave

@echo off

cd "C:"

IF EXIST "C:\Program Files\Microsoft Monitoring Agent\Agent\MonitoringHost.exe" (

exit

) ELSE (

wusa.exe C:\Windows\MMA\Windows6.1-KB3080149-x64.msu /quiet /norestart

wusa.exe C:\Windows\MMA\Windows6.1-KB4074598-x64.msu /quiet /norestart

wusa.exe C:\Windows\MMA\Windows6.1-KB3154518-x64.msu /quiet /norestart

wusa.exe C:\Windows\MMA\Windows8.1-KB3080149-x64.msu /quiet /norestart

"c:\windows\MMA\MMASetup-AMD64.exe" /c /t:"C:\Windows\MMA"

c:\windows\MMA\setup.exe /qn NOAPM=1 ADD_OPINSIGHTS_WORKSPACE=1 OPINSIGHTS_WORKSPACE_ID="<your workspace ID>" OPINSIGHTS_WORKSPACE_KEY="<your workspace key>" AcceptEndUserLicenseAgreement=1

)

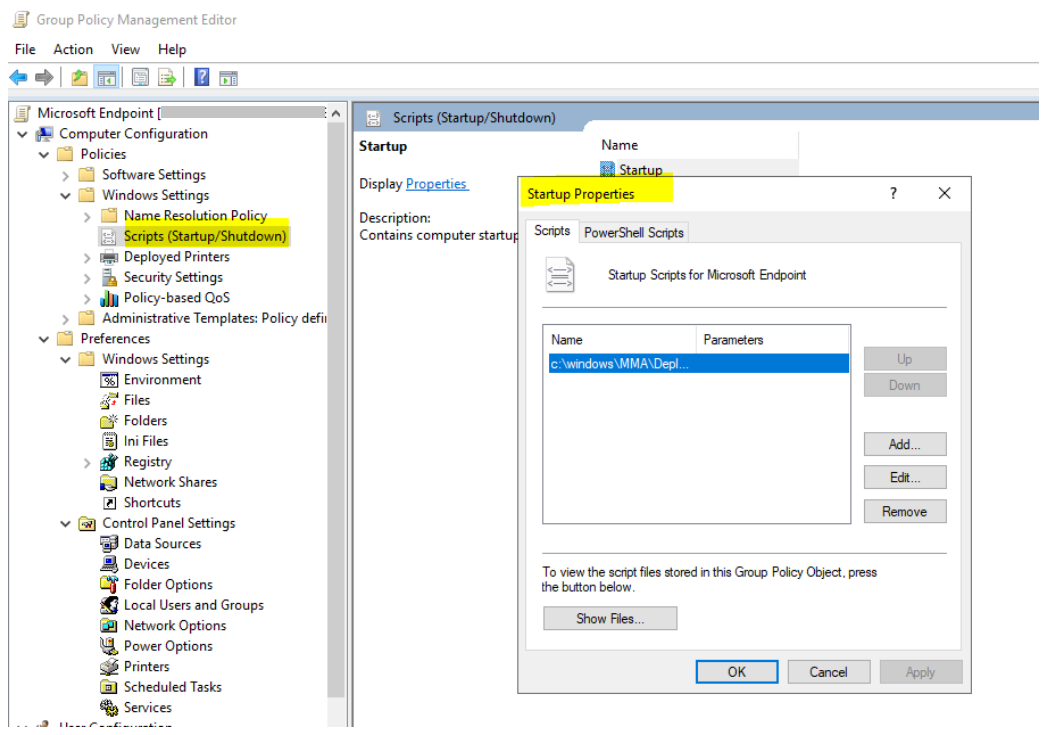

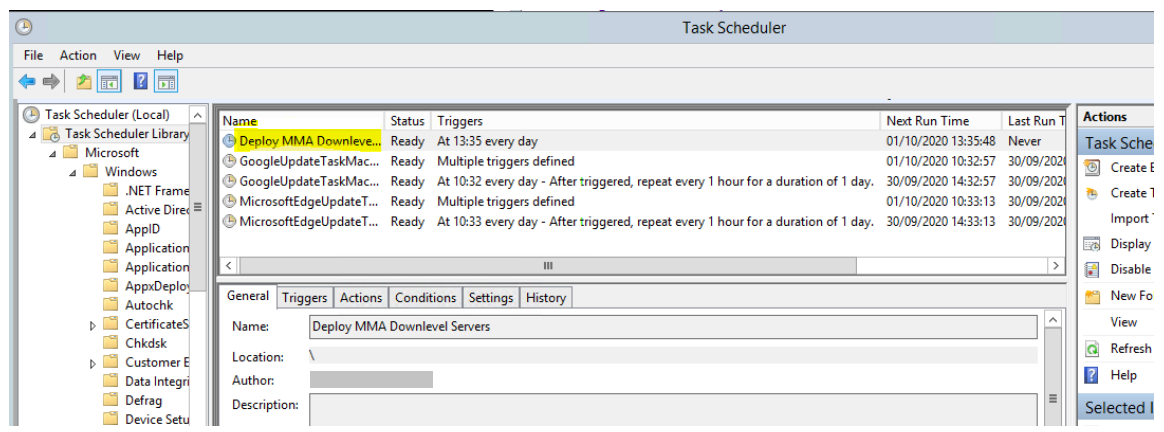

Configurazione Criteri di gruppo

Creare un nuovo criterio di gruppo specifico per l'onboarding dei dispositivi, ad esempio "Microsoft Defender per endpoint Onboarding".

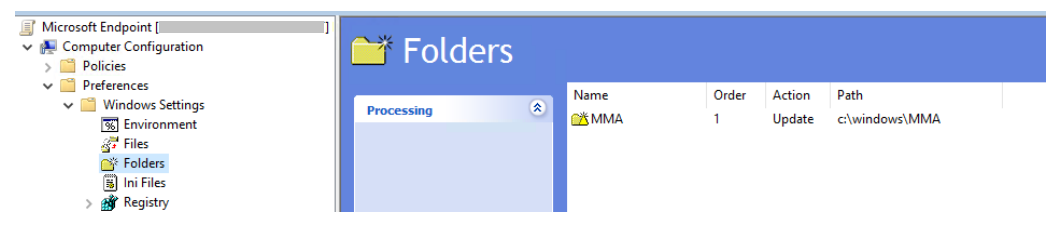

Creare una cartella Criteri di gruppo denominata "c:\windows\MMA"

Verrà aggiunta una nuova cartella in ogni server che ottiene l'oggetto Criteri di gruppo applicato, denominato MMA, e verrà archiviato in c:\windows. Questo conterrà i file di installazione per l'MMA, i prerequisiti e lo script di installazione.

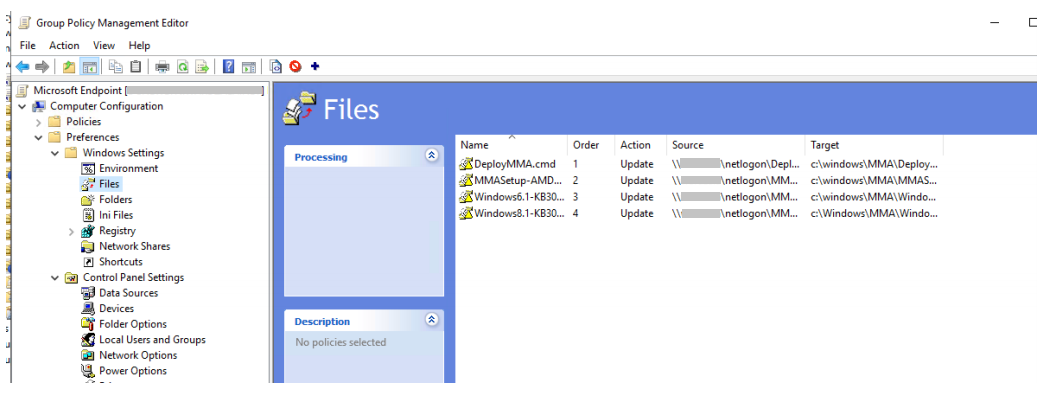

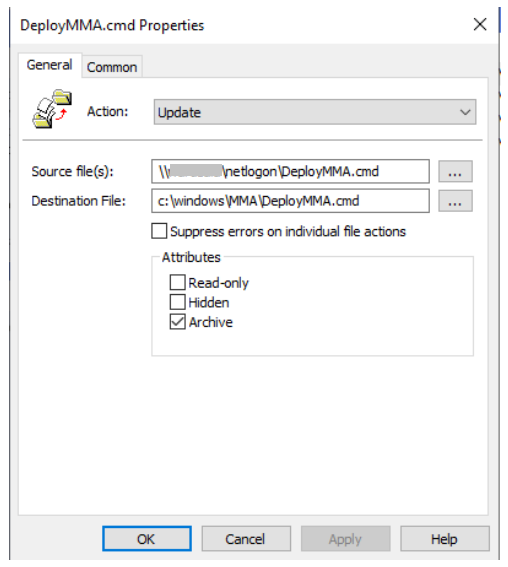

Creare una preferenza Criteri di gruppo File per ognuno dei file archiviati in Net Logon.

Copia i file da DOMAIN\NETLOGON\MMA\nomefile in C:\windows\MMA\nomefile, in modo che i file di installazione siano locali nel server:

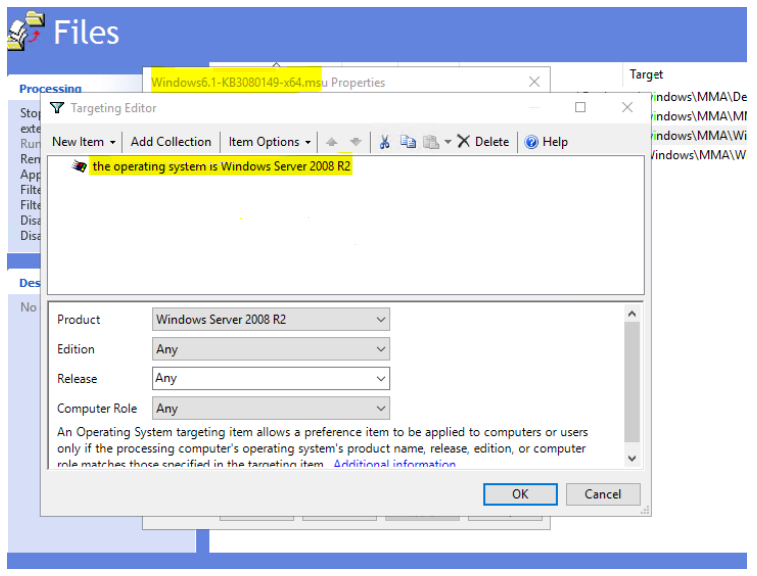

Ripetere il processo ma creare la destinazione a livello di elemento nella scheda COMMON, in modo che il file venga copiato solo nella versione appropriata della piattaforma/sistema operativo nell'ambito:

Per Windows Server 2008 R2 è necessario (e verrà copiato solo) quanto segue:

- Windows6.1-KB3080149-x64.msu

- Windows6.1-KB3154518-x64.msu

- Windows6.1-KB4075598-x64.msu

Al termine, sarà necessario creare un criterio script di avvio:

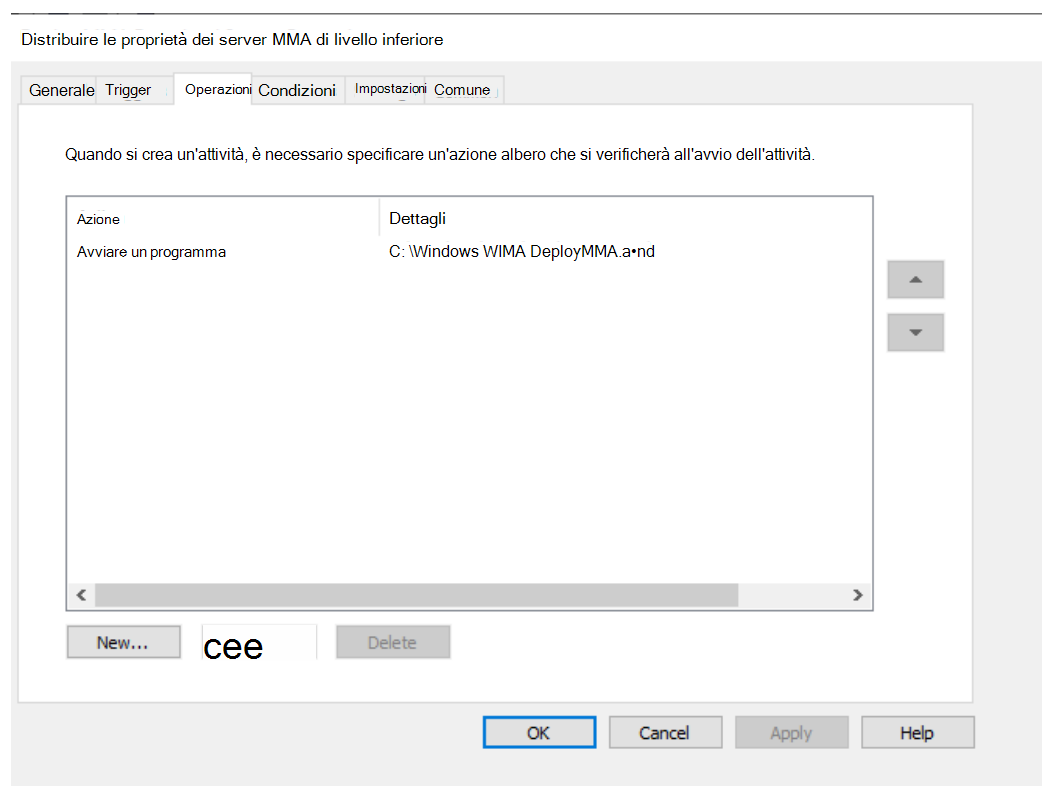

Il nome del file da eseguire qui è c:\windows\MMA\DeployMMA.cmd. Dopo il riavvio del server come parte del processo di avvio, installerà l'aggiornamento per l'esperienza del cliente e la KB di telemetria diagnostica e quindi installerà l'agente MMA, impostando l'ID e la chiave dell'area di lavoro e il server verrà caricato.

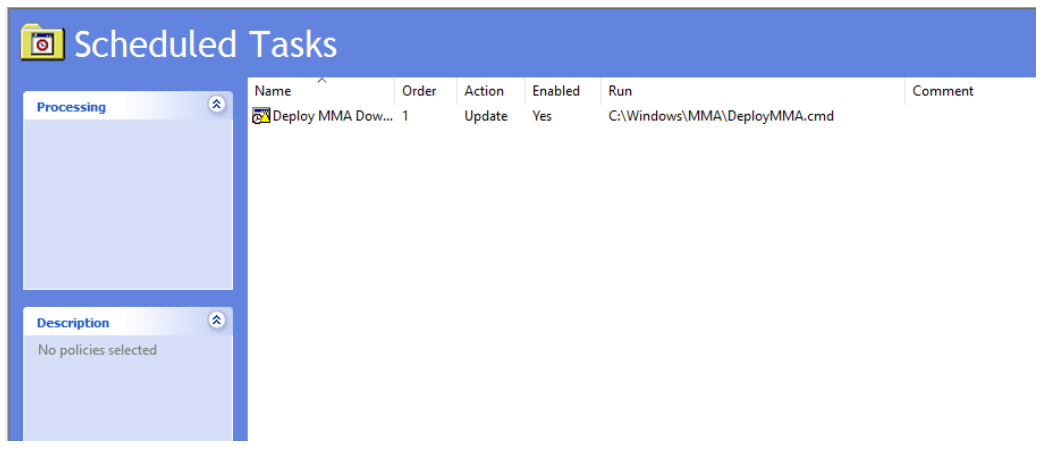

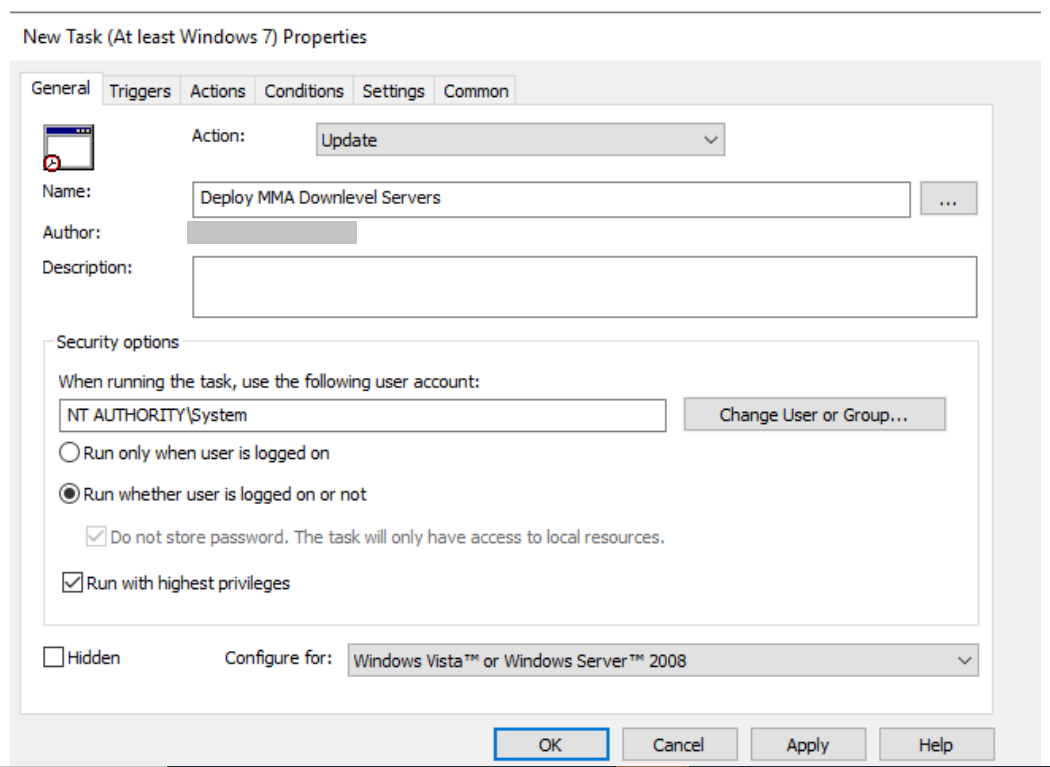

È anche possibile usare un'attività immediata per eseguire il deployMMA.cmd se non si vuole riavviare tutti i server.

Questa operazione può essere eseguita in due fasi. Creare innanzitutto i file e la cartella nell'oggetto Criteri di gruppo: assegnare al sistema il tempo necessario per assicurarsi che l'oggetto Criteri di gruppo sia stato applicato e che tutti i server dispongano dei file di installazione. Aggiungere quindi l'attività immediata. In questo modo si otterrà lo stesso risultato senza richiedere un riavvio.

Poiché lo script dispone di un metodo di uscita e non viene eseguito di nuovo se l'MMA è installato, è anche possibile usare un'attività pianificata giornaliera per ottenere lo stesso risultato. Analogamente a un criterio di conformità Configuration Manager che verificherà quotidianamente per assicurarsi che l'MMA sia presente.

Come indicato nella documentazione di onboarding per Server in particolare per Server 2008 R2, vedere di seguito: Per Windows Server 2008 R2 SP1, assicurarsi di soddisfare i requisiti seguenti:

- Installare l'aggiornamento cumulativo mensile di febbraio 2018

- Installare .NET Framework 4.5 (o versione successiva) o KB3154518

Verificare che i KB siano presenti prima di eseguire l'onboarding di Windows Server 2008 R2. Questo processo consente di eseguire l'onboarding di tutti i server se non si dispone di Configuration Manager gestione dei server.

Endpoint offboard

Sono disponibili due opzioni per l'offboarding degli endpoint di Windows dal servizio:

- Disinstallare l'agente MMA

- Rimuovere la configurazione dell'area di lavoro Defender per endpoint

Nota

L'offboarding fa sì che l'endpoint di Windows interrompa l'invio dei dati del sensore al portale, ma i dati dall'endpoint, incluso il riferimento agli avvisi che ha avuto, verranno conservati per un massimo di 6 mesi.

Disinstallare l'agente MMA

Per eseguire l'offboarding dell'endpoint di Windows, è possibile disinstallare l'agente MMA o scollegarlo dalla creazione di report nell'area di lavoro Defender per endpoint. Dopo l'offboarding dell'agente, l'endpoint non invierà più i dati del sensore a Defender per endpoint. Per altre informazioni, vedere Per disabilitare un agente.

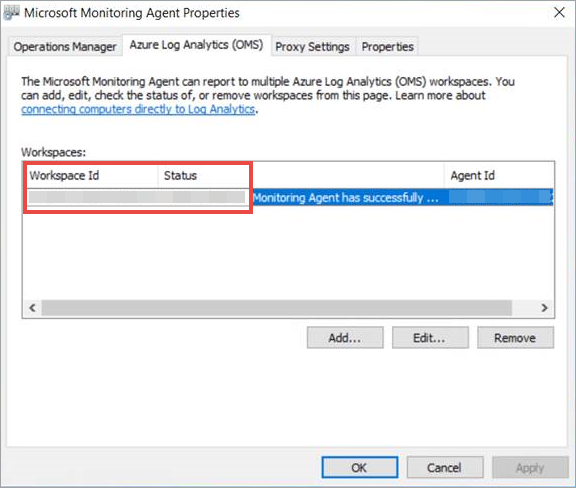

Rimuovere la configurazione dell'area di lavoro Defender per endpoint

È possibile usare uno dei metodi seguenti:

- Rimuovere la configurazione dell'area di lavoro defender per endpoint dall'agente MMA

- Eseguire un comando di PowerShell per rimuovere la configurazione

Rimuovere la configurazione dell'area di lavoro defender per endpoint dall'agente MMA

Nelle proprietà di Microsoft Monitoring Agent selezionare la scheda Azure Log Analytics (OMS).

Selezionare l'area di lavoro Defender per endpoint e fare clic su Rimuovi.

Eseguire un comando di PowerShell per rimuovere la configurazione

Ottenere l'ID area di lavoro:

- Nel riquadro di spostamento selezionare Impostazioni>Onboarding.

- Selezionare il sistema operativo pertinente e ottenere l'ID area di lavoro.

Aprire un'istanza di PowerShell con privilegi elevati ed eseguire il comando seguente. Usare l'ID area di lavoro ottenuto e sostituire

WorkspaceID:$AgentCfg = New-Object -ComObject AgentConfigManager.MgmtSvcCfg # Remove OMS Workspace $AgentCfg.RemoveCloudWorkspace("WorkspaceID") # Reload the configuration and apply changes $AgentCfg.ReloadConfiguration()

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.