Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

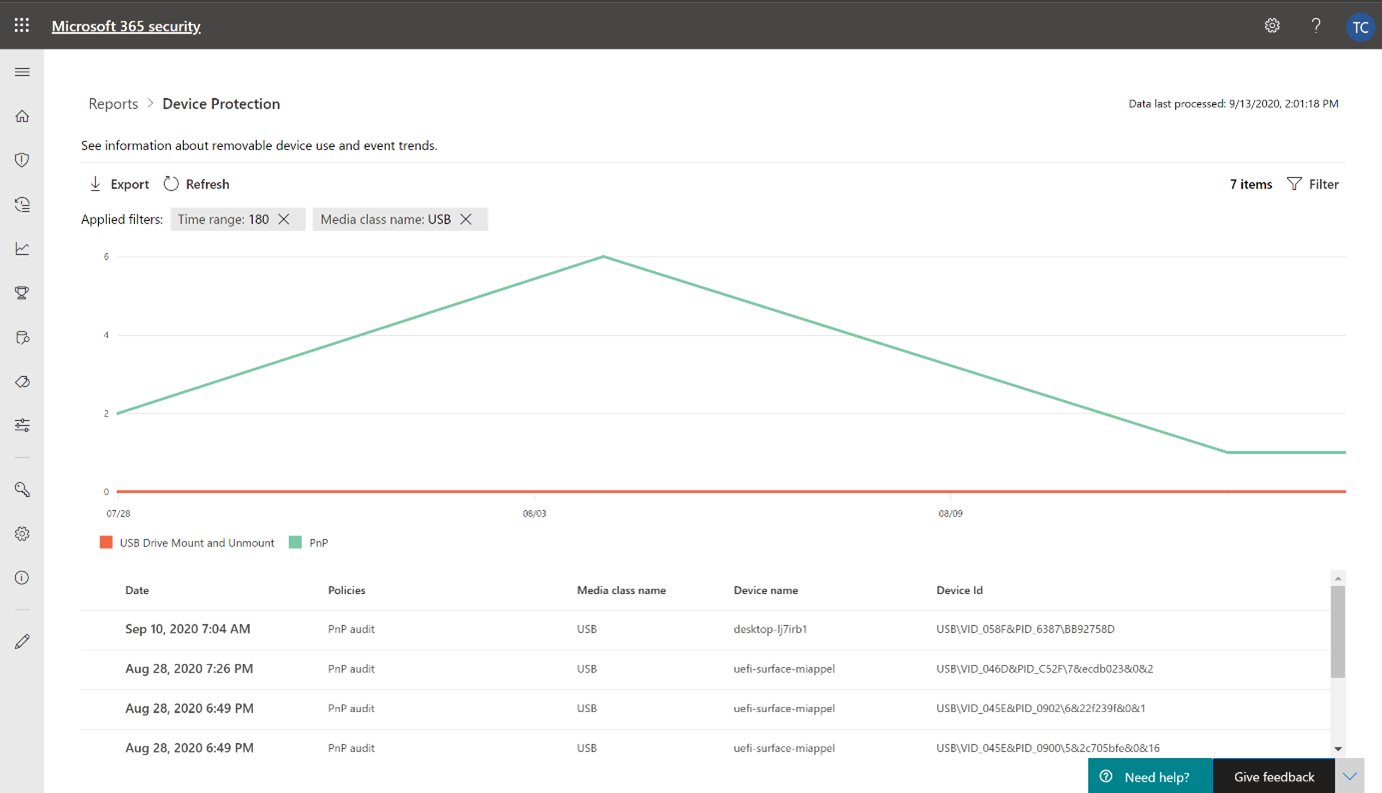

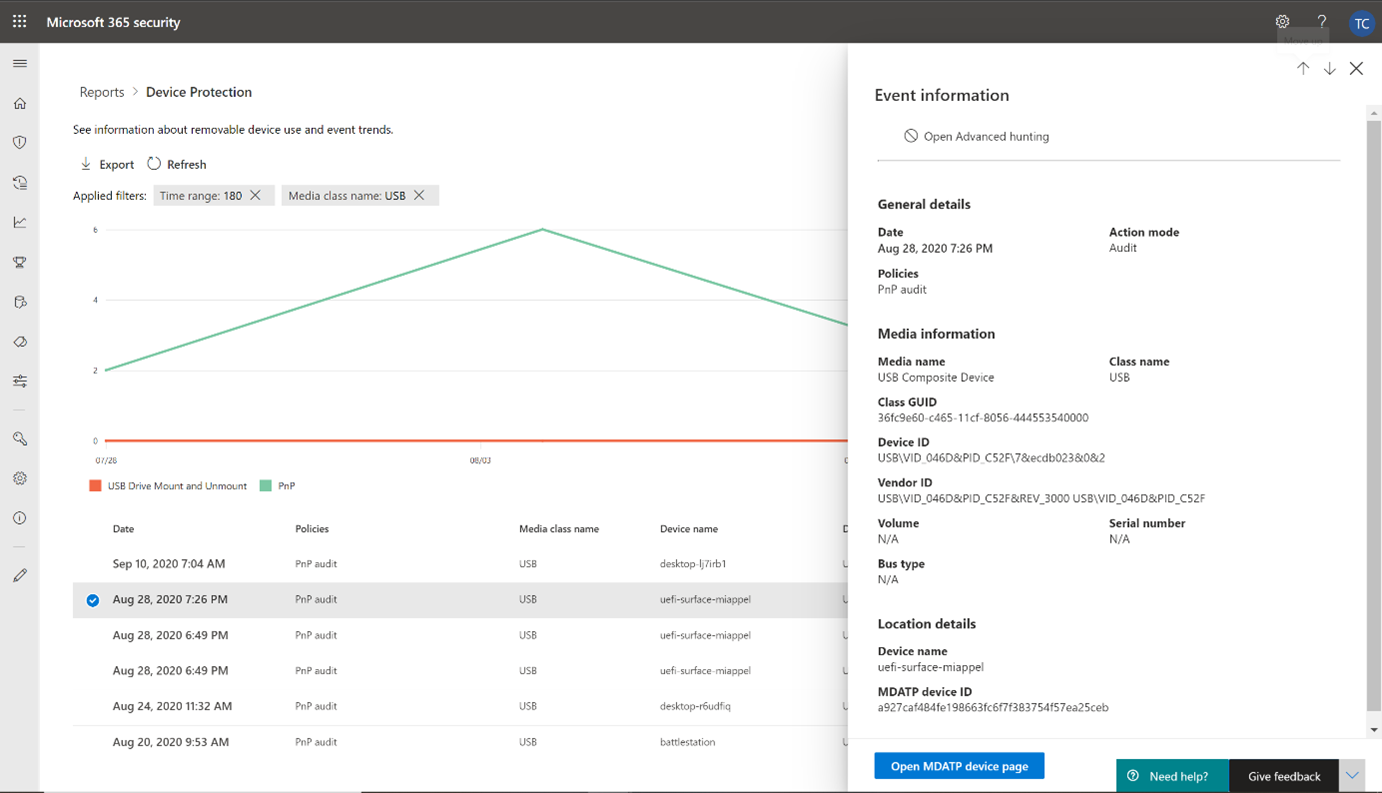

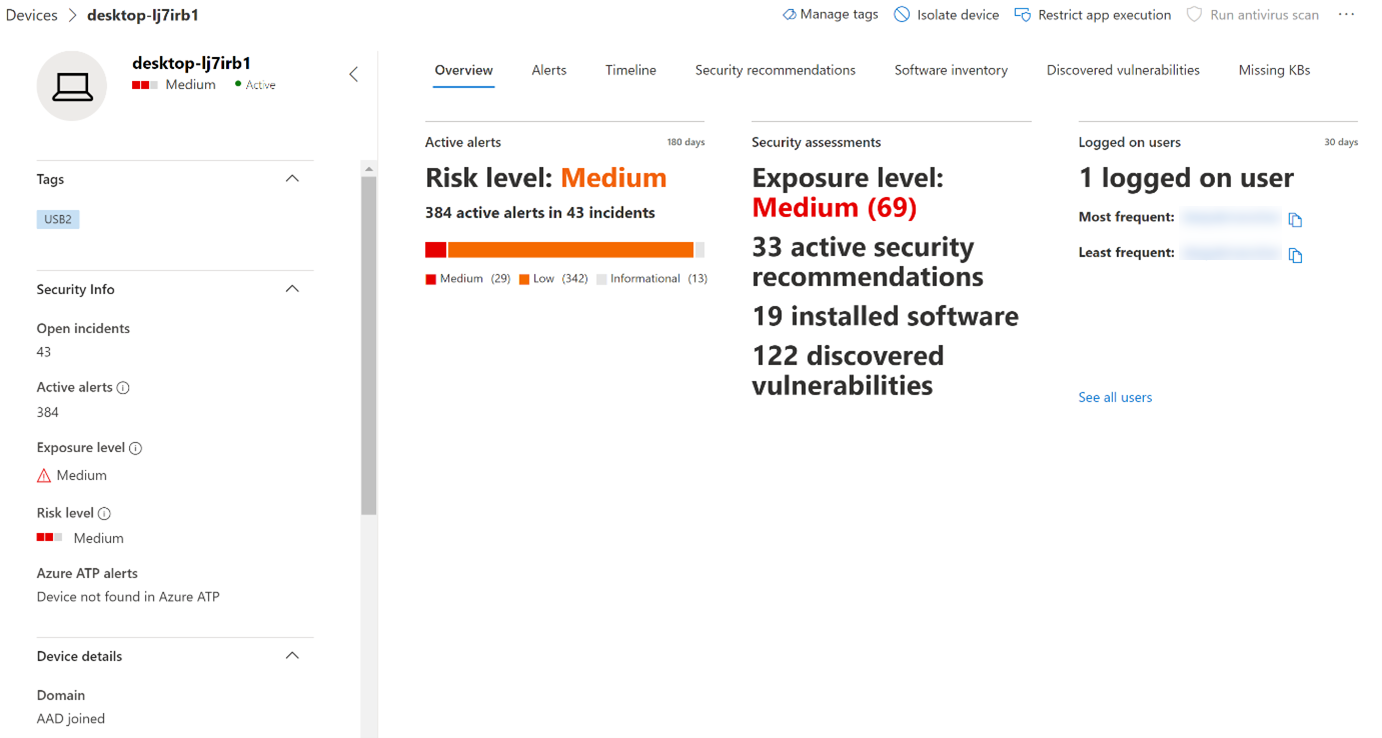

Microsoft Defender per endpoint controllo dei dispositivi consente di proteggere l'organizzazione da potenziali perdite di dati, malware o altre minacce informatiche consentendo o impedendo la connessione di determinati dispositivi ai computer degli utenti. Il team di sicurezza può visualizzare informazioni sugli eventi di controllo dei dispositivi con ricerca avanzata o usando il report di controllo del dispositivo.

Importante

Microsoft consiglia di usare i ruoli con il minor numero di autorizzazioni. Ciò consente di migliorare la sicurezza per l'organizzazione. Amministratore globale è un ruolo con privilegi elevati che deve essere limitato agli scenari di emergenza quando non è possibile usare un ruolo esistente.

Per accedere al portale di Microsoft Defender, la sottoscrizione deve includere la creazione di report di Microsoft 365 for E5.

Selezionare ogni scheda per altre informazioni sulla ricerca avanzata e sul report sul controllo del dispositivo.

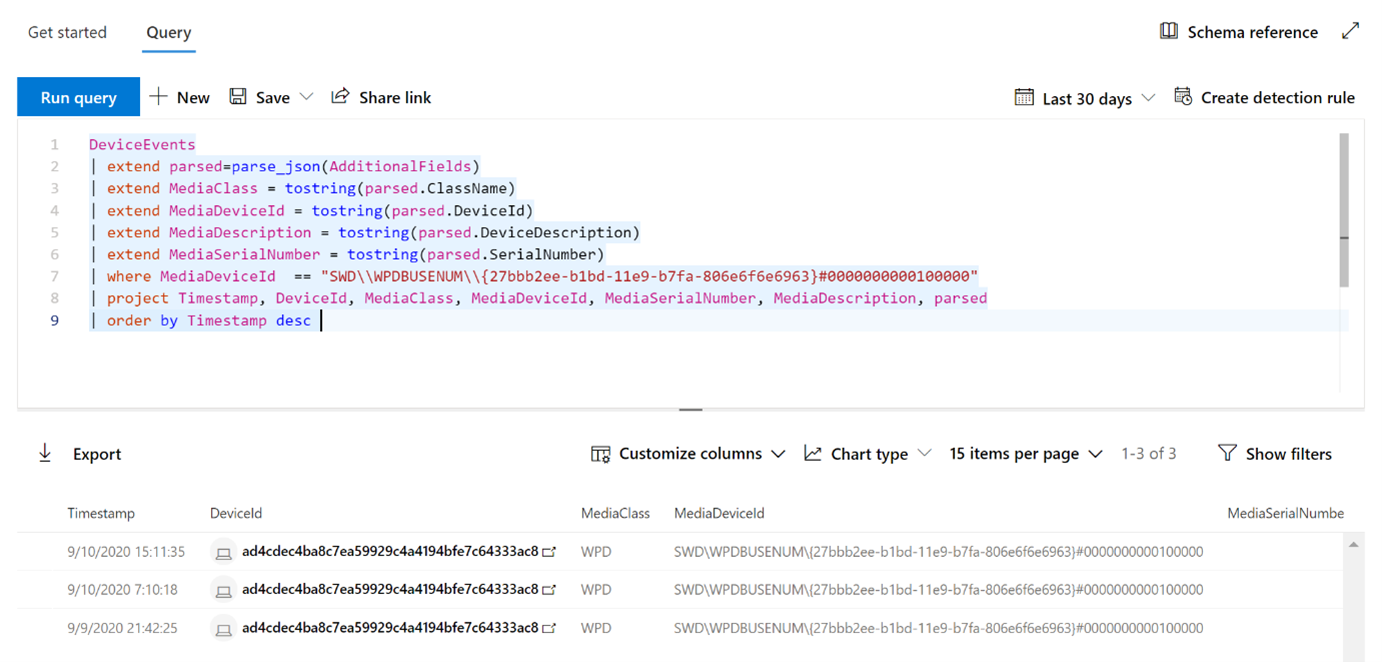

Rilevazione avanzata

Quando viene attivato un criterio di controllo del dispositivo, un evento è visibile con ricerca avanzata, indipendentemente dal fatto che sia stato avviato dal sistema o dall'utente che ha eseguito l'accesso. Questa sezione include alcune query di esempio che è possibile usare nella ricerca avanzata.

Esempio 1: Criteri di archiviazione rimovibili attivati dall'imposizione a livello di disco e file system

Quando si verifica un'azione RemovableStoragePolicyTriggered , sono disponibili informazioni sull'evento relative all'imposizione a livello di disco e file system.

Consiglio

Attualmente, nella ricerca avanzata, è previsto un limite di 300 eventi per dispositivo al giorno per RemovableStoragePolicyTriggered gli eventi. Usare il report di controllo del dispositivo per visualizzare dati aggiuntivi.

//RemovableStoragePolicyTriggered: event triggered by Disk and file system level enforcement for both Printer and Removable storage based on your policy

DeviceEvents

| where ActionType == "RemovableStoragePolicyTriggered"

| extend parsed=parse_json(AdditionalFields)

| extend RemovableStorageAccess = tostring(parsed.RemovableStorageAccess)

| extend RemovableStoragePolicyVerdict = tostring(parsed.RemovableStoragePolicyVerdict)

| extend MediaBusType = tostring(parsed.BusType)

| extend MediaClassGuid = tostring(parsed.ClassGuid)

| extend MediaClassName = tostring(parsed.ClassName)

| extend MediaDeviceId = tostring(parsed.DeviceId)

| extend MediaInstanceId = tostring(parsed.DeviceInstanceId)

| extend MediaName = tostring(parsed.MediaName)

| extend RemovableStoragePolicy = tostring(parsed.RemovableStoragePolicy)

| extend MediaProductId = tostring(parsed.ProductId)

| extend MediaVendorId = tostring(parsed.VendorId)

| extend MediaSerialNumber = tostring(parsed.SerialNumber)

|project Timestamp, DeviceId, DeviceName, InitiatingProcessAccountName, ActionType, RemovableStorageAccess, RemovableStoragePolicyVerdict, MediaBusType, MediaClassGuid, MediaClassName, MediaDeviceId, MediaInstanceId, MediaName, RemovableStoragePolicy, MediaProductId, MediaVendorId, MediaSerialNumber, FolderPath, FileSize

| order by Timestamp desc