Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Consiglio

Guardare questo video per ottenere una panoramica dell'analizzatore client: Panoramica dell'analizzatore client di Defender per endpoint

Sono disponibili due opzioni per l'esecuzione dell'analizzatore client defender per endpoint in Windows:

- Usare la risposta in tempo reale

- Eseguire l'analizzatore client in locale nel dispositivo

Opzione 1: Risposta dinamica

È possibile raccogliere i log di supporto dell'analizzatore di Defender per endpoint in remoto usando Live Response.

Opzione 2: Eseguire MDE Client Analyzer in locale

Scaricare lo strumento analizzatore client MDE o MDE strumento Analizzatore client (anteprima) nel dispositivo Windows che si vuole analizzare. Il file viene salvato nella cartella Download per impostazione predefinita.

Estrarre il contenuto di

MDEClientAnalyzer.zipin una cartella disponibile.Aprire una riga di comando con autorizzazioni di amministratore:

Passare a Start e digitare cmd.

Fare clic con il pulsante destro del mouse su Prompt dei comandi e scegliere Esegui come amministratore.

Digitare il comando seguente e quindi premere INVIO:

*DrivePath*\MDEClientAnalyzer.cmdSostituire DrivePath con il percorso in cui è stato estratto MDEClientAnalyzer, ad esempio:

C:\Work\tools\MDEClientAnalyzer\MDEClientAnalyzer.cmd

Oltre alla procedura precedente, è anche possibile raccogliere i log di supporto dell'analizzatore usando la risposta dinamica.

Nota

In Windows 10 e 11, Windows Server 2019 e 2022 o Windows Server 2012R2 e 2016 con la soluzione unificata moderna installata, lo script dell'analizzatore client chiama in un file eseguibile chiamato MDEClientAnalyzer.exe per eseguire i test di connettività agli URL del servizio cloud.

In Windows 8.1, Windows Server 2016 o qualsiasi edizione precedente del sistema operativo in cui viene usato Microsoft Monitoring Agent (MMA) per l'onboarding, lo script dell'analizzatore client chiama in un file eseguibile chiamato MDEClientAnalyzerPreviousVersion.exe per eseguire i test di connettività per gli URL di comando e controllo (CnC) e allo stesso tempo chiama lo strumento TestCloudConnection.exe di connettività di Microsoft Monitoring Agent per gli URL del canale Cyber Data.

Consiglio

Guardare questo video per altre informazioni sui problemi di onboarding: Problemi di onboarding dell'analizzatore client defender per endpoint

Punti importanti da tenere a mente

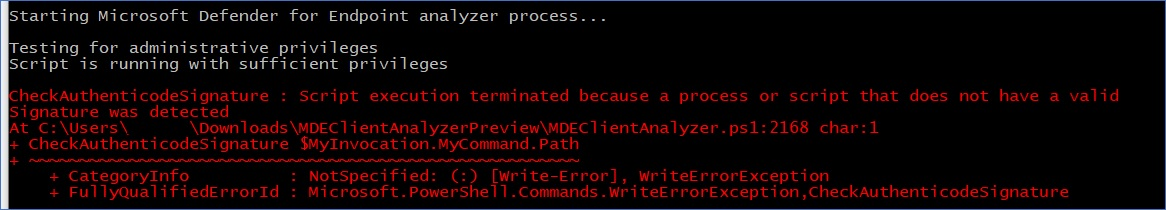

Tutti gli script e i moduli di PowerShell inclusi nell'analizzatore sono firmati da Microsoft. Se i file sono stati modificati in qualche modo, l'analizzatore dovrebbe uscire con l'errore seguente:

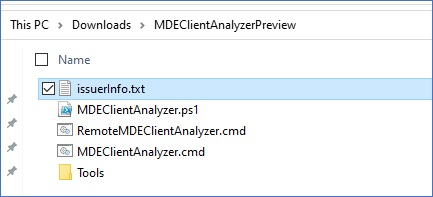

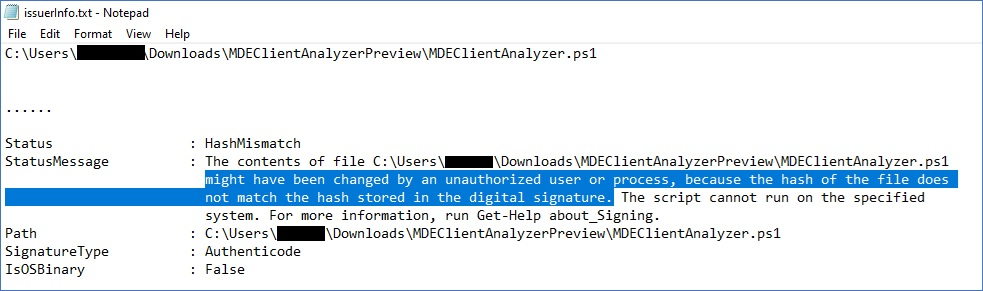

Se viene visualizzato questo errore, l'output issuerInfo.txt contiene informazioni dettagliate sul motivo per cui si è verificato e sul file interessato:

Contenuto di esempio dopo la modifica di MDEClientAnalyzer.ps1:

Contenuto del pacchetto dei risultati in Windows

Nota

I file esatti acquisiti potrebbero cambiare a seconda di fattori come:

- Versione delle finestre in cui viene eseguito l'analizzatore.

- Disponibilità del canale del log eventi nel computer.

- Stato iniziale del sensore EDR (Sense viene arrestato se il computer non è ancora stato caricato).

- Se è stato usato un parametro di risoluzione dei problemi avanzato con il comando dell'analizzatore.

Per impostazione predefinita, il file decompresso MDEClientAnalyzerResult.zip contiene gli elementi elencati nella tabella seguente:

| Cartella | Elemento | Descrizione |

|---|---|---|

MDEClientAnalyzer.htm |

Questo è il file di output HTML principale, che contiene i risultati e le indicazioni che lo script dell'analizzatore può produrre nel computer. | |

SystemInfoLogs |

AddRemovePrograms.csv |

Elenco di software x64 installato nel sistema operativo x64 raccolto dal Registro di sistema |

SystemInfoLogs |

AddRemoveProgramsWOW64.csv |

Elenco di software x86 installato nel sistema operativo x64 raccolto dal Registro di sistema |

SystemInfoLogs |

CertValidate.log |

Risultato dettagliato della revoca del certificato eseguita chiamando in CertUtil |

SystemInfoLogs |

dsregcmd.txt |

Output dall'esecuzione di dsregcmd. Vengono fornite informazioni dettagliate sullo stato Microsoft Entra del computer. |

SystemInfoLogs |

IFEO.txt |

Output delle opzioni di esecuzione del file di immagine configurate nel computer |

SystemInfoLogs |

MDEClientAnalyzer.txt |

Si tratta di un file di testo dettagliato che mostra i dettagli dell'esecuzione dello script dell'analizzatore. |

SystemInfoLogs |

MDEClientAnalyzer.xml |

Formato XML contenente i risultati dello script dell'analizzatore |

SystemInfoLogs |

RegOnboardedInfoCurrent.Json |

Informazioni sul computer onboarding raccolte in formato JSON dal Registro di sistema |

SystemInfoLogs |

RegOnboardingInfoPolicy.Json |

Configurazione dei criteri di onboarding raccolti in formato JSON dal Registro di sistema |

SystemInfoLogs |

SCHANNEL.txt |

Dettagli sulla configurazione SCHANNEL applicata al computer raccolto dal Registro di sistema |

SystemInfoLogs |

SessionManager.txt |

Le impostazioni specifiche di Session Manager si raccolgono dal Registro di sistema |

SystemInfoLogs |

SSL_00010002.txt |

Dettagli sulla configurazione SSL applicata al computer raccolto dal Registro di sistema |

EventLogs |

utc.evtx |

Esportazione del registro eventi di DiagTrack |

EventLogs |

senseIR.evtx |

Esportazione del registro eventi di indagine automatizzata |

EventLogs |

sense.evtx |

Esportazione del log eventi principale del sensore |

EventLogs |

OperationsManager.evtx |

Esportazione del registro eventi di Microsoft Monitoring Agent |

MdeConfigMgrLogs |

SecurityManagementConfiguration.json |

Configurazioni inviate da MEM (Microsoft Endpoint Manager) per l'imposizione |

MdeConfigMgrLogs |

policies.json |

Impostazioni dei criteri da applicare nel dispositivo |

MdeConfigMgrLogs |

report_xxx.json |

Risultati dell'imposizione corrispondenti |