Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Si applica a:

Si desidera provare Microsoft Defender per endpoint? iscriversi a una versione di valutazione gratuita.

Quando si contatta il supporto tecnico, potrebbe essere richiesto di fornire il pacchetto di output dello strumento analizzatore client Microsoft Defender per endpoint.

Questo articolo fornisce istruzioni su come eseguire lo strumento tramite Live Response in Windows e nei computer Linux.

Windows

Scaricare e recuperare gli script necessari disponibili nella sottodirectory Strumentidell'analizzatore client Microsoft Defender per endpoint.

Ad esempio, per ottenere i log di base dell'integrità del sensore e del dispositivo, recuperare

..\Tools\MDELiveAnalyzer.ps1.- Se sono necessari log aggiuntivi correlati a Microsoft Defender Antivirus, usare

..\Tools\MDELiveAnalyzerAV.ps1. - Se sono necessari i log correlati di Microsoft Endpoint Data Loss Prevention , usare

..\Tools\MDELiveAnalyzerDLP.ps1. - Se sono necessari log correlati alla rete e a Windows Filter Platform , usare

..\Tools\MDELiveAnalyzerNet.ps1. - Se sono necessari i log di Monitoraggio processi , usare

..\Tools\MDELiveAnalyzerAppCompat.ps1.

- Se sono necessari log aggiuntivi correlati a Microsoft Defender Antivirus, usare

Avviare una sessione live response nel computer da analizzare.

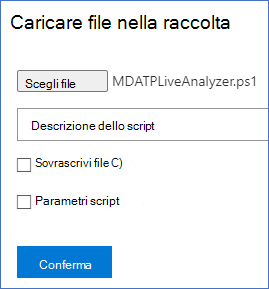

Selezionare Carica file nella raccolta.

Selezionare Scegli file.

Selezionare il file scaricato denominato

MDELiveAnalyzer.ps1e quindi selezionare Conferma.Ripetere questo passaggio per il

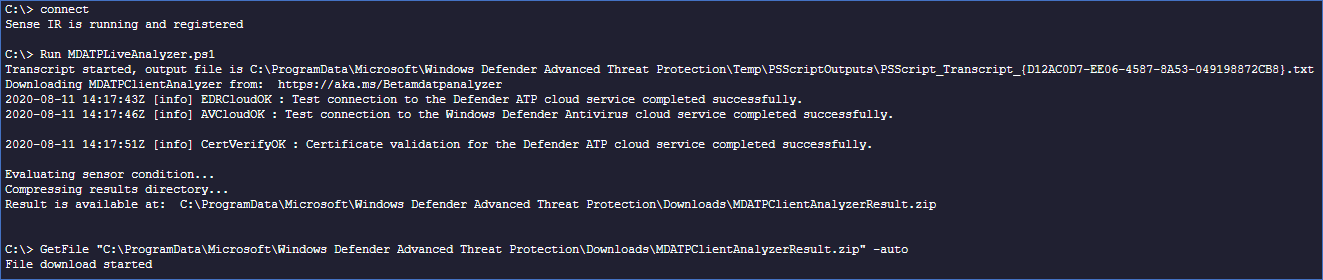

MDEClientAnalyzerPreview.zipfile.Mentre si è ancora nella sessione LiveResponse, usare i comandi seguenti per eseguire l'analizzatore e raccogliere il file risultante.

Putfile MDEClientAnalyzerPreview.zip Run MDELiveAnalyzer.ps1 GetFile "C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Downloads\MDECA\MDEClientAnalyzerResult.zip"

Informazioni aggiuntive

La versione di anteprima più recente di MDE Client Analyzer può essere scaricata all'indirizzo https://aka.ms/MDEClientAnalyzerPreview.

Per altre informazioni sulla raccolta dei dati in locale in un computer nel caso in cui il computer non comunichi con Microsoft Defender per endpoint servizi cloud o non venga visualizzato nel portale di Microsoft Defender per endpoint come previsto, vedere Verificare la connettività client a Microsoft Defender per endpoint URL del servizio.

Come descritto negli esempi di comandi live response, è possibile usare il

&simbolo alla fine del comando per raccogliere i log come azione in background:Run MDELiveAnalyzer.ps1&

Linux

Lo strumento analizzatore client XMDE può essere scaricato come pacchetto binario o Python che può essere estratto ed eseguito nei computer Linux. Entrambe le versioni di XMDE Client Analyzer possono essere eseguite durante una sessione di Live Response.

Prerequisiti

Per l'installazione è necessario il

unzippacchetto.Per l'esecuzione è necessario il

aclpacchetto.

Importante

Window usa i caratteri invisibili Ritorno a capo e Avanzamento riga per rappresentare la fine di una riga e l'inizio di una nuova riga in un file, ma i sistemi Linux usano solo il carattere invisibile avanzamento riga alla fine delle righe del file. Quando si usano gli script seguenti, se eseguita in Windows, questa differenza può causare errori e errori degli script da eseguire. Una possibile soluzione consiste nell'usare il sottosistema Windows per Linux e il dos2unix pacchetto per riformattare lo script in modo che sia allineato allo standard di formato Unix e Linux.

Installazione dell'analizzatore client XMDE

Entrambe le versioni di XMDE Client Analyzer, binary e Python, un pacchetto autonomo che deve essere scaricato ed estratto prima dell'esecuzione. Per altre informazioni, vedere Risolvere i problemi di integrità dei sensori usando Microsoft Defender per endpoint Analizzatore client

A causa dei comandi limitati disponibili in Live Response, i passaggi dettagliati devono essere eseguiti in uno script bash e suddividendo la parte di installazione ed esecuzione di questi comandi è possibile eseguire lo script di installazione una sola volta, eseguendo più volte lo script di esecuzione.

Importante

Gli script di esempio presuppongono che il computer abbia accesso diretto a Internet e possa recuperare XMDE Client Analyzer da Microsoft. Se il computer non ha accesso diretto a Internet, gli script di installazione dovranno essere aggiornati per recuperare l'analizzatore client XMDE da un percorso a cui i computer possono accedere correttamente.

Script di installazione dell'analizzatore client binario

Lo script seguente esegue i primi sei passaggi dell'esecuzione della versione binaria dell'analizzatore client. Al termine, il file binario dell'analizzatore client XMDE è disponibile dalla /tmp/XMDEClientAnalyzerBinary/ClientAnalyzer directory.

Creare un file

InstallXMDEClientAnalyzer.shbash e incollarvi il contenuto seguente.#! /usr/bin/bash echo "Starting Client Analyzer Script. Running As:" whoami echo "Getting XMDEClientAnalyzerBinary" wget --quiet -O /tmp/XMDEClientAnalyzerBinary.zip https://go.microsoft.com/fwlink/?linkid=2297517 echo 'C65A4E4C6851D130942BFACD147A9D18B8A92B4F50FACF519477FD1C41A1C323 /tmp/XMDEClientAnalyzerBinary.zip' | sha256sum -c echo "Unzipping XMDEClientAnalyzerBinary.zip" unzip -q /tmp/XMDEClientAnalyzerBinary.zip -d /tmp/XMDEClientAnalyzerBinary echo "Unzipping SupportToolLinuxBinary.zip" unzip -q /tmp/XMDEClientAnalyzerBinary/XMDEClientAnalyzer/SupportToolLinuxBinary.zip -d /tmp/XMDEClientAnalyzerBinary/ClientAnalyzer echo "MDESupportTool installed at /tmp/XMDEClientAnalyzerBinary/ClientAnalyzer"

Script di installazione dell'analizzatore client Python

Lo script seguente esegue i primi sei passaggi dell'esecuzione della versione Python dell'analizzatore client. Al termine, gli script Python dell'analizzatore client XMDE sono disponibili dalla /tmp/XMDEClientAnalyzer directory.

Creare un file

InstallXMDEClientAnalyzer.shbash e incollarvi il contenuto seguente.#! /usr/bin/bash echo "Starting Client Analyzer Install Script. Running As:" whoami echo "Getting XMDEClientAnalyzer.zip" wget --quiet -O XMDEClientAnalyzer.zip https://aka.ms/XMDEClientAnalyzer echo '07E6A7B89E28A78309D5B6F1E25E4CDFBA9CA141450E422D76441C03AD3477E7 XMDEClientAnalyzer.zip' | sha256sum -c echo "Unzipping XMDEClientAnalyzer.zip" unzip -q XMDEClientAnalyzer.zip -d /tmp/XMDEClientAnalyzer echo "Setting execute permissions on mde_support_tool.sh script" cd /tmp/XMDEClientAnalyzer chmod a+x mde_support_tool.sh echo "Performing final support tool setup" ./mde_support_tool.sh

Esecuzione degli script di installazione dell'analizzatore client

Avviare una sessione live response nel computer da analizzare.

Selezionare Carica file nella raccolta.

Selezionare Scegli file.

Selezionare il file scaricato denominato

InstallXMDEClientAnalyzer.she quindi selezionare Conferma.Mentre si è ancora nella sessione LiveResponse, usare i comandi seguenti per installare l'analizzatore:

run InstallXMDEClientAnalyzer.sh

Esecuzione dell'analizzatore client XMDE

Live Response non supporta l'esecuzione diretta di XMDE Client Analyzer o Python, pertanto è necessario uno script di esecuzione.

Importante

Gli script seguenti presuppongono che XMDE Client Analyzer sia stato installato usando le stesse posizioni degli script indicati in precedenza. Se l'organizzazione ha scelto di installare gli script in un percorso diverso, è necessario aggiornare gli script seguenti per allinearsi al percorso di installazione scelto dall'organizzazione.

Script di esecuzione dell'analizzatore client binario

Binary Client Analyzer accetta parametri della riga di comando per eseguire diversi test di analisi. Per fornire funzionalità simili durante Live Response, lo script di esecuzione sfrutta la $@ variabile bash per passare tutti i parametri di input forniti allo script all'analizzatore client XMDE.

Creare un file

MDESupportTool.shbash e incollarvi il contenuto seguente.#! /usr/bin/bash echo "cd /tmp/XMDEClientAnalyzerBinary/ClientAnalyzer" cd /tmp/XMDEClientAnalyzerBinary/ClientAnalyzer echo "Running MDESupportTool" ./MDESupportTool $@

Script di esecuzione dell'analizzatore client Python

Python Client Analyzer accetta parametri della riga di comando per eseguire diversi test di analisi. Per fornire funzionalità simili durante Live Response, lo script di esecuzione sfrutta la $@ variabile bash per passare tutti i parametri di input forniti allo script all'analizzatore client XMDE.

Creare un file

MDESupportTool.shbash e incollarvi il contenuto seguente.#! /usr/bin/bash echo "cd /tmp/XMDEClientAnalyzer" cd /tmp/XMDEClientAnalyzer echo "Running mde_support_tool" ./mde_support_tool.sh $@

Esecuzione dello script dell'analizzatore client

Nota

Se si dispone di una sessione Live Response attiva, è possibile ignorare il passaggio 1.

Avviare una sessione live response nel computer da analizzare.

Selezionare Carica file nella raccolta.

Selezionare Scegli file.

Selezionare il file scaricato denominato

MDESupportTool.she quindi selezionare Conferma.Mentre si è ancora nella sessione Live Response, usare i comandi seguenti per eseguire l'analizzatore e raccogliere il file risultante.

run MDESupportTool.sh -parameters "--bypass-disclaimer -d" GetFile "/tmp/your_archive_file_name_here.zip"

Vedere anche

- Panoramica dell'analizzatore client

- Raccolta di dati per la risoluzione avanzata dei problemi in Windows

- Informazioni sui report HTML dell'analizzatore

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.