Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Si applica a:

- Microsoft Defender per endpoint Piano 1

- Microsoft Defender per endpoint Piano 2

- Microsoft Defender XDR

Si desidera provare Microsoft Defender per endpoint? iscriversi a una versione di valutazione gratuita.

Verificare che i client siano in grado di connettersi agli URL del servizio Defender per endpoint usando Defender per Endpoint Client Analyzer per assicurarsi che gli endpoint siano in grado di comunicare i dati di telemetria al servizio.

Per altre informazioni su Defender per Endpoint Client Analyzer, vedere Risolvere i problemi di integrità dei sensori usando Microsoft Defender per endpoint Analizzatore client.

Nota

È possibile eseguire Defender per Endpoint Client Analyzer nei dispositivi prima dell'onboarding e dopo l'onboarding.

- Quando si esegue il test in un dispositivo di cui è stato eseguito l'onboarding in Defender per endpoint, lo strumento userà i parametri di onboarding.

- Quando si esegue il test su un dispositivo non ancora caricato in Defender per endpoint, lo strumento userà le impostazioni predefinite di Stati Uniti, Regno Unito e UE.

Per gli URL del servizio consolidati forniti dalla connettività semplificata (impostazione predefinita per i nuovi tenant), quando si testano i dispositivi non ancora caricati in Defender per endpoint, eseguiremdeclientanalyzer.cmdcon-o <path to MDE onboarding package >. Il comando userà i parametri geografici dello script di onboarding per testare la connettività. In caso contrario, il test di pre-onboarding predefinito viene eseguito nel set di URL standard. Per altri dettagli, vedere la sezione seguente.

Verificare che la configurazione del proxy sia stata completata correttamente. WinHTTP può quindi individuare e comunicare tramite il server proxy nell'ambiente e quindi il server proxy consente il traffico verso gli URL del servizio Defender per endpoint.

Scaricare lo strumento Microsoft Defender per endpoint Analizzatore client in cui è in esecuzione il sensore Defender per endpoint.

Estrarre il contenuto di MDEClientAnalyzer.zip nel dispositivo.

Aprire un prompt dei comandi con privilegi elevati:

- Passare a Start e digitare cmd.

- Fare clic con il pulsante destro del mouse su Prompt dei comandi e scegliere Esegui come amministratore.

Immettere il comando indicato di seguito e premere INVIO:

HardDrivePath\MDEClientAnalyzer.cmdSostituire HardDrivePath con il percorso in cui è stato scaricato lo strumento MDEClientAnalyzer. Ad esempio:

C:\Work\tools\MDEClientAnalyzer\MDEClientAnalyzer.cmdLo strumento crea ed estrae il file MDEClientAnalyzerResult.zip nella cartella da usare in HardDrivePath.

Aprire MDEClientAnalyzerResult.txt e verificare di aver eseguito i passaggi di configurazione del proxy per abilitare l'individuazione del server e l'accesso agli URL del servizio.

Lo strumento controlla la connettività degli URL del servizio Defender per endpoint. Verificare che il client Defender per endpoint sia configurato per interagire. Lo strumento stampa i risultati nel file MDEClientAnalyzerResult.txt per ogni URL che può essere potenzialmente usato per comunicare con Defender per endpoint services. Ad esempio:

Testing URL : https://xxx.microsoft.com/xxx 1 - Default proxy: Succeeded (200) 2 - Proxy auto discovery (WPAD): Succeeded (200) 3 - Proxy disabled: Succeeded (200) 4 - Named proxy: Doesn't exist 5 - Command line proxy: Doesn't exist

Se una delle opzioni di connettività restituisce uno stato (200), il client Defender per endpoint può comunicare correttamente con l'URL testato usando questo metodo di connettività.

Tuttavia, se i risultati della verifica della connettività indicano un errore, viene visualizzato un errore HTTP (vedere codici di stato HTTP). È quindi possibile usare gli URL nella tabella illustrata in Abilitare l'accesso agli URL del servizio Defender per endpoint nel server proxy. Gli URL disponibili per l'uso dipendono dall'area selezionata durante la procedura di onboarding.

Nota

I controlli di connettività cloud dello strumento Analizzatore connettività non sono compatibili con le creazioni di processi di processo di blocco della regola di riduzione della superficie di attacco provenienti dai comandi PSExec e WMI. Sarà necessario disabilitare temporaneamente questa regola per eseguire lo strumento di connettività. In alternativa, è possibile aggiungere temporaneamente esclusioni asr durante l'esecuzione dell'analizzatore.

Quando TelemetryProxyServer è impostato nel Registro di sistema o tramite Criteri di gruppo, Defender per endpoint restituirà il ritorno, non riesce ad accedere al proxy definito.

Test della connettività al metodo di onboarding semplificato

Se si sta testando la connettività in un dispositivo che non è ancora stato eseguito l'onboarding in Defender per endpoint usando l'approccio semplificato (rilevante sia per i dispositivi nuovi che per i dispositivi di migrazione):

Scaricare il pacchetto di onboarding semplificato per il sistema operativo pertinente.

Estrarre il .cmd dal pacchetto di onboarding.

Seguire le istruzioni nella sezione precedente per scaricare l'analizzatore client.

Eseguire

mdeclientanalyzer.cmd -o <path to onboarding cmd file>dall'interno della cartella MDEClientAnalyzer. Il comando usa i parametri geografici dello script di onboarding per testare la connettività.

Se si sta testando la connettività in un dispositivo di cui è stato eseguito l'onboarding in Defender per endpoint usando il pacchetto di onboarding semplificato, eseguire Defender per Endpoint Client Analyzer come di consueto. Lo strumento usa i parametri di onboarding configurati per testare la connettività.

Per altre informazioni su come accedere allo script di onboarding semplificato, vedi Onboarding dei dispositivi con connettività semplificata dei dispositivi.

Connessioni URL del servizio Microsoft Monitoring Agent (MMA)

Vedere le indicazioni seguenti per eliminare il requisito di caratteri jolly (*) per l'ambiente specifico quando si usa Microsoft Monitoring Agent (MMA) per le versioni precedenti di Windows.

Eseguire l'onboarding di un sistema operativo precedente con Microsoft Monitoring Agent (MMA) in Defender per endpoint. Per altre informazioni, vedere Onboarding di Windows Server 2016 e Windows Server 2012 R2.

Verificare che il computer stia segnalando correttamente nel portale di Microsoft Defender.

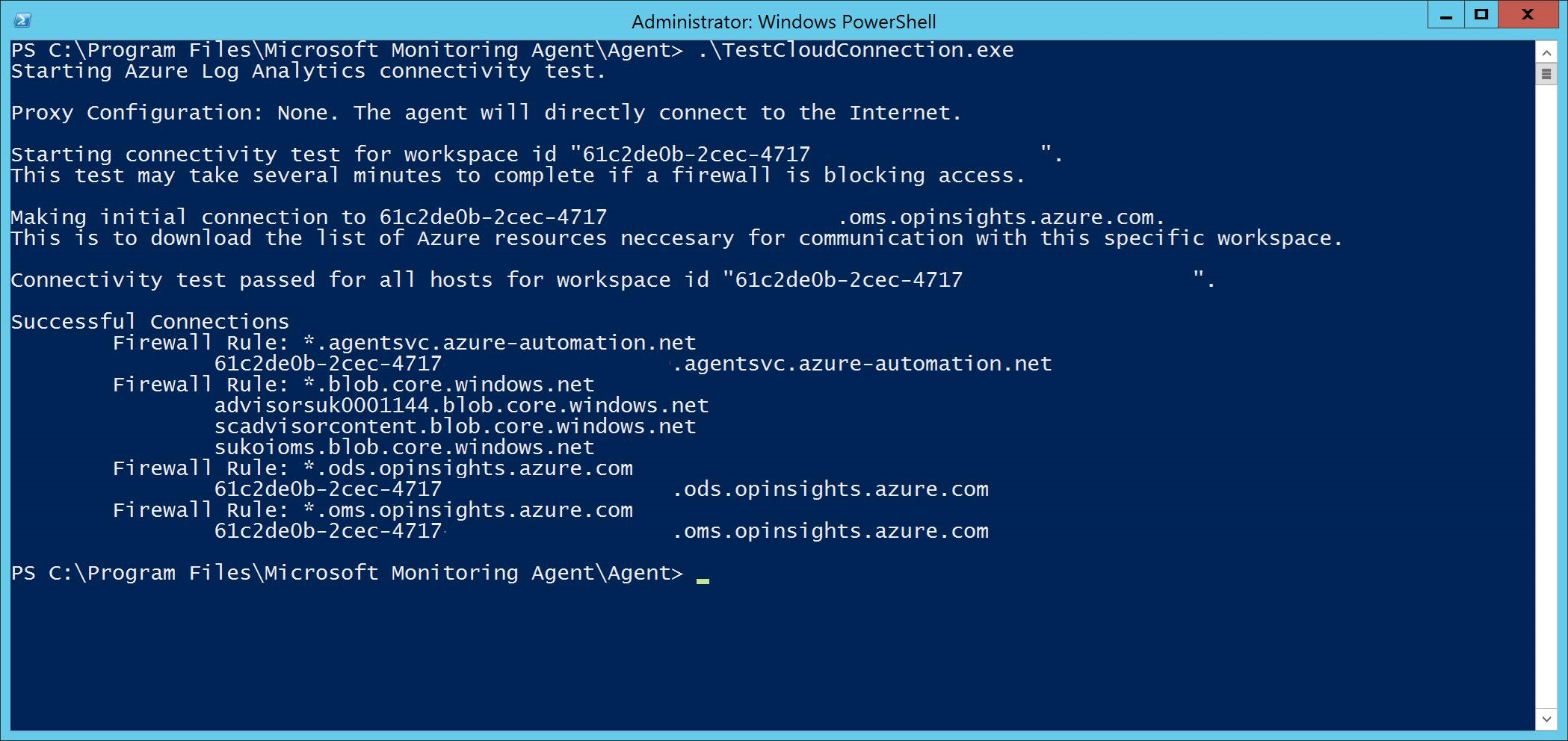

Eseguire lo strumento TestCloudConnection.exe da

C:\Program Files\Microsoft Monitoring Agent\Agentper convalidare la connettività e ottenere gli URL necessari per l'area di lavoro specifica.Controllare l'elenco degli URL Microsoft Defender per endpoint per l'elenco completo dei requisiti per l'area (fare riferimento al foglio di calcolo degli URL del servizio).

I caratteri jolly (*) usati negli *.ods.opinsights.azure.comendpoint , *.oms.opinsights.azure.come *.agentsvc.azure-automation.net URL possono essere sostituiti con l'ID area di lavoro specifico. L'ID area di lavoro è specifico per l'ambiente e l'area di lavoro. È disponibile nella sezione Onboarding del tenant all'interno del portale di Microsoft Defender.

L'endpoint *.blob.core.windows.net URL può essere sostituito con gli URL visualizzati nella sezione "Regola del firewall: *.blob.core.windows.net" dei risultati del test.

Nota

Nel caso dell'onboarding tramite Microsoft Defender per cloud, è possibile usare più aree di lavoro. Sarà necessario eseguire la procedura TestCloudConnection.exe nel computer sottoposto a onboarding da ogni area di lavoro (per determinare se sono presenti modifiche agli URL *.blob.core.windows.net tra le aree di lavoro).