Configurare SAM-R per abilitare il rilevamento del percorso di spostamento laterale in Microsoft Defender per identità

Microsoft Defender per identità mapping per i potenziali percorsi di spostamento laterale si basa su query che identificano gli amministratori locali in computer specifici. Queste query vengono eseguite con il protocollo SAM-R, usando l'account del servizio Directory Defender per identità configurato.

Questo articolo descrive le modifiche di configurazione necessarie per consentire a Defender per identità Directory Services Account (DSA) di eseguire le query SAM-R.

Suggerimento

Sebbene questa procedura sia facoltativa, è consigliabile configurare un account del servizio directory e configurare SAM-R per il rilevamento del percorso di spostamento laterale per proteggere completamente l'ambiente con Defender per identità.

Configurare le autorizzazioni necessarie PER SAM-R

Per assicurarsi che i client e i server Windows consentano all'account DSA (Defender for Identity Directory Services) di eseguire query SAM-R, è necessario modificare i Criteri di gruppo e aggiungere il DSA, oltre agli account configurati elencati nei criteri di accesso alla rete. Assicurarsi di applicare criteri di gruppo a tutti i computer ad eccezione dei controller di dominio.

Importante

Eseguire prima di tutto questa procedura in modalità di controllo, verificando la compatibilità della configurazione proposta prima di apportare le modifiche all'ambiente di produzione.

Il test in modalità di controllo è fondamentale per garantire che l'ambiente rimanga sicuro e che eventuali modifiche non influisca sulla compatibilità delle applicazioni. È possibile osservare un maggiore traffico SAM-R, generato dai sensori defender per identità.

Per configurare le autorizzazioni necessarie:

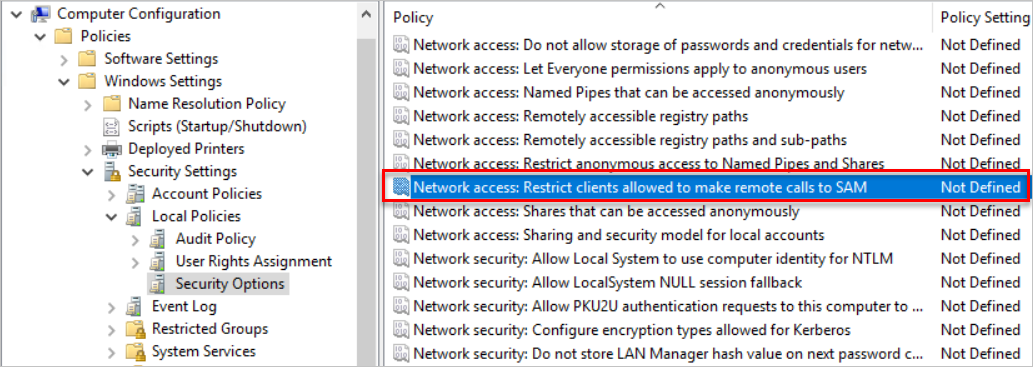

Individuare i criteri . Nelle impostazioni di Configurazione > computer Impostazioni > di Windows Impostazioni > di sicurezza Criteri locali > Opzioni di sicurezza selezionare l'accesso alla rete - Limita i client autorizzati a effettuare chiamate remote ai criteri SAM. Ad esempio:

Aggiungere il DSA all'elenco di account approvati in grado di eseguire questa azione, insieme a qualsiasi altro account individuato durante la modalità di controllo

Per altre informazioni, vedere Accesso alla rete: Limitare i client autorizzati a effettuare chiamate remote a SAM.

Assicurarsi che L'amministratore del database sia autorizzato ad accedere ai computer dalla rete (facoltativo)

Nota

Questa procedura è necessaria solo se è stata configurata l'impostazione Accedi al computer dalla rete , perché l'impostazione Accesso al computer dalla rete non è configurata per impostazione predefinita

Per aggiungere DSA all'elenco di account consentiti:

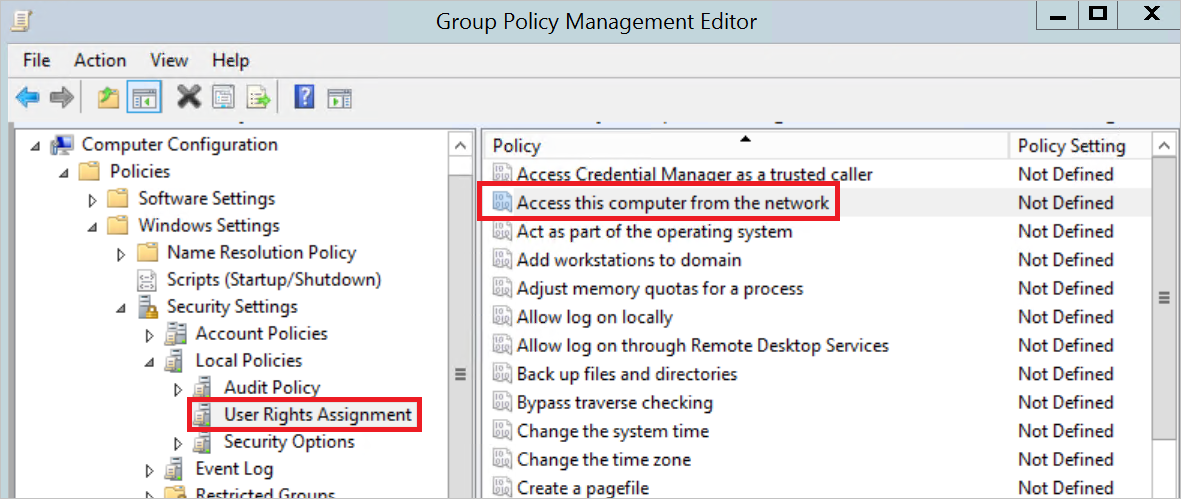

Passare al criterio e passare a Configurazione computer ->Criteri -Impostazioni di> Windows -Criteri locali ->>Assegnazione destra utente e selezionare l'impostazione Accedi a questo computer dall'impostazione di rete. Ad esempio:

Aggiungere l'account del servizio directory defender per identità all'elenco degli account approvati.

Importante

Quando si configurano le assegnazioni dei diritti utente nei criteri di gruppo, è importante notare che l'impostazione sostituisce quella precedente anziché aggiungerla. Assicurarsi pertanto di includere tutti gli account desiderati nei criteri di gruppo effettivi. Per impostazione predefinita, le workstation e i server includono gli account seguenti: Amministratori, Operatori di backup, Utenti e Tutti

Microsoft Security Compliance Toolkit consiglia di sostituire l'impostazione predefinita Everyone with Authenticated Users (Tutti con utenti autenticati) per impedire alle connessioni anonime di eseguire accessi di rete. Esaminare le impostazioni dei criteri locali prima di gestire l'impostazione Accedi a questo computer dall'oggetto Criteri di gruppo da un oggetto Criteri di gruppo e prendere in considerazione l'inclusione di utenti autenticati nell'oggetto Criteri di gruppo, se necessario.

Configurare un profilo dispositivo solo per i dispositivi aggiunti a Microsoft Entra ibrido

Questa procedura descrive come usare l'interfaccia di amministrazione di Microsoft Intune per configurare i criteri in un profilo dispositivo se si usano dispositivi aggiunti all'ambiente ibrido Microsoft Entra.

Nell'interfaccia di amministrazione di Microsoft Intune creare un nuovo profilo dispositivo, definendo i valori seguenti:

- Piattaforma: Windows 10 o versione successiva

- Tipo di profilo: Catalogo delle impostazioni

Immettere un nome e una descrizione significativi per il criterio.

Aggiungere impostazioni per definire un criterio di NetworkAccess_RestrictClientsAllowedToMakeRemoteCallsToSAM :

Nella casella di selezione Impostazioni cercare Accesso alla rete Limitare i client autorizzati a effettuare chiamate remote a SAM.

Selezionare questa opzione per selezionare la categoria Opzioni di sicurezza criteri locali e quindi selezionare l'impostazione Accesso di rete Limita client consentiti per effettuare chiamate remote a SAM .

Immettere il descrittore di sicurezza (SDDL):

O:BAG:BAD:(A;;RC;;;BA)(A;;RC;;;%SID%), sostituendo%SID%con il SID dell'account del servizio Directory Defender per identità.Assicurarsi di includere il gruppo Administrators predefinito:

O:BAG:BAD:(A;;RC;;;BA)(A;;RC;;;S-1-5-32-544)

Aggiungere impostazioni per definire un criterio AccessFromNetwork :

Nella casella di selezione Impostazioni cercare Accesso da rete.

Selezionare questa opzione per selezionare la categoria Diritti utente e quindi selezionare l'impostazione Accesso da rete .

Selezionare questa opzione per importare le impostazioni, quindi passare a e selezionare un file CSV contenente un elenco di utenti e gruppi, inclusi i SID o i nomi.

Assicurarsi di includere il gruppo Administrators predefinito (S-1-5-32-544) e il SID dell'account del servizio directory defender per identità.

Continuare la procedura guidata per selezionare i tag di ambito e le assegnazioni e selezionare Crea per creare il profilo.

Per altre informazioni, vedere Applicare funzionalità e impostazioni nei dispositivi usando i profili di dispositivo in Microsoft Intune.