Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Importante

La raccolta remota di membri del gruppo amministratori locali dagli endpoint che usano query SAM-R in Microsoft Defender per identità verrà disabilitata entro metà maggio 2025. Questi dati vengono attualmente usati per creare potenziali mappe dei percorsi di spostamento laterale, che non verranno più aggiornate dopo questa modifica. La modifica verrà eseguita automaticamente entro la data specificata e non è necessaria alcuna azione amministrativa.

Lo spostamento laterale si verifica quando un utente malintenzionato usa account non sensibili per ottenere l'accesso agli account sensibili in tutta la rete. Lo spostamento laterale viene usato dagli utenti malintenzionati per identificare e ottenere l'accesso agli account sensibili e ai computer della rete che condividono le credenziali di accesso archiviate in account, gruppi e computer. Una volta che un utente malintenzionato esegue correttamente gli spostamenti laterali verso gli obiettivi chiave, l'utente malintenzionato può anche sfruttare i vantaggi e ottenere l'accesso ai controller di dominio. Gli attacchi di spostamento laterale vengono eseguiti usando molti dei metodi descritti in avvisi di sicurezza Microsoft Defender per identità.

Un componente chiave delle informazioni dettagliate sulla sicurezza di Microsoft Defender per identità è rappresentato da percorsi di spostamento laterale o indirizzi LMP. Defender per identità LMP sono guide visive che consentono di comprendere rapidamente e identificare esattamente come gli utenti malintenzionati possono spostarsi lateralmente all'interno della rete. Lo scopo dei movimenti laterali all'interno della kill chain degli attacchi informatici è che gli utenti malintenzionati ottengano e compromettono gli account sensibili usando account non sensibili. Compromettere i tuoi account sensibili li porta a un altro passo più vicino al loro obiettivo finale, il dominio dominante. Per impedire il successo di questi attacchi, gli indirizzi LMP defender per identità offrono linee guida visive facili da interpretare e dirette sugli account più vulnerabili e sensibili. Gli indirizzi LMP consentono di mitigare e prevenire tali rischi in futuro e di chiudere l'accesso degli utenti malintenzionati prima che raggiungano la dominanza del dominio.

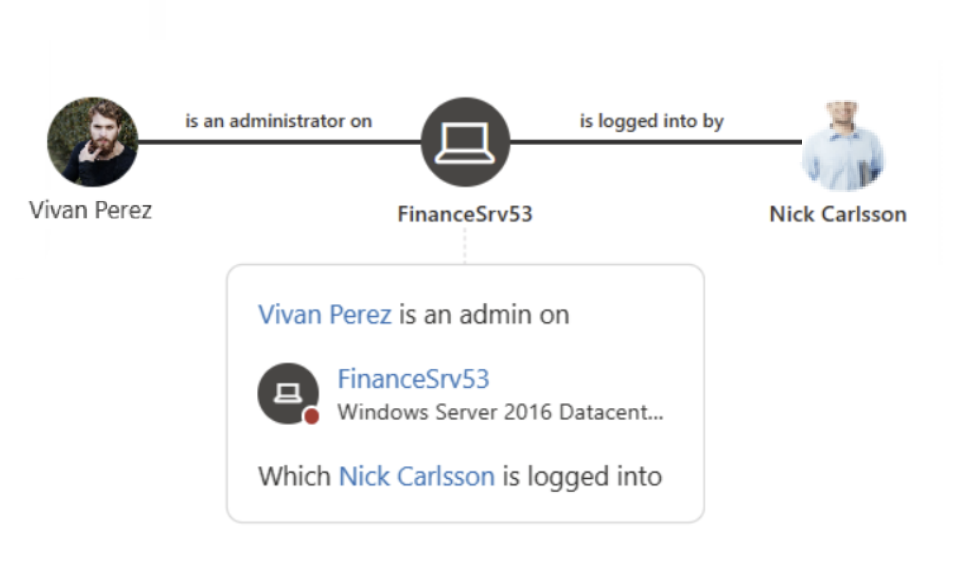

Ad esempio:

Gli attacchi di spostamento laterale vengono in genere eseguiti usando una serie di tecniche diverse. Alcuni dei metodi più diffusi usati dagli utenti malintenzionati sono il furto di credenziali e il passaggio del ticket. In entrambi i metodi, gli account non sensibili vengono usati dagli utenti malintenzionati per gli spostamenti laterali sfruttando i computer non sensibili che condividono credenziali di accesso archiviate in account, gruppi e computer con account sensibili.

Guardare il video seguente per altre informazioni sulla riduzione dei percorsi di spostamento laterale con Defender per identità:

Dove è possibile trovare gli indirizzi LMP di Defender per identità?

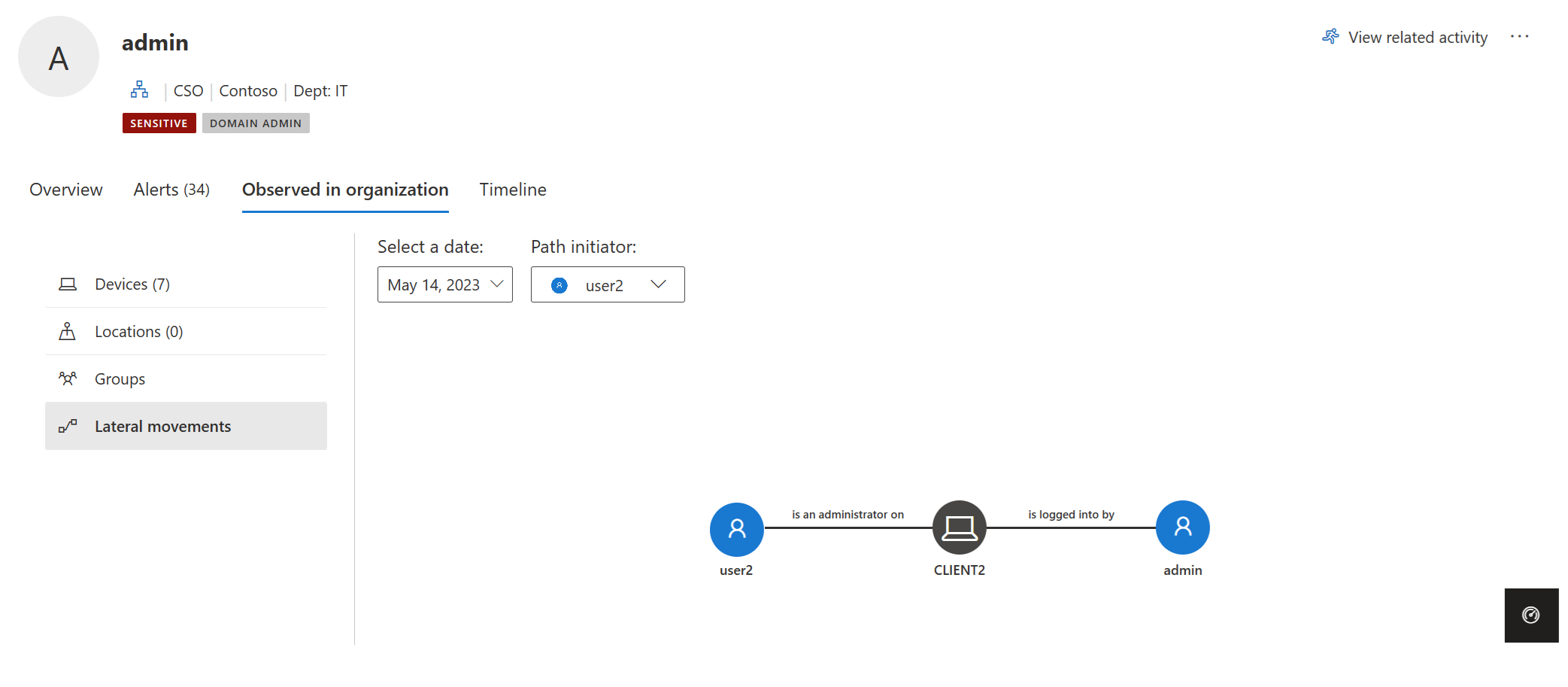

Ogni identità individuata da Defender per identità in un LMP include informazioni sui percorsi di spostamento laterale nella scheda Osservata nell'organizzazione . Per esempio:

L'LMP per ogni entità fornisce informazioni diverse a seconda della riservatezza dell'entità:

- Utenti sensibili: vengono visualizzati potenziali LMP che portano a questo utente.

- Utenti e computer non sensibili: vengono visualizzati i potenziali LMP a cui è correlata l'entità.

Ogni volta che viene selezionata la scheda, Defender per identità visualizza l'LMP individuato più di recente. Ogni potenziale LMP viene salvato per 48 ore dopo l'individuazione. La cronologia LMP è disponibile. Visualizzare gli indirizzi LMP meno recenti individuati in passato scegliendo Seleziona una data. È anche possibile scegliere un utente diverso che ha avviato l'LMP selezionando Iniziatore di percorso.

Individuazione LMP con ricerca avanzata

Per individuare in modo proattivo le attività del percorso di spostamento laterale, è possibile eseguire una query di ricerca avanzata.

Ecco un esempio di una query di questo tipo:

Per istruzioni su come eseguire query di ricerca avanzate, vedere Ricerca proattiva delle minacce con ricerca avanzata in Microsoft Defender XDR.

Entità correlate a LMP

LMP può ora assistere direttamente il processo di indagine. Gli elenchi di prove degli avvisi di sicurezza di Defender per identità forniscono le entità correlate coinvolte in ogni potenziale percorso di spostamento laterale. Gli elenchi di prove consentono direttamente al team di risposta alla sicurezza di aumentare o ridurre l'importanza dell'avviso di sicurezza e/o dell'indagine delle entità correlate. Ad esempio, quando viene emesso un avviso Pass the Ticket, il computer di origine, l'utente compromesso e il computer di destinazione da cui è stato usato il ticket rubato fanno tutti parte del potenziale percorso di spostamento laterale che porta a un utente sensibile. L'esistenza del LMP rilevato rende ancora più importante analizzare l'avviso e osservare l'utente sospetto per evitare che l'avversario si sposti lateralmente. Le prove rilevabili vengono fornite negli indirizzi LMP per semplificare e velocizzare l'avanzamento degli utenti malintenzionati nella rete.

Valutazione della sicurezza dei percorsi di spostamento laterale

Microsoft Defender per identità monitora continuamente l'ambiente per identificare gli account sensibili con i percorsi di spostamento laterale più rischiosi che espongono un rischio per la sicurezza e segnala questi account per facilitare la gestione dell'ambiente. I percorsi sono considerati rischiosi se hanno tre o più account non sensibili che possono esporre l'account sensibile al furto di credenziali da parte di attori malintenzionati. Per individuare quali degli account sensibili hanno percorsi di spostamento laterale rischiosi, esaminare la valutazione della sicurezza dei percorsi di spostamento laterale più rischiosi. In base alle raccomandazioni, è possibile rimuovere l'entità dal gruppo o rimuovere le autorizzazioni di amministratore locale per l'entità dal dispositivo specificato.

Per altre informazioni, vedere Valutazione della sicurezza: percorsi di spostamento laterale (LMP) più rischiosi.

Procedure consigliate per la prevenzione

Le informazioni dettagliate sulla sicurezza non sono mai troppo tardi per evitare l'attacco successivo e correggere i danni. Per questo motivo, l'analisi di un attacco anche durante la fase di dominanza del dominio fornisce un esempio diverso, ma importante. In genere, durante l'analisi di un avviso di sicurezza come Esecuzione remota del codice, se l'avviso è un vero positivo, il controller di dominio potrebbe essere già compromesso. Ma gli indirizzi LMP informano su dove l'utente malintenzionato ha ottenuto privilegi e sul percorso usato nella rete. In questo modo, gli indirizzi LMP possono anche offrire informazioni dettagliate chiave su come correggere.

Il modo migliore per evitare l'esposizione allo spostamento laterale all'interno dell'organizzazione consiste nell'assicurarsi che gli utenti sensibili usino le proprie credenziali di amministratore solo durante l'accesso ai computer con protezione avanzata. Nell'esempio verificare se l'amministratore nel percorso deve effettivamente accedere al computer condiviso. Se è necessario l'accesso, assicurarsi di accedere al computer condiviso con un nome utente e una password diversi dalle credenziali di amministratore.

Verificare che gli utenti non dispongano di autorizzazioni amministrative non necessarie. Nell'esempio verificare se tutti gli utenti del gruppo condiviso richiedono effettivamente diritti di amministratore nel computer esposto.

Assicurarsi che gli utenti abbiano accesso solo alle risorse necessarie. Nell'esempio, Ron Harper amplia notevolmente l'esposizione di Nick Cowley. È necessario che Ron Harper sia incluso nel gruppo? Esistono sottogruppi che possono essere creati per ridurre al minimo l'esposizione al movimento laterale?

Consiglio

Quando non viene rilevata alcuna potenziale attività del percorso di spostamento laterale per un'entità nelle ultime 48 ore, scegliere Seleziona una data e verificare la presenza di potenziali percorsi di spostamento laterale precedenti.

Importante

Per istruzioni su come impostare i client e i server per consentire a Defender for Identity di eseguire le operazioni SAM-R necessarie per il rilevamento dei percorsi di spostamento laterale, vedere Configurare Microsoft Defender per identità per effettuare chiamate remote a SAM.

Analizzare i percorsi di spostamento laterale

Esistono diversi modi per usare ed analizzare gli indirizzi LMP. Nel portale di Microsoft Defender cercare per entità e quindi esplorare in base al percorso o all'attività.

Dal portale cercare un utente. In Osservata nell'organizzazione (sia nelle schede Panoramica che Osservata ) è possibile vedere se l'utente viene individuato in un potenziale LMP.

Se l'utente viene individuato, selezionare la scheda Osservata nell'organizzazione e scegliere Percorsi di spostamento laterale.

Il grafico visualizzato fornisce una mappa dei possibili percorsi per l'utente sensibile durante il periodo di 48 ore. Usare l'opzione Seleziona una data per visualizzare il grafico per i rilevamenti dei percorsi di spostamento laterale precedenti per l'entità.

Esaminare il grafico per informazioni sull'esposizione delle credenziali dell'utente sensibile. Ad esempio, nel percorso seguire le frecce Logged into by per vedere dove Nick ha effettuato l'accesso con le credenziali con privilegi. In questo caso, le credenziali sensibili di Nick sono state salvate nel computer visualizzato. Si noti ora quali altri utenti hanno effettuato l'accesso ai computer che hanno creato la maggior parte dell'esposizione e della vulnerabilità. In questo esempio Elizabeth King ha la possibilità di accedere alle credenziali utente da tale risorsa.