Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Microsoft Defender per identità fornisce agli utenti Microsoft Defender XDR la prova di quando utenti, computer e dispositivi hanno eseguito attività sospette o mostrano segni di compromissione.

Questo articolo fornisce consigli su come determinare i rischi per l'organizzazione, decidere come correggere e determinare il modo migliore per prevenire attacchi simili in futuro.

Passaggi di indagine per gli utenti sospetti

Nota

Per informazioni su come visualizzare i profili utente in Microsoft Defender XDR, vedere Microsoft Defender XDR documentazione.

Se un avviso o un evento imprevisto indica che un utente potrebbe essere sospetto o compromesso, controllare e analizzare il profilo utente per i dettagli e le attività seguenti:

Identità utente

- L'utente è un utente sensibile (ad esempio amministratore, o in una watchlist e così via)?

- Qual è il loro ruolo all'interno dell'organizzazione?

- Sono significativi nell'albero dell'organizzazione?

Analizzare le attività sospette, ad esempio:

- L'utente dispone di altri avvisi aperti in Defender per identità o in altri strumenti di sicurezza come Microsoft Defender per endpoint, Microsoft Defender per cloud e/o Microsoft Defender for Cloud Apps?

- Gli accessi dell'utente non sono riusciti?

- A quali risorse ha accesso l'utente?

- L'utente ha accesso a risorse di valore elevato?

- L'utente doveva accedere alle risorse a cui accedeva?

- A quali dispositivi l'utente ha eseguito l'accesso?

- L'utente doveva accedere a tali dispositivi?

- Esiste un percorso di spostamento laterale (LMP) tra l'utente e un utente sensibile?

Usare le risposte a queste domande per determinare se l'account appare compromesso o se le attività sospette implicano azioni dannose.

Trovare informazioni sull'identità nelle aree di Microsoft Defender XDR seguenti:

- Pagine dei dettagli delle singole identità

- Pagina dei dettagli di singoli avvisi o eventi imprevisti

- Pagine dei dettagli del dispositivo

- Query di ricerca avanzate

- Pagina Centro notifiche

Ad esempio, l'immagine seguente mostra i dettagli in una pagina dei dettagli dell'identità:

Dettagli dell'identità

Quando si analizza un'identità specifica, verranno visualizzati i dettagli seguenti in una pagina dei dettagli dell'identità:

| Area della pagina Dettagli identità | Descrizione |

|---|---|

| Scheda Panoramica | Dati di identità generali, ad esempio il livello di rischio di identità Microsoft Entra, il numero di dispositivi a cui l'utente ha eseguito l'accesso, quando l'utente è stato visto per la prima volta e l'ultima volta, gli account dell'utente e informazioni più importanti. Usare la scheda Panoramica per visualizzare anche grafici per eventi imprevisti e avvisi e un albero dell'organizzazione, tag di entità. |

| Eventi imprevisti e avvisi | Elenchi eventi imprevisti attivi e avvisi che coinvolgono l'utente negli ultimi 180 giorni, inclusi dettagli come la gravità dell'avviso e l'ora in cui è stato generato l'avviso. |

| Osservata nell'organizzazione | Include le sotto-aree seguenti: - Dispositivi: dispositivi a cui l'identità ha eseguito l'accesso, inclusi i dispositivi più e meno usati negli ultimi 180 giorni. - Posizioni: le posizioni osservate dell'identità negli ultimi 30 giorni. - Gruppi: tutti i gruppi locali osservati per l'identità. - Percorsi di spostamento laterale : tutti i percorsi di spostamento laterale profilati dall'ambiente locale. |

| Sequenza temporale dell'identità | La sequenza temporale rappresenta le attività e gli avvisi osservati dall'identità di un utente negli ultimi 180 giorni, unificando le voci di identità tra Microsoft Defender per identità, Microsoft Defender for Cloud Apps e Microsoft Defender per endpoint. Usare la sequenza temporale per concentrarsi sulle attività eseguite o eseguite da un utente in intervalli di tempo specifici. Selezionare i 30 giorni predefiniti per modificare l'intervallo di tempo in un altro valore predefinito o in un intervallo personalizzato. |

| Azioni correttive | Rispondere agli utenti compromessi disabilitando gli account o reimpostando la password. Dopo aver eseguita un'azione sugli utenti, è possibile controllare i dettagli dell'attività nella Microsoft Defender XDR **Centro notifiche. |

Nota

Il punteggio di priorità dell'indagine è stato deprecato il 3 dicembre 2024. Di conseguenza, sia la suddivisione del punteggio di priorità dell'indagine che le schede della sequenza temporale dell'attività con punteggio sono state rimosse dall'interfaccia utente.

Per altre informazioni, vedere Analizzare gli utenti nella documentazione Microsoft Defender XDR.

Passaggi di indagine per i gruppi sospetti

Se un avviso o un'indagine sugli eventi imprevisti è correlata a un gruppo di Active Directory, controllare l'entità del gruppo per i dettagli e le attività seguenti:If an alert or incident investigation is related to an Active Directory group, check the group entity for the following details and activities:

Entità del gruppo

- Il gruppo è un gruppo sensibile, ad esempio Domain Admins?

- Il gruppo include utenti sensibili?

Analizzare le attività sospette, ad esempio:

- Il gruppo dispone di altri avvisi correlati aperti in Defender per identità o in altri strumenti di sicurezza come Microsoft Defender per endpoint, Microsoft Defender per cloud e/o Microsoft Defender for Cloud Apps?

- Quali utenti sono stati aggiunti o rimossi di recente dal gruppo?

- Il gruppo è stato recentemente interrogato, e da chi?

Usare le risposte a queste domande per facilitare l'indagine.

Da un riquadro dei dettagli dell'entità di gruppo selezionare Vai a caccia o Apri sequenza temporale per analizzare. È anche possibile trovare informazioni sui gruppi nelle aree di Microsoft Defender XDR seguenti:

- Pagina dei dettagli di singoli avvisi o eventi imprevisti

- Pagine dei dettagli del dispositivo o dell'utente

- Query di ricerca avanzate

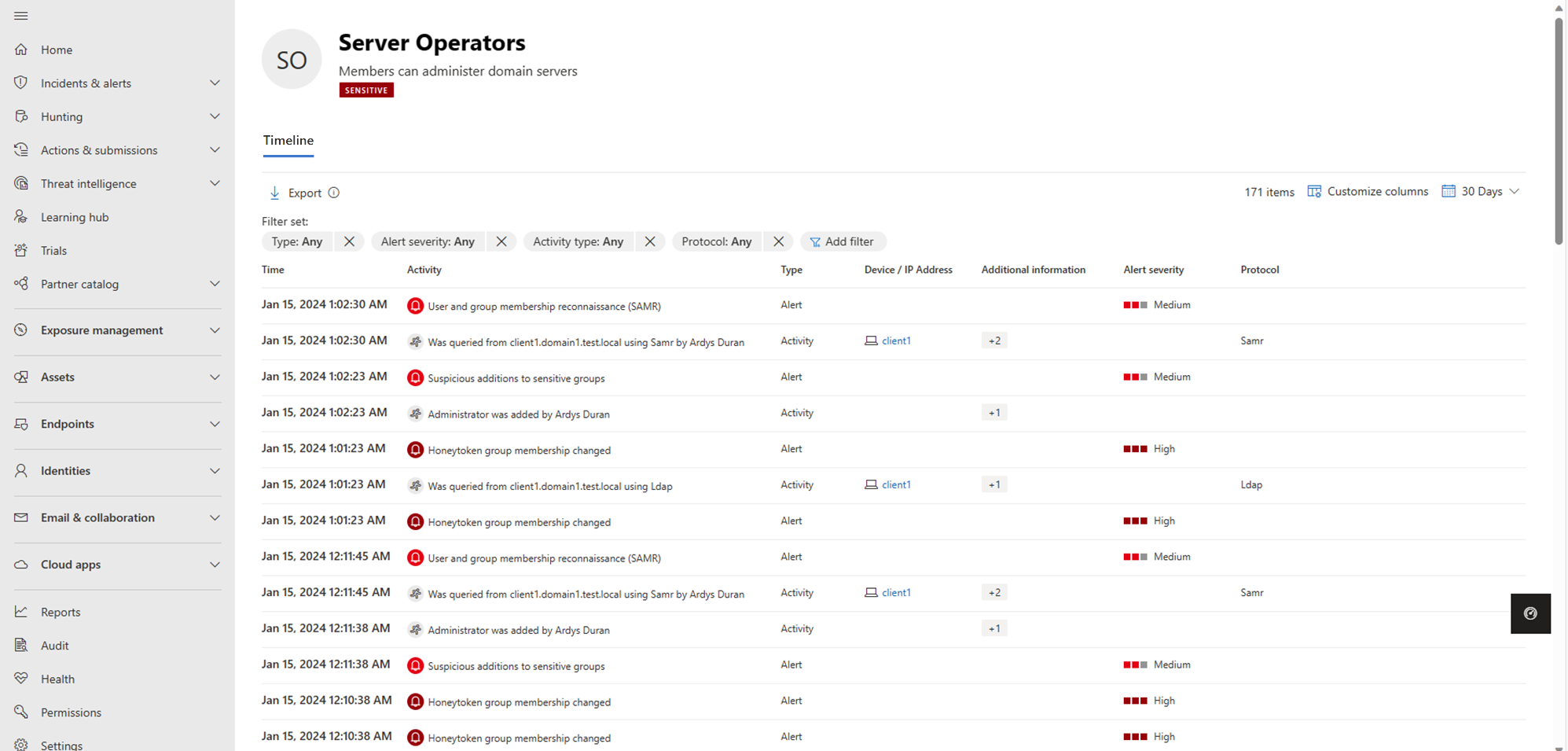

Ad esempio, l'immagine seguente mostra la sequenza temporale dell'attività Operatori server , inclusi gli avvisi e le attività correlati degli ultimi 180 giorni:

Passaggi di indagine per i dispositivi sospetti

Microsoft Defender XDR avviso elenca tutti i dispositivi e gli utenti connessi a ogni attività sospetta. Selezionare un dispositivo per visualizzare la pagina dei dettagli del dispositivo e quindi esaminare i dettagli e le attività seguenti:

Cosa è successo all'epoca dell'attività sospetta?

- Quale utente è stato connesso al dispositivo?

- L'utente accede normalmente o accede al dispositivo di origine o di destinazione?

- A quali risorse è stato eseguito l'accesso? Con quali utenti? Se si accede alle risorse, si tratta di risorse di valore elevato?

- L'utente doveva accedere a tali risorse?

- L'utente che ha eseguito l'accesso al dispositivo ha eseguito altre attività sospette?

Attività più sospette da analizzare:

- Altri avvisi sono stati aperti nello stesso momento dell'avviso in Defender per identità o in altri strumenti di sicurezza come Microsoft Defender per endpoint, Microsoft Defender per cloud e/o Microsoft Defender for Cloud Apps?

- Sono stati eseguiti accessi non riusciti?

- Sono stati distribuiti o installati nuovi programmi?

Usare le risposte a queste domande per determinare se il dispositivo appare compromesso o se le attività sospette implicano azioni dannose.

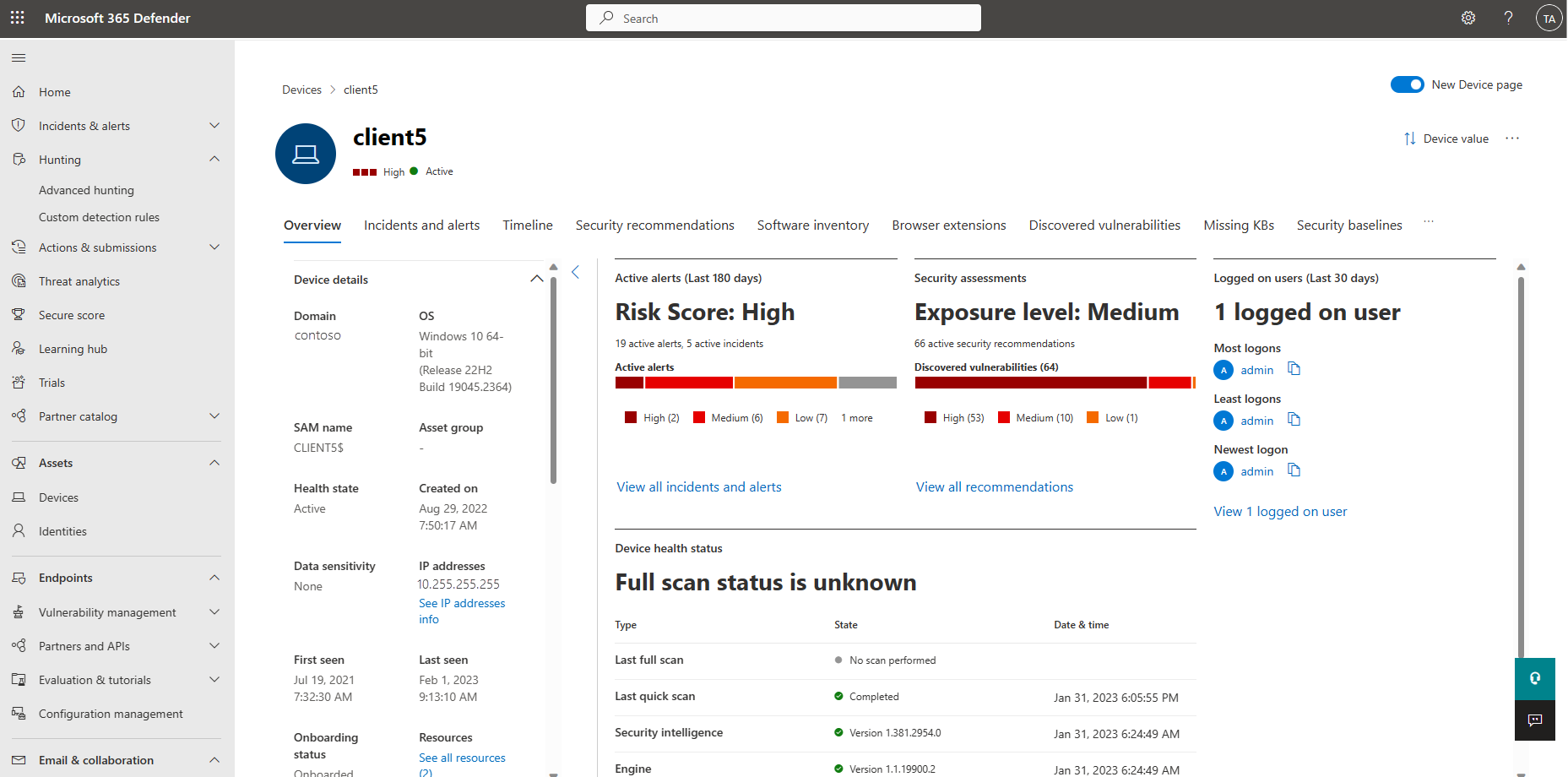

Ad esempio, l'immagine seguente mostra una pagina dei dettagli del dispositivo:

Per altre informazioni, vedere Analizzare i dispositivi nella documentazione di Microsoft Defender XDR.

Passaggi successivi

- Analizzare i percorsi di spostamento laterale (LMP)

- Analizzare gli utenti in Microsoft Defender XDR

- Analizzare gli incidenti in Microsoft Defender XDR

Consiglio

Provare la guida interattiva: Analizzare e rispondere agli attacchi con Microsoft Defender per identità