Eseguire un'azione sui risultati delle query di ricerca avanzate

Si applica a:

- Microsoft Defender XDR

Importante

Alcune informazioni in questo articolo fanno riferimento alle caratteristiche di un prodotto prima del rilascio, che possono essere modificate sostanzialmente prima della distribuzione al pubblico. Microsoft non fornisce alcuna garanzia, esplicita o implicita, in relazione alle informazioni contenute in questo documento.

È possibile contenere rapidamente minacce o affrontare gli asset compromessi disponibili nella ricerca avanzata usando opzioni di azione avanzate e complete. Con queste opzioni, è possibile:

- Eseguire varie azioni nei dispositivi

- File di quarantena

Autorizzazioni necessarie

Per intervenire sui dispositivi tramite la ricerca avanzata, è necessario un ruolo in Microsoft Defender per endpoint con le autorizzazioni per inviare azioni di correzione nei dispositivi.

Importante

Microsoft consiglia di usare i ruoli con il minor numero di autorizzazioni. Ciò consente di migliorare la sicurezza per l'organizzazione. Amministratore globale è un ruolo con privilegi elevati che deve essere limitato agli scenari di emergenza quando non è possibile usare un ruolo esistente.

Se non è possibile intervenire, contattare un amministratore globale per ottenere l'autorizzazione seguente:

Azioni di correzione > attive Gestione delle minacce e delle vulnerabilità - Gestione delle correzioni

Per intervenire sui messaggi di posta elettronica tramite la ricerca avanzata, è necessario un ruolo in Microsoft Defender per Office 365 per cercare ed eliminare i messaggi di posta elettronica.

Eseguire varie azioni nei dispositivi

È possibile eseguire le azioni seguenti nei dispositivi identificati dalla colonna nei risultati della DeviceId query:

- Isolare i dispositivi interessati per contenere un'infezione o impedire che gli attacchi si spostino lateralmente

- Raccogliere il pacchetto di indagine per ottenere altre informazioni forensi

- Eseguire un'analisi antivirus per trovare e rimuovere le minacce usando gli aggiornamenti più recenti di Security Intelligence

- Avviare un'indagine automatizzata per controllare e correggere le minacce nel dispositivo e possibilmente in altri dispositivi interessati

- Limitare l'esecuzione dell'app solo ai file eseguibili firmati da Microsoft, impedendo la successiva attività di minaccia tramite malware o altri eseguibili non attendibili

Per altre informazioni su come vengono eseguite queste azioni di risposta tramite Microsoft Defender per endpoint, vedere azioni di risposta nei dispositivi.

File di quarantena

È possibile distribuire l'azione di quarantena nei file in modo che vengano automaticamente messi in quarantena quando vengono rilevati. Quando si seleziona questa azione, è possibile scegliere tra le colonne seguenti per identificare i file nei risultati della query da mettere in quarantena:

-

SHA1: nelle tabelle di ricerca più avanzate, questa colonna fa riferimento all'SHA-1 del file interessato dall'azione registrata. Ad esempio, se un file è stato copiato, questo file interessato sarebbe il file copiato. -

InitiatingProcessSHA1: nelle tabelle di ricerca più avanzate, questa colonna fa riferimento al file responsabile dell'avvio dell'azione registrata. Ad esempio, se è stato avviato un processo figlio, questo file dell'iniziatore fa parte del processo padre. -

SHA256: questa colonna è l'equivalente SHA-256 del file identificato dallaSHA1colonna. -

InitiatingProcessSHA256: questa colonna è l'equivalente SHA-256 del file identificato dallaInitiatingProcessSHA1colonna.

Per altre informazioni su come vengono eseguite le azioni di quarantena e su come ripristinare i file, leggere le azioni di risposta sui file.

Nota

Per individuare i file e metterli in quarantena, i risultati della query devono includere DeviceId anche valori come identificatori di dispositivo.

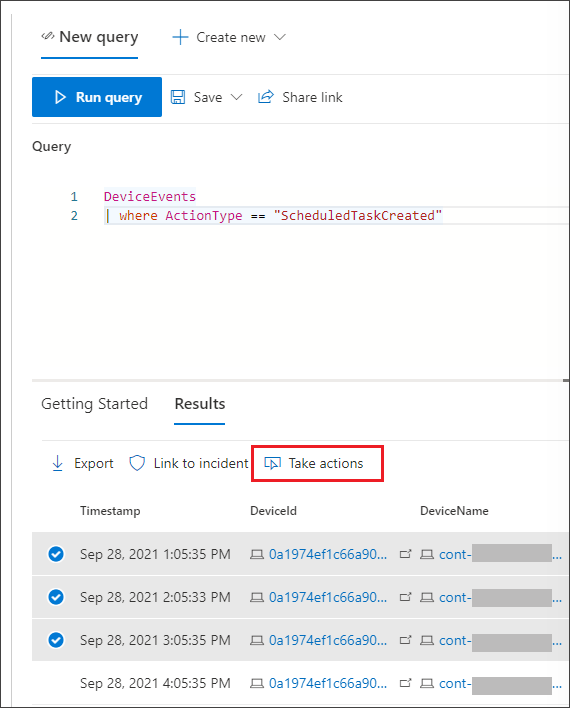

Per eseguire una delle azioni descritte, selezionare uno o più record nei risultati della query e quindi selezionare Esegui azioni. Una procedura guidata illustra il processo di selezione e invio delle azioni preferite.

Eseguire varie azioni sui messaggi di posta elettronica

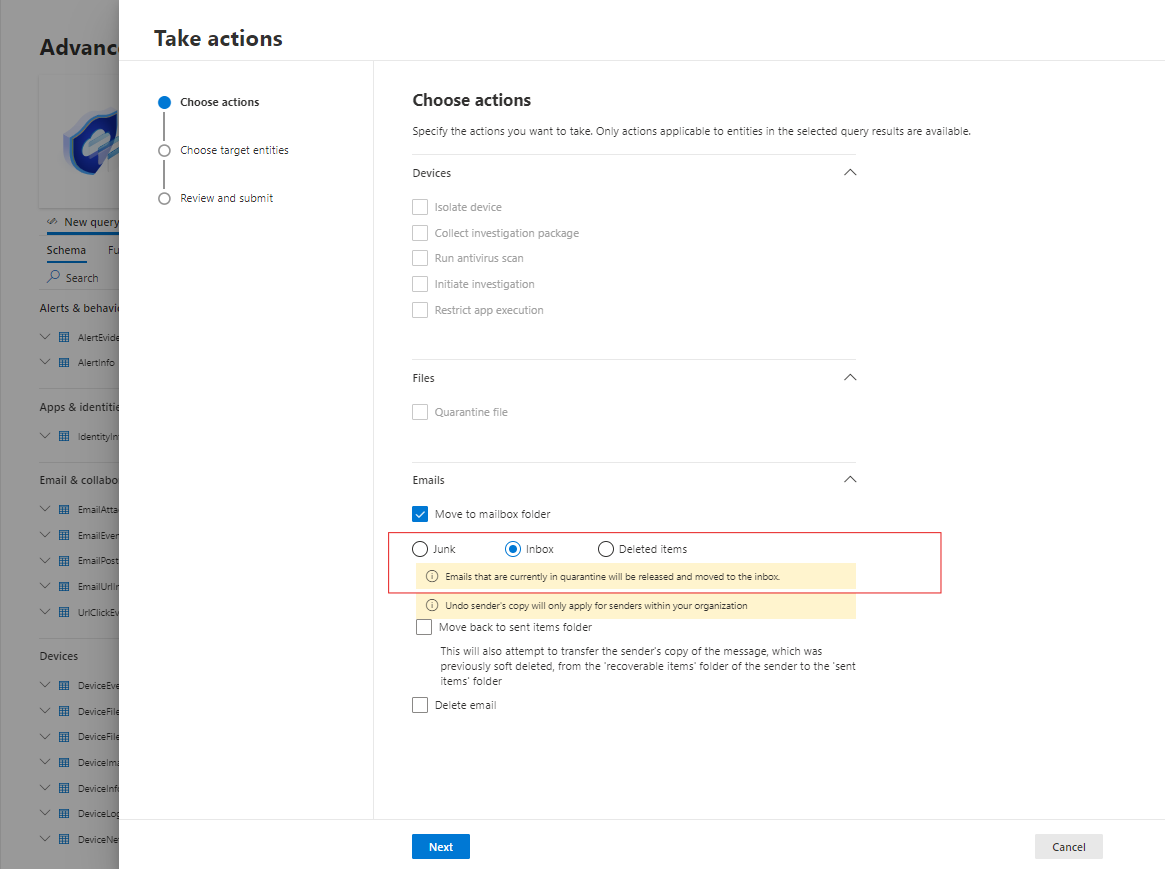

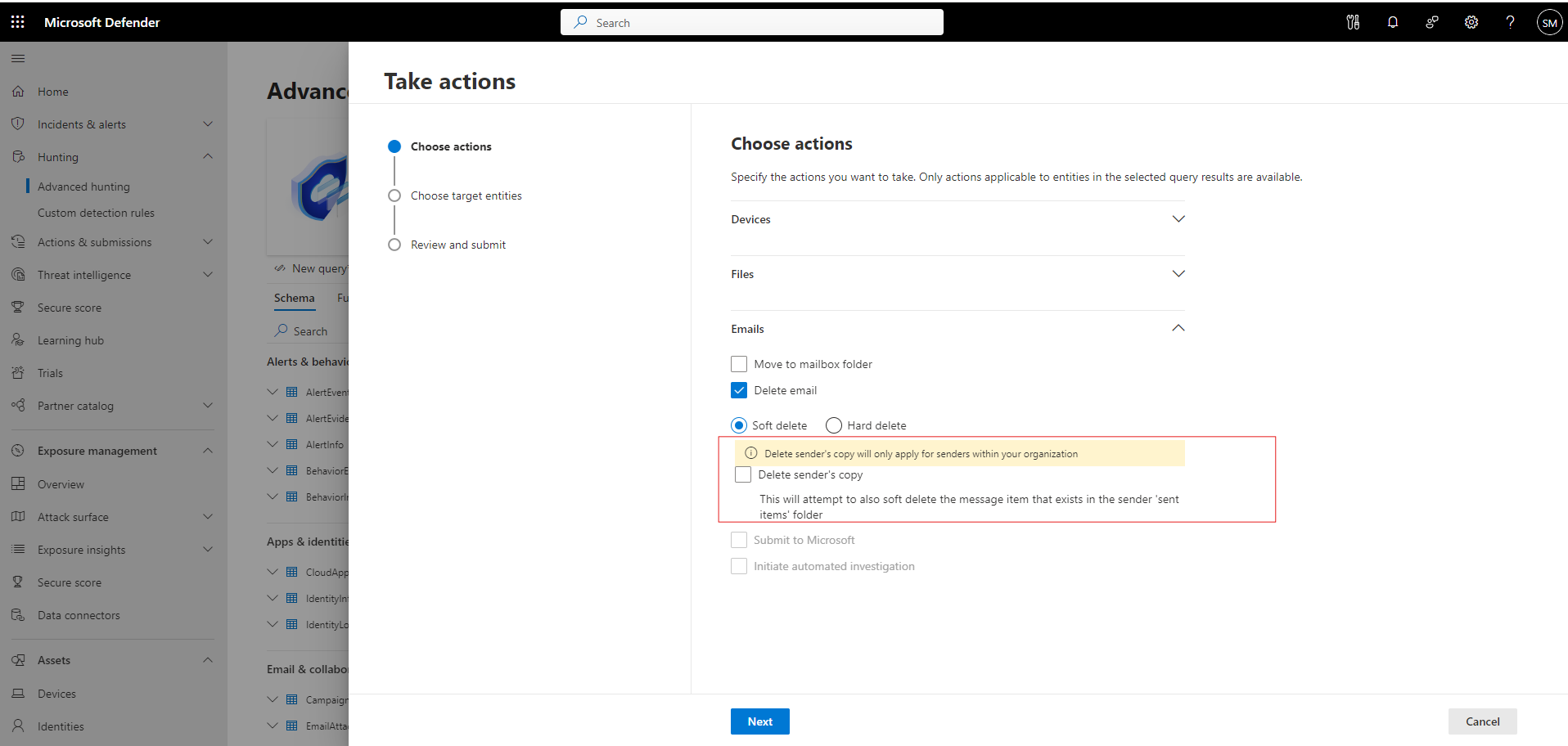

Oltre ai passaggi di correzione incentrati sul dispositivo, è anche possibile eseguire alcune azioni sui messaggi di posta elettronica dai risultati della query. Selezionare i record su cui si vuole eseguire l'azione, selezionare Esegui azioni, quindi in Scegli azioni selezionare la scelta tra le opzioni seguenti:

Move to mailbox folder- Selezionare questa azione per spostare i messaggi di posta elettronica nella cartella Posta indesiderata, Posta in arrivo o Posta eliminataSi noti che è possibile spostare i risultati di posta elettronica costituiti da elementi in quarantena (ad esempio, nel caso di falsi positivi) selezionando l'opzione Posta in arrivo .

Delete email- selezionare questa azione per spostare i messaggi di posta elettronica nella cartella Posta eliminata (eliminazione temporanea) o eliminarli definitivamente (eliminazione definitiva)Se si seleziona Elimina temporaneamente, anche i messaggi vengono eliminati automaticamente dalla cartella Posta inviata del mittente se il mittente si trova nell'organizzazione.

L'eliminazione temporanea automatica della copia del mittente è disponibile per i risultati che usano le

EmailEventstabelle eEmailPostDeliveryEventsma non laUrlClickEventstabella . Inoltre, il risultato deve contenere le colonneEmailDirectioneSenderFromAddressle colonne per questa opzione di azione da visualizzare nella procedura guidata Esegui azioni. La pulizia della copia del mittente si applica ai messaggi di posta elettronica all'interno dell'organizzazione e ai messaggi di posta elettronica in uscita, assicurando che solo la copia del mittente venga eliminata temporaneamente per questi messaggi di posta elettronica. I messaggi in ingresso non rientrano nell'ambito.Vedere la query seguente come riferimento:

EmailEvents | where ThreatTypes contains "spam" | project NetworkMessageId,RecipientEmailAddress, EmailDirection, SenderFromAddress, LatestDeliveryAction,LatestDeliveryLocation

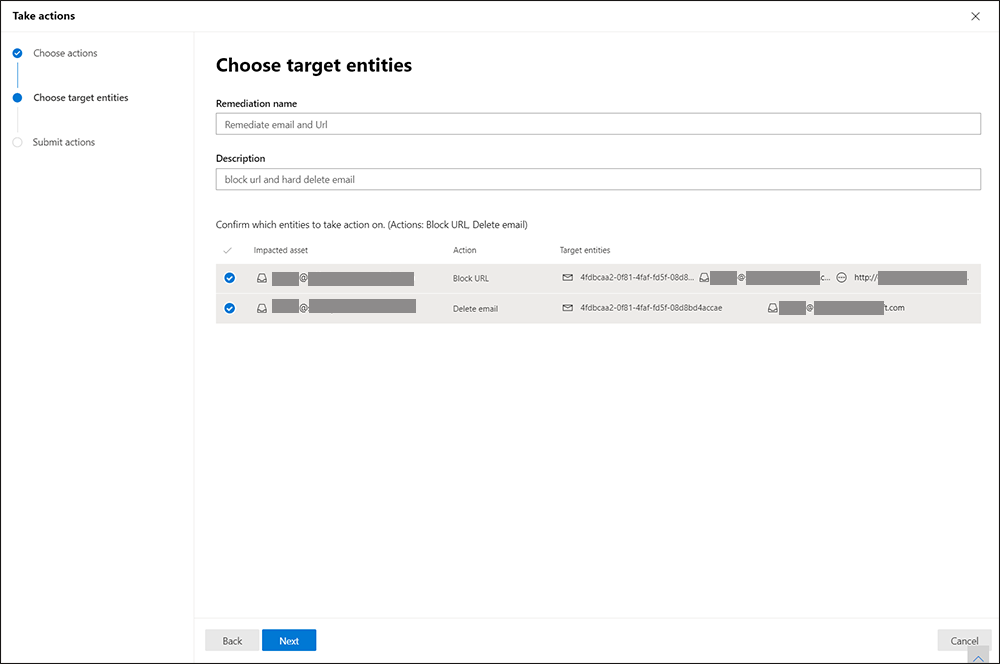

È anche possibile fornire un nome di correzione e una breve descrizione dell'azione eseguita per tenerne facilmente traccia nella cronologia del centro notifiche. È anche possibile usare l'ID approvazione per filtrare queste azioni nel centro notifiche. Questo ID viene fornito alla fine della procedura guidata:

Queste azioni di posta elettronica sono applicabili anche ai rilevamenti personalizzati .

Esaminare le azioni eseguite

Ogni azione viene registrata singolarmente nel centro notifiche inCronologiacentro> notifiche (security.microsoft.com/action-center/history). Passare al centro notifiche per controllare lo stato di ogni azione.

Nota

Alcune tabelle di questo articolo potrebbero non essere disponibili in Microsoft Defender per endpoint. Attivare Microsoft Defender XDR per cercare le minacce usando più origini dati. È possibile spostare i flussi di lavoro di ricerca avanzati da Microsoft Defender per endpoint a Microsoft Defender XDR seguendo la procedura descritta in Eseguire la migrazione di query di ricerca avanzate da Microsoft Defender per endpoint.

Articoli correlati

- Panoramica della rilevazione avanzata

- Capire il linguaggio delle query

- Usare i risultati delle query

- Comprendere lo schema

- Panoramica del Centro notifiche

Consiglio

Per saperne di più, Visitare la community di Microsoft Security nella Tech Community: Tech Community di Microsoft Defender XDR.