Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

I tag Microsoft Defender Threat Intelligence (Defender TI) forniscono informazioni rapide su un artefatto, derivato dal sistema o generato da altri utenti. I tag consentono agli analisti di connettere i punti tra gli eventi imprevisti e le indagini correnti e il relativo contesto cronologico per migliorare l'analisi.

Defender TI offre due tipi di tag: tag di sistema e tag personalizzati.

Prerequisiti

Un Microsoft Entra ID o un account Microsoft personale. Accedere o creare un account

Una licenza Defender TI Premium.

Nota

Gli utenti senza una licenza Defender TI Premium possono comunque accedere all'offerta Gratuita di Defender TI.

Tag di sistema

Defender TI genera automaticamente i tag di sistema per guidare l'analisi. Questi tag non richiedono input o sforzi da parte dell'utente.

I tag di sistema possono includere:

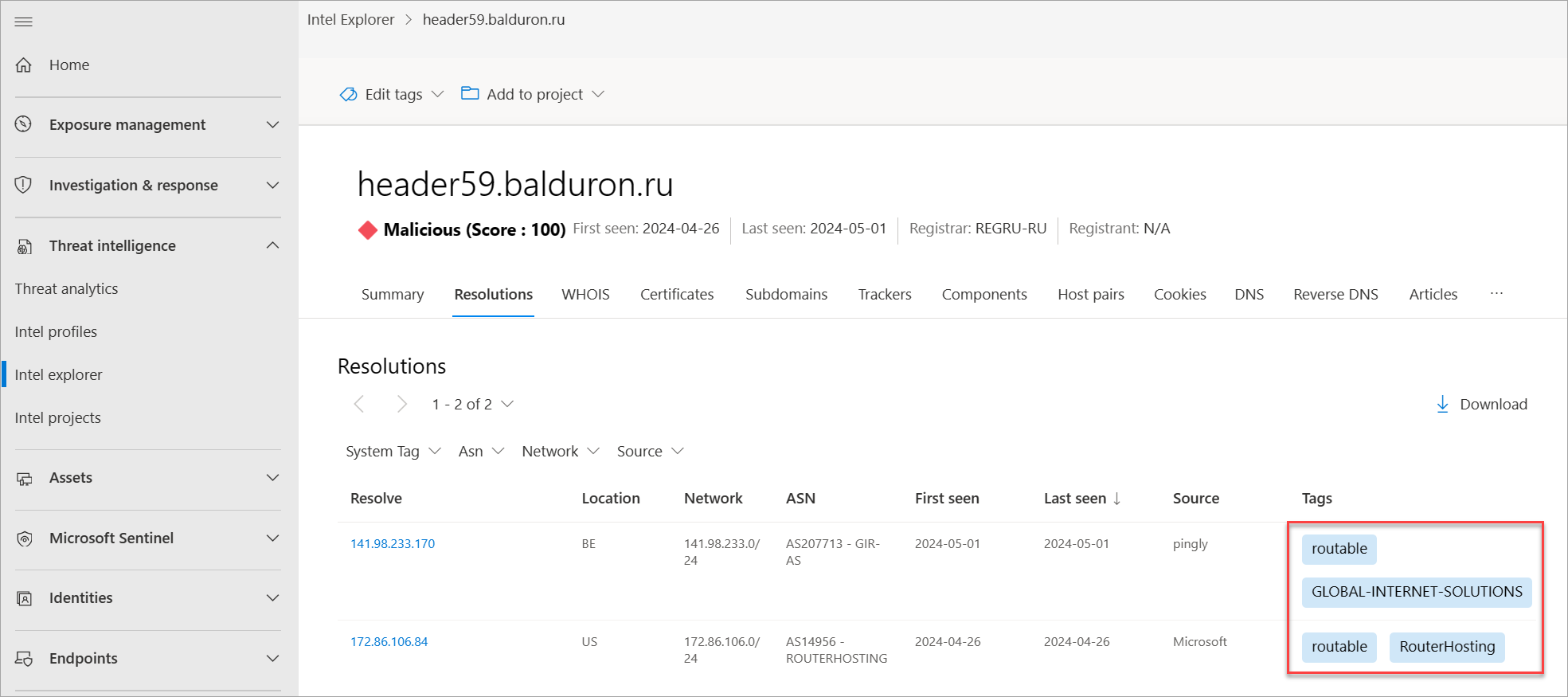

- Instradabile: Indica che l'artefatto è accessibile.

- ASN: Esegue il pull di una parte abbreviata di una descrizione ASN (Ip Address Autonomous System Number) in un tag per fornire il contesto degli analisti a cui appartiene l'indirizzo IP.

- Dinamico: Indica se un servizio DNS (Dynamic Domain Name System), ad esempio No-IP o Change IP, è proprietario del dominio.

- Dolina: Indica che un indirizzo IP è un sink di ricerca usato dalle organizzazioni di sicurezza per analizzare le campagne di attacco. Pertanto, i domini associati non sono direttamente connessi tra loro.

Tag personalizzati

I tag personalizzati portano il contesto agli indicatori di compromissione e rendono l'analisi ancora più semplice identificando i domini noti come non validi dalla creazione di report pubblici o che sono stati categorizzati come tali. Questi tag vengono creati manualmente in base alle proprie indagini e questi tag consentono di condividere informazioni dettagliate chiave su un artefatto con altri utenti di licenze Premium di Defender TI all'interno del tenant.

Aggiunta, modifica e rimozione di tag personalizzati

È possibile aggiungere tag personalizzati al cluster di tag immettendoli nella barra dei tag. L'utente e i membri del team, se l'organizzazione è un cliente di Defender TI, possono visualizzare questi tag. I tag immessi nel sistema sono privati e non vengono condivisi con la community più grande.

È anche possibile modificare o rimuovere tag. Dopo aver aggiunto un tag, l'utente o un altro utente con licenza a pagamento all'interno dell'organizzazione può modificarlo o rimuoverlo, consentendo una facile collaborazione tra il team di sicurezza.

Accedere al portale di Defender e completare il processo di autenticazione Microsoft. Scopri di più sul portale di Defender

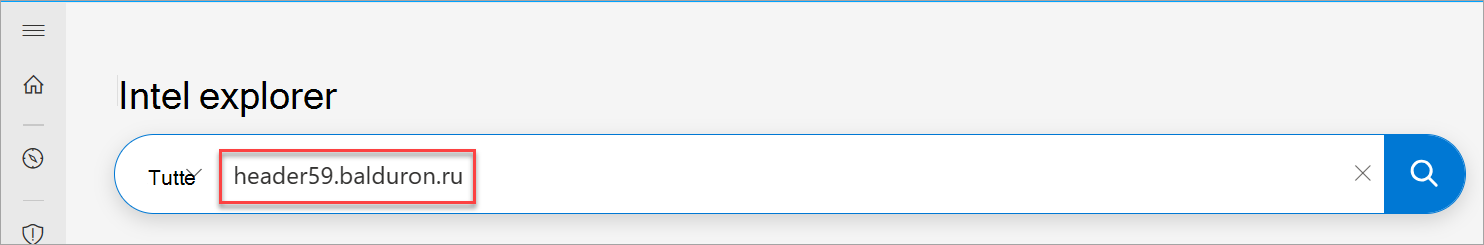

Passare a Intelligence per le minacce>Intel Explorer.

Cercare un indicatore per cui si desidera aggiungere tag nella barra di ricerca di Intel Explorer.

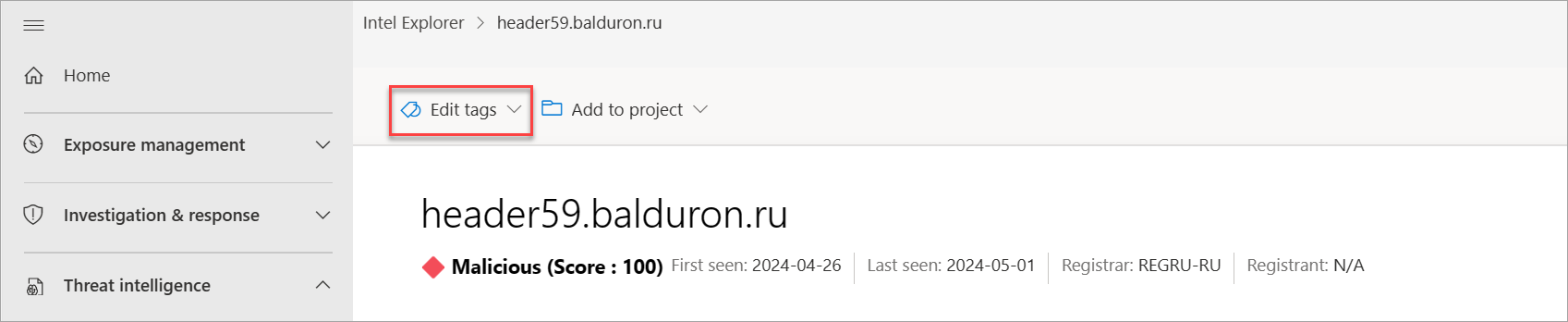

Selezionare Modifica tag nell'angolo superiore sinistro della pagina.

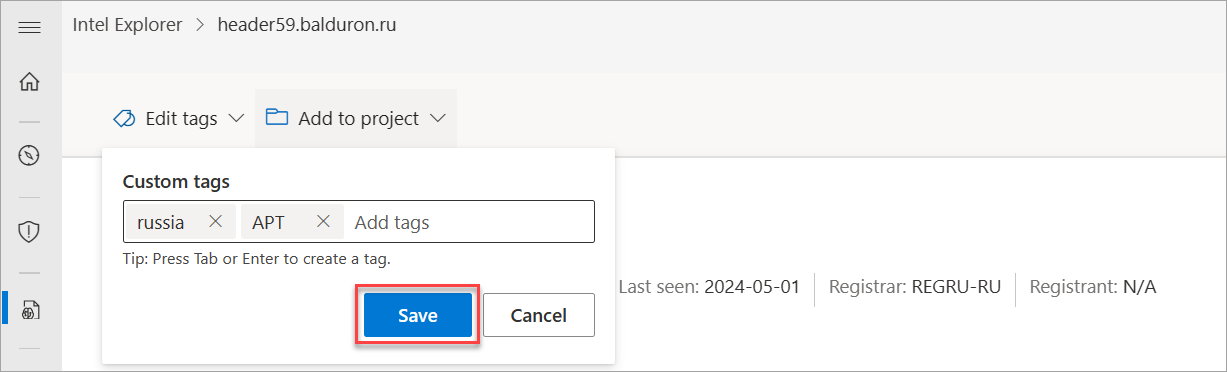

Aggiungere eventuali tag che si desidera associare a questo indicatore nella finestra popup Tag personalizzati visualizzata. Per aggiungere un nuovo indicatore, premere TAB per aggiungere un nuovo indicatore.

Selezionare Salva dopo aver aggiunto tutti i tag per salvare le modifiche.

Ripetere il passaggio 3 per modificare i tag. Rimuovere un tag selezionando X alla fine, quindi aggiungerne di nuovi ripetendo i passaggi da 4 a 6.

Salvare le modifiche.

Visualizzazione e ricerca di tag personalizzati

È possibile visualizzare i tag aggiunti dall'utente o da altri utenti all'interno del tenant dopo la ricerca di un indirizzo IP, un dominio o un artefatto host.

Accedere al portale di Defender e completare il processo di autenticazione Microsoft.

Passare a Intelligence per le minacce>Intel Explorer.

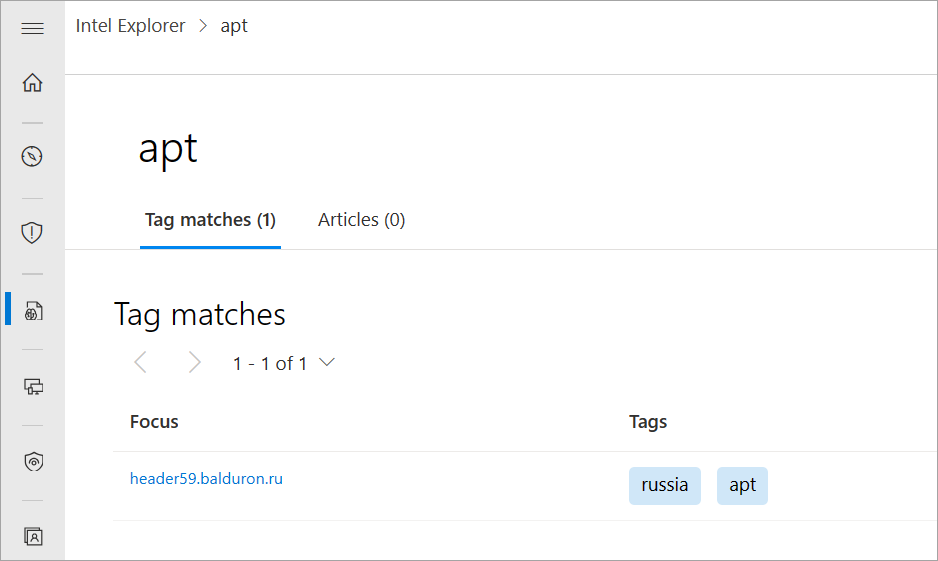

Selezionare il tipo di ricerca tag nell'elenco a discesa della barra di ricerca di Intel Explorer e quindi cercare il valore del tag per identificare tutti gli altri indicatori che condividono lo stesso valore di tag.

Flusso di lavoro comune per i casi d'uso di tag

Si supponga di indagare su un evento imprevisto e di scoprire che è correlato al phishing. È possibile aggiungere phish come tag alle operazioni di I/O relative a tale evento imprevisto. In seguito, il team di risposta agli eventi imprevisti e di ricerca delle minacce può analizzare ulteriormente questi IIC e collaborare con le controparti dell'intelligence sulle minacce per identificare il gruppo di attori responsabile dell'evento imprevisto di phishing. Possono quindi aggiungere un altro [actor name] tag a tali I/O o all'infrastruttura usata per connetterli ad altri I/O correlati, ad esempio un [SHA-1 hash] tag personalizzato.