Che cos'è Threat Intelligence di Microsoft Defender (Defender TI)?

Importante

Il 30 giugno 2024 il portale autonomo di Microsoft Defender Threat Intelligence (Defender TI) (https://ti.defender.microsoft.com) è stato ritirato e non è più accessibile. I clienti possono continuare a usare Defender TI nel portale di Microsoft Defender o con Microsoft Copilot per la sicurezza. Altre informazioni

Microsoft Defender Threat Intelligence (Defender TI) è una piattaforma che semplifica la valutazione, la risposta agli eventi imprevisti, la ricerca delle minacce, la gestione delle vulnerabilità e i flussi di lavoro degli analisti di intelligence sulle minacce durante l'analisi dell'infrastruttura delle minacce e la raccolta di informazioni sulle minacce. Con le organizzazioni di sicurezza che si occupano di una quantità sempre crescente di informazioni e avvisi all'interno del proprio ambiente, è importante avere un'analisi delle minacce una piattaforma di intelligence che consenta valutazioni accurate e tempestive degli avvisi.

Gli analisti dedicano molto tempo all'individuazione, alla raccolta e all'analisi dei dati, anziché concentrarsi su ciò che aiuta effettivamente la propria organizzazione a difendersi, derivando informazioni dettagliate sugli attori tramite analisi e correlazione. Spesso questi analisti devono passare a più repository per ottenere i set di dati critici necessari per valutare un dominio, un host o un indirizzo IP sospetto. I dati DNS, le informazioni WHOIS, il malware e i certificati SSL forniscono un contesto importante agli indicatori di compromissione, ma questi repository sono ampiamente distribuiti e non sempre condividono una struttura di dati comune.

Questa ampia distribuzione di repository rende difficile per gli analisti assicurarsi di disporre di tutti i dati rilevanti di cui hanno bisogno per effettuare una valutazione corretta e tempestiva dell'infrastruttura sospetta. Anche l'interazione con questi set di dati può risultare complessa e il pivot tra questi repository richiede molto tempo e svuota le risorse dei gruppi di operazioni di sicurezza che devono costantemente riritizzare le attività di risposta.

Gli analisti dell'intelligence sulle minacce faticano a bilanciare un'ampiezza di inserimento dell'intelligence sulle minacce con l'analisi delle quali l'intelligence sulle minacce rappresenta le più grandi minacce per l'organizzazione e/o il settore. Nella stessa ampiezza, gli analisti di intelligence sulle vulnerabilità combattono la correlazione dell'inventario degli asset con le informazioni CVE (Common Vulnerabilities and Exposures) per dare priorità all'analisi e alla correzione delle vulnerabilità più critiche associate all'organizzazione.

Microsoft reinventa il flusso di lavoro degli analisti sviluppando Defender TI, che aggrega e arricchisce le origini dati critiche e le visualizza in un'interfaccia innovativa e facile da usare in cui gli utenti possono correlare gli indicatori di compromissione (IOC) con articoli correlati, profili attore e vulnerabilità. Defender TI consente inoltre agli analisti di collaborare con altri utenti con licenza TI di Defender all'interno del tenant per le indagini.

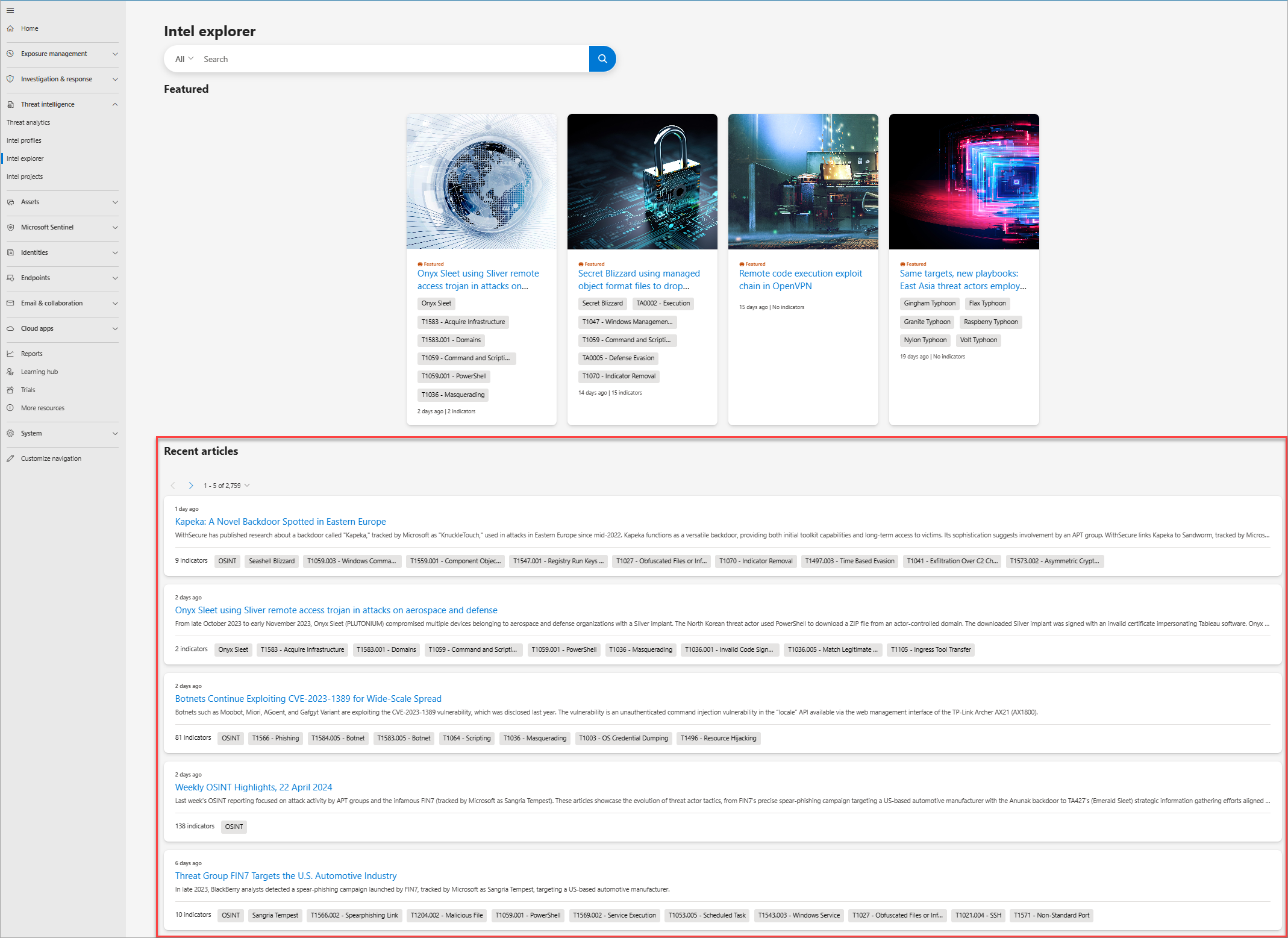

Di seguito è riportato uno screenshot della pagina Intel Explorer di Defender TI nel portale di Microsoft Defender. Gli analisti possono analizzare rapidamente nuovi articoli in primo piano ed eseguire una ricerca di parole chiave, indicatori o ID CVE per iniziare la raccolta, la valutazione, la risposta agli eventi imprevisti e le attività di ricerca.

Articoli di Defender TI

Gli articoli sono narrazioni che forniscono informazioni dettagliate sugli attori delle minacce, sugli strumenti, sugli attacchi e sulle vulnerabilità. Gli articoli di Defender TI non sono post di blog sull'intelligence sulle minacce; mentre questi articoli riepilogano le diverse minacce, si collegano anche al contenuto interattivo e ai principali IIC per aiutare gli utenti a intervenire. La presenza di queste informazioni tecniche nei riepiloghi delle minacce consente agli utenti di tenere costantemente traccia degli attori delle minacce, degli strumenti, degli attacchi e delle vulnerabilità man mano che cambiano.

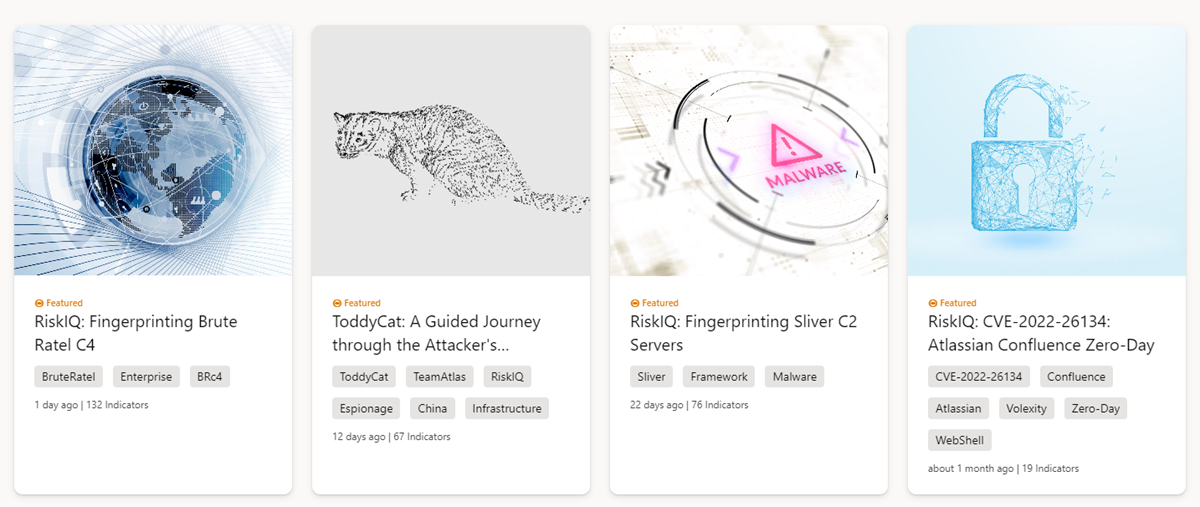

Articoli in primo piano

La sezione Articoli in primo piano della pagina intel explorer (proprio sotto la barra di ricerca) visualizza le immagini banner di contenuti Microsoft degni di nota:

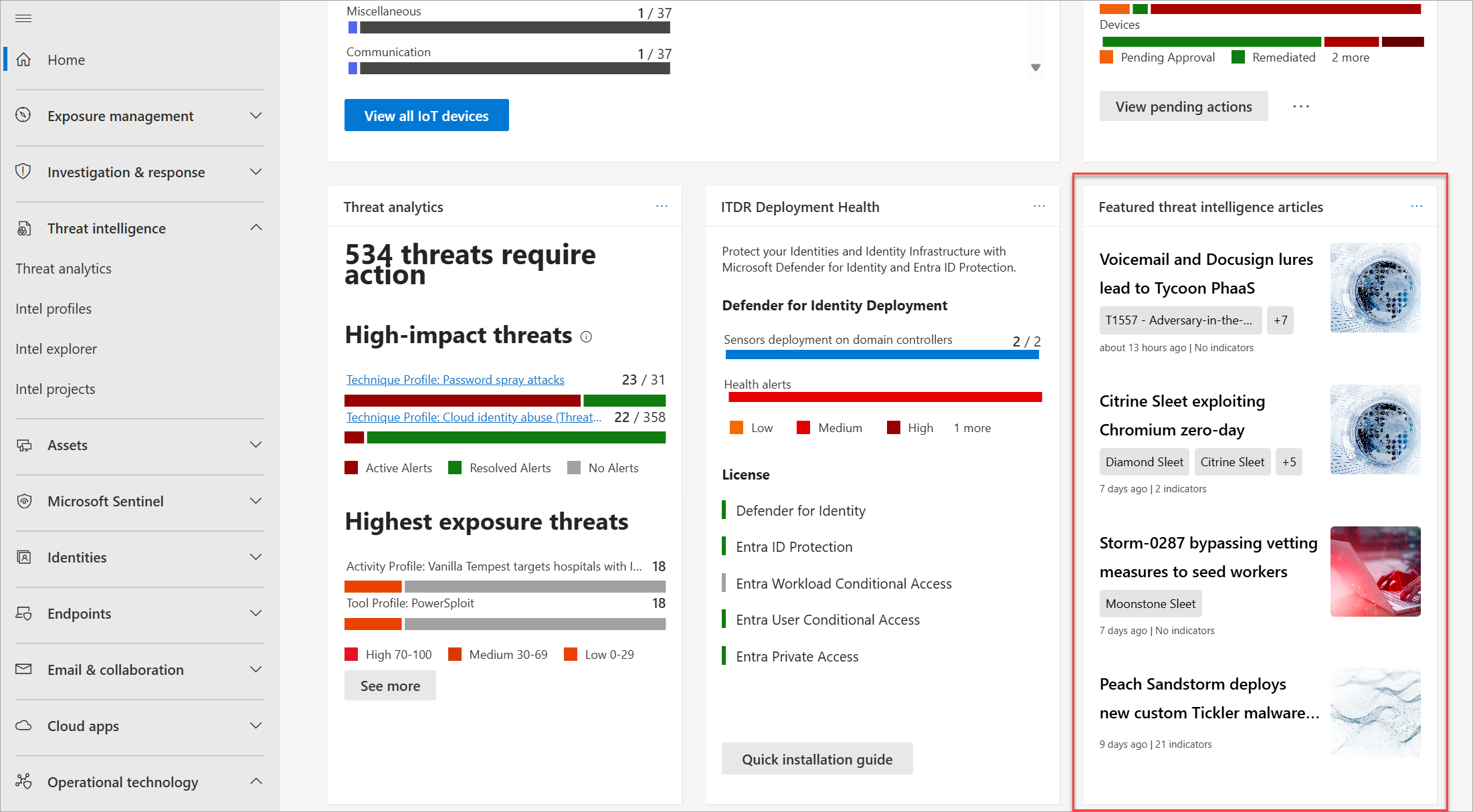

Gli articoli in primo piano vengono visualizzati anche nel widget Articoli di intelligence sulle minacce in primo piano nella home page del portale di Defender:

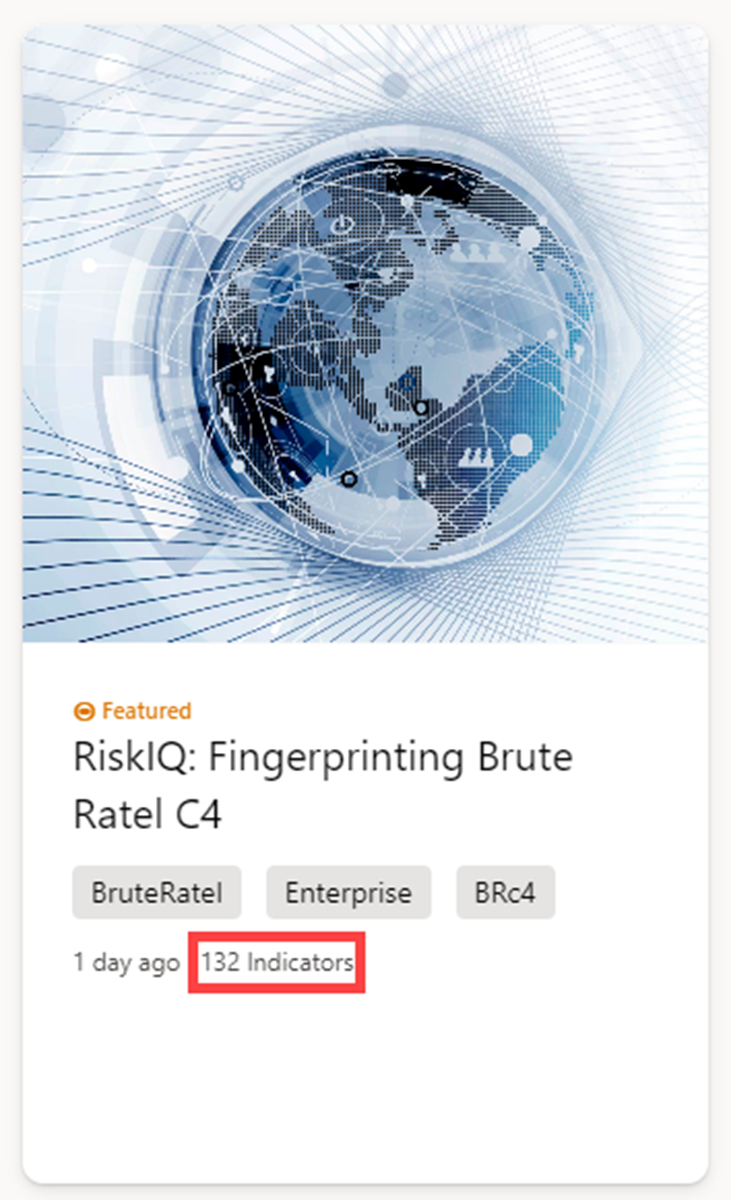

Selezionando un banner dell'articolo in primo piano, viene caricato il contenuto completo dell'articolo. Lo snapshot dell'articolo offre una rapida comprensione dell'articolo. Il call-out Indicatori mostra quanti indicatori pubblici e Defender TI sono associati all'articolo.

Articoli

Tutti gli articoli (inclusi gli articoli in primo piano) sono elencati nella sezione Articoli recenti in base alla data di pubblicazione, con quello più recente in alto.

La sezione Descrizione di un articolo contiene informazioni sull'attacco profilato o sull'attore di minacce. Il contenuto può essere breve, ad esempio bollettini OSINT (Open Source Intelligence) o lunghi (per la creazione di report in formato lungo, soprattutto quando Microsoft aumenta il report con la propria analisi). Le descrizioni più lunghe possono contenere immagini, collegamenti al contenuto sottostante, collegamenti a ricerche all'interno di Defender TI, frammenti di codice dell'utente malintenzionato e regole del firewall per bloccare l'attacco.

La sezione Indicatori pubblici elenca gli indicatori noti correlati all'articolo. I collegamenti in questi indicatori consentono di accedere ai dati di Defender TI pertinenti o a origini esterne.

La sezione Relativa agli indicatori di Defender TI illustra gli indicatori rilevati dal team di ricerca di Defender TI in relazione agli articoli. I collegamenti in questi indicatori consentono anche di accedere ai dati di Defender TI pertinenti o a origini esterne.

Questi collegamenti si trasformano anche nei dati di Defender TI pertinenti o nell'origine esterna corrispondente.

Articoli sulla vulnerabilità

Defender TI offre ricerche di ID CVE che consentono di identificare informazioni critiche sulla CVE. Le ricerche di ID CVE generano articoli sulla vulnerabilità.

Ogni articolo sulla vulnerabilità contiene:

- Descrizione della CVE

- Elenco dei componenti interessati

- Procedure e strategie di mitigazione personalizzate

- Articoli di intelligence correlati

- Riferimenti in chat web profonde e scure

- Altre osservazioni chiave

Questi articoli forniscono un contesto più approfondito e informazioni dettagliate utili dietro ogni CVE, consentendo agli utenti di comprendere e attenuare queste vulnerabilità più rapidamente.

Gli articoli sulla vulnerabilità includono anche un punteggio di priorità e un indicatore di gravità di Defender TI . Il punteggio di priorità di Defender TI è un algoritmo univoco che riflette la priorità di un CVE in base al punteggio, agli exploit, alle chat e al collegamento al malware del sistema CVSS (Common Vulnerability Scoring System). Valuta la coerenza di questi componenti in modo da comprendere quali cve devono essere corretti per primi.

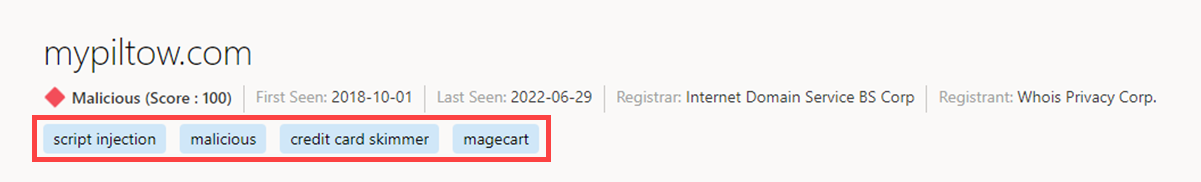

Punteggio della reputazione

I dati sulla reputazione IP sono importanti per comprendere l'attendibilità della propria superficie di attacco ed è utile anche quando si valutano host, domini o indirizzi IP sconosciuti visualizzati nelle indagini. Defender TI fornisce punteggi di reputazione proprietari per qualsiasi host, dominio o indirizzo IP. Che si tratti di convalidare la reputazione di un'entità nota o sconosciuta, questi punteggi consentono di comprendere rapidamente eventuali legami rilevati con un'infrastruttura dannosa o sospetta.

Defender TI fornisce informazioni rapide sull'attività di queste entità, ad esempio timestamp di prima e ultima visualizzazione, numero di sistema autonomo (ASN), paese o area geografica, infrastruttura associata e un elenco di regole che influiscono sul punteggio di reputazione, se applicabile.

Altre informazioni sull'assegnazione dei punteggi della reputazione

Insights degli analisti

Le informazioni dettagliate degli analisti distillano il vasto set di dati microsoft in poche osservazioni che semplificano l'indagine e lo rendono più avvicinabile agli analisti di tutti i livelli.

Le informazioni dettagliate sono pensate per essere piccoli fatti o osservazioni su un dominio o un indirizzo IP. Offrono la possibilità di valutare l'indicatore sottoposto a query e migliorare la capacità di determinare se un indicatore che si sta analizzando è dannoso, sospetto o benigno.

Altre informazioni sulle informazioni dettagliate degli analisti

Set di dati

Microsoft centralizza numerosi set di dati in Defender TI, semplificando l'analisi dell'infrastruttura per la community e i clienti di Microsoft. L'obiettivo principale di Microsoft è fornire il maggior numero possibile di dati sull'infrastruttura Internet per supportare diversi casi d'uso della sicurezza.

Microsoft raccoglie, analizza e indicizza i dati Internet usando sensori DNS (Domain Name System) passivi, analisi delle porte, detonazione di URL e file e altre origini per aiutare gli utenti a rilevare le minacce, assegnare priorità agli eventi imprevisti e identificare l'infrastruttura associata ai gruppi di attori delle minacce. Le ricerche url potrebbero essere usate per avviare automaticamente le detonazioni se non sono disponibili dati di detonazione per un URL al momento della richiesta. I dati raccolti da tali detonazioni vengono usati per popolare i risultati per eventuali ricerche future per tale URL da parte dell'utente o di qualsiasi altro utente di Defender TI.

I set di dati Internet supportati includono:

- Risoluzioni

- WHOIS

- Certificati SSL

- Sottodomini

- DNS

- DNS inverso

- Analisi della detonazione

- Set di dati derivati raccolti dal DOM (Document Object Model) di URL detonati, tra cui:

- Tracker

- Componenti

- Coppie host

- Cookies

I componenti e i tracker vengono osservati anche dalle regole di rilevamento attivate in base alle risposte del banner dalle analisi delle porte o dai dettagli del certificato SSL. Molti di questi set di dati hanno vari metodi per ordinare, filtrare e scaricare i dati, semplificando l'accesso alle informazioni che potrebbero essere associate a un tipo di indicatore o a un tempo specifico nella cronologia.

Ulteriori informazioni:

Tag

I tag TI di Defender forniscono informazioni rapide su un indicatore, derivato dal sistema o generato da altri utenti. I tag consentono agli analisti di connettere i punti tra gli eventi imprevisti e le indagini correnti e il relativo contesto cronologico per migliorare l'analisi.

Defender TI offre due tipi di tag: tag di sistema e tag personalizzati.

Altre informazioni sull'uso dei tag

Progetti

Defender TI consente agli utenti di sviluppare più tipi di progetto per l'organizzazione di indicatori di interesse e indicatori di compromissione da un'indagine. I progetti contengono un elenco di tutti gli indicatori associati e una cronologia dettagliata che conserva i nomi, le descrizioni e i collaboratori.

Quando si cerca un indirizzo IP, un dominio o un host in Defender TI e se tale indicatore è elencato all'interno di un progetto a cui si ha accesso, è possibile visualizzare un collegamento al progetto dalla pagina Dei progetti Intel , nelle schede Riepilogo e dati . Da qui, è possibile passare ai dettagli del progetto per ulteriori informazioni sull'indicatore prima di esaminare gli altri set di dati per altre informazioni. È quindi possibile evitare di reinventare la ruota di un'indagine che uno degli utenti del tenant di Defender TI potrebbe aver già avviato. Se un utente aggiunge l'utente come collaboratore a un progetto, è anche possibile aggiungerlo a tale indagine aggiungendo nuovi ioc.

Altre informazioni sull'uso dei progetti

Residenza, disponibilità e privacy dei dati

Defender TI contiene dati globali e dati specifici del cliente. I dati Internet sottostanti sono dati Microsoft globali; le etichette applicate dai clienti sono considerate dati dei clienti. Tutti i dati dei clienti vengono archiviati nell'area a scelta del cliente.

A scopo di sicurezza, Microsoft raccoglie gli indirizzi IP degli utenti quando accedono. Questi dati vengono archiviati per un massimo di 30 giorni, ma potrebbero essere archiviati più a lungo se necessario per analizzare potenziali usi fraudolenti o dannosi del prodotto.

In uno scenario di inattività dell'area, i clienti non dovrebbero visualizzare tempi di inattività perché Defender TI usa tecnologie che replicano i dati nelle aree di backup.

Defender TI elabora i dati dei clienti. Per impostazione predefinita, i dati dei clienti vengono replicati nell'area abbinata.

Vedere anche

- Guida introduttiva: Informazioni su come accedere a Microsoft Defender Threat Intelligence ed eseguire personalizzazioni

- Set di dati

- Ricerca e pivot

- Ordinamento, filtraggio e download dei dati

- Concatenamento dell'infrastruttura

- Punteggio della reputazione

- Insights degli analisti

- Uso di progetti

- Uso dei tag