Linee guida per le operazioni di post-installazione e configurazione per Microsoft Dynamics 365

In questa sezione vengono descritte numerose attività che l'amministratore di Dynamics 365 Customer Engagement (on-premises) deve considerare dopo l'installazione dell'applicazione Dynamics 365 Server. Questa sezione non è concepita per essere una fonte esauriente di informazioni per configurare le distribuzioni. ma deve essere utilizzata come linea guida per identificare le procedure consigliate da implementare e le funzionalità da configurare, in base alle esigenze dell'organizzazione.

Copiare la chiave di crittografia dell'organizzazione

Tutte le nuove organizzazioni e quelle aggiornate utilizzano la crittografia dei dati che utilizza una chiave di crittografia per proteggere dati quali password utente per le cassette postali gli account Yammer. Questa chiave di crittografia può essere necessaria per utilizzare Dynamics 365 Customer Engagement (on-premises) dopo una ridistribuzione o un ripristino in caso di errori. È consigliabile eseguire una copia della chiave di crittografia e salvarla in una posizione sicura. Altre informazioni: Copiare la chiave di crittografia dei dati dell'organizzazione

Rendere più sicure le comunicazioni di rete tra client e server Dynamics 365

In tutte le strutture di rete è importante valutare il problema della sicurezza delle comunicazioni tra i sistemi client e server dell'organizzazione. Prima di definire le strategie da adottare per la protezione dei dati, è consigliabile leggere le informazioni seguenti sulla comunicazione in rete tra i componenti di Dynamics 365 Customer Engagement (on-premises) e sulle varie tecnologie disponibili per migliorare la protezione dei dati trasmessi.

Se è stato installato Dynamics 365 Customer Engagement (on-premises) o eseguito l'aggiornamento di un Dynamics 365 Server non configurato per il protocollo HTTPS, le comunicazioni tra client e server Dynamics 365 Customer Engagement (on-premises) non vengono crittografate. Quando si utilizza un sito Web che supporta solo HTTP, le informazioni provenienti dai client Customer Engagement vengono trasmesse in testo non crittografato, pertanto sono potenzialmente vulnerabili ad attacchi dannosi, ad esempio quelli di tipo man-in-the-middle, in grado di compromettere i contenuti aggiungendo script per l'esecuzione di azioni dannose.

Configurazione di Dynamics 365 for HTTPS

La configurazione di un sito per l'utilizzo di HTTPS causerà un'interruzione dell'applicazione Dynamics 365 Customer Engagement (on-premises), pertanto è consigliabile pianificarla in un momento nel quale l'interruzione causerà disagi minimi agli utenti. La procedura generale per la configurazione di Dynamics 365 Customer Engagement (on-premises) per HTTPS è la seguente:

In Gestione distribuzione di Dynamics 365, disabilita il server in cui sono in esecuzione i ruoli Server applicazioni Web, Servizio Web dell'organizzazione, Servizio Web di individuazione e Servizio Web di distribuzione. Se si tratta di una distribuzione di tipo Server completo, tutti i ruoli server vengono eseguiti nello stesso computer. Per informazioni sulla disabilitazione di un server, vedi la Guida di Gestione distribuzione di Dynamics 365 Customer Engagement (on-premises).

Configurare il sito Web in cui è installato il ruolo Server applicazioni Web per utilizzare HTTPS. Per ulteriori informazioni su come eseguire questa operazione, vedere la Guida di Gestione Internet Information Services (IIS).

Impostare il binding in Gestione distribuzione. Per eseguire tale operazione, utilizzare la scheda Indirizzo Web della pagina Proprietà della distribuzione. Per ulteriori informazioni sulla modifica dei binding, vedi Proprietà della distribuzione di Microsoft Dynamics 365.

Se si desidera rendere più sicuri altri servizi di Customer Enagement e Dynamics 365 Customer Engagement (on-premises) è installato utilizzando ruoli server diversi, ripetere i passaggi precedenti per ogni altro ruolo server.

Configurare una distribuzione con connessione Internet di Dynamics 365

Dopo che tutti i ruoli di Dynamics 365 Server sono installati, è possibile configurare la distribuzione in modo che gli utenti remoti siano in grado di connettersi all'applicazione tramite Internet. A tale scopo, avvia Gestione distribuzione regole e completa la configurazione guidata dell'autenticazione basata su attestazioni e quindi eseguire la configurazione guidata della distribuzione con connessione Internet in cui è installato il ruolo del server di amministrazione della distribuzione. In alternativa, è possibile eseguire queste attività in Windows PowerShell. Altre informazioni: Panoramica di Dynamics 365 Customer Engagement (on-premises) PowerShell

Importante

Affinché Dynamics 365 per tablet sia in grado di connettersi a una nuova distribuzione di Dynamics 365 Server, devi eseguire un Ripristino dell'applicazione Dynamics 365 Server sul server che esegue IIS in cui il ruolo Server applicazione Web è installato dopo aver completato correttamente la Configurazione guidata distribuzione con connessione Internet.

Aggiungere o rimuovere dati di esempio

I dati di esempio sono disponibili per consentirti di acquisire familiarità con il funzionamento di Dynamics 365 Customer Engagement (on-premises). Con i dati di esempio è possibile, infatti, lavorare con i record e capire come si correlano l'uno all'altro, vedere in che modo i dati vengono visualizzati nei grafici e scoprire quali informazioni sono disponibili nei report.

È possibile aggiungere o rimuovere dati di esempio direttamente dall'applicazione Customer Engagement. Altre informazioni:Aggiungere o rimuovere dati di esempio.

Completare le attività di configurazione per le nuove organizzazioni

Dopo l'installazione di Dynamics 365 Customer Engagement (on-premises), ma prima che gli utenti aziendali inizino a utilizzarlo, è necessario che l'amministratore di Customer Engagement completi alcune attività di base. Queste attività includono la definizione di Business Unit e dei ruoli di sicurezza, l'aggiunta di utenti e l'importazione dei dati.

Altre informazioni: Configurare un'organizzazione Dynamics 365

Importazione di app e soluzioni

Le app Sales e Field Service sono disponibili. Altre informazioni: App disponibili per Dynamics 365 Customer Engagement (on-premises)

Utilizzare le soluzioni per estendere la funzionalità e l'interfaccia utente. Gli addetti alla personalizzazione e gli sviluppatori distribuiscono il proprio lavoro sotto forma di soluzioni. Le organizzazioni utilizzano Dynamics 365 Customer Engagement (on-premises) per importare la soluzione. Ricerca di una soluzione in Microsoft AppSource

Importante

L'importazione di una soluzione e la pubblicazione di personalizzazioni possono interferire con il regolare funzionamento del sistema. È consigliabile pianificare le importazioni della soluzione nel momento meno dannoso per gli utenti.

Per ulteriori informazioni sull'importazione di una soluzione, vedere Importare, aggiornare ed esportare una soluzione.

Configurare Windows Server per le applicazioni Dynamics 365 Customer Engagement (on-premises) che utilizzano OAuth

Le seguenti informazioni descrivono come configurare Windows Server con AD FS per supportare le applicazioni Customer Engagement come Dynamics 365 per telefoni, Dynamics 365 per tablet, Dynamics 365 for Outlook, Microsoft Social Engagement o altre applicazioni Dynamics 365 for Customer Engagement che richiedono il supporto OAuth.

Abilitare l'autenticazione dei moduli

Per impostazione predefinita, l'autenticazione dei moduli è disabilitata nelle Intranet. È necessario abilitare l'autenticazione dei moduli attraverso procedura seguente:

Accedere al server AD FS come amministratore.

Aprire la procedura guidata di gestione del servizio ADFS.

Seleziona Criteri di autenticazione>Autenticazione principale>Impostazioni globali>Metodi di autenticazione>Modifica.

Seleziona Autenticazione basata su moduli nella scheda Intranet.

Configurare il provider OAuth

Segui questi passaggi per configurare il provider OAuth in Dynamics 365 Customer Engagement (on-premises):

Accedere al server Dynamics 365 Customer Engagement (on-premises) come amministratore.

Aggiungi lo snap-in Windows PowerShell di Customer Engagement (Microsoft.Crm.PowerShell.dll). Altre informazioni: Amministrare la distribuzione utilizzando Windows PowerShell.

Add-PSSnapin Microsoft.Crm.PowerShellImmetti i seguenti comandi di Windows PowerShell.

$ClaimsSettings = Get-CrmSetting -SettingType OAuthClaimsSettings $ClaimsSettings.Enabled = $true Set-CrmSetting -Setting $ClaimsSettings

Registrare le applicazioni client

Le app client devono essere registrate con AD FS.

Accedere al server AD FS come amministratore.

Nella finestra PowerShell, esegui i comandi seguenti per registrare ogni applicazione applicabile alla tua distribuzione.

Dynamics 365 (online), app per dispositivi mobili versione 8.2 per Apple iPhone, Android e Windows.

Add-AdfsClient -ClientId 00001111-aaaa-2222-bbbb-3333cccc4444 -Name "Microsoft Dynamics CRM for tablets and phones" -RedirectUri ms-app://s-1-15-2-2572088110-3042588940-2540752943-3284303419-1153817965-2476348055-1136196650/, ms-app://s-1-15-2-1485522525-4007745683-1678507804-3543888355-3439506781-4236676907-2823480090/, ms-app://s-1-15-2-3781685839-595683736-4186486933-3776895550-3781372410-1732083807-672102751/, ms-app://s-1-15-2-3389625500-1882683294-3356428533-41441597-3367762655-213450099-2845559172/, ms-auth-dynamicsxrm://com.microsoft.dynamics,ms-auth-dynamicsxrm://com.microsoft.dynamics.iphone.moca,ms-auth-dynamicsxrm://com.microsoft.dynamics.ipad.good,msauth://code/ms-auth-dynamicsxrm%3A%2F%2Fcom.microsoft.dynamics,msauth://code/ms-auth-dynamicsxrm%3A%2F%2Fcom.microsoft.dynamics.iphone.moca,msauth://code/ms-auth-dynamicsxrm%3A%2F%2Fcom.microsoft.dynamics.ipad.good,msauth://com.microsoft.crm.crmtablet/v%2BXU%2FN%2FCMC1uRVXXA5ol43%2BT75s%3D,msauth://com.microsoft.crm.crmphone/v%2BXU%2FN%2FCMC1uRVXXA5ol43%2BT75s%3D, urn:ietf:wg:oauth:2.0:oobDynamics 365 for Outlook.

Add-AdfsClient -ClientId 11112222-bbbb-3333-cccc-4444dddd5555 -Name "Dynamics CRM Outlook Client" -RedirectUri app://22223333-cccc-4444-dddd-5555eeee6666/Client Unified Service Desk.

Add-AdfsClient -ClientId 33334444-dddd-5555-eeee-6666ffff7777 -Name "Dynamics 365 Unified Service Desk" -RedirectUri app://44445555-eeee-6666-ffff-7777aaaa8888/Strumenti di sviluppo di Dynamics 365 Customer Engagement (on-premises).

Add-AdfsClient -ClientId 55556666-ffff-7777-aaaa-8888bbbb9999 -Name "Dynamics 365 Development Tools" -RedirectUri app://66667777-aaaa-8888-bbbb-9999cccc0000/Per registrare Dynamics 365 App for Outlook, in Customer Engagement (on-premises) passa a Impostazioni>Dynamics 365 App for Outlook e registra l'app.

Passaggi richiesti dopo l'abilitazione di OAuth per Dynamics 365 Server

Quando OAuth è abilitato e hai registrato le tue applicazioni, è necessario completare i seguenti passaggi:

Rimuovere provider di autenticazione di siti

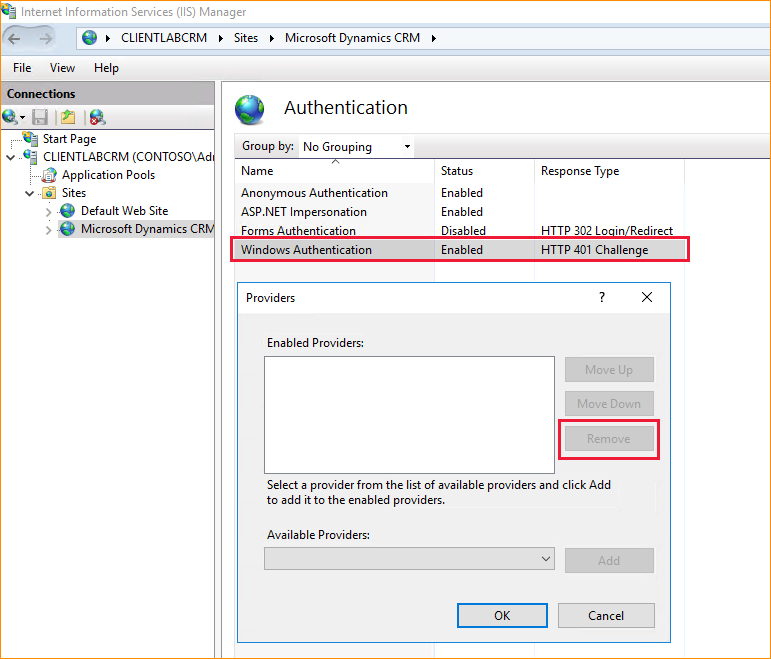

Nell'istanza Dynamics 365 Server in cui il ruolo di server applicazione Web è in esecuzione, aprire Gestione Internet Information Services (IIS).

Nel riquadro sinistro, sotto il nome dell'organizzazione, espandere Siti e quindi selezionare Microsoft Dynamics CRM.

Fare doppio clic su Autenticazione nel riquadro centrale.

Fare clic con il pulsante destro del mouse su Autenticazione di Windows e quindi selezionare Provider. Per ogni provider nell'elenco, seleziona il provider e quindi Rimuovi e OK.

Dopo aver rimosso tutti i provider, fare clic con il pulsante destro del mouse su Autenticazione di Windows e quindi selezionare Disabilita.

Ripetere i passaggi precedenti per rimuovere tutti i provider di Autenticazione di Windows nelle cartelle dei siti AppWebServices e nga.

Aggiungere l'indirizzo ADFS all'area intranet locale del client per evitare richieste di autenticazione del client

- Sul computer client, seleziona Avvia, immetti inetcpl.cpl e seleziona Invio per aprire Proprietà Internet.

- Seleziona la scheda Sicurezza, seleziona l'area Intranet locale, Siti, e quindi Avanzate.

- Inserisci l'indirizzo ADFS, seleziona Aggiungi, seleziona Chiudi, OK, e quindi OK di nuovo.

Concedi le autorizzazioni dell'applicazione

Nel server AD FS, eseguire il comando seguente in una console di Windows PowerShell. Questa operazione è obbligatoria se si utilizza Windows Server AD FS 2016 o versioni successive.

Grant-AdfsApplicationPermission -ClientRoleIdentifier "<client_id/org_id>" -ServerRoleIdentifier "<org_auth_url>"

Importante

Verificare che org_auth_url sia un URL completo e accurato. Inoltre, è necessario includere la barra finale /.

Ad esempio:

Grant-AdfsApplicationPermission -ClientRoleIdentifier "806e5da7-0600-e611-80bf-6c3be5b27d7a" -ServerRoleIdentifier https://auth.contoso.com:444/

Per visualizzare l'URL di autenticazione, eseguire questo comando PowerShell:

Get-ADFSRelyingPartyTrust

Riavviare AD FS

Nel server AD FS, eseguire i comandi PowerShell seguenti per forzare il riavvio di AD FS.

net stop adfssrv

net start adfssrv

Abilitare Device Registration Service (DRS) sul server federativo

Per assicurarsi che i dispositivi possano connettersi alla distribuzione, segui le istruzioni contenute in questo argomento: Configurare un server federativo con Device Registration Service.

Richiedi certificati personalizzati utilizzando lo snap-in MMC dei certificati

Questa sezione spiega come generare una richiesta di certificato personalizzato (CSR) che può essere utilizzata per ottenere un certificato SSL per Microsoft Dynamics 365 Customer Engagement locale.

Importante

Affinché l'autenticazione basata sulle attestazioni e la distribuzione con connessione Internet funzionino, è obbligatorio completare i passaggi seguenti.

- Accedi a qualsiasi computer Windows con un account membro del gruppo Amministratori locale.

- SelezionaStart, digita mmc.exe, quindi premi INVIO.

- Nella barra dei comandi, seleziona File e quindi Aggiungi/Rimuovi snap-in.

- Nell'elenco degli snap-in disponibili, seleziona Certificati, quindi seleziona Aggiungi.

- Seleziona account Computer, quindi di nuovo Avanti.

- Seleziona Computer locale, seleziona Fine quindi OK.

Dopo aver aggiunto lo snap-in Certificati per l'archivio del computer locale aperto, crea una richiesta di certificato personalizzata.

Nella struttura della console MMC, espandere Certificati (computer locale).

Fai clic con il pulsante destro del mouse su Personale, seleziona Tutte le attività, seleziona Operazioni avanzate, quindi seleziona Crea richiesta personalizzata.

Si apre la procedura guidata Registrazione certificato. Seleziona Avanti.

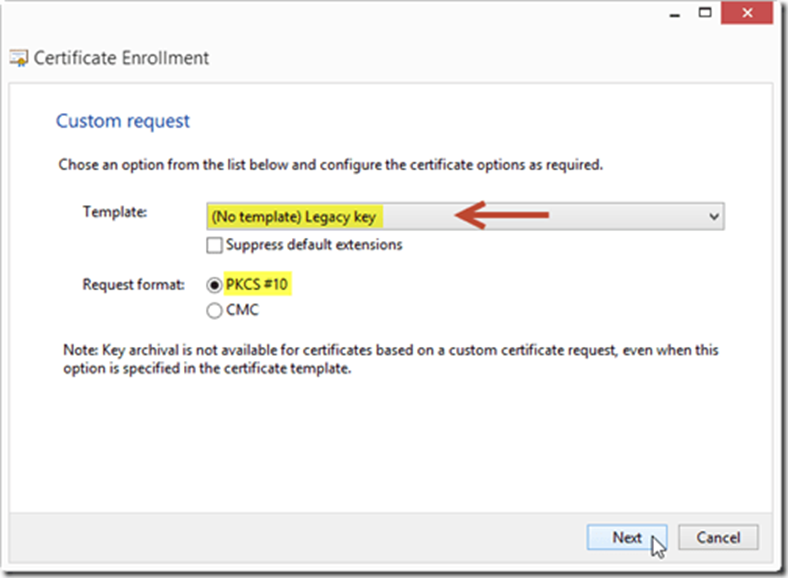

Nella pagina Seleziona criteri di registrazione certificato seleziona Procedi senza criteri di registrazione in Richiesta personalizzata , quindi seleziona Avanti.

Nella pagina Richiesta personalizzata accanto alle opzioni Modello seleziona (Nessun modello) Chiave legacy e seleziona l'opzione del formato della richiesta PKCS #10, quindi seleziona Avanti.

Importante

I certificati CNG non sono supportati.

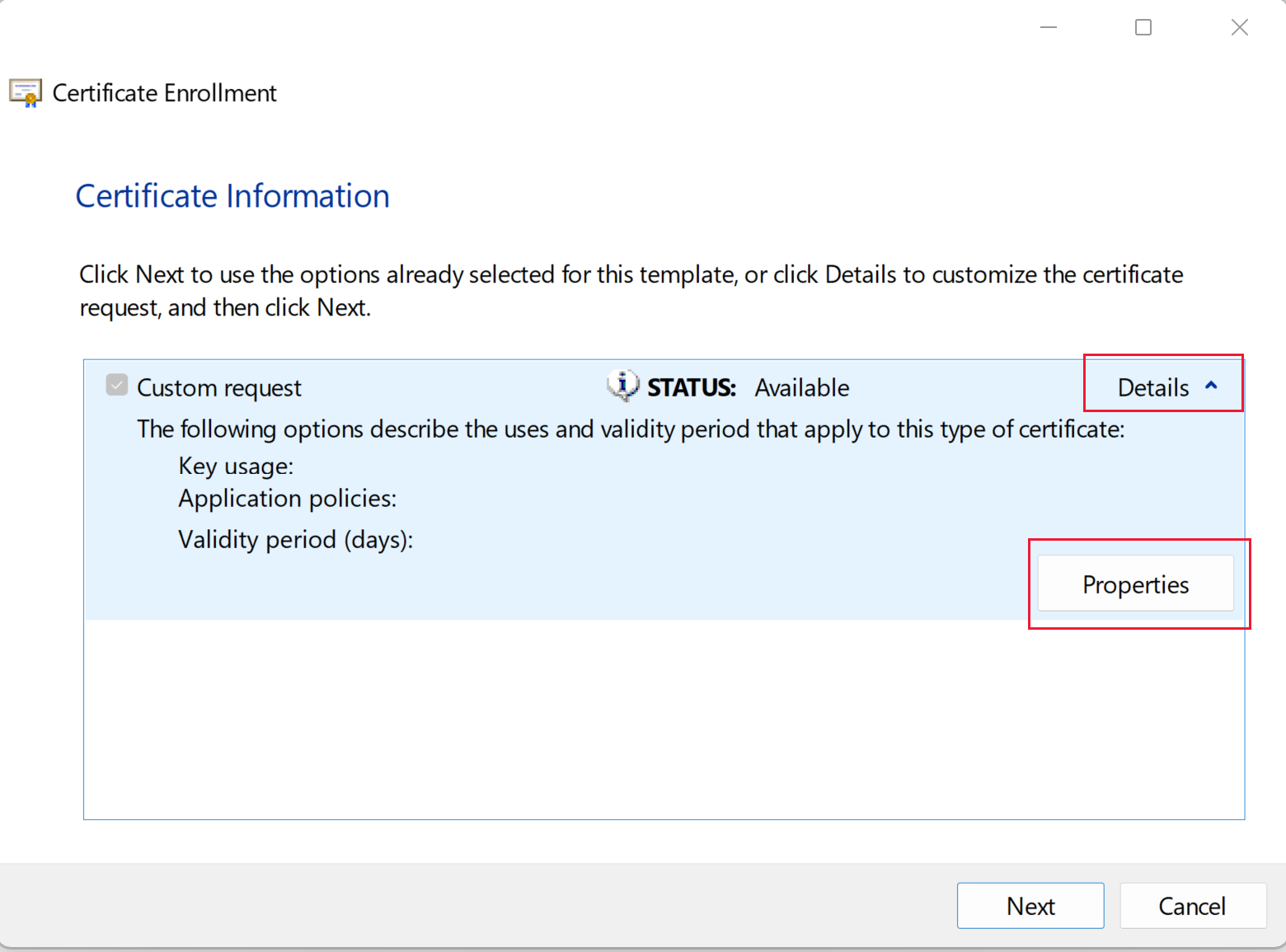

Nella pagina Informazioni sul certificato, espandi Dettagli, quindi seleziona Proprietà.

Nella scheda Generale, inserisci il Nome descrittivo (nome visualizzato), quindi seleziona Applica.

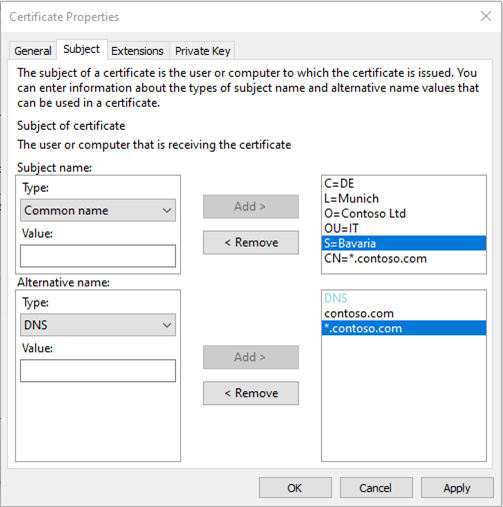

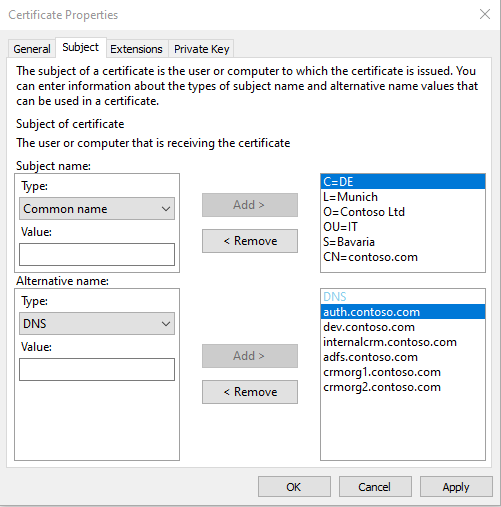

Seleziona la scheda Oggetto e aggiungi i nomi dei soggetti pertinenti e i nomi alternativi per il certificato. Alcune autorità di certificazione pubbliche richiedono diversi valori di soggetto. Ulteriori informazioni: Esempi di oggetto del certificato ed esempi di nomi alternativi

Dopo aver aggiunto tutti i valori necessari, seleziona Applica.

Seleziona la scheda Estensioni.

- Espandi Utilizzo chiave, quindi AggiungiCrittografia dati, Firma digitale e Crittografia con chiave come Opzioni selezionate.

- Espandi Utilizzo chiave esteso (criteri applicativi) e quindi AggiungiAutenticazione server e Autenticazione client come Opzioni selezionate.

- Selezionare Applica.

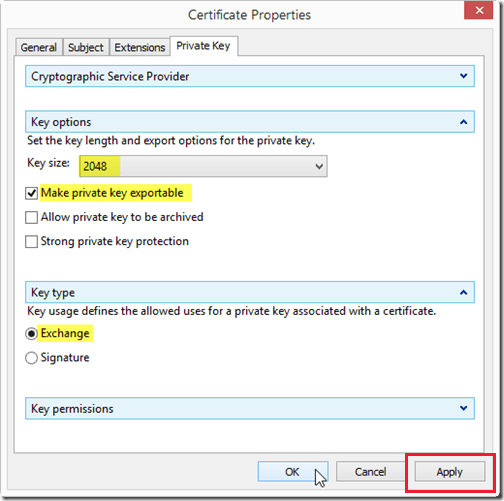

Seleziona la scheda Chiave privata.

- Espandi Provider del servizio di crittografia e quindi seleziona Provider di crittografia del canale Microsoft RSA (crittografia)

- Espandi Opzioni chiave quindi imposta Dimensione chiave su 2.048 (o superiore) e seleziona l'opzione Rendi esportabile la chiave privata.

- Espandi Tipo di chiave e quindi seleziona Exchange.

- Selezionare Applica.

Esamina tutte le schede per assicurarti che tutte le opzioni richieste siano selezionate o immesse. Dopo la verifica, seleziona OK.

La pagina Registrazione certificato viene visualizzata. Seleziona Avanti.

Nella pagina Dove vuoi salvare la richiesta offline, inserisci il percorso completo per salvare il file di richiesta e assicurati che Formato file sia impostato su Base 64. Selezionare Fine.

Ora avrai una CSR in formato BASE 64, che potrai inoltrare a un'autorità di certificazione esterna o interna per la firma.

Importante

Non è inclusa alcuna chiave privata. Ciò evita qualsiasi compromissione della chiave privata durante il trasferimento a un'autorità di certificazione.

Il tuo provider fornirà una versione firmata del certificato inclusa la chiave privata e il payload. Il certificato ricevuto deve essere reimportato sullo stesso computer su cui hai creato la richiesta di certificato.

Importa, quindi esporta il certificato ricevuto

Importa il certificato nell'archivio certificati locale (Personale) e la richiesta verrà completata automaticamente. In questo modo si uniscono la chiave privata e quella pubblica. Dallo snap-in MMC Certificati, fai clic con il pulsante destro del mouse sulla cartella Certificati nella cartella Personale , quindi seleziona Tutte le attività, quindi Importa. Sfoglia e seleziona il certificato e segui i passaggi nell'Importazione guidata certificati per importarlo.

Infine, esporti il certificato.

- Dallo snap-in MMC Certificati, fai clic con il pulsante destro del mouse sul certificato, punta a Tutte le attività, quindi seleziona Esporta.

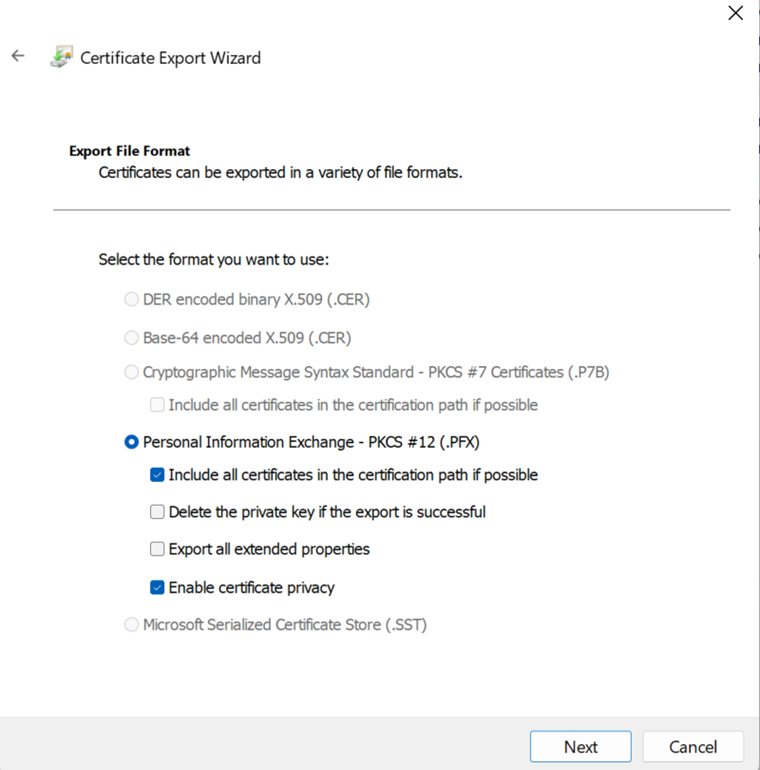

- Nella Procedura guidata di esportazione del certificato, seleziona Avanti, quindi seleziona Sì, esporta la chiave privata. Seleziona Avanti.

- Nella pagina Esporta formato file, lascia tutte le impostazioni predefinite, quindi seleziona Avanti.

- Nella pagina Sicurezza seleziona Password.

- Inserisci una password che sarà la tua chiave privata. Assicurati di salvare tali informazioni in un luogo sicuro.

- Imposta Crittografia su AES256-SHA256.

- Seleziona Avanti.

- Inserisci il percorso della cartella in cui desideri salvare il certificato, che verrà salvato in formato PFX.

- Seleziona Avanti, quindi Fine.

Ora puoi utilizzare il certificato PFX per Dynamics 365 Customer Engagement (on-premises) e anche altre applicazioni come ADFS.

Importante

Se la tua autorità di certificazione non accetta richieste di certificati di tipo legacy, assicurati di soddisfare tutti i requisiti tranne quello del provider del servizio di crittografia (CSP). È possibile eseguire Certutil.exe di seguito in una shell di comandi con privilegi elevati per reimportare il PFX con il provider richiesto.

certutil -csp "Microsoft RSA SChannel Cryptographic Provider" -importpfx <drive><name of cert>.pfx AT_KEYEXCHANGE

Esempi di oggetto del certificato ed esempi di nomi alternativi

Esempi di nome del soggetto.

| Type | Valore immesso | Nome oggetto |

|---|---|---|

| Country | DE | C=DE |

| Località | Monaco | L=Monaco |

| Azienda | Contoso Ltd | O=Contoso Ltd |

| Unità organizzativa | IT | OU=IT |

| Provincia | Baviera | S=Baviera |

| Nome comune | *.contoso.com1 | CN=*.contoso.com1 |

1Utilizza caratteri jolly. Si consiglia un certificato con caratteri jolly poiché copre tutti i valori DNS creati per il dominio.

Per i nomi alternativi dei soggetti (SAN), assicurati di coprire tutti i valori DNS richiesti. Ad esempio, i valori del tipo DNS del nome alternativo per la società fittizia denominata Contoso potrebbero essere: auth.contoso.com, dev.contoso.com, internalcrm.contoso.com, adfs.contoso.com, crmorg1.contoso.com, crmorg2.contoso.com e così via.

Configurare i database per SQL Server AlwaysOn

Sebbene l'articolo a cui si fa riferimento di seguito si applichi a una versione precedente di Dynamics 365 Customer Engagement (on-premises), è possibile utilizzare passaggi simili per configurare il file Dynamics 365 Customer Engagement (on-premises), database di organizzazione e configurazione della versione 9 per SQL Server AlwaysOn.

Importante

Le attività finali nel passaggio 4 nel collegamento all'articolo sottostante che descrivono come Creare l'accesso SQL MSCRMSqlClrLogin in Creare gli accessi SQL per i gruppi di sicurezza Microsoft Dynamics 365 su tutte le repliche secondarie non sono applicabili a questa versione e devono essere ignorati durante la configurazione Dynamics 365 Customer Engagement (on-premises), database versione 9 per usare SQL Server AlwaysOn.

L'accesso SQL MSCRMSqlClrLogin, la relativa chiave asimmetrica e Microsoft.Crm.SqlClr.Helper.dll non sono richiesti con Dynamics 365 Customer Engagement (on-premises), versione 9.

Maggiori informazioni: Impostare i database di configurazione e organizzazione per il failover AlwaysOn di SQL Server

Formazione e adozione da parte degli utenti

Altre informazioni: Kit di adozione e formazione per Microsoft Dynamics 365

Vedi anche

Installazione di Dynamics 365 locale

Funzionamento di Microsoft Dynamics 365