Guida di riferimento alle operazioni di gestione delle identità e degli accessi di Microsoft Entra

Questa sezione della guida di riferimento alle operazioni di Microsoft Entra descrive i controlli e le azioni da valutare per proteggere e gestire il ciclo di vita delle identità e le relative assegnazioni.

Nota

Queste raccomandazioni sono aggiornate a partire dalla data di pubblicazione, ma possono cambiare nel tempo. Le organizzazioni devono valutare continuamente le procedure di identità man mano che i prodotti e i servizi Microsoft si evolvono nel tempo.

Processi operativi chiave

Assegnare proprietari alle attività principali

La gestione di Microsoft Entra ID richiede l'esecuzione continua di attività e processi operativi chiave, che potrebbero non far parte di un progetto di implementazione. È comunque importante configurare queste attività per ottimizzare l'ambiente. Le attività principali e i relativi proprietari consigliati includono:

| Attività | Proprietario |

|---|---|

| Definire il processo di creazione delle sottoscrizioni di Azure | Varia in base all'organizzazione |

| Decidere chi ottiene le licenze di Enterprise Mobility + Security | Team operativo IAM |

| Decidere chi ottiene le licenze di Microsoft 365 | Team di produttività |

| Decidere chi ottiene altre licenze, ad esempio Dynamics, Visual Studio Codespaces | Proprietario dell'applicazione |

| Assegnare le licenze | Team operativo IAM |

| Risolvere e correggere gli errori di assegnazione delle licenze | Team operativo IAM |

| Effettuare il provisioning delle identità nelle applicazioni in Microsoft Entra ID | Team operativo IAM |

Quando si esamina l'elenco, potrebbe essere necessario assegnare un proprietario alle attività che non ne hanno uno o cambiare proprietà delle attività con proprietari non allineati alle raccomandazioni precedenti.

Assegnazione di letture consigliate per i proprietari

Sincronizzazione delle identità locali

Identificare e risolvere i problemi di sincronizzazione

Microsoft consiglia di disporre di punti di riferimento validi e conoscenze approfondite in relazione ai problemi degli ambienti locali, che possono causare problemi di sincronizzazione nel cloud. Poiché strumenti automatizzati come IdFix e Microsoft Entra Connect Health possono generare un volume elevato di falsi positivi, è consigliabile identificare gli errori di sincronizzazione lasciati irrisolti per più di 100 giorni pulendo tali oggetti in errore. Gli errori di sincronizzazione non risolti a lungo termine possono generare eventi imprevisti che richiedono interventi di supporto. L'articolo Risoluzione degli errori durante la sincronizzazione offre una panoramica delle diverse tipologie di errori di sincronizzazione, di alcuni scenari possibili che causano tali errori e delle possibili soluzioni per correggere questi errori.

Configurazione di Microsoft Entra Connect Sync

Per abilitare tutte le esperienze ibride, la postura di sicurezza basata su dispositivo e l'integrazione con Microsoft Entra ID, è necessario sincronizzare gli account utente usati dai dipendenti per accedere ai desktop.

Se non si sincronizza la foresta a cui gli utenti accedono, è necessario modificare la sincronizzazione in modo che tali utenti provengano dalla foresta corretta.

Ambito di sincronizzazione e filtro degli oggetti

La rimozione di contenitori noti di oggetti che non devono essere sincronizzati presenta i vantaggi operativi seguenti:

- Minor numero di origini di errori di sincronizzazione

- Cicli di sincronizzazione più veloci

- Meno "elementi di errore" da riportare dall'ambiente locale, ad esempio l'inquinamento dell'elenco di indirizzi globale per gli account dei servizi locali non rilevanti nel cloud

Nota

Se si importano molti oggetti che non vengono esportati nel cloud, è necessario filtrare in base all'unità organizzativa o a attributi specifici.

Esempi di oggetti da escludere sono:

- Account dei servizi non usati per le applicazioni cloud

- Gruppi che non devono essere usati in scenari cloud come quelli usati per concedere l'accesso alle risorse

- Utenti o contatti che sono identità esterne che devono essere rappresentate con Microsoft Entra B2B Collaboration

- Account computer in cui i dipendenti non devono accedere alle applicazioni cloud, ad esempio i server

Nota

Se per un'identità umana è stato effettuato il provisioning di più account, ad esempio in caso di una migrazione del dominio legacy, una fusione o un'acquisizione, è consigliabile sincronizzare su base giornaliera solo l'account usato dall'utente, ad esempio l'account usato accedere al computer.

Idealmente, è consigliabile raggiungere un certo equilibrio tra riduzione del numero di oggetti da sincronizzare e complessità delle regole. In genere, una combinazione tra filtri in base a unità organizzativa/contenitore e un semplice mapping di attributi per l'attributo cloudFiltered costituisce una combinazione di filtri efficace.

Importante

Se si usa i filtri dei gruppi nell'ambiente di produzione, è consigliabile passare a un altro approccio per l'applicazione dei filtri.

Sincronizzare il failover o il ripristino di emergenza

Microsoft Entra Connect svolge un ruolo chiave nel processo di provisioning. Se il server di sincronizzazione diventa offline per qualsiasi motivo, le modifiche apportate all'ambiente locale non possono essere aggiornate nel cloud e possono causare problemi di accesso per gli utenti. È pertanto importante definire una strategia di failover che consenta agli amministratori di riprendere rapidamente la sincronizzazione dopo che il server di sincronizzazione diventa offline. Tali strategie sono classificabili nelle categorie seguenti:

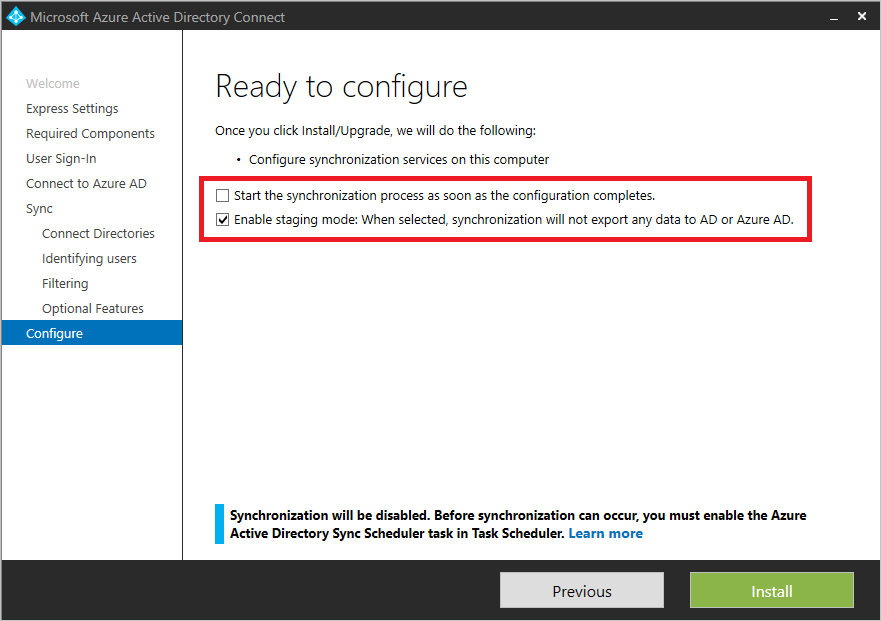

- Distribuire i server Microsoft Entra Connect in modalità di gestione temporanea: consente a un amministratore di "alzare di livello" il server di gestione temporanea nell'ambiente di produzione tramite un semplice commutatore di configurazione.

- Usare la virtualizzazione: se Microsoft Entra Connect viene distribuito in una macchina virtuale (VM), gli amministratori possono sfruttare lo stack di virtualizzazione per eseguire la migrazione in tempo reale o ridistribuire rapidamente la macchina virtuale e quindi riprendere la sincronizzazione.

Se l'organizzazione non ha una strategia di ripristino di emergenza e failover per la sincronizzazione, non è consigliabile esitare a distribuire Microsoft Entra Connect in modalità di gestione temporanea. Analogamente, se si verifica una mancata corrispondenza tra la configurazione di produzione e quella di gestione temporanea, è consigliabile eseguire nuovamente la modalità di gestione temporanea di Microsoft Entra Connect in modo che corrisponda alla configurazione di produzione, incluse le versioni software e le configurazioni.

Mantenersi aggiornati

Microsoft aggiorna regolarmente Microsoft Entra Connect. Rimanere aggiornati per sfruttare i miglioramenti delle prestazioni, le correzioni dei bug e le nuove funzionalità offerte in ogni nuova versione.

Se la versione di Microsoft Entra Connect ha più di sei mesi, è consigliabile eseguire l'aggiornamento alla versione più recente.

Ancoraggio di origine

L'uso di ms-DS-consistencyguid come ancoraggio di origine consente una migrazione più semplice di oggetti tra foreste e domini, evento che è comune a livello di consolidamento/pulizia dei domini di Active Directory, fusioni, acquisizioni e dismissioni.

Se attualmente si usa ObjectGuid come ancoraggio di origine, è consigliabile passare all'uso di ms-DS-ConsistencyGuid.

Regole personalizzate

Le regole personalizzate di Microsoft Entra Connect consentono di controllare il flusso degli attributi tra oggetti locali e oggetti cloud. Tuttavia, l'uso eccessivo o improprio di regole personalizzate può comportare i rischi seguenti:

- Risoluzione dei problemi relativi alla complessità

- Riduzione delle prestazioni durante l'esecuzione di operazioni complesse tra oggetti

- Maggiore probabilità di divergenza della configurazione tra il server di produzione e il server di gestione temporanea

- Sovraccarico aggiuntivo durante l'aggiornamento di Microsoft Entra Connect se vengono create regole personalizzate con precedenza maggiore di 100 (precedenza usata dalle regole predefinite)

Se si usano regole eccessivamente complesse, è consigliabile analizzare i motivi della complessità e individuare opportunità di semplificazione. Analogamente, se sono state create regole personalizzate con valore di precedenza superiore a 100, è consigliabile correggere le regole in modo che non siano a rischio o in conflitto con il set predefinito.

Alcuni esempi di uso improprio delle regole personalizzate includono:

- Compensare i dati modificati ma non salvati nella directory: in questo caso, è consigliabile collaborare con i proprietari del team di Active Directory e pulire i dati nella directory come attività di correzione e modificare i processi per evitare la reintroduzione di dati non corretti.

- Correzione una tantum di singoli utenti: è comune trovare regole che causano problemi specifici in casi speciali, in genere a causa di un problema con un utente specifico.

- Eccessiva complessità dell'applicazione di filtri in base all'attributo "cloudFiltered": se la riduzione del numero di oggetti è una procedura consigliata, esiste il rischio di creare e complicare eccessivamente l'ambito di sincronizzazione usando molte regole di sincronizzazione. Se esiste una logica complessa per includere/escludere oggetti oltre al filtro in base all'unità organizzativa, è consigliabile gestire questa logica all'esterno della sincronizzazione e contrassegnare gli oggetti con un attributo "cloudFiltered" che può essere propagato con una semplice regola di sincronizzazione.

Microsoft Entra Connect Configuration Documenter

Microsoft Entra Connect Configuration Documenter è uno strumento che è possibile usare per generare la documentazione di un'installazione di Microsoft Entra Connect e consentire una migliore comprensione della configurazione della sincronizzazione e pertanto di ottenere i risultati corretti, nonché avere la consapevolezza delle modifiche apportate quando è stata applicata una nuova compilazione o configurazione di Microsoft Entra Connect o sono state aggiunte o aggiornate le regole di sincronizzazione personalizzate. Le funzionalità correnti dello strumento includono:

- Documentazione della configurazione completa di Microsoft Entra Connect Sync.

- Documentazione delle modifiche apportate alla configurazione di due server di sincronizzazione Microsoft Entra Connect o delle modifiche rispetto a una determinata linea di base della configurazione.

- Generazione di uno script di distribuzione di PowerShell per eseguire la migrazione delle differenze o delle personalizzazioni delle regole di sincronizzazione da un server a un altro.

Assegnazione ad app e risorse

Licenze basate sui gruppi per i servizi cloud Microsoft

Microsoft Entra ID semplifica la gestione delle licenze tramite licenze basate sui gruppi per i servizi cloud Microsoft. In questo modo, IAM fornisce l'infrastruttura dei gruppi e la gestione delegata di tali gruppi ai team appropriati nelle organizzazioni. Esistono diversi modi per configurare l'appartenenza ai gruppi in Microsoft Entra ID, tra cui:

Modalità sincronizzata dall'ambiente locale: i gruppi possono provenire da directory locali, che potrebbero essere adatte alle organizzazioni che hanno stabilito processi di gestione dei gruppi che possono essere estesi per assegnare licenze in Microsoft 365.

Modalità dinamica/basata su attributi: i gruppi possono essere creati nel cloud in base a un'espressione basata su attributi utente, ad esempio Reparto uguale a "vendite". Microsoft Entra ID conserva i membri del gruppo, mantenendolo coerente con l'espressione definita. L'uso di questo tipo di gruppo per l'assegnazione delle licenze consente un'assegnazione di licenze basata su attributi, ideale per le organizzazioni con un'elevata qualità dei dati nella directory.

Proprietà delegata: i gruppi possono essere creati nel cloud e designati come proprietari. In questo modo, è possibile consentire ai proprietari aziendali, ad esempio al team di collaborazione o al team BI, di definire chi deve avere accesso.

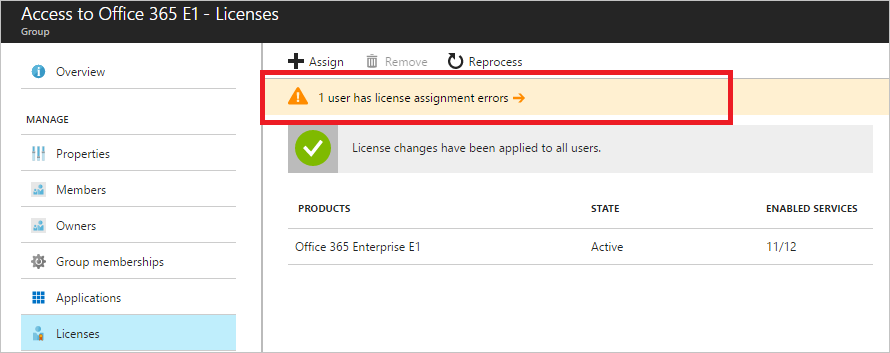

Se attualmente si usa un processo manuale per assegnare licenze e componenti agli utenti, è consigliabile implementare le licenze in base al gruppo. Se il processo corrente non monitora gli errori di attribuzione di licenze o le licenze assegnate rispetto a quelle disponibile, è necessario migliorare il processo per risolvere gli errori a livello di licenze e monitorare l'assegnazione delle licenze.

Un altro aspetto della gestione delle licenze è la definizione dei piani di servizio (componenti della licenza) che devono essere abilitati in base alle funzioni lavorative nell'organizzazione. La concessione dell'accesso ai piani di servizio non necessari può far sì che gli utenti visualizzino nel portale di Office gli strumenti per i quali non è stato eseguito il training o che non devono usare. Può aumentare il volume di interventi dell'help desk, il provisioning non necessario e il rischio per la conformità e la governance, ad esempio quando si effettua il provisioning di OneDrive for Business per utenti che potrebbero non essere autorizzati a condividere il contenuto.

Usare le linee guida seguenti per definire piani di servizio per gli utenti:

- Gli amministratori devono definire i "bundle" dei piani di servizio da offrire agli utenti in base al proprio ruolo, ad esempio, impiegato o operaio.

- Creare gruppi per cluster e assegnare la licenza con il piano di servizio.

- Facoltativamente, è possibile definire un attributo per contenere i pacchetti per gli utenti.

Importante

La gestione delle licenze basata sui gruppi in Microsoft Entra ID introduce il concetto di utenti in uno stato di errore di licenza. Se si notano errori di licenza, è necessario identificare e risolvere immediatamente eventuali problemi di assegnazione delle licenze.

Gestione ciclo di vita

Se attualmente si usa uno strumento, ad esempio Microsoft Identity Manager o un sistema di terze parti, che si basa su un'infrastruttura locale, è consigliabile eseguire l'offload dell'assegnazione dallo strumento esistente, implementare licenze basate su gruppi e definire una gestione del ciclo di vita in base ai gruppi. Analogamente, se il processo esistente non tiene conto dei nuovi dipendenti o dei dipendenti che lasciano l'organizzazione, è consigliabile distribuire licenze basate su gruppi dinamici e definire un ciclo di vita dell'appartenenza ai gruppi. Infine, se le licenze basate su gruppo vengono distribuite nei gruppi locali che non dispongono della gestione del ciclo di vita, prendere in considerazione l'uso dei gruppi cloud per abilitare funzionalità come la proprietà delegata o l'appartenenza dinamica basata su attributi.

Assegnazione di app con il gruppo "Tutti gli utenti"

I proprietari delle risorse possono credere che il gruppo Tutti gli utenti contenga solo dipendenti aziendali quando invece potrebbe effettivamente contenere dipendenti aziendali e utenti guest. Di conseguenza, è necessario prestare particolare attenzione quando si usa il gruppo Tutti gli utenti per l'assegnazione dell'applicazione e si concede l'accesso a risorse come contenuti o applicazioni di SharePoint.

Importante

Se il gruppo Tutti gli utenti è abilitato e usato per i criteri di accesso condizionale e l'assegnazione di app o risorse, assicurarsi di proteggere il gruppo se non si vuole includere gli utenti guest. Inoltre, è necessario correggere le assegnazioni di licenze mediante la creazione e l'assegnazione di gruppi contenenti solo dipendenti aziendali. D'altra parte, se si scopre che il gruppo Tutti gli utenti è abilitato ma non usato per concedere l'accesso alle risorse, assicurarsi che le linee guida operative dell'organizzazione usino intenzionalmente tale gruppo (che include sia dipendenti aziendali che utenti guest).

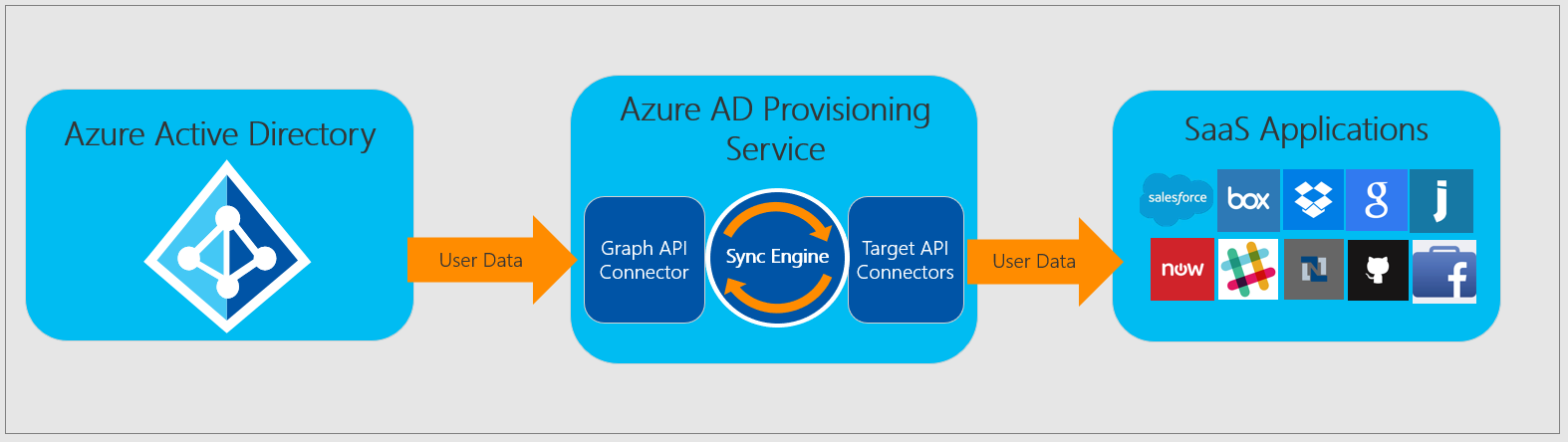

Provisioning utenti automatizzato nelle app

Il provisioning utenti automatizzato per le applicazioni è il modo migliore per creare un provisioning coerente, il deprovisioning e il ciclo di vita delle identità in più sistemi.

Se attualmente si esegue il provisioning delle app in modalità ad hoc o usando elementi come file CSV, JIT o una soluzione locale che non risolve la gestione del ciclo di vita, è consigliabile implementare il provisioning delle applicazioni con Microsoft Entra ID per le applicazioni supportate e definire un modello coerente per le applicazioni non ancora supportate da Microsoft Entra ID.

Baseline del ciclo di sincronizzazione delta di Microsoft Entra Connect

È importante conoscere il volume delle modifiche nell'organizzazione e assicurarsi che la definizione di un intervallo di sincronizzazione prevedibile non richieda troppo tempo.

La frequenza di sincronizzazione delta predefinita è di 30 minuti. Se la sincronizzazione delta richiede più di 30 minuti o se si verificano discrepanze significative tra prestazioni di sincronizzazione delta negli ambienti di gestione temporanea e di produzione, è consigliabile esaminare i fattori che influenzano le prestazioni di Microsoft Entra Connect.

Lettura consigliata per la risoluzione dei problemi di Microsoft Entra Connect

- Preparare gli attributi di directory per la sincronizzazione con Microsoft 365 usando lo strumento IdFix

- Microsoft Entra Connect: Risolvere gli errori durante la sincronizzazione

Riepilogo

Esistono cinque aspetti da considerare per un'infrastruttura di identità sicura. Questo elenco consente di trovare e intraprendere rapidamente le azioni necessarie per proteggere e gestire il ciclo di vita delle identità e i relativi entitlement nell'organizzazione.

- Assegnare proprietari alle attività principali.

- Trovare e risolvere i problemi di sincronizzazione.

- Definire una strategia di failover per il ripristino di emergenza.

- Semplificare la gestione delle licenze e l'assegnazione delle app.

- Automatizzare il provisioning utenti nelle app.

Passaggi successivi

Introduzione ai controlli e alle azioni per la gestione dell'autenticazione.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per