Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

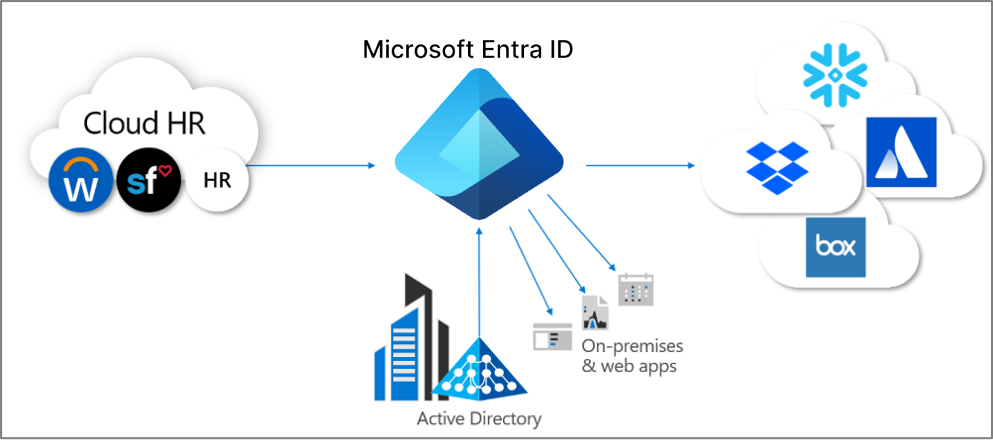

In Microsoft Entra ID, il termine approvvigionamento delle applicazioni si riferisce alla creazione automatica di identità utente e ruoli per le applicazioni.

Il provisioning delle applicazioni Microsoft Entra si riferisce alla creazione automatica di identità utente e ruoli nelle applicazioni a cui gli utenti devono accedere. Oltre a creare le identità utente, il provisioning automatico include la manutenzione e la rimozione delle identità utente quando lo stato o i ruoli cambiano. Gli scenari comuni includono il provisioning di un utente di Microsoft Entra in applicazioni SaaS come Dropbox, Salesforce, ServiceNow e molte altre ancora.

Microsoft Entra ID supporta anche il provisioning degli utenti nelle applicazioni ospitate in locale o in una macchina virtuale, senza dover aprire alcun firewall. La tabella seguente fornisce un mapping dei protocolli ai connettori supportati.

| Protocollo | Connettore |

|---|---|

| SCIM (Sistema di Gestione delle Identità Interdominio) |

SCIM - SaaS SCIM - Rete locale/privata |

| LDAP | LDAP |

| SQL | SQL |

| REST | Servizi Web |

| Sapone | Servizi Web |

| File piatto | PowerShell |

| Personalizzazione |

Connettori ECMA personalizzati Connettori e gateway creati dai partner |

- Automatizzare il provisioning: Creare automaticamente nuovi account nei sistemi appropriati per i membri che entrano nel team o nell'organizzazione.

- Automatizzare il deprovisioning: disattivare automaticamente gli account nei sistemi appropriati quando le persone lasciano il team o l'organizzazione.

- Sincronizzare i dati tra i sistemi: mantenere aggiornate le identità nelle app e nei sistemi in base alle modifiche nel sistema delle risorse umane o della directory.

- Effettuare il provisioning dei gruppi: effettuare il provisioning di gruppi in applicazioni che li supportano.

- Governance dell'accesso: monitorare e controllare gli utenti per cui è stato effettuato il provisioning nelle applicazioni.

- Eseguire facilmente la distribuzione in scenari brownfield: abbinare le identità esistenti tra i diversi sistemi per facilitare l'integrazione, anche quando gli utenti sono già presenti nel sistema di destinazione.

- Usare la personalizzazione avanzata: sfruttare i mapping personalizzabili degli attributi che definiscono quali dati degli utenti devono essere trasferiti dal sistema di origine a quello di destinazione.

- Ricevere avvisi per gli eventi critici: il servizio di provisioning fornisce avvisi per gli eventi critici e supporta l'integrazione di Log Analytics, in cui è possibile definire avvisi personalizzati per soddisfare le esigenze aziendali.

Che cos'è SCIM?

Per automatizzare il provisioning e il deprovisioning, le app espongono API proprietarie per utenti e gruppi. La gestione degli utenti in più di un'app è una sfida perché ogni app tenta di eseguire le stesse azioni. Ad esempio, creare o aggiornare utenti, aggiungere utenti ai gruppi oppure rimuovere gli utenti dalla configurazione. Spesso gli sviluppatori implementano queste azioni leggermente diverse. Ad esempio, usando percorsi endpoint diversi, metodi diversi per specificare le informazioni utente e uno schema diverso per rappresentare ogni elemento di informazioni.

Per affrontare queste sfide, la specifica SCIM (System for Cross-domain Identity Management) fornisce uno schema utente comune per aiutare gli utenti a entrare, uscire e navigare tra le app. SCIM sta diventando lo standard più comune per il provisioning e, in combinazione con standard di federazione come Security Assertions Markup Language (SAML) o OpenID Connect (OIDC), offre agli amministratori una soluzione end-to-end basata su standard per la gestione degli accessi.

Per istruzioni dettagliate sullo sviluppo di un endpoint SCIM per automatizzare il provisioning e il deprovisioning di utenti e gruppi in un'applicazione, vedere Creare un endpoint SCIM e configurare il provisioning utenti. Molte applicazioni si integrano direttamente con Microsoft Entra ID. Alcuni esempi includono Slack, Azure Databricks e Snowflake. Per queste app, ignorare la documentazione per gli sviluppatori e usare le esercitazioni fornite in Esercitazioni per l'integrazione di applicazioni SaaS con Microsoft Entra ID.

Approvvigionamento manuale o automatico

Le applicazioni nella raccolta di Microsoft Entra supportano una delle due modalità di provisioning seguenti:

- Provisioning manuale significa che non è ancora disponibile alcun connettore di provisioning automatico di Microsoft Entra per l'applicazione. Devono essere creati manualmente. Ad esempio, si possono aggiungere gli utenti direttamente nel portale di amministrazione dell'app o caricando un foglio di calcolo con i dettagli degli account utente. Per determinare i meccanismi disponibili, consultare la documentazione o contattare lo sviluppatore dell'app.

- Automatico significa che è disponibile un connettore di provisioning Microsoft Entra per questa applicazione. Segui la guida di configurazione specifica per il provisioning dell'applicazione. Le esercitazioni sull'app sono disponibili in Esercitazioni per l'integrazione di applicazioni SaaS con Microsoft Entra ID.

La modalità di provisioning supportata da un'applicazione è visibile anche nella scheda Provisioning dopo l'aggiunta dell'applicazione alle app aziendali.

Vantaggi del provisioning automatico

Il numero di applicazioni usate nelle organizzazioni moderne continua a crescere. L'amministratore IT deve gestire la gestione degli accessi su larga scala. Vengono utilizzati standard come SAML o OIDC per l'accesso Single Sign-On (SSO), ma l'accesso richiede anche il provisioning degli utenti in un'applicazione. Si potrebbe pensare che il provisioning implica la creazione manuale di ogni account utente o il caricamento di file CSV ogni settimana. Questi processi sono dispendiosi in termini di tempo e denaro, oltre a essere soggetti a errori. Per semplificare il processo, usare SAML JUST-In-Time (JIT) per automatizzare il provisioning. Usare lo stesso processo per effettuare il deprovisioning degli utenti quando lasciano l'organizzazione o non richiedono più l'accesso a determinate app in base alla modifica del ruolo.

Alcune motivazioni comuni per l'uso del provisioning automatico sono:

- Ottimizzare l'efficienza e l'accuratezza dei processi di provisioning.

- Risparmiare sui costi associati all'hosting e alla gestione di soluzioni e script di provisioning sviluppati in modo personalizzato.

- Proteggere l'organizzazione rimuovendo immediatamente dalle app SaaS principali le identità degli utenti che lasciano l'organizzazione.

- Importare facilmente un numero elevato di utenti in un'applicazione o un sistema SaaS specifico.

- Un singolo set di criteri per determinare gli utenti provisionati che possono accedere a un'applicazione.

Il provisioning degli utenti di Microsoft Entra può aiutare a risolvere queste sfide. Per altre informazioni sul modo in cui le aziende clienti usano il provisioning utenti di Microsoft Entra, consultare il case study su ASOS. Il video che segue presenta una panoramica sulla gestione degli utenti in Microsoft Entra ID.

Quali applicazioni e sistemi è possibile usare con il provisioning automatico degli utenti di Microsoft Entra?

Microsoft Entra offre il supporto preintegrato per numerosi sistemi di risorse umane e app SaaS comuni, oltre al supporto generico per le app che implementano parti specifiche dello standard SCIM 2.0.

Applicazioni preintegrate (app SaaS della galleria): si possono trovare tutte le applicazioni per le quali Microsoft Entra ID supporta un connettore di provisioning preintegrato in Esercitazioni per l'integrazione di applicazioni SaaS con Microsoft Entra ID. Le applicazioni preintegrate elencate nella raccolta usano in genere le API di gestione utenti basate su SCIM 2.0 per il provisioning.

Per richiedere una nuova applicazione per il provisioning, vedere Inviare una richiesta per pubblicare l'applicazione nella raccolta di applicazioni Microsoft Entra. Affinché la richiesta di provisioning venga accettata, l'applicazione deve avere un endpoint conforme a SCIM. Chiedere al fornitore dell'applicazione di seguire lo standard SCIM per consentire un rapido onboarding dell'app sulla piattaforma.

Applicazioni che supportano SCIM 2.0: Per informazioni su come collegare genericamente le applicazioni che implementano le API di gestione utenti basate su SCIM 2.0, vedere Creare un endpoint SCIM e configurare il provisioning degli utenti.

Applicazioni che usano una directory o un database esistente o forniscono un'interfacciadi provisioning: vedere esercitazioni su come eseguire il provisioning in directory LDAP, un database SQL, avere un'interfaccia REST o SOAP oppure essere raggiunta tramite PowerShell, un connettore ECMA personalizzato o connettori e gateway creati dai partner.

Applicazioni che supportano il provisioning Just-in-time tramite SAML.

Come è possibile configurare il provisioning automatico in un'applicazione?

Per le applicazioni preintegrate elencate nella raccolta, usare le linee guida dettagliate esistenti per configurare il provisioning automatico, vedere Esercitazioni per l'integrazione di applicazioni SaaS con Microsoft Entra ID. Il video seguente mostra come configurare il provisioning automatico degli utenti per Salesforce.

Per altre applicazioni che supportano SCIM 2.0, seguire i passaggi in Creare un endpoint SCIM e configurare il provisioning degli utenti.