Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Importante

A partire dal 1° maggio 2025, Azure AD B2C non sarà più disponibile per l'acquisto per i nuovi clienti. Per altre informazioni, vedere Azure AD B2C è ancora disponibile per l'acquisto? nelle domande frequenti.

L'esperienza utente finale di iscrizione e accesso è costituita dagli elementi seguenti:

- Interfacce con cui l'utente interagisce, ad esempio CSS, HTML e JavaScript

- Flussi utente e criteri personalizzati creati, ad esempio la registrazione, l'accesso e la modifica del profilo

- Provider di identità (IDP) per l'applicazione, ad esempio nome utente o password dell'account locale, Microsoft Outlook, Facebook e Google

Flusso utente e criteri personalizzati

Per semplificare la configurazione delle attività relative all'identità più comuni, Azure AD B2C offre flussi utente configurabili predefiniti. È anche possibile creare criteri personalizzati che offrono la massima flessibilità. È tuttavia consigliabile usare criteri personalizzati per gestire scenari complessi.

Selezionare il flusso utente o i criteri personalizzati

Scegliere i flussi utente predefiniti che soddisfano i requisiti aziendali. Microsoft testa i flussi predefiniti, pertanto è possibile ridurre al minimo i test per convalidare funzionalità, prestazioni o scalabilità a livello di criteri. Tuttavia, testare le applicazioni per funzionalità, prestazioni e scalabilità.

I criteri personalizzati garantiscono test a livello di criteri per funzionalità, prestazioni o scalabilità. Eseguire test a livello di applicazione.

Per altre informazioni, è possibile confrontare i flussi utente e i criteri personalizzati.

Scegliere più provider di identità

Quando si usa un IdP esterno, ad esempio Facebook, creare un piano di fallback se il provider di identità esterno non è disponibile.

Configurare più provider di identità

Nel processo di registrazione IdP esterno includere un'attestazione di identità verificata, ad esempio il numero di cellulare dell'utente o l'indirizzo di posta elettronica. Eseguire il commit delle attestazioni verificate nell'istanza di directory di Azure AD B2C sottostante. Se un Provider di identità esterno non è disponibile, ripristinare l'attestazione di identità verificata ed eseguire il fallback al numero di telefono come metodo di autenticazione. Un'altra opzione consiste nell'inviare all'utente un passcode monouso (OTP) per l'accesso.

È possibile creare percorsi di autenticazione alternativi:

- Configurare i criteri di iscrizione per consentire l'iscrizione in base all'account locale e agli IDP esterni.

- Configurare un criterio del profilo per consentire agli utenti di collegare l'altra identità al proprio account dopo l'accesso.

- Informare e consentire agli utenti di passare a un provider di identità alternativo durante un'interruzione.

Disponibilità dell'autenticazione a più fattori

Se si usa un servizio telefonico per l'autenticazione a più fattori, prendere in considerazione un provider di servizi alternativo. Il provider del servizio telefonico locale potrebbe riscontrare interruzioni del servizio.

Selezionare l'autenticazione a più fattori alternativa

Il servizio Azure AD B2C ha un provider MFA basato su telefono per fornire passcode monouso basati sul tempo. Si tratta di una chiamata vocale e di un SMS ai numeri di telefono preregistrati dall'utente.

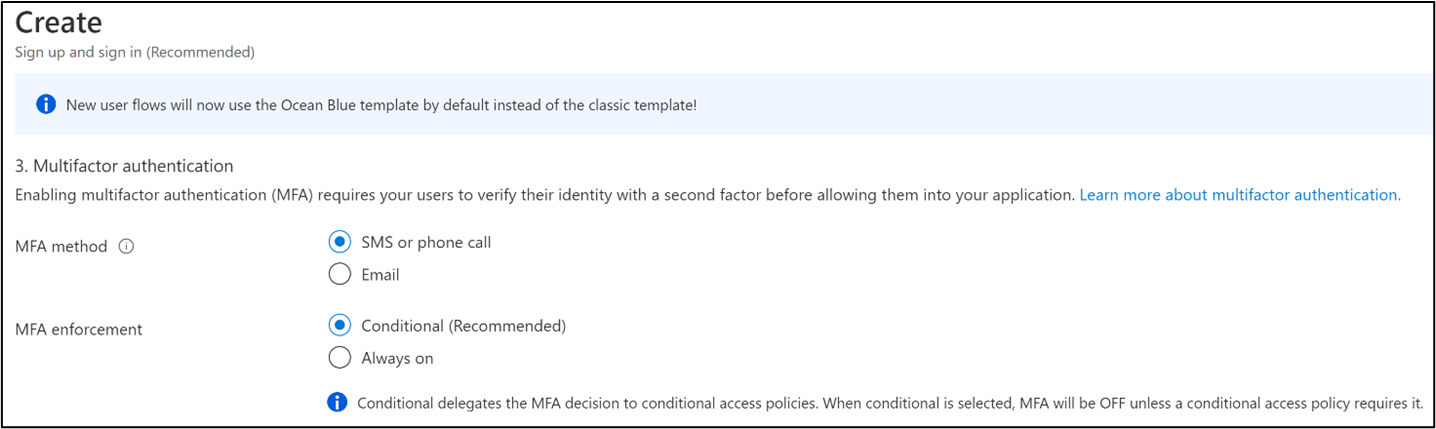

Con i flussi utente sono disponibili due metodi per creare resilienza:

Modificare la configurazione del flusso utente: durante l'interruzione del recapito OTP basato sul telefono, modificare il metodo di recapito OTP in posta elettronica. Ridistribuire il flusso utente.

Modificare le applicazioni: per le attività di identità, ad esempio l'iscrizione e l'accesso, definire due set di flussi utente. Configurare il primo set per l'uso di OTP basato sul telefono e il secondo per la posta elettronica di OTP. Durante un'interruzione del recapito OTP basato sul telefono, passare dal primo set di flussi utente al secondo, lasciando invariati i flussi utente.

Se si usano criteri personalizzati, sono disponibili quattro metodi per creare resilienza. L'elenco è in ordine di complessità. Ridistribuire i criteri aggiornati.

Abilitare la selezione dell'utente del telefono OTP o della posta elettronica OTP: esporre entrambe le opzioni per consentire agli utenti di selezionare automaticamente. Non modificare criteri o applicazioni.

Passaggio dinamico tra telefono OTP e OTP di posta elettronica: raccogliere informazioni sul telefono e sulla posta elettronica all'iscrizione. Definire criteri personalizzati per passare in modo condizionale, durante l'interruzione del telefono, alla posta elettronica OTP. Non modificare criteri o applicazioni.

Usare un'app di autenticazione: aggiornare i criteri personalizzati per usare un'app di autenticazione. Se l'autenticazione a più fattori è un telefono o un messaggio di posta elettronica OTP, ridistribuire i criteri personalizzati e usare un'app di autenticazione.

Nota

Gli utenti configurano l'integrazione di Authenticator durante l'iscrizione.

Domande di sicurezza: se nessuno dei metodi precedenti è applicabile, usare le domande di sicurezza. Queste domande sono relative agli utenti durante l'onboarding o la modifica del profilo. Le risposte vengono archiviate in un database separato. Questo metodo non soddisfa il requisito MFA di qualcosa di disponibile, ad esempio un telefono, ma è qualcosa che sai.

Rete per la distribuzione di contenuti

Le reti per la distribuzione di contenuti (CDN) offrono prestazioni migliori e sono meno costose rispetto agli archivi BLOB per l'archiviazione dell'interfaccia utente del flusso utente personalizzata. Il contenuto della pagina Web proviene da una rete geograficamente distribuita di server a disponibilità elevata.

Testare periodicamente la disponibilità della rete CDN e le prestazioni della distribuzione del contenuto tramite scenari end-to-end e test di carico. Per i picchi dovuti a promozioni o traffico di festività, rivedere le stime per i test di carico.