Protezione delle identità gestite in Microsoft Entra ID

In questo articolo vengono fornite informazioni sulla gestione di segreti e credenziali per proteggere la comunicazione tra i servizi. Le identità gestite forniscono un'identità gestita automaticamente in Microsoft Entra ID. Le applicazioni usano identità gestite per connettersi alle risorse che supportano l'autenticazione di Microsoft Entra e per ottenere i token di Microsoft Entra, senza la gestione delle credenziali.

Vantaggi delle identità gestite

Vantaggi dell'uso delle identità gestite:

Con le identità gestite, le credenziali sono completamente gestite, ruotate e protette da Azure. Le identità vengono fornite ed eliminate con le risorse di Azure. Le identità gestite consentono alle risorse di Azure di comunicare con i servizi che supportano l'autenticazione di Microsoft Entra.

Nessuno, inclusi i ruoli con privilegi assegnati, ha accesso alle credenziali, che non possono essere accidentalmente perse dal codice.

Uso di identità gestite

Le identità gestite sono ideali per le comunicazioni tra i servizi che supportano l'autenticazione di Microsoft Entra. Un sistema di origine richiede l'accesso a un servizio di destinazione. Qualsiasi risorsa di Azure può essere un sistema di origine. Ad esempio, una macchina virtuale di Azure, un'istanza di Funzione di Azure e le istanze di Servizi app di Azure supportano le identità gestite.

Per altre informazioni, vedere il video Per cosa è possibile usare un'identità gestita?

Autenticazione e autorizzazione

Con le identità gestite, il sistema di origine ottiene un token da Microsoft Entra ID senza la gestione delle credenziali del proprietario. Azure gestisce le credenziali. I token ottenuti dal sistema di origine vengono presentati al sistema di destinazione per l'autenticazione.

Il sistema di destinazione autentica e autorizza il sistema di origine a consentire l'accesso. Se il servizio di destinazione supporta l'autenticazione di Microsoft Entra, accetta un token di accesso rilasciato da Microsoft Entra ID.

Azure ha un piano di controllo e un piano dati. È possibile creare risorse nel piano di controllo e accedervi nel piano dati. Ad esempio, si crea un database Azure Cosmos DB nel piano di controllo, ma ne viene eseguita una query nel piano dati.

Dopo che il sistema di destinazione accetta il token per l'autenticazione, supporta meccanismi per l'autorizzazione per il piano di controllo e il piano dati.

Le operazioni del piano di controllo di Azure vengono gestite da Azure Resource Manager e usano il controllo degli accessi in base al ruolo di Azure. Nel piano dati i sistemi di destinazione dispongono di meccanismi di autorizzazione. Archiviazione di Azure supporta il controllo degli accessi in base al ruolo di Azure nel piano dati. Ad esempio, le applicazioni che usano Servizi app di Azure possono leggere i dati da Archiviazione di Azure e le applicazioni che usano il servizio Azure Kubernetes possono leggere i segreti archiviati in Azure Key Vault.

Altre informazioni:

- Informazioni su Azure Resource Manager

- Che cos'è il controllo degli accessi in base al ruolo di Azure?

- Piano di controllo e piano dati di Azure

- Servizi di Azure che possono usare identità gestite per accedere ad altri servizi

Identità gestite assegnate dal sistema e assegnate dall'utente

Esistono due tipi di identità gestita: assegnata dal sistema e assegnata dall'utente.

Identità gestita assegnata dal sistema:

- Relazione uno-a-uno con la risorsa di Azure

- Ad esempio, è presente un'identità gestita univoca associata a ogni macchina virtuale

- Associato al ciclo di vita delle risorse di Azure. Quando la risorsa viene eliminata, l'identità gestita associata viene eliminata automaticamente.

- Questa azione elimina il rischio dagli account orfani

Identità gestita assegnata dall'utente

- Il ciclo di vita è indipendente da una risorsa di Azure. Il ciclo di vita viene gestito.

- Quando la risorsa di Azure viene eliminata, l'identità gestita assegnata dall'utente assegnata non viene eliminata automaticamente

- Assegnare un'identità gestita assegnata dall'utente a zero o più risorse di Azure

- Creare un'identità in anticipo e quindi assegnarla a una risorsa in un secondo momento

Trovare entità servizio di gestione delle identità in Microsoft Entra ID

Per trovare le identità gestite, è possibile usare:

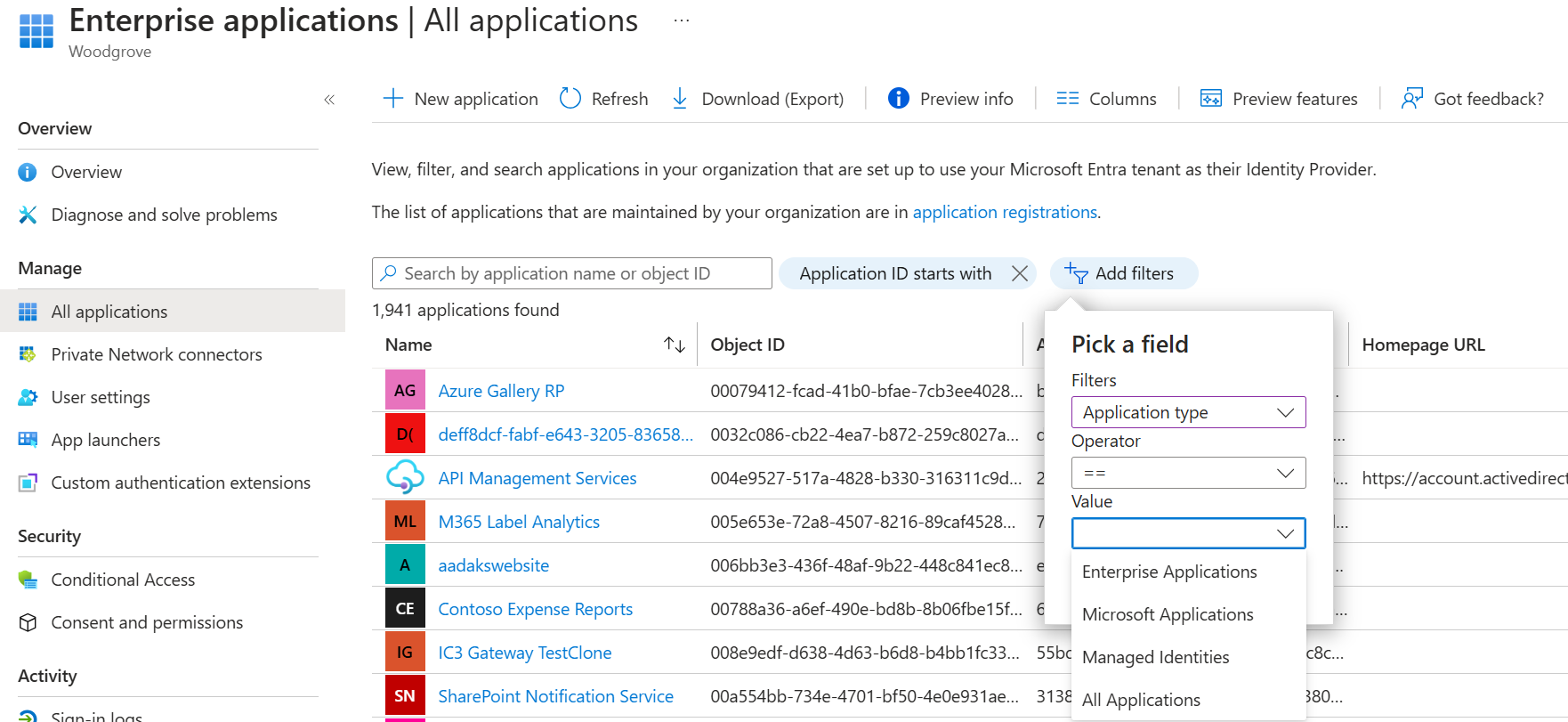

- Pagina applicazioni Enterprise nel portale di Azure

- Microsoft Graph

Il portale di Azure

Nel layout struttura a sinistra del portale di Azure selezionare la scheda Microsoft Entra ID.

Nel riquadro di spostamento a sinistra selezionare Applicazioni Enterprise.

Nella colonna Tipo di applicazione, in Valoreselezionare la freccia rivolta verso il basso per selezionare identità gestite.

Microsoft Graph

Usare la richiesta GET seguente a Microsoft Graph per ottenere un elenco di identità gestite nel tenant.

https://graph.microsoft.com/v1.0/servicePrincipals?$filter=(servicePrincipalType eq 'ManagedIdentity')

È possibile filtrare queste richieste. Per altre informazioni, vedere OTTIENERE servicePrincipal.

Valutare la sicurezza delle identità gestite

Per valutare la sicurezza delle identità gestite:

Prendere in esame i privilegi per assicurarsi che sia selezionato il modello con privilegi minimi

- Usare il cmdlet Microsoft Graph seguente per ottenere le autorizzazioni assegnate alle identità gestite:

Get-MgServicePrincipalAppRoleAssignment -ServicePrincipalId <String>Verificare che l'identità gestita non faccia parte di un gruppo con privilegi, ad esempio un gruppo Administrators.

- Per enumerare i membri dei gruppi con privilegi elevati con Microsoft Graph:

Get-MgGroupMember -GroupId <String> [-All <Boolean>] [-Top <Int32>] [<CommonParameters>]

Passare alle identità gestite

Se si usa un'entità servizio o un account utente Microsoft Entra, valutare l'uso delle identità gestite. È possibile eliminare la necessità di proteggere, ruotare e gestire le credenziali.

Passaggi successivi

- Informazioni sulle identità gestite per le risorse di Azure

- Configurare le identità gestite per le risorse di Azure in una macchina virtuale tramite il portale di Azure

Account di servizio