Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Esistono tre tipi di account di servizio in Microsoft Entra ID: identità gestite, entità servizio e account utente usati come account di servizio. Quando si creano account di servizio per l'uso automatico, vengono concesse le autorizzazioni per accedere alle risorse in Azure e Microsoft Entra ID. Le risorse possono includere servizi Microsoft 365, applicazioni SaaS (Software as a Service), applicazioni personalizzate, database, sistemi HR e così via. Regolare l'account del servizio Microsoft Entra significa gestire creazione, autorizzazioni e ciclo di vita per garantire la sicurezza e la continuità.

Altre informazioni:

Nota

Non è consigliabile usare gli account utente come account di servizio perché sono meno sicuri. Sono inclusi gli account del servizio locale sincronizzati con Microsoft Entra ID, perché non vengono convertiti in entità servizio. È invece consigliabile usare identità gestite o entità servizio e l'uso dell'accesso condizionale.

Altre informazioni: Informazioni sull'accesso condizionale

Pianificare l'account del servizio

Prima di creare un account del servizio o registrare un'applicazione, documentare le informazioni sulla chiave dell'account del servizio. Usare le informazioni per monitorare e gestire l'account. È consigliabile raccogliere i dati seguenti e monitorarli nel database di gestione della configurazione centralizzato (CMDB).

| Dati | Descrizione | Dettagli |

|---|---|---|

| Proprietario | Utente o gruppo responsabile della gestione e il monitoraggio dell'account del servizio | Concedere al proprietario le autorizzazioni per monitorare l'account e implementare un modo per attenuare i problemi. La mitigazione dei problemi viene eseguita dal proprietario o da una richiesta a un team IT. |

| Scopo | Modalità di utilizzo dell'account | Eseguire il mapping dell'account del servizio a un servizio, a un'applicazione o a uno script. Evitare di creare account del servizio multiuso. |

| Autorizzazioni (ambiti) | Set previsto di autorizzazioni | Documentare le risorse a cui accede e le autorizzazioni per tali risorse |

| Collegamento a CMDB | Collegamento alle risorse a cui si accede e agli script in cui viene usato l'account del servizio | Documentare la risorsa e i proprietari dello script per comunicare gli effetti della modifica |

| Valutazione del rischio | Rischio e impatto sul business se l'account viene compromesso | Usare le informazioni per limitare l'ambito delle autorizzazioni e determinare l'accesso alle informazioni |

| Periodo di revisione | Frequenza delle revisioni dell'account del servizio, da parte del proprietario | Esaminare le comunicazioni e le recensioni. Documentare cosa accade se una revisione viene eseguita dopo il periodo di revisione pianificato. |

| Durata | Durata massima prevista dell'account | Usare questa misura per pianificare le comunicazioni con il proprietario, disabilitare e quindi eliminare gli account. Impostare una data di scadenza per le credenziali che impediscono il rollover automatico. |

| Nome | Nome account standardizzato | Creare una convenzione di denominazione per gli account del servizio per la ricerca, l'ordinamento e il filtro |

Principio dei privilegi minimi

Concedere all'account del servizio le autorizzazioni necessarie per eseguire attività e nient’altro. Se un account del servizio richiede autorizzazioni di alto livello, valutare il motivo e provare a ridurre le autorizzazioni.

È consigliabile seguire le procedure seguenti per i privilegi dell'account del servizio.

Autorizzazioni

- Non assegnare ruoli predefiniti agli account del servizio

- All'entità servizio viene assegnato un ruolo con privilegi

- Non includere account di servizio come membri di alcun gruppo con autorizzazioni elevate

- Vedere Get-MgDirectoryRoleMember:

Get-MgDirectoryRoleMembere filtrare per objectType "Service Principal" o usareGet-MgServicePrincipal | % { Get-MgServicePrincipalAppRoleAssignment -ObjectId $_ }

- Vedere Introduzione alle autorizzazioni e al consenso per limitare la funzionalità a cui un account del servizio può accedere per una risorsa

- Le entità servizio e le identità gestite possono usare ambiti OAuth (Open Authorization) 2.0 in un contesto delegato che rappresenta un utente connesso o come account del servizio nel contesto dell'applicazione. Nel contesto dell'applicazione nessuno ha eseguito l'accesso.

- Confermare la richiesta degli account del servizio ambiti per le risorse

- Se un account richiede Files.ReadWrite.All, valutare se è necessario File.Read.All

- Riferimento alle autorizzazioni di Microsoft Graph

- Assicurarsi di considerare attendibile lo sviluppatore dell'applicazione o l'API con l'accesso richiesto

Durata

- Limitare le credenziali dell'account del servizio (segreto client, certificato) a un periodo di utilizzo previsto

- Pianificare revisioni periodiche dell'utilizzo e dello scopo dell'account del servizio

- Verificare che le revisioni vengano eseguite prima della scadenza dell'account

Dopo aver compreso lo scopo, l'ambito e le autorizzazioni, creare l'account del servizio, usare le istruzioni riportate negli articoli seguenti.

- Come usare le identità gestite nel servizio app e in Funzioni di Azure

- Creare un'applicazione e un'entità servizio Microsoft Entra in grado di accedere alle risorse

Usare un'identità gestita quando possibile. Se non è possibile usare un'identità gestita, usare un'entità servizio. Se non è possibile usare un'entità servizio, usare un account utente Microsoft Entra.

Creare un processo del ciclo di vita

Un ciclo di vita dell'account del servizio inizia con la pianificazione e termina con l'eliminazione permanente. Le sezioni seguenti illustrano come monitorare, esaminare le autorizzazioni, determinare l'utilizzo continuo dell'account e infine eseguire il deprovisioning dell'account.

Monitorare gli account del servizio

Monitorare gli account del servizio per assicurarsi che i modelli di utilizzo siano corretti e che venga usato l'account del servizio.

Raccogliere e monitorare gli accessi dell'account del servizio

Usare uno dei metodi di monitoraggio seguenti:

- Log di accesso di Microsoft Entra nel portale di Azure

- Esportare i log di accesso di Microsoft Entra in

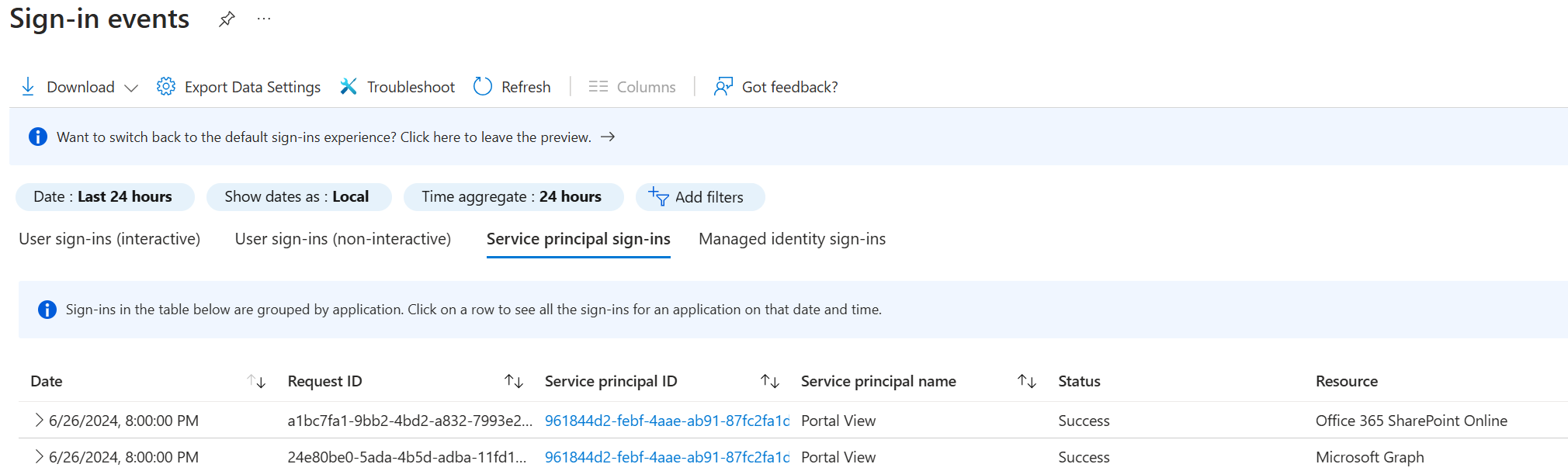

Usare lo screenshot seguente per visualizzare gli accessi dell'entità servizio.

Dettagli del log di accesso

Cercare i dettagli seguenti nei log di accesso.

- Account del servizio non connessi al tenant

- Modifiche ai modelli di account del servizio di accesso

È consigliabile esportare i log di accesso di Microsoft Entra e quindi importarli in uno strumento SIEM (Security Information and Event Management), ad esempio Microsoft Sentinel. Usare lo strumento SIEM per creare avvisi e dashboard.

Esaminare le autorizzazioni dell'account del servizio

Esaminare regolarmente le autorizzazioni dell'account del servizio e gli ambiti a cui si accede per verificare se possono essere ridotti o eliminati.

- Vedere Get-MgServicePrincipalOauth2PermissionGrant

- Vedere

AzureADAssessmente verificare la validità - Non impostare le credenziali dell'entità servizio su Non scadere mai

- Usare certificati o credenziali archiviati in Azure Key Vault, quando possibile

Ricertificare l'uso dell'account del servizio

Stabilire un processo di revisione regolare per assicurarsi che gli account del servizio vengano regolarmente esaminati dai proprietari, dal team di sicurezza o dal team IT.

Il processo include:

- Determinare il ciclo di revisione dell'account del servizio e documentarlo nel CMDB

- Comunicazioni con il proprietario, il team di sicurezza e il team IT prima di una revisione

- Determinare le comunicazioni di avviso e la relativa tempistica, se la revisione non viene eseguita

- Istruzioni se i proprietari non riescono a rivedere o rispondere

- Disabilitare, ma non eliminare, l'account fino al completamento della revisione

- Istruzioni per determinare le dipendenze. Notificare ai proprietari delle risorse gli effetti

La revisione include il proprietario e un partner IT; i due certificano:

- L'account è necessario

- Le autorizzazioni per l'account sono adeguate e necessarie oppure viene richiesta una modifica

- L'accesso all'account e le relative credenziali sono controllati

- Le credenziali dell'account sono accurate: tipo di credenziali e durata

- Il punteggio di rischio dell'account non è cambiato dopo la ricertificazione precedente

- Aggiornare la durata prevista dell'account e la data di ricertificazione successiva

Eseguire il deprovisioning degli account del servizio

Eseguire il deprovisioning degli account del servizio nelle circostanze seguenti:

- Script dell'account o applicazione ritirata

- La funzione di script o applicazione dell'account viene ritirata. Ad esempio, l'accesso a una risorsa.

- L'account del servizio viene sostituito da un altro account del servizio

- Le credenziali sono scadute o l'account non è funzionale e non ci sono reclami

Il deprovisioning include le attività seguenti:

Dopo il deprovisioning dell'applicazione o dello script associato:

-

Log di accesso in Microsoft Entra ID e accesso alle risorse dall'account del servizio

- Se l'account è attivo, determinare come viene usato prima di continuare

- Per un'identità del servizio gestita, disabilitare l'accesso all'account del servizio, ma non rimuoverlo dalla directory

- Revocare le assegnazioni di ruolo dell'account del servizio e le concessioni di consenso OAuth2

- Dopo un periodo definito e dopo aver avvisato i proprietari, eliminare l'account del servizio dalla directory