Proteggere gli account del servizio gestito autonomo

Gli account del servizio gestito autonomi (sMSA) sono account di dominio gestiti che consentono di proteggere i servizi in esecuzione in un server. Non possono essere riutilizzati in più server. gli account del servizio gestito hanno la gestione automatica delle password, la gestione semplificata del nome dell'entità servizio (SPN) e la gestione delegata agli amministratori.

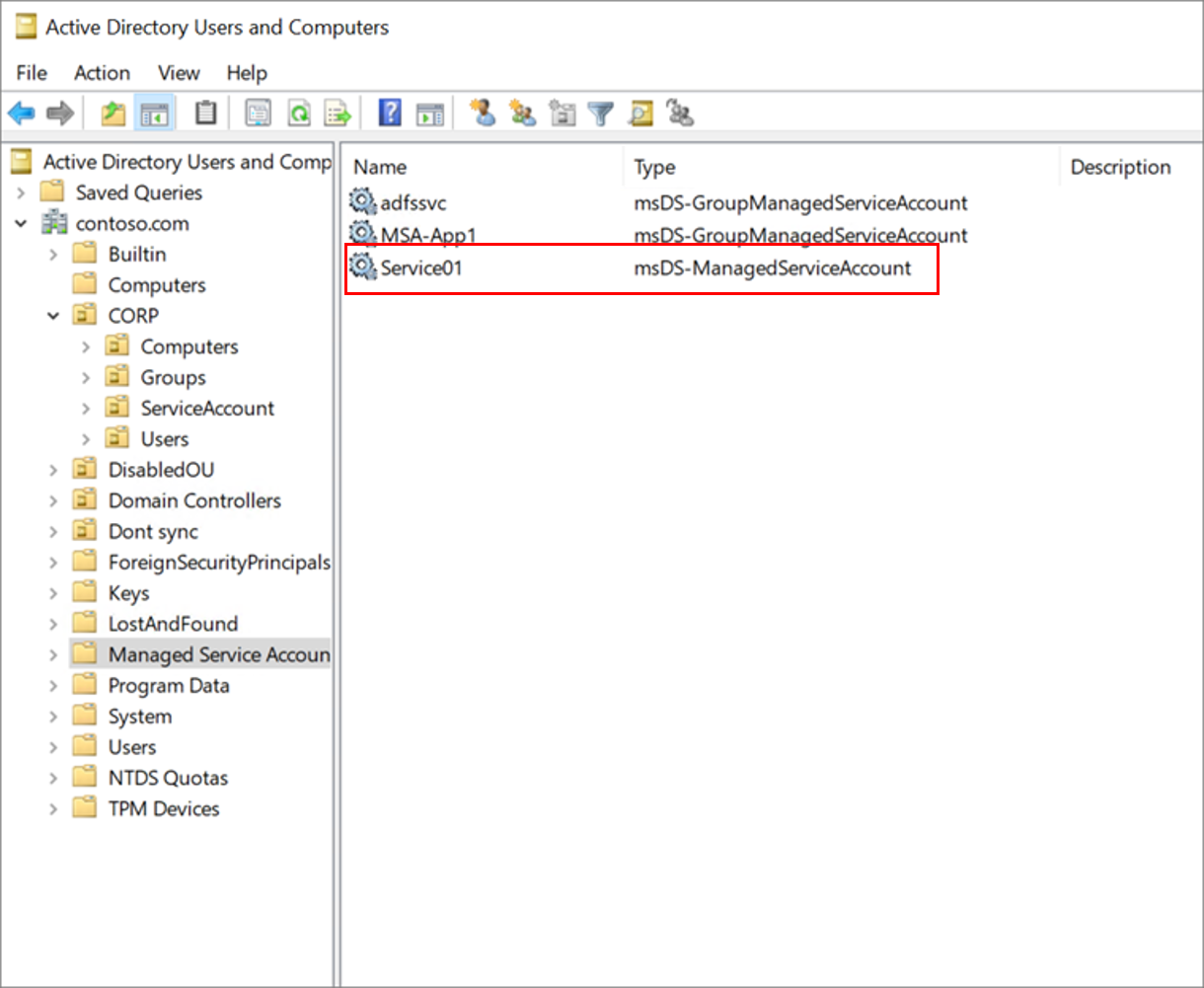

In Active Directory (AD), gli account del servizio gestito sono associati a un server che esegue un servizio. È possibile trovare gli account nello snap-in Utenti e computer di Active Directory in Microsoft Management Console.

Nota

Gli account del servizio gestito sono stati introdotti in Windows Server 2008 R2 Active Directory Schema e richiedono Windows Server 2008 R2 o una versione successiva.

vantaggi di sMSA

Gli account del servizio gestito hanno una sicurezza maggiore rispetto agli account utente usati come account del servizio. Consentono di ridurre il sovraccarico amministrativo:

- Impostare password complesse: gli account del servizio gestito usano password complesse da 240 byte generate in modo casuale

- La complessità riduce al minimo la probabilità di compromissione da attacchi di forza bruta o dizionario

- Ciclo delle password regolarmente: Windows modifica la password sMSA ogni 30 giorni.

- Gli amministratori del servizio e del dominio non devono pianificare le modifiche delle password o gestire il tempo di inattività associato

- Semplificare la gestione SPN: i nomi SPN vengono aggiornati se il livello di funzionalità del dominio è Windows Server 2008 R2. Il nome SPN viene aggiornato quando:

Uso di sMSAs

Usare gli account del servizio gestito per semplificare le attività di gestione e sicurezza. Gli account del servizio gestito del gruppo sono utili quando i servizi vengono distribuiti in un server e non è possibile usare un account del servizio gestito del gruppo.

Nota

È possibile usare sMSAs per più di un servizio, ma è consigliabile che ogni servizio abbia un'identità per il controllo.

Se l'autore del software non è in grado di indicare se l'applicazione usa un account del servizio gestito, testare l'applicazione. Creare un ambiente di test e assicurarsi che accesa alle risorse necessarie.

Altre informazioni: Account del servizio gestito: Informazioni, implementazione, procedure consigliate e risoluzione dei problemi

Valutare il comportamento di sicurezza sMSA

Prendere in considerazione l'ambito di accesso sMSA come parte del comportamento di sicurezza. Per attenuare i potenziali problemi di sicurezza, vedere la tabella seguente:

| Problema di sicurezza | Mitigazione |

|---|---|

| sMSA è un membro dei gruppi con privilegi | - Rimuovere l'account del servizio gestito da gruppi con privilegi elevati, ad esempio Domain Amministrazione s - Usare il modello con privilegi minimi - Concedere i diritti e le autorizzazioni sMSA per l'esecuzione dei servizi - Se non si è certi delle autorizzazioni, consultare l'autore del servizio |

| sMSA ha accesso in lettura/scrittura alle risorse sensibili | - Controllare l'accesso alle risorse sensibili - Archiviare i log di controllo a un programma SIEM (Security Information and Event Management), ad esempio Azure Log Analytics o Microsoft Sentinel - Correggere le autorizzazioni delle risorse se viene rilevato un accesso indesiderato |

| Per impostazione predefinita, la frequenza di rollover delle password sMSA è di 30 giorni | Usare Criteri di gruppo per ottimizzare la durata, a seconda dei requisiti di sicurezza aziendali. Per impostare la durata della scadenza della password, passare a: Criteri di configurazione>computer Windows Impostazioni> Sicurezza Impostazioni Opzioni> di>sicurezza. Per il membro di dominio, usare Validità massima della password dell'account del computer. |

Problemi di sMSA

Usare la tabella seguente per associare le sfide alle mitigazioni.

| Proposta | Mitigazione |

|---|---|

| sMSAs si trovano in un singolo server | Usare un account del servizio gestito del gruppo per usare l'account tra server |

| Gli account del servizio gestito non possono essere usati tra domini | Usare un account del servizio gestito del gruppo per usare l'account tra domini |

| Non tutte le applicazioni supportano gli account del servizio gestito | Se possibile, usare un account del servizio gestito del gruppo. In caso contrario, usare un account utente standard o un account computer, come consigliato dall'autore |

Trovare gli account del servizio gestito

In un controller di dominio eseguire DSA.msc e quindi espandere il contenitore degli account del servizio gestito per visualizzare tutti gli account del servizio gestito.

Per restituire tutti gli account del servizio gestito del servizio gestito e gli account del servizio gestito del gruppo nel dominio di Active Directory, eseguire il comando di PowerShell seguente:

Get-ADServiceAccount -Filter *

Per restituire gli account del servizio gestito nel dominio di Active Directory, eseguire il comando seguente:

Get-ADServiceAccount -Filter * | where { $_.objectClass -eq "msDS-ManagedServiceAccount" }

Gestire gli account del servizio gestito

Per gestire gli account del servizio gestito del servizio gestito, è possibile usare i cmdlet di PowerShell di AD seguenti:

Get-ADServiceAccount

Install-ADServiceAccount

New-ADServiceAccount

Remove-ADServiceAccount

Set-ADServiceAccount

Test-ADServiceAccount

Uninstall-ADServiceAccount

Passare a sMSAs

Se un servizio applicazioni supporta sMSA, ma non account del servizio gestito del gruppo e si usa un account utente o un account computer per il contesto di sicurezza, vedere

Account del servizio gestito: Informazioni, implementazione, procedure consigliate e risoluzione dei problemi.

Se possibile, spostare le risorse in Azure e usare identità gestite di Azure o entità servizio.

Passaggi successivi

Per altre informazioni sulla protezione degli account del servizio, vedere:

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per